攻防世界MISC—进阶区1-10

1.something_in_image

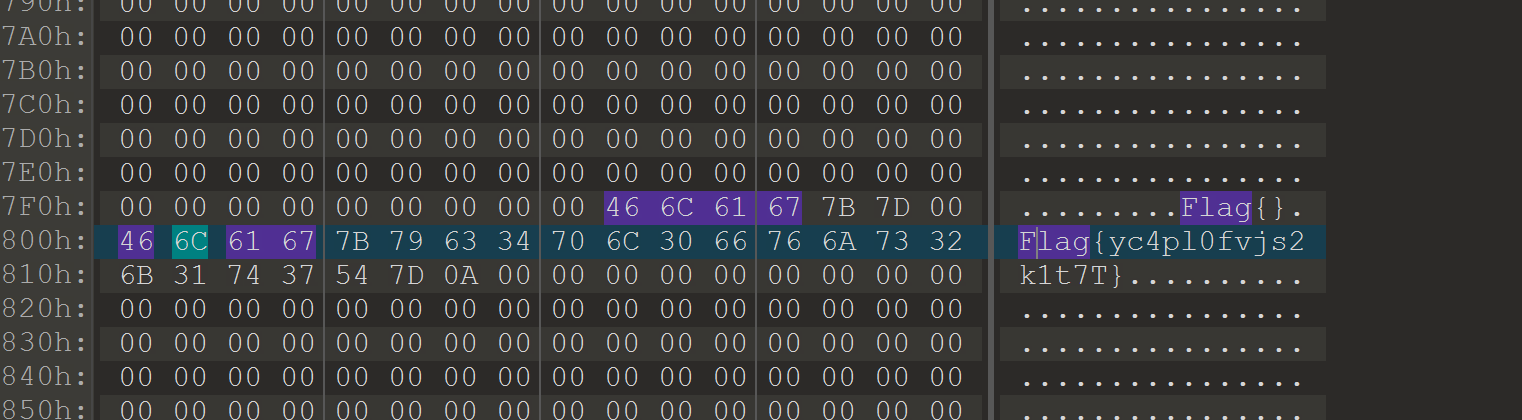

zip中的文件用010 Editor打开后直接搜索flag,即可找到flag

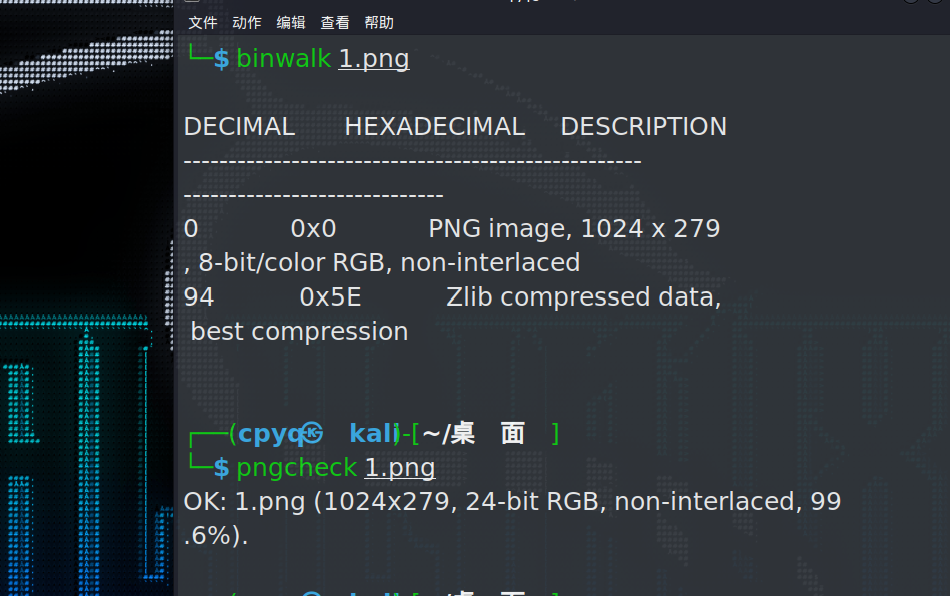

2.wireshark-1

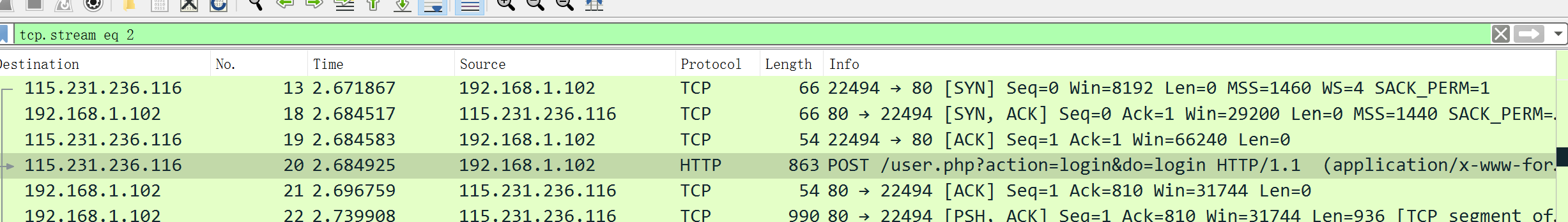

zip内是pcap文件,打开后根据题目知道要寻找登录信息,直接过滤http流

因为是登录信息,看到关键词login和POST上传信息方法,追踪http流

可以找到flag&password,直接flag{}包装,即为flag

3.pure_color

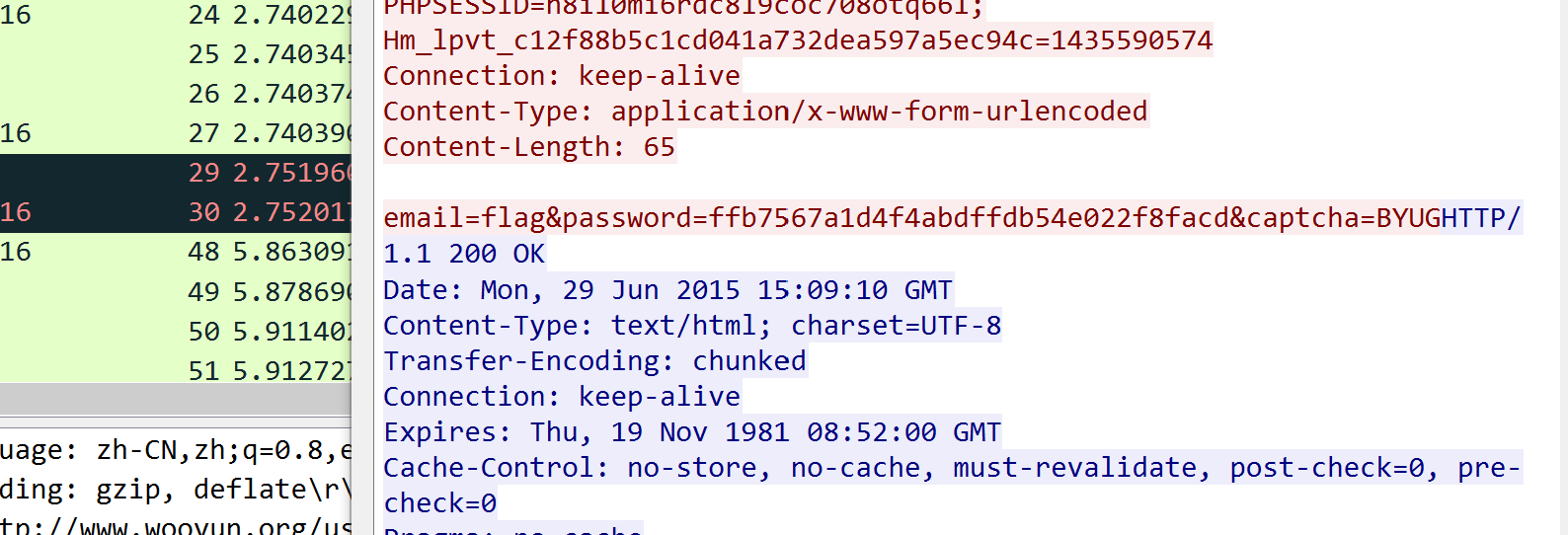

得到一张空白的图片,binwalk 和 pngcheck检查图片,无果

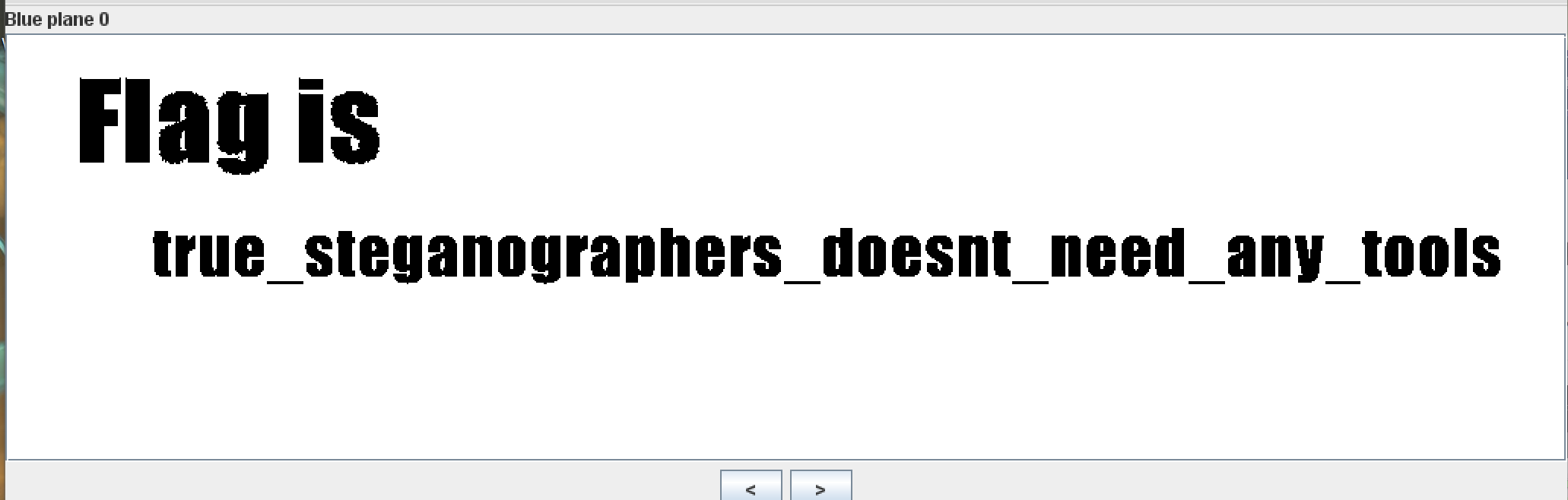

根据题目关键词color,猜测是LSB隐写,用stegsolve打开,逐个查看,找到含有flag的图片

即为flag

4.Aesop_secret

打开后为一个不正常透明度的gif,发现动图是每次显示不同位置的一块图片,尝试拼出原图。没找到可以免费转换的网站,于是用stegsolve的Frame Browse逐帧导出,用word拼接一下

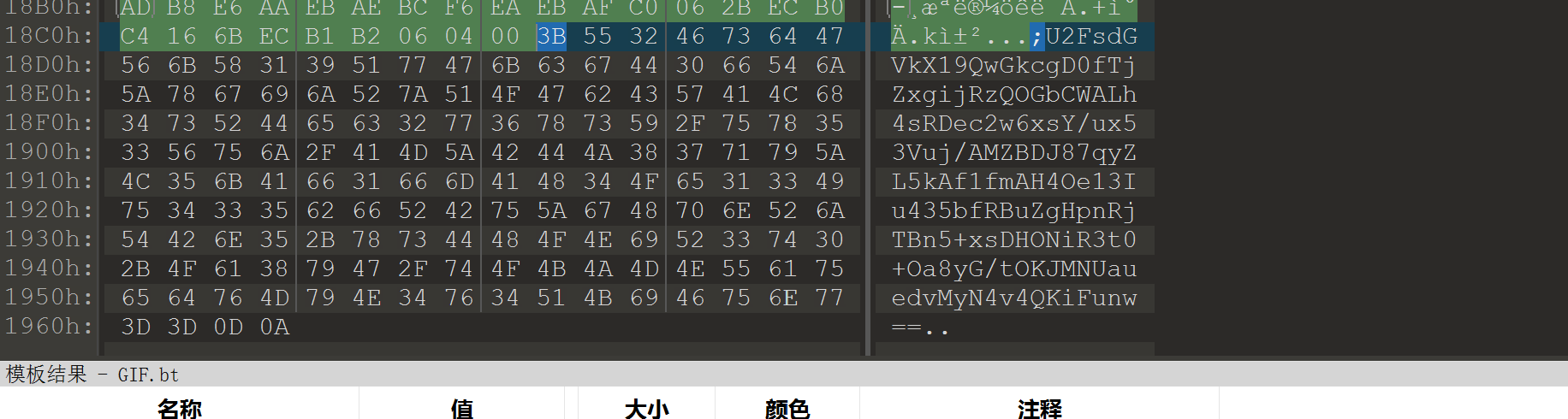

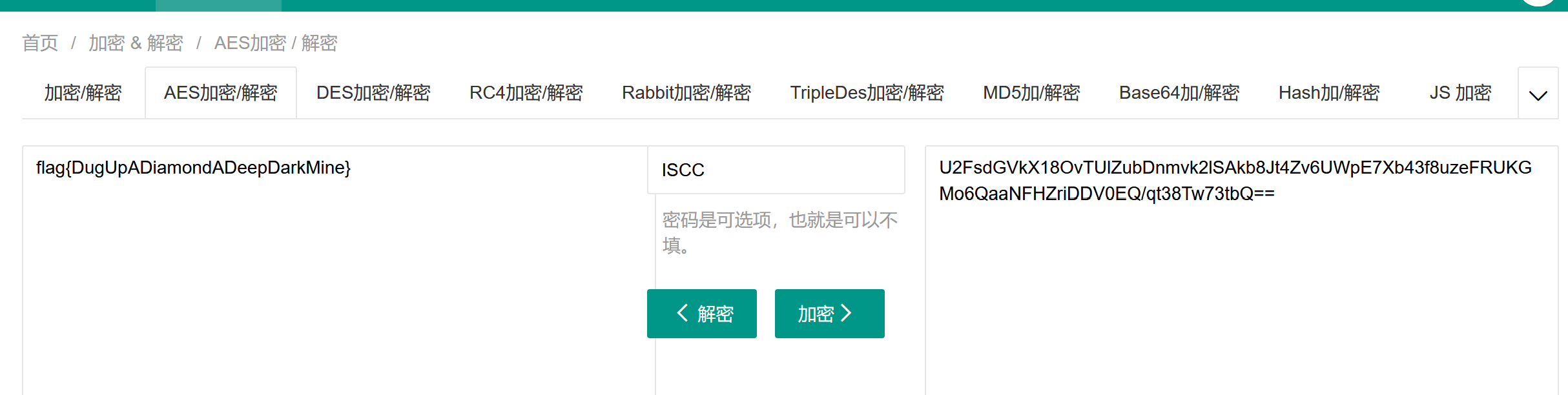

不知道有什么用,继续找,010 Editor打开原gif,在末尾,可以找到一段很明显的多余的字符串

再根据gif的名字"Aesop",猜测为AES加密,那么ISCC就是密码

AES大致了解:https://blog.csdn.net/u010037269/article/details/123863979

解密网站:https://www.sojson.com/encrypt_aes.html

经过两次AES解密,得到flag

5.a_good_idea

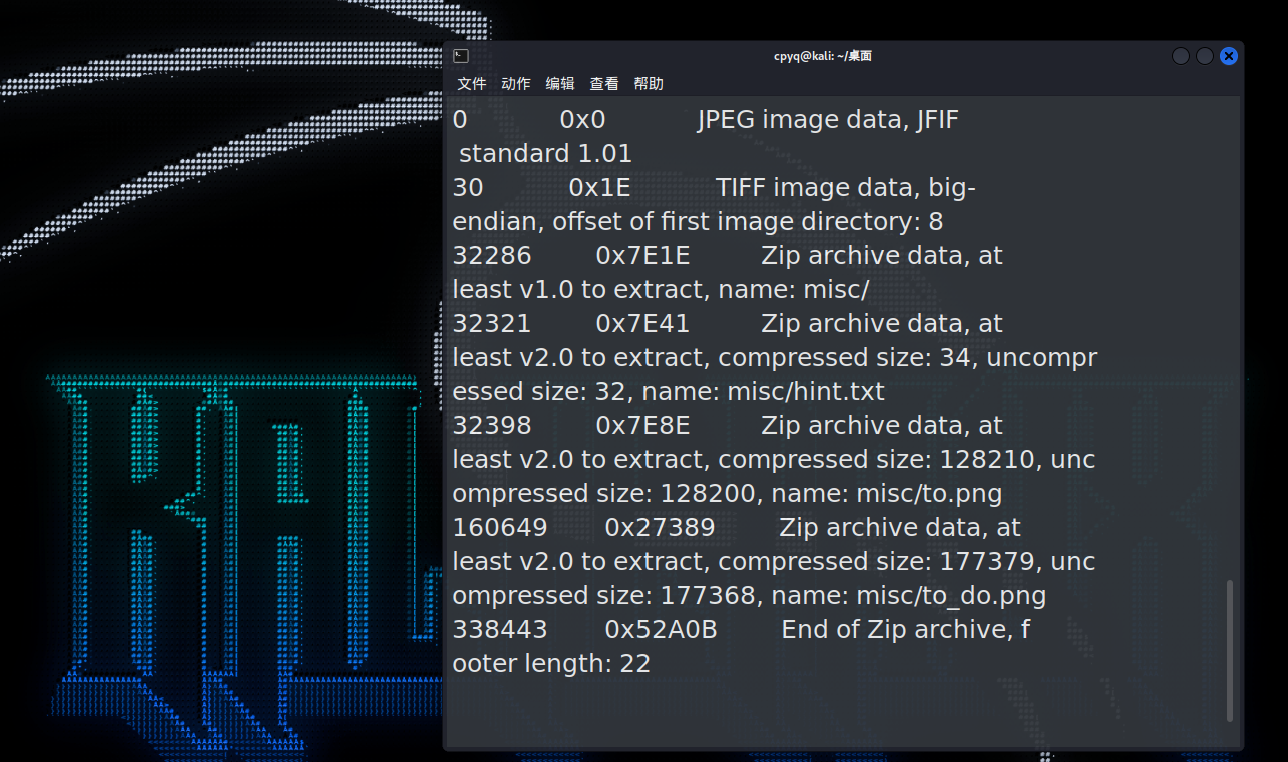

得到一张汤姆的图片,没有任何提示,binwalk一下,发现了zip,foremost分离

zip解压,得到两个png和一个txt,hint提示找出像素的秘密,于是用stegsolve将两张图片合成(其实根据名字也可以推出)

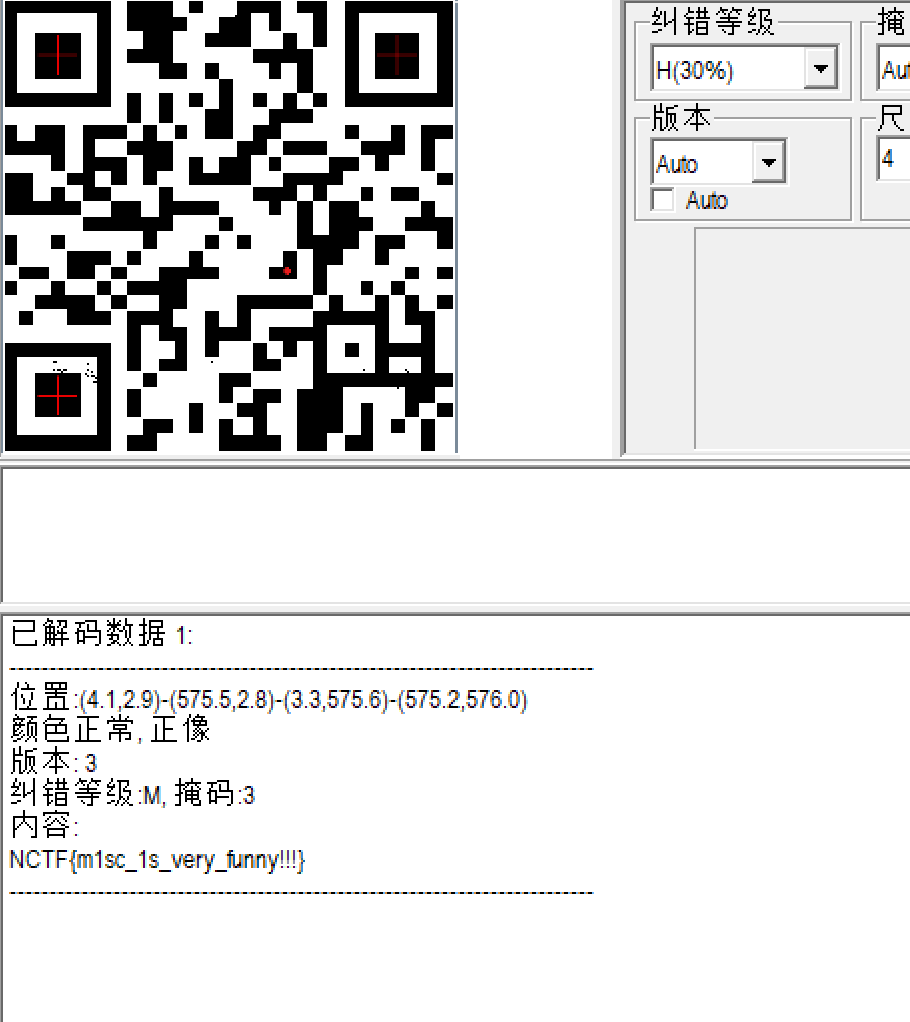

直接得到的是一张有散乱红点的图片,再扔进stegsolve中,在red 0通道即可发现二维码

QR扫描得到flag

6.2017_Dating_in_Singapore

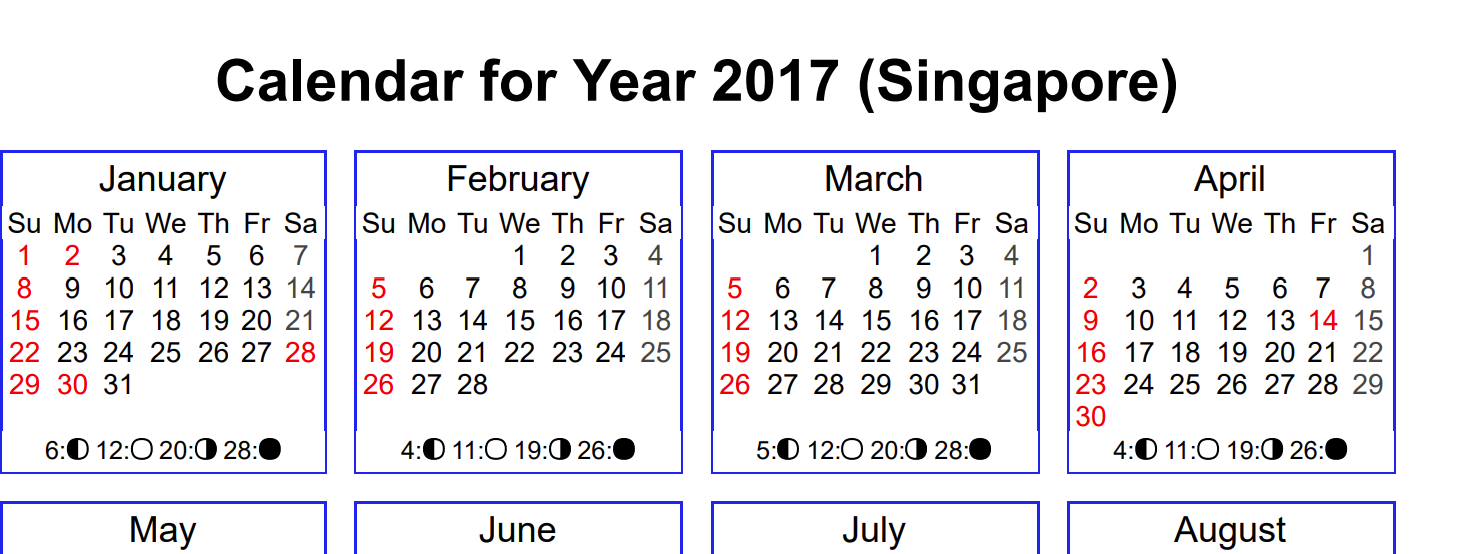

zip打开后为一个日历,没有藏东西的痕迹,猜测一定是与题目给的数字串一起使用

尝试两个两个分割一下,发现没有超过31的数组,于是猜测是日期,在日历上找到日期,短横是两组之间的间隔符,画出flag

HITB{CTFFUN}

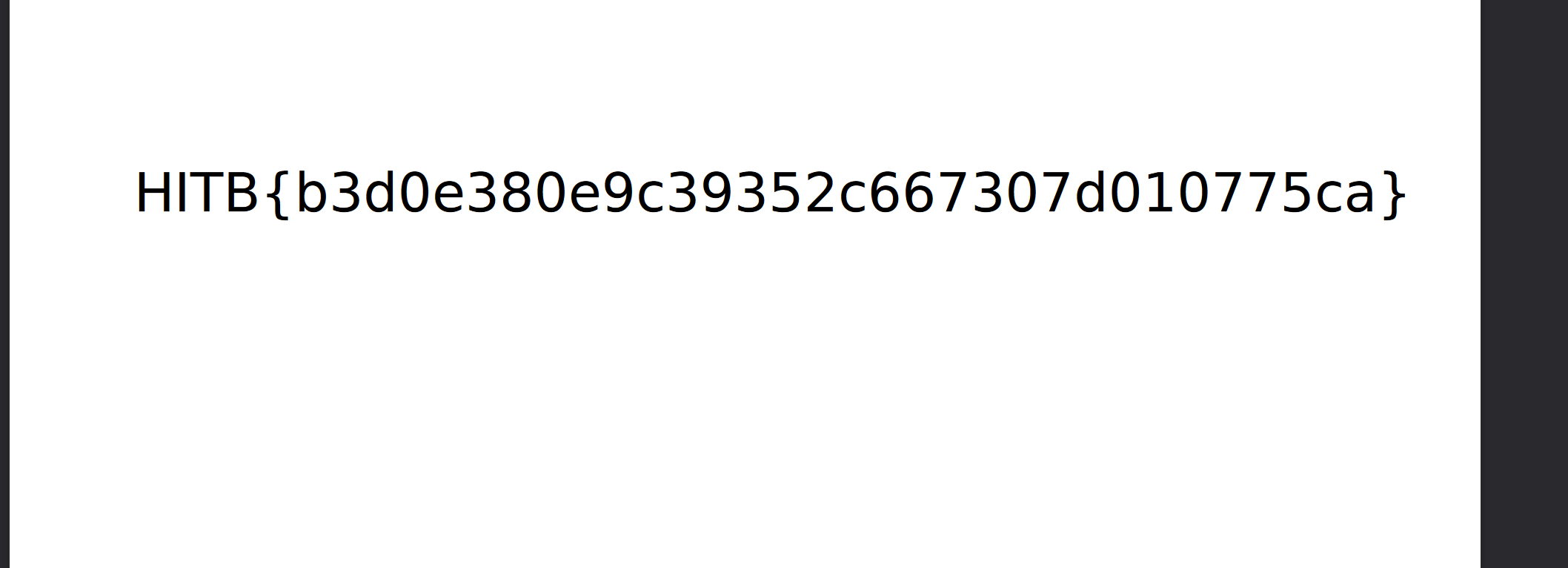

7.simple_transfer

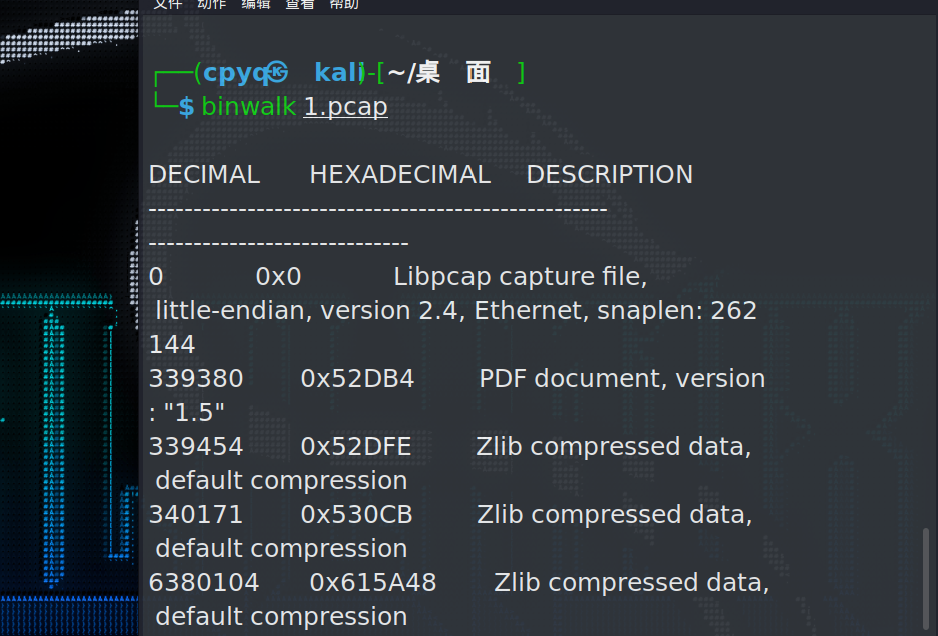

得到一个pcap文件,Wireshark打开,没有找到什么东西....用的不太熟,直接binwalk一下,发现pdf,foremost导出

用火狐打开(谷歌打开后全黑),得到flag

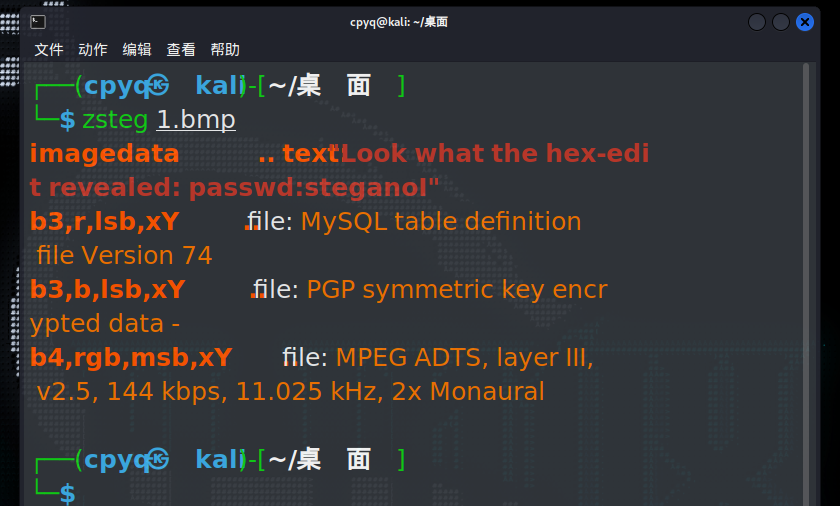

8.Training-Stegano-1

得到一个像素很明显不正常的bmp,用stegsolve打开,没有发现LSB隐写的痕迹,zsteg过一下,发现了人为添加的信息

zsteg使用:https://blog.csdn.net/Amherstieae/article/details/107512398

找不到别的了,就把passwd交了,正确

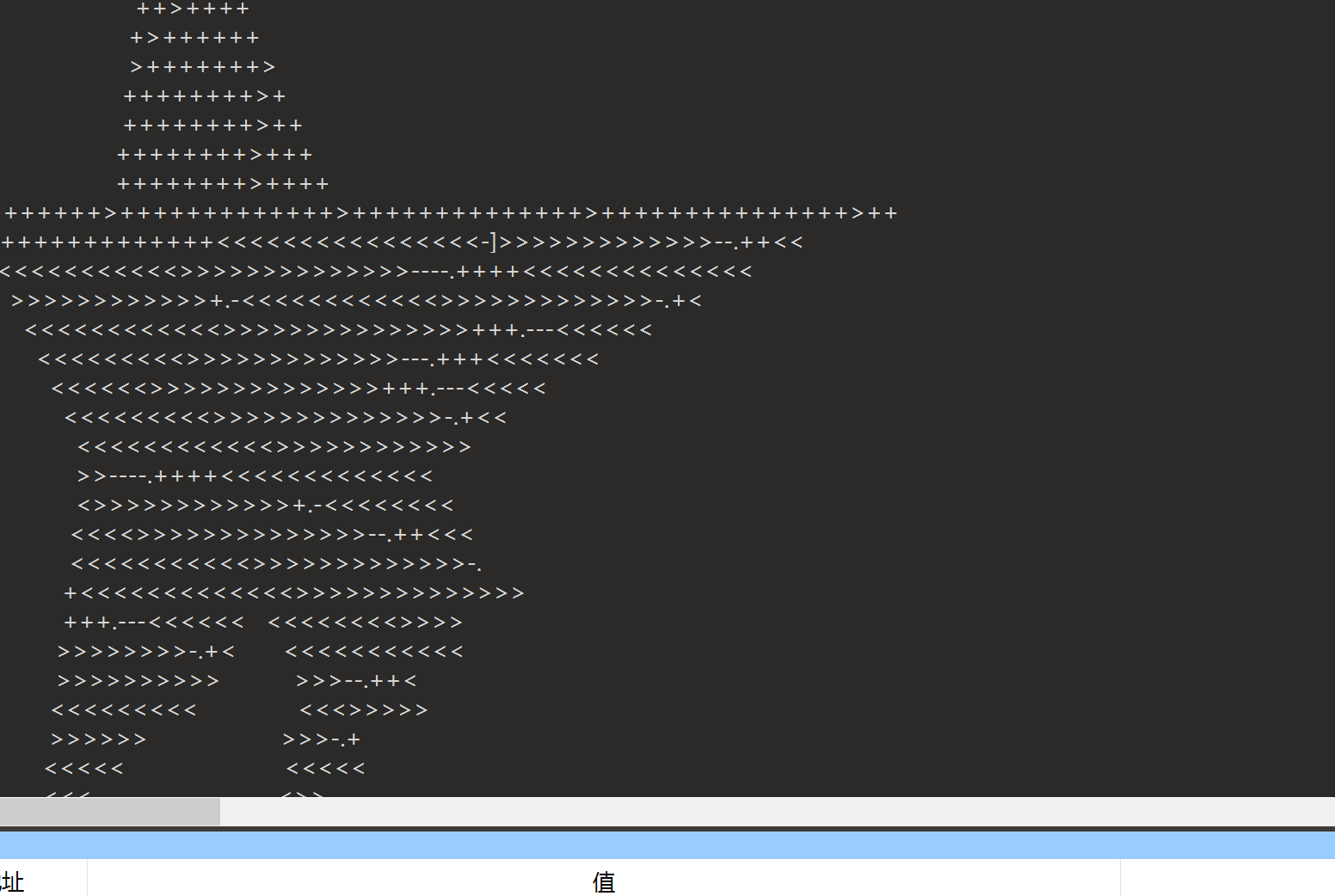

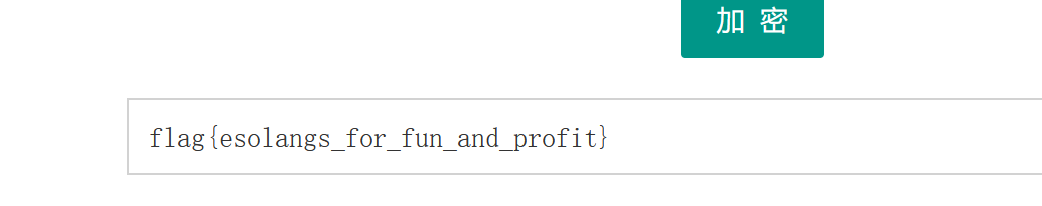

9.can_has_stdio?

打开后是BrainFuck 文件

BrainFuck介绍: https://www.jianshu.com/p/f72ea736e994

BrainFuck解密: http://www.hiencode.com/brain.html

解密后即得flag

10.Erik-Baleog-and-Olaf

无类型文件,010 Editor打开后根据89 50 4E 47判断为png,改后缀

stegsolve打开,逐个看,找到一张为中间人物中央有一张二维码

但是很明显不全,用PS,但是我没弄出来,可以看一下这个大佬的博客

https://blog.csdn.net/l8947943/article/details/122470754

得到二维码之后扫完就得到flag

攻防世界MISC—进阶区1-10的更多相关文章

- 攻防世界MISC进阶区 61-63

61.肥宅快乐题 得到swf文件,但是用PotPlayer打不开,用浏览器应该可以打开,打开后可以在npc的对话中看到一段base64 解密后就可以得到flag 62.warmup 得到一张png和一 ...

- 攻防世界MISC进阶区 52-55

52.Excaliflag 得到一张png,扔进stegsolve中查看,找到flag 53.Just-No-One 得到一个exe,运行后居然是一个安装程序,看了一下没什么问题,扔进ida pro中 ...

- 攻防世界MISC进阶区—48-51

48.Become_a_Rockstar 得到无类型文件,010 Editor打开为几段话,看到标示性的NCTF{),怀疑是用脚本加密后的结果,网上查了一下,得知Rockstar是一种语言,用rock ...

- 攻防世界MISC进阶区--39、40、47

39.MISCall 得到无类型文件,010 Editor打开,文件头是BZH,该后缀为zip,打开,得到无类型文件,再改后缀为zip,得到一个git一个flag.txt 将git拖入kali中,在g ...

- 攻防世界MISC进阶区---41-45

41.Get-the-key.txt 得到无类型文件,扔进kali中,strings一下,得到了一堆像flag的内容 扔进010 Editor中,搜索关键字,发现一堆文件,改后缀为zip 打开,直接得 ...

- 攻防世界MISC—进阶区32—37

32.normal_png 得到一张png,扔进kali中binwalk 和 pngcheck一下,发现CRC报错 尝试修改图片高度,我是把height的2改为4,得到flag 33.很普通的数独 得 ...

- 攻防世界MISC—进阶区21-30

21.easycap 得到一个pcap文件,协议分级统计,发现都是TCP协议 直接追踪tcp流,得到FLAG 22.reverseMe 得到一张镜面翻转的flag,放入PS中,图像-图像旋转-水平翻转 ...

- 攻防世界MISC—进阶区11-20

11.János-the-Ripper 得到未知类型的文件,010 Editor打开后看到pk,得知是真加密的zip文件. 密码在文件中没有提示,根据题目名字,János-the-Ripper Ján ...

- 攻防世界_MISC进阶区_Get-the-key.txt(详细)

攻防世界MISC进阶之Get-the-key.txt 啥话也不说,咱们直接看题吧! 首先下载附件看到一个压缩包: 我们直接解压,看到一个文件,也没有后缀名,先用 file 看一下文件属性: 发现是是L ...

随机推荐

- XCTF练习题---MISC---glance-50

XCTF练习题---MISC---glance-50 flag:TWCTF{Bliss by Charles O'Rear} 解题步骤: 1.观察题目,下载附件 2.下载完成以后,隐隐约约像是一张动图 ...

- Windows下使用 Docker 部署 RabbitMQ

安装 Docker 首先进入 https://docs.docker.com/desktop/windows/install/ 下载最新版 Docker,下载好后,双击进行安装,此处不对安装进行说明. ...

- py文件加密打包成exe文件

python的py.pyc.pyo.pyd文件区别 py是源文件: pyc是源文件编译后的文件: pyo是源文件优化编译后的文件: pyd是其他语言写的python库: 为什么选用Cpython .p ...

- Lab_1:练习1——理解通过make生成执行文件的过程

lab_0 清华大学ucore实验环境配置详细步骤!(小白入) lab_1 清华大学ucore bootload启动ucore os(预备知识) Lab_1:练习1--理解通过make生成执行文件的过 ...

- go-micro集成链路跟踪的方法和中间件原理

前几天有个同学想了解下如何在go-micro中做链路跟踪,这几天正好看到wrapper这块,wrapper这个东西在某些框架中也称为中间件,里边有个opentracing的插件,正好用来做链路追踪.o ...

- 浅谈Java-String到底是值传递还是引用传递?

参数传递 Java 中的参数传递分为 "值传递""引用传递" 如果你学过 C/C++应该很好理解,就是所谓的 "值传递" 和 "指 ...

- 为什么vue中的v-bind用在class属性上有点怪?

如图所见,普通的标签属性我们直接使用 :属性名=`props的值` 就可以了.为什么用到class里要加[ ] 这个???

- UNIAPP实现PDA扫码

目前我接触到了两种方法,以扫码pda安卓采集器(可以直接理解为手机上有个激光扫码)的设置划分. 1.扫描设置 --> 键盘方式输出(键盘类型:物理键盘),注意设置要看具体的型号: 2.扫码设置 ...

- spring boot rest controller 自定义反序列化 Date 格式

@JsonFormat(pattern = DatePattern.NORM_DATE_PATTERN) private Date time;

- 896.Montonic Array - LeetCode

Question 896. Monotonic Array Solution 题目大意: 类似于数学中的减函数,增函数和物理中的加速度为正或为负 思路: 先比较前两个是大于0还是小于0,如果等于0就比 ...