docker 第二课

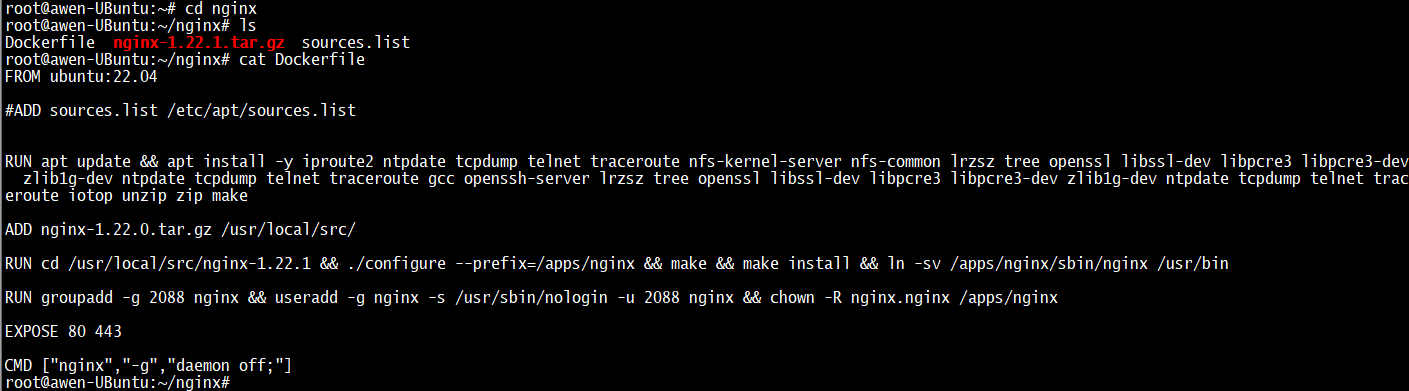

构建nginx镜像

root@awen-UBuntu:~/nginx# cat Dockerfile

FROM ubuntu:22.04

#ADD sources.list /etc/apt/sources.list

RUN apt update && apt install -y iproute2 ntpdate tcpdump telnet traceroute nfs-kernel-server nfs-common lrzsz tree openssl libssl-dev libpcre3 libpcre3-dev zlib1g-dev ntpdate tcpdump telnet traceroute gcc openssh-server lrzsz tree openssl libssl-dev libpcre3 libpcre3-dev zlib1g-dev ntpdate tcpdump telnet traceroute iotop unzip zip make

ADD nginx-1.22.0.tar.gz /usr/local/src/

RUN cd /usr/local/src/nginx-1.22.1 && ./configure --prefix=/apps/nginx && make && make install && ln -sv /apps/nginx/sbin/nginx /usr/bin

RUN groupadd -g 2088 nginx && useradd -g nginx -s /usr/sbin/nologin -u 2088 nginx && chown -R nginx.nginx /apps/nginx

EXPOSE 80 443

CMD ["nginx","-g","daemon off;"]

root@awen-UBuntu:~/nginx# docker run -it -p 80:80 --name nginx nginx:v20221025

基于 docker 实现对容器的 CPU 和内存的资源限制

cgroupfs是文件级别的资源限制控制器 ,现在使用systemd

软限制

root@awen-UBuntu:~# docker run -it -d -m 512m --memory-reservation 511m nginx:1.18.0-alpine

root@awen-UBuntu:~# docker run -it --rm lorel/docker-stress-ng --help

-c N, --cpu N start N workers spinning on sqrt(rand()) 启动N个workers进行cpu的压测

--vm N start N workers spinning on anonymous mmap 启动N个workers进行内存压测

--vm-bytes N allocate N bytes per vm worker (default 256MB) workers内存压测字节数 锁定一定的字节数给每个worker

两个内存worker 每个内存消耗256M

Example: stress-ng --cpu 8 --io 4 --vm 2 --vm-bytes 128M --fork 4 --timeout 10s

root@awen-UBuntu:~# docker run -it --rm --name haha lorel/docker-stress-ng --vm 2 --vm-bytes 256M

root@awen-UBuntu:~# docker stats

CONTAINER ID NAME CPU % MEM USAGE / LIMIT MEM % NET I/O BLOCK I/O PIDS

40327a2417f9 haha 197.37% 516.4MiB / 1.896GiB 26.60% 946B / 0B 360kB / 0B 5

root@awen-UBuntu:~# docker run -it --rm --name haha -m 265m --memory-swap 1024m lorel/docker-stress-ng --vm 2 --vm-bytes 256M

root@awen-UBuntu:~# ps -ef | grep nginx

root 9631 9602 0 Oct27 ? 00:00:00 nginx: master process nginx -g daemon off;

systemd+ 9768 9631 0 Oct27 ? 00:00:00 nginx: worker process

root@awen-UBuntu:~# cat /proc/9602/cpuset

/system.slice/containerd.service

root@awen-UBuntu:~# cat /sys/fs/cgroup/system.slice/docker-ffcaecc0957d18e6dab963c74737d489c012f9af929762a89cb38e2bdb636f98.scope/cpu.max

100000 100000

1个cpu是1000毫核

内存

root@awen-UBuntu:~# cat /sys/fs/cgroup/system.slice/docker-ffcaecc0957d18e6dab963c74737d489c012f9af929762a89cb38e2bdb636f98.scope/memory.max

536870912(单位是字节)

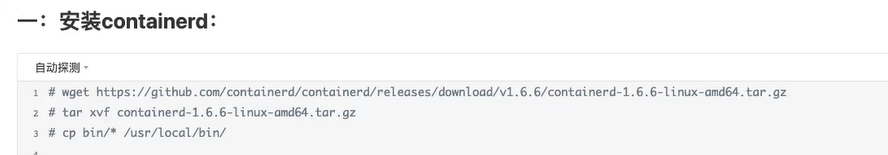

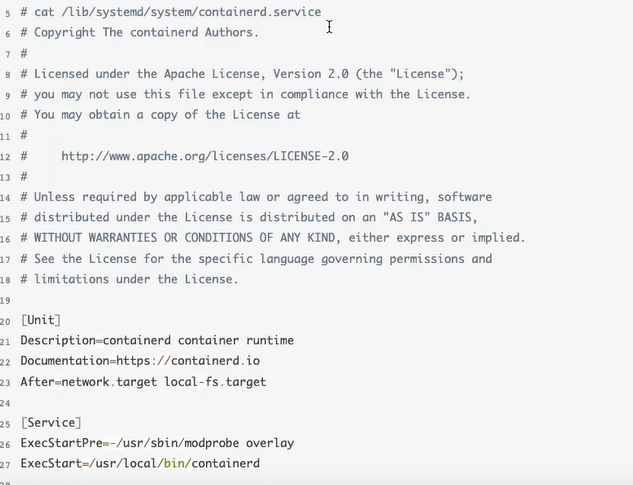

安装containerd

安装依赖包

root@awen-UBuntu:~# apt update

root@awen-UBuntu:~# apt install apt-transport-https ca-certificates curl software-properties-common

安装GPG证书

root@awen-UBuntu:~# curl -fsSL https://mirrors.aliyun.com/docker-ce/linux/ubuntu/gpg | sudo apt-key add -

写入软件信息原

root@awen-UBuntu:~# add-apt-repository "deb [arch=amd64] https://mirrors.aliyun.com/docker-ce/linux/ubuntu $(lsb_release -cs) stable"

root@awen-UBuntu:~# apt update

root@awen-UBuntu:~# apt-cache madison containerd.io

root@awen-UBuntu:~# apt install containerd.io

root@awen-UBuntu:~# ctr --version

ctr containerd.io 1.6.9

docker 是命令发给dockerd 再发给containerd,

打印containerd配置文件

root@awen-UBuntu:~# containerd config default

disabled_plugins = []

imports = []

oom_score = 0

plugin_dir = ""

required_plugins = []

root = "/var/lib/containerd"

state = "/run/containerd"

temp = ""

version = 2

[cgroup]

path = ""

[debug]

address = ""

format = ""

gid = 0

level = ""

uid = 0

[grpc]

address = "/run/containerd/containerd.sock"

gid = 0

max_recv_message_size = 16777216

max_send_message_size = 16777216

tcp_address = ""

tcp_tls_ca = ""

tcp_tls_cert = ""

tcp_tls_key = ""

uid = 0

[metrics]

address = ""

grpc_histogram = false

[plugins]

[plugins."io.containerd.gc.v1.scheduler"]

deletion_threshold = 0

mutation_threshold = 100

pause_threshold = 0.02

schedule_delay = "0s"

startup_delay = "100ms"

[plugins."io.containerd.grpc.v1.cri"]

device_ownership_from_security_context = false

disable_apparmor = false

disable_cgroup = false

disable_hugetlb_controller = true

disable_proc_mount = false

disable_tcp_service = true

enable_selinux = false

enable_tls_streaming = false

enable_unprivileged_icmp = false

enable_unprivileged_ports = false

ignore_image_defined_volumes = false

max_concurrent_downloads = 3

max_container_log_line_size = 16384

netns_mounts_under_state_dir = false

restrict_oom_score_adj = false

sandbox_image = "registry.k8s.io/pause:3.6"

selinux_category_range = 1024

stats_collect_period = 10

stream_idle_timeout = "4h0m0s"

stream_server_address = "127.0.0.1"

stream_server_port = "0"

systemd_cgroup = false

tolerate_missing_hugetlb_controller = true

unset_seccomp_profile = ""

[plugins."io.containerd.grpc.v1.cri".cni]

bin_dir = "/opt/cni/bin"

conf_dir = "/etc/cni/net.d"

conf_template = ""

ip_pref = ""

max_conf_num = 1

[plugins."io.containerd.grpc.v1.cri".containerd]

default_runtime_name = "runc"

disable_snapshot_annotations = true

discard_unpacked_layers = false

ignore_rdt_not_enabled_errors = false

no_pivot = false

snapshotter = "overlayfs"

[plugins."io.containerd.grpc.v1.cri".containerd.default_runtime]

base_runtime_spec = ""

cni_conf_dir = ""

cni_max_conf_num = 0

container_annotations = []

pod_annotations = []

privileged_without_host_devices = false

runtime_engine = ""

runtime_path = ""

runtime_root = ""

runtime_type = ""

[plugins."io.containerd.grpc.v1.cri".containerd.default_runtime.options]

[plugins."io.containerd.grpc.v1.cri".containerd.runtimes]

[plugins."io.containerd.grpc.v1.cri".containerd.runtimes.runc]

base_runtime_spec = ""

cni_conf_dir = ""

cni_max_conf_num = 0

container_annotations = []

pod_annotations = []

privileged_without_host_devices = false

runtime_engine = ""

runtime_path = ""

runtime_root = ""

runtime_type = "io.containerd.runc.v2"

[plugins."io.containerd.grpc.v1.cri".containerd.runtimes.runc.options]

BinaryName = ""

CriuImagePath = ""

CriuPath = ""

CriuWorkPath = ""

IoGid = 0

IoUid = 0

NoNewKeyring = false

NoPivotRoot = false

Root = ""

ShimCgroup = ""

SystemdCgroup = false

[plugins."io.containerd.grpc.v1.cri".containerd.untrusted_workload_runtime]

base_runtime_spec = ""

cni_conf_dir = ""

cni_max_conf_num = 0

container_annotations = []

pod_annotations = []

privileged_without_host_devices = false

runtime_engine = ""

runtime_path = ""

runtime_root = ""

runtime_type = ""

[plugins."io.containerd.grpc.v1.cri".containerd.untrusted_workload_runtime.options]

[plugins."io.containerd.grpc.v1.cri".image_decryption]

key_model = "node"

[plugins."io.containerd.grpc.v1.cri".registry]

config_path = ""

[plugins."io.containerd.grpc.v1.cri".registry.auths]

[plugins."io.containerd.grpc.v1.cri".registry.configs]

[plugins."io.containerd.grpc.v1.cri".registry.headers]

[plugins."io.containerd.grpc.v1.cri".registry.mirrors]

[plugins."io.containerd.grpc.v1.cri".x509_key_pair_streaming]

tls_cert_file = ""

tls_key_file = ""

[plugins."io.containerd.internal.v1.opt"]

path = "/opt/containerd"

[plugins."io.containerd.internal.v1.restart"]

interval = "10s"

[plugins."io.containerd.internal.v1.tracing"]

sampling_ratio = 1.0

service_name = "containerd"

[plugins."io.containerd.metadata.v1.bolt"]

content_sharing_policy = "shared"

[plugins."io.containerd.monitor.v1.cgroups"]

no_prometheus = false

[plugins."io.containerd.runtime.v1.linux"]

no_shim = false

runtime = "runc"

runtime_root = ""

shim = "containerd-shim"

shim_debug = false

[plugins."io.containerd.runtime.v2.task"]

platforms = ["linux/amd64"]

sched_core = false

[plugins."io.containerd.service.v1.diff-service"]

default = ["walking"]

[plugins."io.containerd.service.v1.tasks-service"]

rdt_config_file = ""

[plugins."io.containerd.snapshotter.v1.aufs"]

root_path = ""

[plugins."io.containerd.snapshotter.v1.btrfs"]

root_path = ""

[plugins."io.containerd.snapshotter.v1.devmapper"]

async_remove = false

base_image_size = ""

discard_blocks = false

fs_options = ""

fs_type = ""

pool_name = ""

root_path = ""

[plugins."io.containerd.snapshotter.v1.native"]

root_path = ""

[plugins."io.containerd.snapshotter.v1.overlayfs"]

root_path = ""

upperdir_label = false

[plugins."io.containerd.snapshotter.v1.zfs"]

root_path = ""

[plugins."io.containerd.tracing.processor.v1.otlp"]

endpoint = ""

insecure = false

protocol = ""

[proxy_plugins]

[stream_processors]

[stream_processors."io.containerd.ocicrypt.decoder.v1.tar"]

accepts = ["application/vnd.oci.image.layer.v1.tar+encrypted"]

args = ["--decryption-keys-path", "/etc/containerd/ocicrypt/keys"]

env = ["OCICRYPT_KEYPROVIDER_CONFIG=/etc/containerd/ocicrypt/ocicrypt_keyprovider.conf"]

path = "ctd-decoder"

returns = "application/vnd.oci.image.layer.v1.tar"

[stream_processors."io.containerd.ocicrypt.decoder.v1.tar.gzip"]

accepts = ["application/vnd.oci.image.layer.v1.tar+gzip+encrypted"]

args = ["--decryption-keys-path", "/etc/containerd/ocicrypt/keys"]

env = ["OCICRYPT_KEYPROVIDER_CONFIG=/etc/containerd/ocicrypt/ocicrypt_keyprovider.conf"]

path = "ctd-decoder"

returns = "application/vnd.oci.image.layer.v1.tar+gzip"

[timeouts]

"io.containerd.timeout.bolt.open" = "0s"

"io.containerd.timeout.shim.cleanup" = "5s"

"io.containerd.timeout.shim.load" = "5s"

"io.containerd.timeout.shim.shutdown" = "3s"

"io.containerd.timeout.task.state" = "2s"

[ttrpc]

address = ""

gid = 0

uid = 0

覆盖配置文件

root@awen-UBuntu:~# containerd config default > /etc/containerd/config.toml

修改配置文件

61 sandbox_image = "registry.k8s.io/pause:3.6"

sandbox_image = "registry.aliyuncs.com/google_containers/pause:3.7"

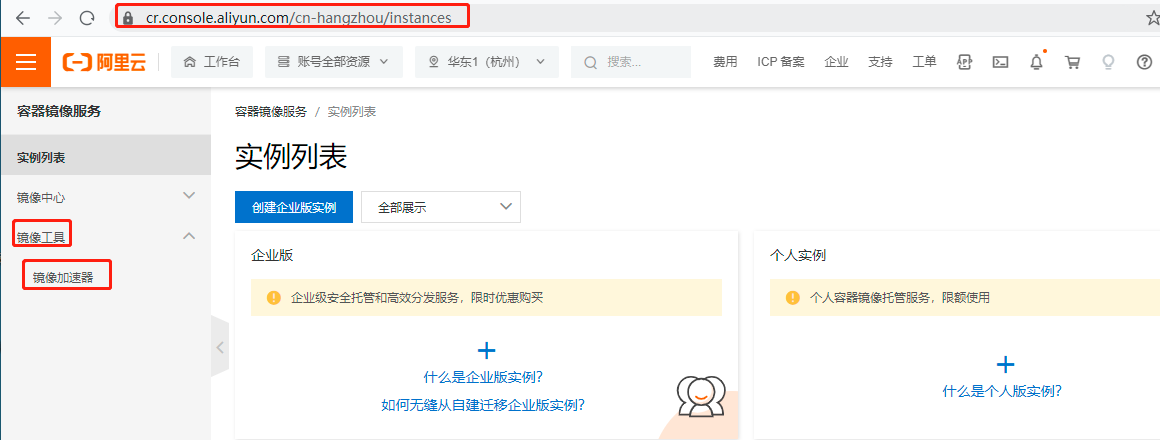

配置镜像加速

cr

153 [plugins."io.containerd.grpc.v1.cri".registry.mirrors]

154 [plugins."io.containerd.grpc.v1.cri".registry.mirrors."docker.io"]

155 endpoint = ["https://9916w1ow.mirror.aliyuncs.com"]

加速地址

https://ydwu9nbq.mirror.aliyuncs.com

https://cr.console.aliyun.com/

重启container

root@awen-UBuntu:~# systemctl restart containerd.service

安装runc

root@awen-UBuntu:~# wget https://github.com/opencontainers/runc/releases/download/v1.1.4/runc.amd64

root@awen-UBuntu:~# runc -v

runc version 1.1.4

commit: v1.1.4-0-g5fd4c4d

spec: 1.0.2-dev

go: go1.18.7

libseccomp: 2.5.1

网络自己配

安装cni

root@awen-UBuntu:~# nerdctl exec -it bd311525042a sh

/ # ls

containerd可以使用docker镜像

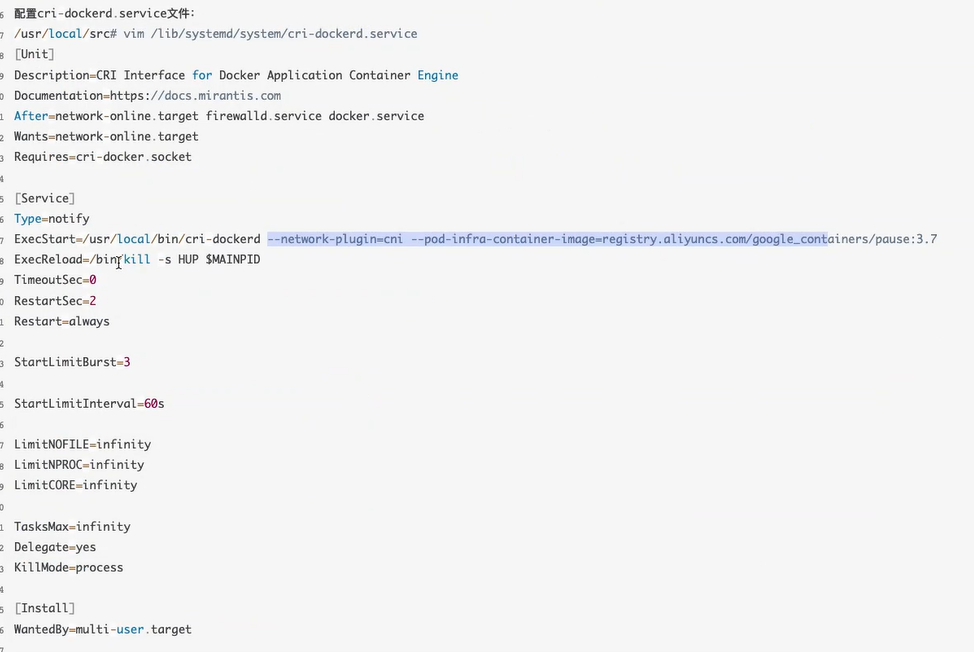

1.24版本的k8s 使用docker 安装cri-docker.service

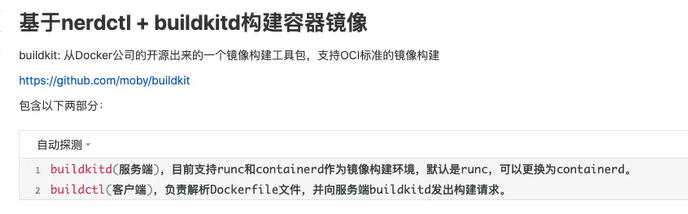

containerd构建镜像

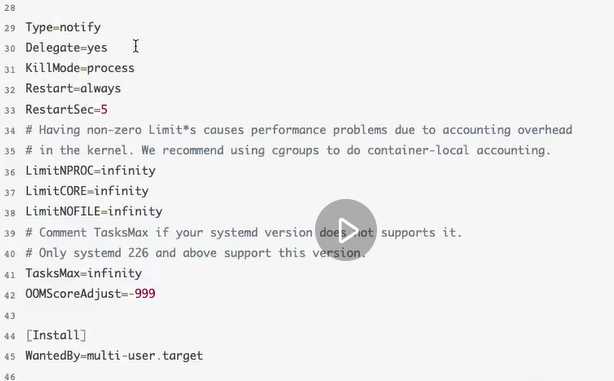

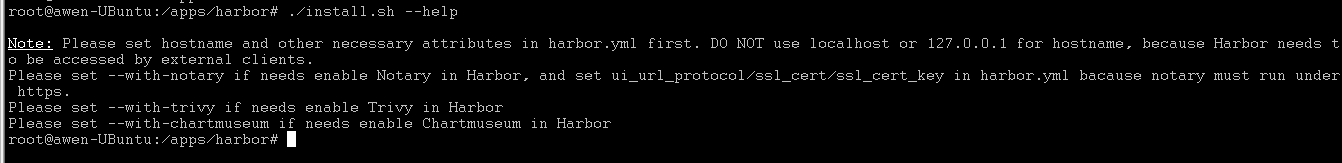

安装harbor

下载地址

https://github.com/goharbor/harbor/releases/

root@awen-UBuntu:~# wget https://github.com/goharbor/harbor/releases/download/v2.6.1/harbor-offline-installer-v2.6.1.tgz

root@awen-UBuntu:~# tar xf harbor-offline-installer-v2.6.1.tgz -C /apps

root@awen-UBuntu:~# tar xf harbor-offline-installer-v2.6.1.tgz -C /apps

root@awen-UBuntu:~# cd /apps

root@awen-UBuntu:/apps# ls

harbor

root@awen-UBuntu:/apps# cd harbor/

root@awen-UBuntu:/apps/harbor# ls

common.sh harbor.v2.6.1.tar.gz harbor.yml.tmpl install.sh LICENSE prepare

root@awen-UBuntu:/apps/harbor# cp harbor.yml.tmpl harbor.yml

root@awen-UBuntu:/apps/harbor# vi harbor.yml

hostname: ip/域名

--with-notary 做可行性验证 需要ssl

--with-trivy 对镜像进行漏洞扫描的组件

--with-chartmuseum helm 中chart格式的镜像

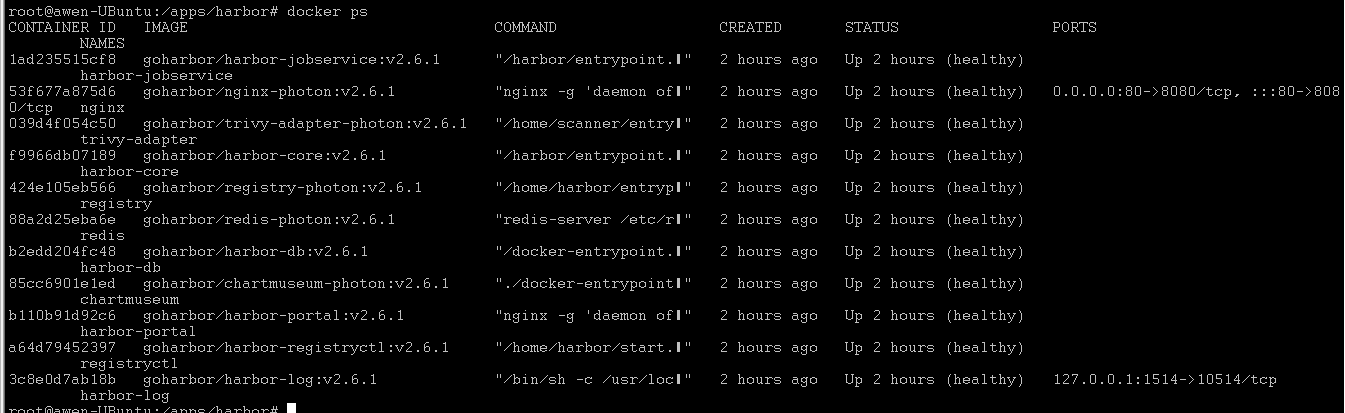

root@awen-UBuntu:/apps/harbor# ./install.sh --with-trivy --with-chartmuseum

登录harbor仓库

root@awen-UBuntu:~# docker login 10.4.7.128

Username: admin

Password:

WARNING! Your password will be stored unencrypted in /root/.docker/config.json.

Configure a credential helper to remove this warning. See

https://docs.docker.com/engine/reference/commandline/login/#credentials-store

Login Succeeded

密码文件

root@awen-UBuntu:~# cat /root/.docker/config.json

解密harbor密码

root@awen-UBuntu:~# echo xxxxxxxxxxx| base64 -d

上传镜像脚本

root@awen-UBuntu:~# cat build-command.sh

#!/bin/bash

TAG=$1

docker build -t harbor.xxx.cn/awen/server-web1:${TAG} .

docker push harbor.xxx.cn/awen/server-web1:${TAG}

docker 第二课的更多相关文章

- CI(CodeIgniter)框架入门教程——第二课 初始MVC

本文转载自:http://www.softeng.cn/?p=53 今天的主要内容是,使用CodeIgniter框架完整的MVC内容来做一个简单的计算器,通过这个计算器,让大家能够体会到我在第一节课中 ...

- OpenCV 第二课 认识图像的存储结构

OpenCV 第二课 认识图像的存储结构 Mat Mat 类包含两部分,矩阵头和矩阵体.矩阵头包含矩阵的大小,存储方式和矩阵体存储空间的指针.因此,Mat中矩阵头的大小是固定的,矩阵体大小是不定的. ...

- Kali Linux Web 渗透测试视频教程— 第二课 google hack 实战

Kali Linux Web 渗透测试— 第二课 代理简介 文/玄魂 课程地址: http://edu.51cto.com/course/course_id-1887.html 目录 shellKal ...

- 【第二课】深入理解Handler

简要讲解Handler是做什么的 我们知道,在Android中,app启动会启动一个进程一个线程——UI线程,UI线程是主线程,并且不允许这个线程阻塞超过5秒,一旦超过5秒就会ANR. 所以较为耗时的 ...

- ruby代码重构第二课

(文章都是从我的个人主页上粘贴过来的, 大家也可以访问我的主页 www.iwangzheng.com) 在第一课里提取出了相通的代码,第二课里就把常量提取出来吧 一般把常量的定义写的对应的app/mo ...

- NeHe OpenGL教程 第二课:多边形

前言 声明,此 NeHe OpenGL教程系列文章由51博客yarin翻译(2010-08-19),本博客为转载并稍加整理与修改.对NeHe的OpenGL管线教程的编写,以及yarn的翻译整理表示感谢 ...

- Spark 3000门徒第二课scala面向对象总结

昨晚听了王家林老师3000门徒spark系列课程的第二课,讲述了scala面向对象知识,并且带着过了一遍Spark核心类:SparkContent,RDD的代码,下面写一下心得: RDD是抽象类,实现 ...

- grails2.3.11第二课

第二课主要介绍grails相关插件的使用,这是敏捷开发所必需的途径. 可以把grails的插件看作是grails正常项目的迷你型,因为看插件的源码,它的目录结构和正常项目相差无几. 官方开源插件地址 ...

- 过拟合/欠拟合&logistic回归等总结(Ng第二课)

昨天学习完了Ng的第二课,总结如下: 过拟合:欠拟合: 参数学习算法:非参数学习算法 局部加权回归 KD tree 最小二乘 中心极限定律 感知器算法 sigmod函数 梯度下降/梯度上升 二元分类 ...

- 【Linux探索之旅】第二部分第二课:命令行,世界尽在掌握

内容简介 1.第二部分第二课:命令行,世界尽在掌握 2.第二部分第三课预告:文件和目录,组织不会亏待你 命令行,世界尽在掌握 今天的标题是不是有点霸气侧漏呢? 读者:“小编,你为什么每次都要起这么非主 ...

随机推荐

- css过渡样式

transition: 2s;//过渡两秒 用法: .div{ transition: 2s; }

- siteServer CMS知识点

1.结构说明 (1) 网站目录说明: a. 一个SitesServer后台只能建立一个主站,但可以建立多个子站,主站目录就是项目的根目录: b. 而子站的目录呢?是在主站目录下建立相应名称的目 ...

- Java19虚拟线程都来了,我正在写的线程代码会被淘汰掉吗?

Java19中引入了虚拟线程,虽然默认是关闭的,但是可以以Preview模式启用,这绝对是一个重大的更新,今天Java架构杂谈带大家开箱验货,看看这家伙实现了什么了不起的功能. 1 为什么需要虚拟线程 ...

- cf1082 A. Vasya and Book

中文题意: 思路:我们先看看能不能直接从x翻到y,abs(y-x)%d==0,可以就直接输出abs(y-x)/d咯,不行的话之后有2种操作 1.先翻回到第一页,从第一页看看能不能范到y,不能的话翻到最 ...

- BUUCTF-PWN-第一页writep(32题)

温故而知新,可以为师矣.所以花了几天时间重新做了下 buuctf 的 pwn 题,先发下第一页共 32 题的题解.还有如果题解都很详细那么本文就太长了,写起来也浪费时间,所以比较简单的题就直接丢 ex ...

- 第一种方式:使用form表单将前端数据提交到servelt(将前端数据提交到servlet)

第二种使用Ajax的形式将前台的数据传输到后台:https://blog.csdn.net/weixin_43304253/article/details/120335657 1.form表单 引入了 ...

- go-zero docker-compose搭建课件服务(四):生成Dockerfile

0.转载 go-zero docker-compose 搭建课件服务(四):生成Dockerfile并在docker-compose中启动 0.1源码地址 https://github.com/liu ...

- 解决办法:ImportError:'module'object has no attribute 'check specifier'

在安装envsubst命令不存在的报错, 安装centos本地源, 再安装gettext) 在指定版本的时候发现还是报错根据后面提示指定44.0.0问题解决 pip install --upgrade ...

- ES6 学习笔记(十一)迭代器和生成器函数

1.前言 JavaScript提供了许多的方法来获取数组或者对象中的某个元素或者属性(迭代).从以前的for循环到之后的filter.map再到后来的for...in和for...of的迭代机制.只要 ...

- 永久解决Ubuntu下adb权限问题

在Linux环境下使用adb链接手机,经常会遇到全下问题,如下: adb: unable to connect for root: insufficient permissions for devic ...