Fail2ban + firewalld 防护doss攻击

系统环境:centos7.3

用途:利用fail2ban+Firewalld来防CC攻击和SSH爆破

准备工作:

1、检查Firewalld是否启用

#如果您已经安装iptables建议先关闭

service iptables stop

#查看Firewalld状态

firewall-cmd --state

#启动firewalld

systemctl start firewalld

#设置开机启动

systemctl enable firewalld.service

启用Firewalld后会禁止所有端口连接,因此请务必放行常用的端口,以免被阻挡在外,以下是放行SSH端口(22)示例,供参考:

#放行22端口

firewall-cmd --zone=public --add-port=22/tcp --permanent

#重载配置

firewall-cmd --reload

#查看已放行端口

firewall-cmd --zone=public --list-ports

2、安装fail2ban

fail2ban可以监控系统日志,并且根据一定规则匹配异常IP后使用Firewalld将其屏蔽,尤其是针对一些爆破/扫描等非常有效。

#CentOS内置源并未包含fail2ban,需要先安装epel源

yum -y install epel-release

#安装fial2ban

yum -y install fail2ban

安装成功后fail2ban配置文件位于/etc/fail2ban,其中jail.conf为主配置文件,相关的匹配规则位于filter.d目录,其它目录/文件一般很少用到,如果需要详细了解可自行搜索。

3、配置规则

新建jail.local来覆盖fail2ban的一些默认规则:

#新建配置

vi /etc/fail2ban/jail.local

#默认配置

[DEFAULT]

ignoreip = 127.0.0.1/8

bantime = 86400

findtime = 600

maxretry = 5

#这里banaction必须用firewallcmd-ipset,这是fiewalll支持的关键,如果是用Iptables请不要这样填写

banaction = firewallcmd-ipset

action = %(action_mwl)s

参数说明:

ignoreip:IP白名单,白名单中的IP不会屏蔽,可填写多个以(,)分隔

bantime:屏蔽时间,单位为秒(s)

findtime:时间范围

maxretry:最大次数

banaction:屏蔽IP所使用的方法,上面使用firewalld屏蔽端口

防止SSH爆破

如果您还在使用默认SSH端口(22),可能每天都会被扫描,我们可以修改端口尽量避免被扫,参考: https://www.moerats.com/archives/394/ ,或者可以使用fail2ban将恶意IP屏蔽。

继续修改jail.local这个配置文件,在后面追加如下内容:

[sshd]

enabled = true

filter = sshd

port = 22

action = %(action_mwl)s

logpath = /var/log/secure

参数说明:

[sshd]:名称,可以随便填写

filter:规则名称,必须填写位于filter.d目录里面的规则,sshd是fail2ban内置规则

port:对应的端口

action:采取的行动

logpath:需要监视的日志路径

完整版:

[DEFAULT]

ignoreip = 127.0.0.1/8

bantime = 86400

findtime = 600

maxretry = 5

banaction = firewallcmd-ipset

action = %(action_mwl)s [sshd]

enabled = true

filter = sshd

port = 22

action = %(action_mwl)s

logpath = /var/log/secure

上面的配置意思是如果同一个IP,在10分钟内,如果连续超过5次错误,则使用Firewalld将他IP ban了。输入systemctl start fail2ban启动fail2ban来试试效果。

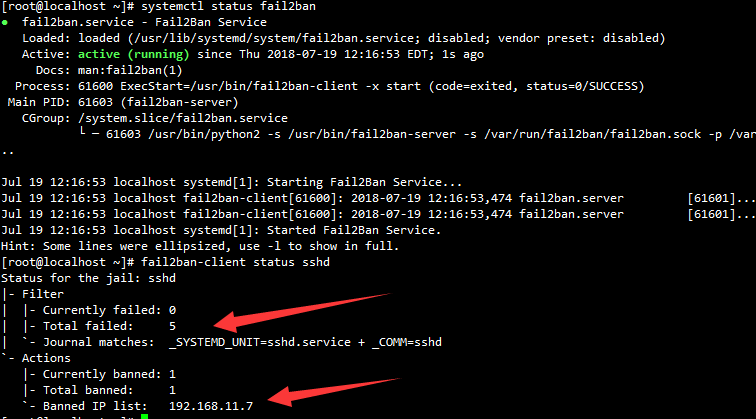

使用另一台服务器不断尝试连接SSH,并且不断的将密码输入错误,你会发现连续超过5次后直接连不上,说明IP被ban了,可以输入:fail2ban-client status sshd查看被ban的IP,如下截图。

防止CC攻击

这里仅以Nginx为例,使用fail2ban来监视nginx日志,匹配短时间内频繁请求的IP,并使用firewalld将其IP屏蔽,达到CC防护的作用。

#需要先新建一个nginx日志匹配规则

vi /etc/fail2ban/filter.d/nginx-cc.conf

#填写如下内容

[Definition]

failregex = -.*- .*HTTP/1.* .* .*$

ignoreregex =

继续修改jail.local追加如下内容:

[nginx-cc]

enabled = true

port = http,https

filter = nginx-cc

action = %(action_mwl)s

maxretry = 20

findtime = 60

bantime = 3600

logpath = /usr/local/nginx/logs/access.log

上面的配置意思是如果在60s内,同一IP达到20次请求,则将其IP ban 1小时,上面只是为了测试,请根据自己的实际情况修改。logpath为nginx日志路径。

防止Wordpress爆破

如果您经常分析日志会发现有大量机器人在扫描wordpress登录页面wp-login.php,虽然对方可能没成功,但是为了避免万一还是将他IP干掉为好。

#需要先新建一个nginx日志匹配规则

vi /etc/fail2ban/filter.d/wordpress.conf

#填写如下内容

[Definition]

failregex = ^ -.* /wp-login.php.* HTTP/1\.."

ignoreregex =

继续修改jail.local追加如下内容:

[wordpress]

enabled = true

port = http,https

filter = wordpress

action = %(action_mwl)s

maxretry = 20

findtime = 60

bantime = 3600

logpath = /usr/local/nginx/logs/access.log

当然,别忘记输入systemctl restart fail2ban重启fail2ban使其生效。

常用命令

#启动

systemctl start fail2ban

#停止

systemctl stop fail2ban

#开机启动

systemctl enable fail2ban

#查看被ban IP,其中sshd为名称,比如上面的[wordpress]

fail2ban-client status sshd

#删除被ban IP

fail2ban-client set sshd delignoreip 192.168.111.111

#查看日志

tail /var/log/fail2ban.log

总结

fail2ban已经内置很多匹配规则,位于filter.d目录下,包含了常见的SSH/FTP/Nginx/Apache等日志匹配,如果都还无法满足您的需求,您也可以自行新建规则来匹配异常IP。使用fail2ban+Firewalld来阻止恶意IP是行之有效的办法,可极大提高服务器安全。

常用命令

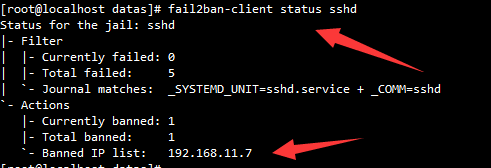

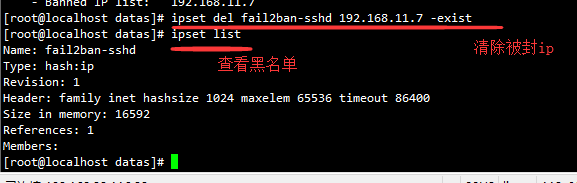

查看sshd被加入黑名单IP:

清除黑名单IP:

Fail2ban + firewalld 防护doss攻击的更多相关文章

- CentOS 7安装fail2ban+Firewalld防止SSH爆破与CC攻击

准备工作 1.检查Firewalld是否启用 #如果您已经安装iptables建议先关闭 service iptables stop #查看Firewalld状态 firewall-cmd --sta ...

- 阿里云Web应用防火墙采用规则引擎、语义分析和深度学习引擎相结合的方式防护Web攻击

深度学习引擎最佳实践 {#concept_1113021 .concept} 阿里云Web应用防火墙采用多种Web攻击检测引擎组合的方式为您的网站提供全面防护.Web应用防火墙采用规则引擎.语义分析和 ...

- 如何防护DDOS攻击策略

DDoS是目前最凶猛.最难防御的网络攻击之一.现实情况是,这个世界级难题还没有完美的.彻底的解决办法,但采取适当的措施以降低攻击带来的影响.减少损失是十分必要的.将DDoS防御作为整体安全策略的重要部 ...

- 【服务器防护】WEB防护 - WEBSHELL攻击探测【转载】

原文:http://www.2cto.com/Article/201511/451757.html 1. 什么是webshell? 基于b/s架构的软件部署在Internet上,那么安全性是必 ...

- centos7服务器安装fail2ban配合Firewalld防护墙防止SSH爆破与防护网站CC攻击

centos7服务器安装fail2ban配合Firewalld防护墙防止SSH爆破与防护网站CC攻击 1.检查firewalld是否启用 #如果您已经安装iptables建议先关闭 service i ...

- DDOS的攻击原理和如何防护网站和游戏恶意攻击

DDOS的攻击原理和如何防护网站和游戏恶意攻击 1-DDOS全名是Distribution Denial of Service (分布式拒绝服务攻击),很多DOS攻击源 ...

- 实战分享:如何成功防护1.2T国内已知最大流量DDoS攻击

作者:腾讯云宙斯盾安全团队&腾讯安全平台部 引言: DDoS攻击势头愈演愈烈,除了攻击手法的多样化发展之外,最直接的还是攻击流量的成倍增长.3月份国内的最大规模DDoS攻击纪录还停留在数百G规 ...

- 东哥讲义2 - 基于TCP,UDP协议的攻击,分析与防护

TCP SYN FLOOD 攻击 正常的TCP三次握手过程: 处于SYN FLOOD攻击状态时的三次握手过程: 查看示例:x_syn.c文件,一个实现了自定义mac,ip,tcp头部的syn floo ...

- Firewalld防火墙与ICMP攻击

原文地址:http://www.excelib.com/article/293/show 提到ICMP大家应该都很熟悉,可能有人会说:不就是ping吗?但是说到ICMP攻击以及相关防御措施可能就有的人 ...

随机推荐

- [Advanced Algorithm] - Symmetric Difference

题目 创建一个函数,接受两个或多个数组,返回所给数组的 对等差分(symmetric difference) (△ or ⊕)数组. 给出两个集合 (如集合 A = {1, 2, 3}和集合 B = ...

- sql server time(7) 默认值

语句为 ALTER TABLE dbo.YourTable ADD CONSTRAINT DF_TimeDefault DEFAULT '00:00:00' FOR YourTimeColumn 比如 ...

- 【剑指Offer】39、平衡二叉树

题目描述: 输入一棵二叉树,判断该二叉树是否是平衡二叉树.这里的定义是:如果某二叉树中任意结点的左.右子树的深度相差不超过1,那么它就是一棵平衡二叉树. 解题思路: 首先对于本题我们要 ...

- swift-计算字符串长度

text.characters.count(记得text一定要是String类型)

- window.open方法被浏览器拦截的处理方式

问题现象 当我们在一个 ajax 回调中执行 window.open 方法时,新页面会被浏览器拦截. 原因 在 Chrome 的安全机制里,非用户直接触发的 window.open 方法,是会被拦截的 ...

- (C/C++学习)1.C++中vector的使用

说明:vector是C++中一个非常方便的容器类,它用于存放类型相同的元素,利用成员函数及相关函数可以方便的对元素进行增加或删除,排序或逆序等等,下面将对这些功能一一叙述. 一.vector的第一种用 ...

- [luogu1447 NOI2010] 能量采集 (容斥原理)

传送门 Description 栋栋有一块长方形的地,他在地上种了一种能量植物,这种植物可以采集太阳光的能量.在这些植物采集能量后,栋栋再使用一个能量汇集机器把这些植物采集到的能量汇集到一起. 栋栋的 ...

- mongodb分片集群开启安全认证

原文地址:https://blog.csdn.net/uncle_david/article/details/78713551 对于搭建好的mongodb副本集加分片集群,为了安全,启动安全认证,使用 ...

- C#学习笔记_06_方法&函数

06_方法&函数 方法的定义 方法就是一个功能的集合,可以把程序中某段具有特殊功能的代码提取出来: 声明方法 [ 访问权限修饰符 ] [ 其他的修饰符 ] 返回值类型 方法名 ( [形参列表] ...

- 快速上手Linux 玩转典型应用_慕课网笔记

1.没有exe安装程序 2.区分大小写 3.一切皆文件 4.文件后缀不是那么重要,只是为了好识别 -------------------------------------------------- ...