Weblogic CVE-2018-2894 漏洞复现

0x01 前言

Oracle官方发布了7月份的关键补丁更新CPU(Critical Patch Update),其中针对可造成远程代码执行的高危漏洞 CVE-2018-2894 进行修复:http://www.oracle.com/technetwork/security-advisory/cpujul2018-4258247.html

0x02 环境搭建

1、首先到Oracle官网下载安装包:

下载地址:http://download.oracle.com/otn/nt/middleware/12c/12213/fmw_12.2.1.3.0_wls_quick_Disk1_1of1.zip

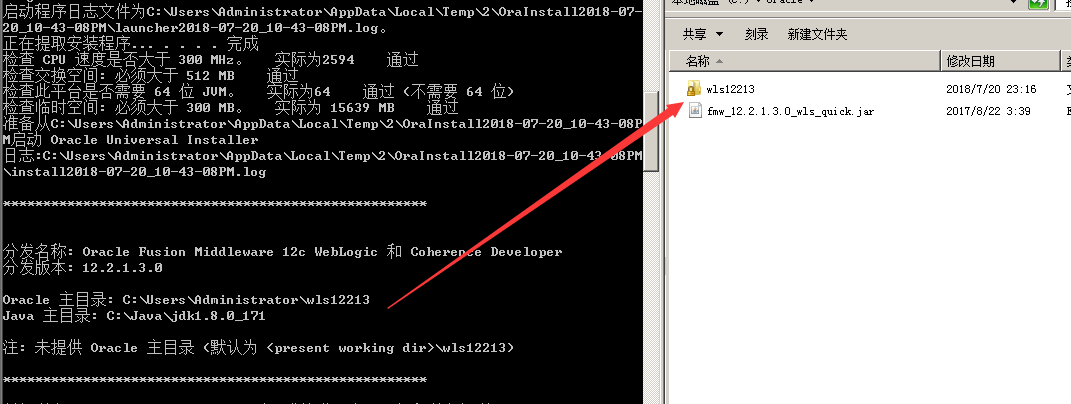

下载本地解压:

2、安装设置

安装JDK,设置JAVA_HOME环境变量,JDK1.8版本以上;

将fmw_12.2.1.3.0_wls_quick.jar拷贝到需要安装的目录下(称为<ORACLE_HOME>);

以管理员身份运行CMD,然后命令行进入该<ORACLE_HOME>目录并运行:java -jar fmw_12.2.1.2.0_wls_quick.jar;

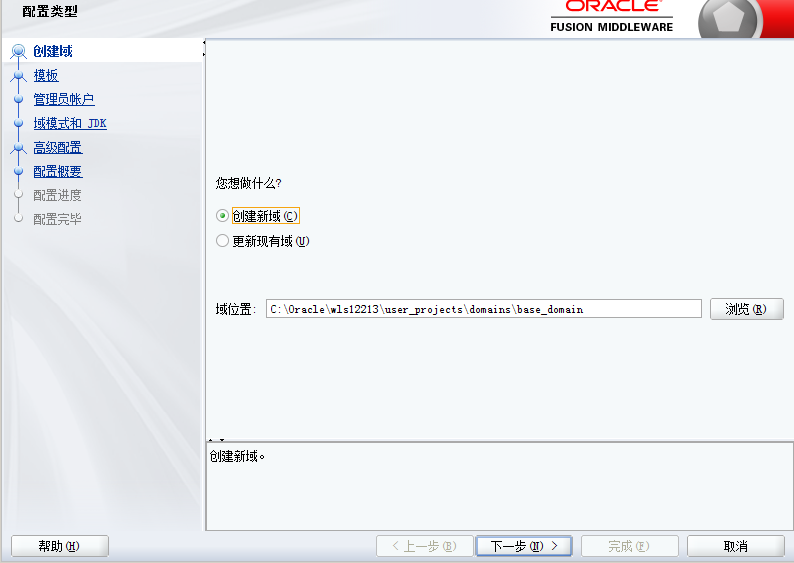

3、上面步骤完后,进入<ORACLE_HOME>运行文件\oracle_common\common\bin\config.cmd进行domain的相关配置,其会启动一个Java界面做相关设置,一直下一步即可(注意记住服务器后台管理的账号密码,URL:http://localhost:7001/console/ 账户:weblogic/abc123!!!);

4、进入已经配置好的domain目录启动服务器,即<ORACLE_HOME>\user_projects\domains\base_domain\startWebLogic.cmd,双击运行

0x03 漏洞复现

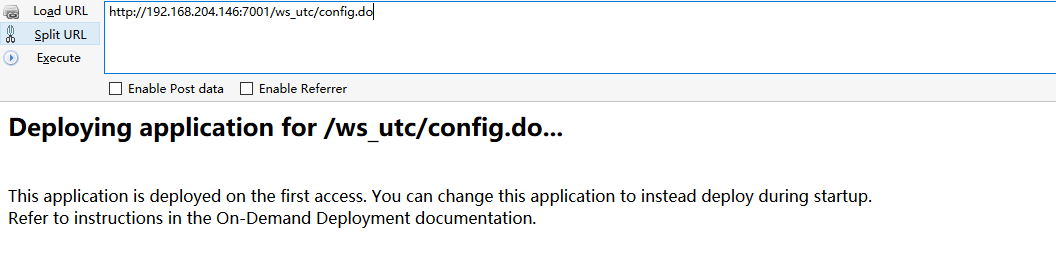

1、访问http://your-ip:7001/ws_utc/config.do,第一次访问部署

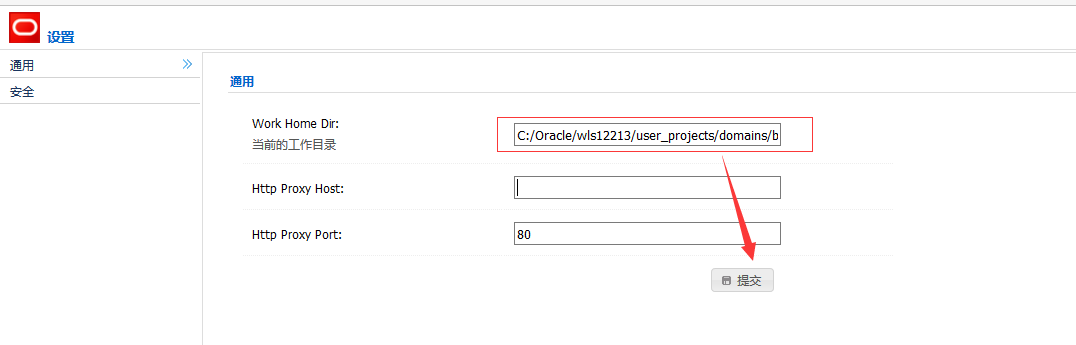

2、设置Work Home Dir为C:/Oracle/wls12213/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/com.oracle.webservices.wls.ws-testclient-app-wls/4mcj4y/war/css

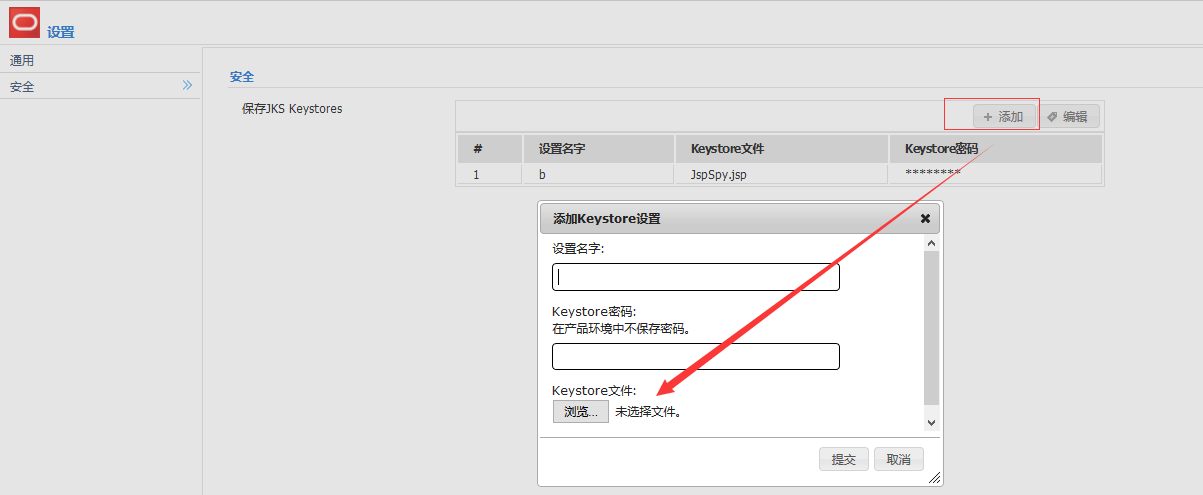

3、安全--添加,然后上传webshell:

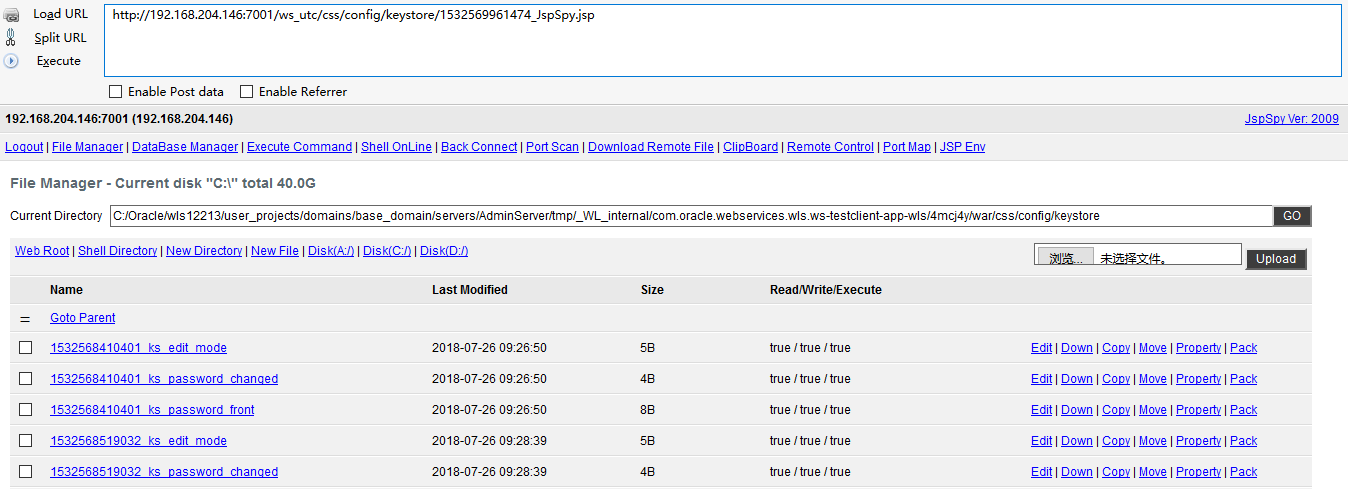

4、上传后,查看返回的数据包,其中有时间戳:

5、访问http://192.168.204.146:7001/ws_utc/css/config/keystore/[时间戳]_[文件名] 即 http://192.168.204.146:7001/ws_utc/css/config/keystore/1532569961474_JspSpy.jsp ,获取webshell:

推荐阅读:

最后

欢迎关注个人微信公众号:Bypass--,每周原创一篇技术干货。

Weblogic CVE-2018-2894 漏洞复现的更多相关文章

- Weblogic WLS-WebServices组件反序列化漏洞复现

漏洞分析: 当weblogic使用WLS-WebServices组件时,该组件会调用XMLDecoder解析XML数据,由此就产生了该漏洞 影响版本: weblogic<10.3.6版本 复现过 ...

- struts2(s2-052)远程命令执行漏洞复现

漏洞描述: 2017年9月5日,Apache Struts发布最新安全公告,Apache Struts2的REST插件存在远程代码执行的高危漏洞,该漏洞由lgtm.com的安全研究员汇报,漏洞编号为C ...

- 8.Struts2-057漏洞复现

漏洞信息: 定义XML配置时如果namespace值未设置且上层动作配置(Action Configuration)中未设置或用通配符namespace时可能会导致远程代码执行. url标签未设置va ...

- WebLogic XMLDecoder反序列化漏洞复现

WebLogic XMLDecoder反序列化漏洞复现 参考链接: https://bbs.ichunqiu.com/thread-31171-1-1.html git clone https://g ...

- Weblogic CVE-2018-3191远程代码命令执行漏洞复现

0x00 简介 北京时间10月17日,Oracle官方发布的10月关键补充更新CPU(重要补丁更新)中修复了一个高危的WebLogic远程代码执行漏洞(CVE-2018-3191).该漏洞允许未经 ...

- Weblogic 'wls-wsat' XMLDecoder 反序列化_CVE-2017-10271漏洞复现

Weblogic 'wls-wsat' XMLDecoder 反序列化_CVE-2017-10271漏洞复现 一.漏洞概述 WebLogic的 WLS Security组件对外提供webservic ...

- WebLogic 任意文件上传远程代码执行_CVE-2018-2894漏洞复现

WebLogic 任意文件上传远程代码执行_CVE-2018-2894漏洞复现 一.漏洞描述 Weblogic管理端未授权的两个页面存在任意上传getshell漏洞,可直接获取权限.Oracle 7月 ...

- SSRF——weblogic vulhub 漏洞复现及攻击内网redis(一)(附批量检测脚本)

0X01 概述 SSRF(Server-Side Request Forgery, 服务端请求伪造)利用漏洞可以发起网络请求来攻击内网服务.利用SSRF能实现以下效果:1) 扫描内网(主 ...

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

随机推荐

- 定义与声明、头文件与extern总结

用#include可以包含其他头文件中变量.函数的声明,为什么还要extern关键字? 如果我想引用一个全局变量或函数a,我只要直接在源文件中包含#include<xxx.h> (xxx ...

- 关于Unity中的旋涡特效的制作(捕鱼达人3技术)(专题八)

Mesh--材质--Shader 1: Mesh 是网格,包括顶点,法线,纹理坐标,切线,三角形.在每一个3D模型节点里面,有一个Mesh Filter组件来提取模型里面的网格数据;2: Shader ...

- Netty 介绍

本指南对Netty 进行了介绍并指出其意义所在. 1. 问题 现在,我们使用适合一般用途的应用或组件来和彼此通信.例如,我们常常使用一个HTTP客户端从远程服务器获取信息或者通过web service ...

- linux 将终端进行换行

原始 修改 修改方法 vim .bashrc fi if [ "$color_prompt" = yes ]; then PS1='${debian_chroot:+($debia ...

- Axiom3D:Ogre动画基本流程与骨骼动画

在Axiom中,Animation类用于管理动画,在此对象中主要管理着AnimationTrack对象,此对象用于管理动画的各种类型的每一桢.在Axiom中,动画类型主要有变形动画,姿态动画,骨骼动画 ...

- 3种启动tornado的方式

r"""A non-blocking, single-threaded HTTP server. 翻译: 一个非阻塞的单线程HTTP服务器 A server is def ...

- InnoDB和MyISAM的区别与选择

MyISAM 性能(适合小项目,读快速)MyISAM 是MySQL中默认的存储引擎,比如适合新闻系统,读为主.InnoDB 事务或外键支持(适合大项目,高并发读写)活跃用户20多万时候,也能很轻松应付 ...

- Java如何使用finally块来捕捉异常?

在Java编程中,如何使用finally块来捕捉异常? 此示例显示如何使用finally块来通过使用e.getMessage()捕获运行时异常(Illegalargumentexception). p ...

- e740. 向标签中加入一个图标

This example creates a JLabel component with an icon. // Fetch icon Icon icon = new ImageIcon(" ...

- Ubuntu 14.04 安装 DevStack与遇到的的问题记录

本文总结Ubuntu 14.04下部署DevStack的过程以及一些可能遇到的问题. 一.安装 以下的操作最好在普通用户下进行,至少在git clone devstack的时候使用普通用户,这样可以避 ...