PHP扩展--taint检测隐藏漏洞

简介

Taint 可以用来检测隐藏的XSS code, SQL注入, Shell注入等漏洞, 并且这些漏洞如果要用静态分析工具去排查, 将会非常困难, 比如对于如下的例子:

<?php

echo $_GET["name"];

?>

对于请求:

http://localhost/?name=222

静态分析工具, 往往无能为力, 而Taint却可以准确无误的爆出这类型问题.

Warning: Main::test() [function.echo]: Attempt to echo a string that might be tainted in

taint安装

wget http://pecl.php.net/get/taint-1.2.2.tgz

tar zxvf taint-1.2.2.tgz

cd taint-1.2.2

/usr/local/php/bin/phpize

./configure --with-php-config=/usr/local/php/bin/php-config

make && make install

配置php.ini

[taint]

extension=taint.so

taint.enable=1

taint.error_level=E_WARNING

运行结果

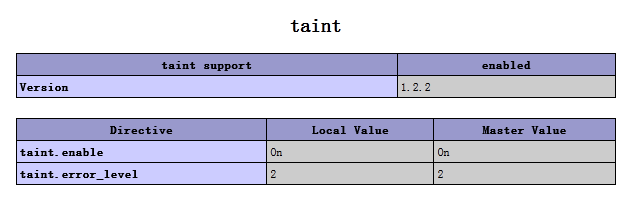

php -i | grep taint

taint

taint support => enabled

taint.enable => On => On

taint.error_level => 2 => 2

###附录

A. 验证的字符串

所有来自GET,GET,_POST, $_COOKIE的变量, 都被认为是Tainted String

B. taint检测的函数/语句列表, 当这些函数使用tainted string参数的时候, taint会给出警告:

1. 输出函数/语句系列

echo

print

printf

file_put_contents

2. 文件系统函数

fopen

opendir

basename

dirname

file

pathinfo

3. 数据库系列函数/方法

mysql_query

mysqli_query

sqlite_query

sqlite_single_query

oci_parse

Mysqli::query

SqliteDataBase::query

SqliteDataBase::SingleQuery

PDO::query

PDO::prepare

4. 命令行系列

system

exec

proc_open

passthru

shell_exec

5. 语法结构

eval

include(_once)

require(_once)

C. 消除tainted信息的函数, 调用这些函数以后, tainted string就会变成合法的string:

escapeshellcmd

htmlspecialchars

escapeshellcmd

addcslashes

addslashes

mysqli_escape_string

mysql_real_escape_string

mysql_escape_string

sqlite_escape_string

PDO::quote

Mysqli::escape_string

Mysql::real_escape_string

D. 调用中保持tainted信息的函数/语句, 调用这些函数/语句时, 如果输入是tainted string, 则输出也为tainted string:

=

.

"{$var}

.=

strval

explode

implode

sprintf

vsprintf

trim

rtrim

ltrim

PHP扩展--taint检测隐藏漏洞的更多相关文章

- 遍历PspCidTable表检测隐藏进程

一.PspCidTable概述 PspCidTable也是一个句柄表,其格式与普通的句柄表是完全一样的,但它与每个进程私有的句柄表有以下不同: 1.PspCidTable中存放的对象是系统中所有的进程 ...

- Jenkins高危代码执行漏洞检测/开源漏洞靶场

漏洞细节可以参看安全客的文章:https://bbs.ichunqiu.com/thread-22507-1-1.html Jenkins-CLI 反序列化代码执行(CVE-2017-1000353) ...

- 利用PHP扩展Taint找出网站的潜在安全漏洞实践

一.背景 笔者从接触计算机后就对网络安全一直比较感兴趣,在做PHP开发后对web安全一直比较关注,2016时无意中发现Taint这个扩展,体验之后发现确实好用:不过当时在查询相关资料时候发现关注此扩展 ...

- PHP 扩展开发检测清单(扩展开发必读)

想要做出一个成功的 PHP 扩展包,不仅仅是简单的将代码放进文件夹中就可以了,除此之外,还有非常多的因素来决定你的扩展是否优秀.以下清单的内容将有助于完善你的扩展,并且在 PHP 社区中得到更多的重视 ...

- sencha touch 侧边栏扩展(只隐藏不销毁)

基于Ext.ux.MenuButton改造而来,和它不同的是,不会每次都去销毁侧边栏,只是单纯的隐藏,属性配置方面没啥区别,每次点击按钮显示时,会触发showMenu事件/方法 代码如下: /** * ...

- CSRF进阶之打造一个检测CSRF漏洞的脚本

前言: 还记得之前所学的CSRF漏洞吧.因为没有对表单做好对应的漏洞 而造成的CSRF漏洞.学了这个漏洞后逐渐的了解.这个比较鸡助. 代码: import requests,tqdm,time,os, ...

- 利用BURPSUITE检测CSRF漏洞

CSRF漏洞的手动判定:修改referer头或直接删除referer头,看在提交表单时,网站是否还是正常响应. 下面演示用Burpsuite对CSRF进行鉴定. 抓包. 成功修改密码完成漏洞的利用.

- Nmap-脚本检测CVE漏洞

Nmap的一个鲜为人知的部分是NSE,即Nmap Scripting Engine,这是Nmap最强大和最灵活的功能之一.它允许用户编写(和共享)简单脚本,以自动执行各种网络任务.Nmap内置了全面的 ...

- C++笔记011:C++对C的扩展——变量检测增强

原创笔记,转载请注明出处! 点击[关注],关注也是一种美德~ 在C语言中重复定义多个同名的变量是合法的,多个同名的全局变量最终会被链接到全局数据区的同一个地址空间上. 在C++中,不允许定义多个同名的 ...

随机推荐

- 使用字符界面 qemu-kvm 创建虚拟机

qemu-kvm的基本用法:指定系统类型,CPU运行模式,NUMA(Non Uniform Memory Access Architecture), 软驱设备,光驱设备,硬件设备 # 查看qemu ...

- c 用指针操作结构体数组

重点:指针自加,指向下一个结构体数组单元 #include <stdio.h> #include <stdlib.h> #include <string.h> #d ...

- word批量转pdf文件快捷方法。

最近在工作中因为要遇到大量的Word文件转化为PDF文件来实现平台的迁移.但是由于文件太多,手动很费力,想到了用代码的方式: 复制下面的代码,保存的记事本,另存为vbs文件:然后把这个vbs文件放到你 ...

- v-for & duplicate key bug

v-for & duplicate key bug vue warn & v-for & duplicate key bug <span class="audi ...

- 网络流量统计using ADB

/proc/net/xt_qtaguid/stats 基本覆盖目前所有机型且统计流量全面 adb shell cat /proc/net/xt_qtaguid/stats | grep (uid#) ...

- RGB555转RGB565

做tft彩屏显示图片的时候,显示16位位图,显示屏的显示模式为RGB565.使用img2lcd转换后的16位bmp,显示出来后,颜色有偏差:转换为565格式的bin文件,显示完全正常,可以确定转换为b ...

- iOS 监听键盘高度,输入框上升

//设置输入框 ---<因为输入框用了get方法,所以第一次调用输入框要用self 调用>: self.textlab.frame=CGRectMake(, , , ); _textlab ...

- Remember the Word UVALive - 3942(dp+trie)

题意: 给S个不同的单词和一个长字符串 问将其分解为若干个单词有多少种方法(单词可重复使用) 解析: dp[i]表示在这个字符串中以某个位置i为起点的 的一段子字符串 则这个子字符串若存在某个前缀恰好 ...

- Argus UVALive - 3135(优先队列 水题一道)

有一系列的事件,它每Period秒钟就会产生编号为qNum的事件,你的任务是模拟出前k个事件,如果多个事件同时发生,先处理qNum小的事件 今天再看看数据结构.. #include <iostr ...

- Strategy Pattern ava设计模式之策略模式

简介 在策略模式(Strategy Pattern)中,一个类的行为或其算法可以在运行时更改.这种类型的设计模式属于行为型模式.简单理解就是一组算法,可以互换,再简单点策略就是封装算法. 意图 定义一 ...