PHP代码审计笔记--SQL注入

0X01 普通注入

SQL参数拼接,未做任何过滤

<?php

$con = mysql_connect("localhost","root","root");

if (!$con){die('Could not connect: ' . mysql_error());}

mysql_select_db("test", $con);

$id = stripcslashes($_REQUEST[ 'id' ]);

$query = "SELECT * FROM users WHERE id = $id ";

$result = mysql_query($query)or die('<pre>'.mysql_error().'</pre>');

while($row = mysql_fetch_array($result))

{

echo $row[''] . " " . $row[''];

echo "<br />";

}

echo "<br/>";

echo $query;

mysql_close($con);

?>

测试语句:id=1 UNION SELECT user(),2,3,4 from users

0x02 宽字节注入

A、MYSQL中的宽字符注入

示例代码:

<?php

$con = mysql_connect("localhost","root","root");

mysql_query("SET NAMES 'gbk'");

mysql_select_db("test", $con);

$id = isset($_GET['id']) ? addslashes($_GET['id']) : ;

$query = "SELECT * FROM users WHERE id ='{$id}' ";

$result = mysql_query($query)or die('<pre>'.mysql_error().'</pre>');

while($row = mysql_fetch_array($result))

{

echo $row[''] . " " . $row[''];

echo "<br />";

}

echo "<br/>";

echo $query;

mysql_close($con);

?>

测试语句:%df%27

mysql的特性,因为gbk是多字节编码,两个字节代表一个汉字,所以%df和后面的\也就是%5c变成了一个汉字“運”,而’逃逸了出来。

根据gbk编码,第一个字节ascii码大于128,基本上就可以了。比如我们不用%df,用%a1也可以.

gb2312编码的取值范围。它的高位范围是0xA1~0xF7,低位范围是0xA1~0xFE,而\是0x5c,是不在低位范围中的。所以,0x5c根本不是gb2312中的编码,所以不会造成宽字节注入。扩展到世界上所有多字节编码,只要低位的范围中含有0x5c的编码,就可以进行宽字符注入。

宽字符注入的修复:

方案一:指定php连接mysql的字符集

mysql_set_charset('gbk',$conn);

$id =mysql_real_escape_string($_GET['id']);

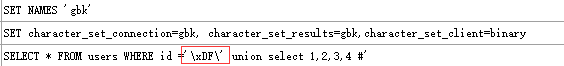

方案二:将character_set_client设置为binary(二进制)

mysql_query("SET character_set_connection=gbk, character_set_results=gbk,character_set_client=binary", $conn);

将character_set_client设置成binary,就不存在宽字节或多字节的问题了,所有数据以二进制的形式传递,就能有效避免宽字符注入。

B、PHP 编码转换

示例代码:

<?php

$con = mysql_connect("localhost","root","root");

mysql_query("SET NAMES 'gbk'");

mysql_select_db("test", $con);

mysql_query("SET character_set_connection=gbk, character_set_results=gbk,character_set_client=binary", $con);

$id = isset($_GET['id']) ? addslashes($_GET['id']) : ;

$id=iconv('utf-8','gbk',$id);

$query = "SELECT * FROM users WHERE id ='{$id}' ";

$result = mysql_query($query)or die('<pre>'.mysql_error().'</pre>'); while($row = mysql_fetch_array($result))

{

echo $row[''] . " " . $row[''];

echo "<br />";

}

echo "<br/>";

echo $query; mysql_close($con); ?>

测试语句: 錦'

錦这个字:它的utf-8编码是%e9%8c%a6,它的gbk编码是%e5%5c

錦被iconv从utf-8转换成gbk后,变成了%e5%5c,而后面的’被addslashes变成了%5c%27,这样组合起来就是%e5%5c%5c%27,两个%5c就是\\,正好把反斜杠转义了,导致’逃逸出单引号,产生注入。

$id=iconv('gbk','utf-8',$id); //使用%df%27来测试

一个gbk汉字2字节,utf-8汉字3字节,如果我们把gbk转换成utf-8,则php会每两个字节一转换。所以,如果\’前面的字符是奇数的话,势必会吞掉\,’逃出限制。

其他函数:

mb_convert_encoding($id,'utf-8','gbk') //GBK To UTF-8与 iconv('gbk','utf-8',$id)一样

参考文章:

PHP字符编码绕过漏洞总结 http://www.cnblogs.com/Safe3/archive/2008/08/22/1274095.html

浅析白盒审计中的字符编码及SQL注入 http://www.freebuf.com/articles/web/31537.html

0x03 编码解码

找一些编码解码的函数来绕过防护,,如urldecode() 、rawurldecode()、base64_decode()

<?php

$con = mysql_connect("localhost","root","root");

mysql_select_db("test", $con);

$id = addslashes($_REQUEST['id']);

$id = urldecode($id);//$id = base64_decode($id);

$query = "SELECT * FROM users WHERE id = '{$id}'";

$result = mysql_query($query)or die('<pre>'.mysql_error().'</pre>'); while($row = mysql_fetch_array($result))

{

echo $row[''] . " " . $row[''];

echo "<br />";

}

echo "<br/>";

echo $query;

mysql_close($con);

?>

测试语句:

1'union select 1,2,3,4%23 单引号Urlencode 1%2527union select 1,2,3,4%23

1'union select 1,2,3,4# Base64 Encode MSd1bmlvbiBzZWxlY3QgMSwyLDMsNCM=

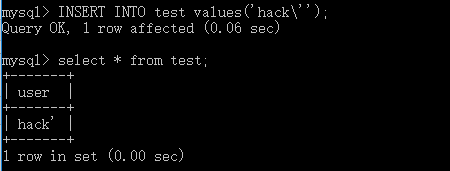

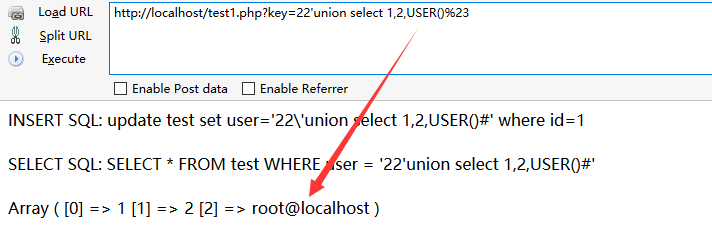

0x04 二次注入

入库后转义符就会消失,变成hack',查询出库的就是hack',如果拼接到SQL语句,成功引入了单引号闭合前面字符,导致注入。

测试:

CREATE TABLE test (user VARCHAR(20) NOT NULL);

INSERT INTO test values('hack\'');

示例代码:

//测试数据

create table test(

id INT NOT NULL,

user VARCHAR(100) NOT NULL,

pass VARCHAR(100) NOT NULL

)

INSERT INTO test values(1,'hack','hack'); //测试代码

<?php

$con = mysql_connect("localhost","root","root");

mysql_select_db("test", $con);

mysql_query("SET character_set_connection=gbk, character_set_results=gbk,character_set_client=binary", $con);

//update入库

if (isset($_GET['key'])){

$key=addslashes($_REQUEST['key']);

$query ="update test set user='{$key}' where id=1";

echo "INSERT SQL: ".$query."<br/>";

$result = mysql_query($query);

}

//select 出库,并带入查询

$query = "SELECT * FROM test WHERE id = 1";

$result = mysql_query($query);

$row = mysql_fetch_row($result);

echo "<br/>";

$query = "SELECT * FROM test WHERE user = '{$row[1]}'";

print_r('SELECT SQL: '.$query.'<br/>');

$result = mysql_query($query)or die('<pre>'.mysql_error().'</pre>');;

echo "<br/>";

print_r(mysql_fetch_row($result));

mysql_close($con);

?>

测试截图:

0x05 全局防护盲点

1、str_replace函数 过滤单引号等,可能造成注入;

2、stripslashes() 函数删除由 addslashes() 函数添加的反斜杠。stripslashes函数使用不当,可能造成注入;

①注入点类似id=1这种整型的参数就会完全无视GPC的过滤;

②注入点包含键值对的,那么这里只检测了value,对key的过滤就没有防护;

③有时候全局的过滤只过滤掉GET、POST和COOKIE,但是没过滤SERVER。

①FILES注入,全局只转义掉GET、POST等传来的参数,遗漏了FILES;

②变量覆盖,危险函数:extract()、parse_str()、$$。

0X06 漏洞防护

基本思路:输入(解决数字型注入)-------转义处理(解决字符型注入)-------输出(解决数据库报错)

1、检查输入的数据是否具有所期望的数据格式。PHP 有很多可以用于检查输入的函数,从简单的变量函数和字符类型函数(比如 is_numeric(),ctype_digit())到复杂的 Perl 兼容正则表达式函数都可以完成这个工作。如果程序等待输入一个数字,可以考虑使用 is_numeric() 来检查,或者直接使用 settype() 来转换它的类型,也可以用 sprintf() 把它格式化为数字。

2、PHP内置转义函数

Addslashes() http://php.net/manual/zh/function.addslashes.php

magic_quote_gpc http://php.net/manual/zh/info.configuration.php#ini.magic-quotes-gpc

mysql_real_escape_string() http://php.net/manual/zh/function.mysql-real-escape-string.php

mysql_escape_string() http://php.net/manual/zh/function.mysql-escape-string.php

3、数据库报错信息泄露防范:

把php.ini文件display_errors = Off

数据库查询函数前面加一个@字符

最有效可预防SQL注入攻击的防御方式:预处理技术进行数据库查询:

代码示例:

<?php

$mysqli = new MySQLi("localhost","root","root","test");

if(!$mysqli){

die($mysqli->error);

}

$sql = "select id,username,password from users where id=?";////创建一个预定义的对象 ?占位

$mysqli_stmt = $mysqli->prepare($sql);

$id=$_REQUEST['id'];

$mysqli_stmt->bind_param("i",$id);////绑定参数

$mysqli_stmt->bind_result($id,$username,$password);////绑定结果集

$mysqli_stmt->execute();//执行

while($mysqli_stmt->fetch()){ //取出绑定的结果集

echo $id." ".$username ." ". $password;

}

echo "<br/>";

echo $sql;

$mysqli_stmt->free_result(); ////关闭结果集

$mysqli_stmt->close();

$mysqli->close();

?>

关于我:一个网络安全爱好者,致力于分享原创高质量干货,欢迎关注我的个人微信公众号:Bypass--,浏览更多精彩文章。

PHP代码审计笔记--SQL注入的更多相关文章

- 代码审计之SQL注入:BlueCMSv1.6 sp1

Preface 这是一篇纪录关于BlueCMSv1.6 sp1两个SQL注入的审计过程,原文来自代码审计之SQL注入:BlueCMSv1.6 sp1 ,主要纪录一下个人在参考博文复现这两个漏洞经过. ...

- PHP代码审计之SQL注入

代码审计之SQL注入 SQL注入攻击(SQLInjection),是攻击者在表单中提交精心构造的sql语句,改变原来的sql语句,如果web程序没有对提交的数据经过检查,那么就会造成sql注入攻击. ...

- Web安全学习笔记 SQL注入下

Web安全学习笔记 SQL注入下 繁枝插云欣 --ICML8 SQL注入小技巧 CheatSheet 预编译 参考文章 一点心得 一.SQL注入小技巧 1. 宽字节注入 一般程序员用gbk编码做开发的 ...

- Web安全学习笔记 SQL注入上

Web安全学习笔记 SQL注入上 繁枝插云欣 --ICML8 SQL注入分类 SQL注入检测 一.注入分类 1.简介 SQL注入是一种代码注入技术用于攻击数据驱动的应用程序在应用程序中,如果没有做恰当 ...

- Web安全学习笔记 SQL注入中

Web安全学习笔记 SQL注入中 繁枝插云欣 --ICML8 权限提升 数据库检测 绕过技巧 一.权限提升 1. UDF提权 UDF User Defined Function,用户自定义函数 是My ...

- PHP代码审计 -1.SQL注入总结

0x01 背景 最近在学习PHP代码审计,这里做一个SQL注入总结,是对自己学习知识的总结,也是为自己学习的笔记,方便自己反复翻阅. 0x02 PHP代码审计-SQL注入 挖掘SQL ...

- ZZZPHP1.61 代码审计-从SQL注入到Getshell

近期有很多小伙伴在后台留言想看关于代码审计的文章,其实有关审计的文章网上资源是比较多的,但是从代码审计开始到结束的这类文章却少之甚少. 今天要讲解的ZZZPHP1.61这套审计漏洞比较多,SQL注入漏 ...

- [代码审计]某租车系统JAVA代码审计[前台sql注入]

0x00 前言 艰难徘徊这么久,终于迈出第一步,畏畏缩缩是阻碍大多数人前进的绊脚石,共勉. 系统是租车系统,这个系统是Adog师傅之前发在freebuf(http://www.freebuf.com/ ...

- 代码审计之SQL注入及修复

在新手入门web安全的时候,sql注入往往是最先上手的一个漏洞,它也是危害相当大的一个漏洞,存在此漏洞的话,将有被脱裤的风险. 以下所有代码都是我自己写的,可能有不美观,代码错误等等问题,希望大家可以 ...

随机推荐

- Build 2016上一些令人兴奋的东西

本来应该要更新Windows IOT开发入门的,但是由于Build 2016刚刚过去,不得不将一些令人兴奋的东西给大家进行分享. 首先对于错过这次直播的,可以在以下链接再次看到观看: https:// ...

- 基础 | batchnorm原理及代码详解

https://blog.csdn.net/qq_25737169/article/details/79048516 https://www.cnblogs.com/bonelee/p/8528722 ...

- Yum 安装并设置 MySQL

本质上都是设置一个yum源,然后yum安装即可. 不过添加yum源有两个方法,一种是自己新建一个 /etc/yum.repos.d/mysql-community.repo :另一种是使用MySQ ...

- MFC绘图基础——上机操作步骤

一.上机之前的介绍 软件环境:VC++6.0 目的:熟悉基本的MFC框架搭建和了解界面 二.MFC上机操作步骤 1,在Windows桌面上运行VC++6.0. 2,新建项目工程文件. 3,在MFC 应 ...

- Java条形码插件

项目中需要用条形码插件,基于Java平台的 需要比较简单,根据一个12位的数字生成一个条形码图片即可 之前一直用Google的Zxing,因为功能强大,调用简单,网上也有很多资料 后来发现,Zxing ...

- Cisco 3550配置DHCP中继代理

实验环境: 1.配置两个VLAN 10 和 VLAN 20 VLAN 10 IP地址设置:192.168.10.1 255.255.255.0 (192.168.10.1是VLAN 10网关 ...

- CentOS下 RabbitMQ单机安装配置

CentOS RabbitMQ rpm 安装方法: 系统环境:CentOS6IP地址:10.100.62.41 1.erlang安装: erlang下载地址: http://www.rabbitmq. ...

- c#包含类文件到csprj中

public ActionResult Index() { XDocument doc = XDocument.Load(@"G:\users\kim.gao\documents\visua ...

- C# 校验给定的ip地址是否合法

函数用于检测ip地址格式是否合法,包括ip的组成格式,每隔段是否不超过255等,但这个函数不能验证这个ip地址是否可以ping通. /// <summary> /// 验证IP地址是否合法 ...

- Easyradius 1.699更新,增加用户设备绑定、桥接用户管理功能

最近几天,由于IDC机房设备的问题,导致OA连接3天一天挂2次,真是把我抑闷着,最事一个烦事特别多 好不容易等了一个五一假期,也不得空,把最近一些网友反馈的OA的一些功能及BUG进行修复,主要是以下几 ...