006.Kubernetes二进制部署ETCD

一 部署ETCD集群

1.1 安装ETCD

1 etcd 是基于 Raft 的分布式 key-value 存储系统,由 CoreOS 开发,常用于服务发现、共享配置以及并发控制(如 leader 选举、分布式锁等)。kubernetes 使用 etcd 存储所有运行数据。

2 [root@k8smaster01 ~]# cd /opt/k8s/work

3 [root@k8smaster01 work]# wget https://github.com/coreos/etcd/releases/download/v3.3.13/etcd-v3.3.13-linux-amd64.tar.gz

4 [root@k8smaster01 work]# tar -xvf etcd-v3.3.13-linux-amd64.tar.gz

1.2 分发ETCD

1 [root@k8smaster01 ~]# cd /opt/k8s/work

2 [root@k8smaster01 work]# source /opt/k8s/bin/environment.sh

3 [root@k8smaster01 work]# for master_ip in ${MASTER_IPS[@]}

4 do

5 echo ">>> ${master_ip}"

6 scp etcd-v3.3.13-linux-amd64/etcd* root@${master_ip}:/opt/k8s/bin

7 ssh root@${master_ip} "chmod +x /opt/k8s/bin/*"

8 done

1.3 创建etcd证书和密钥

1 [root@k8smaster01 ~]# cd /opt/k8s/work

2 [root@k8smaster01 work]# cat > etcd-csr.json <<EOF

3 {

4 "CN": "etcd",

5 "hosts": [

6 "127.0.0.1",

7 "172.24.8.71",

8 "172.24.8.72",

9 "172.24.8.73"

10 ],

11 "key": {

12 "algo": "rsa",

13 "size": 2048

14 },

15 "names": [

16 {

17 "C": "CN",

18 "ST": "Shanghai",

19 "L": "Shanghai",

20 "O": "k8s",

21 "OU": "System"

22 }

23 ]

24 }

25 EOF

26 #创建etcd的CA证书请求文件

1 [root@k8smaster01 ~]# cd /opt/k8s/work

2 [root@k8smaster01 work]# cfssl gencert -ca=/opt/k8s/work/ca.pem \

3 -ca-key=/opt/k8s/work/ca-key.pem -config=/opt/k8s/work/ca-config.json \

4 -profile=kubernetes etcd-csr.json | cfssljson -bare etcd #生成CA密钥(ca-key.pem)和证书(ca.pem)

1.4 分发证书和私钥

1 [root@k8smaster01 ~]# cd /opt/k8s/work

2 [root@k8smaster01 work]# source /opt/k8s/bin/environment.sh

3 [root@k8smaster01 work]# for master_ip in ${MASTER_IPS[@]}

4 do

5 echo ">>> ${master_ip}"

6 ssh root@${master_ip} "mkdir -p /etc/etcd/cert"

7 scp etcd*.pem root@${master_ip}:/etc/etcd/cert/

8 done

1.5 创建etcd的systemd

1 [root@k8smaster01 ~]# cd /opt/k8s/work

2 [root@k8smaster01 work]# source /opt/k8s/bin/environment.sh

3 [root@k8smaster01 work]# cat > etcd.service.template <<EOF

4 [Unit]

5 Description=Etcd Server

6 After=network.target

7 After=network-online.target

8 Wants=network-online.target

9 Documentation=https://github.com/coreos

10

11 [Service]

12 Type=notify

13 WorkingDirectory=${ETCD_DATA_DIR}

14 ExecStart=/opt/k8s/bin/etcd \\

15 --data-dir=${ETCD_DATA_DIR} \\

16 --wal-dir=${ETCD_WAL_DIR} \\

17 --name=##MASTER_NAME## \\

18 --cert-file=/etc/etcd/cert/etcd.pem \\

19 --key-file=/etc/etcd/cert/etcd-key.pem \\

20 --trusted-ca-file=/etc/kubernetes/cert/ca.pem \\

21 --peer-cert-file=/etc/etcd/cert/etcd.pem \\

22 --peer-key-file=/etc/etcd/cert/etcd-key.pem \\

23 --peer-trusted-ca-file=/etc/kubernetes/cert/ca.pem \\

24 --peer-client-cert-auth \\

25 --client-cert-auth \\

26 --listen-peer-urls=https://##MASTER_IP##:2380 \\

27 --initial-advertise-peer-urls=https://##MASTER_IP##:2380 \\

28 --listen-client-urls=https://##MASTER_IP##:2379,http://127.0.0.1:2379 \\

29 --advertise-client-urls=https://##MASTER_IP##:2379 \\

30 --initial-cluster-token=etcd-cluster-0 \\

31 --initial-cluster=${ETCD_NODES} \\

32 --initial-cluster-state=new \\

33 --auto-compaction-mode=periodic \\

34 --auto-compaction-retention=1 \\

35 --max-request-bytes=33554432 \\

36 --quota-backend-bytes=6442450944 \\

37 --heartbeat-interval=250 \\

38 --election-timeout=2000

39 Restart=on-failure

40 RestartSec=5

41 LimitNOFILE=65536

42

43 [Install]

44 WantedBy=multi-user.target

45 EOF

1.6 修改systemd相应地址

1 [root@k8smaster01 ~]# cd /opt/k8s/work

2 [root@k8smaster01 work]# source /opt/k8s/bin/environment.sh

3 [root@k8smaster01 work]# for (( i=0; i < 3; i++ ))

4 do

5 sed -e "s/##MASTER_NAME##/${MASTER_NAMES[i]}/" -e "s/##MASTER_IP##/${MASTER_IPS[i]}/" etcd.service.template > etcd-${MASTER_IPS[i]}.service

6 done

1.7 分发etcd systemd

1 [root@k8smaster01 ~]# cd /opt/k8s/work

2 [root@k8smaster01 work]# source /opt/k8s/bin/environment.sh

3 [root@k8smaster01 work]# for master_ip in ${MASTER_IPS[@]}

4 do

5 echo ">>> ${master_ip}"

6 scp etcd-${master_ip}.service root@${master_ip}:/etc/systemd/system/etcd.service

7 done

二 启动并验证

2.1 启动ETCD

1 [root@k8smaster01 ~]# cd /opt/k8s/work

2 [root@k8smaster01 work]# source /opt/k8s/bin/environment.sh

3 [root@k8smaster01 work]# for master_ip in ${MASTER_IPS[@]}

4 do

5 echo ">>> ${master_ip}"

6 ssh root@${master_ip} "mkdir -p ${ETCD_DATA_DIR} ${ETCD_WAL_DIR}"

7 ssh root@${master_ip} "systemctl daemon-reload && systemctl enable etcd && systemctl restart etcd " &

8 done

2.2 检查ETCD启动

1 [root@k8smaster01 ~]# cd /opt/k8s/work

2 [root@k8smaster01 work]# source /opt/k8s/bin/environment.sh

3 [root@k8smaster01 work]# for master_ip in ${MASTER_IPS[@]}

4 do

5 echo ">>> ${master_ip}"

6 ssh root@${master_ip} "systemctl status etcd|grep Active"

7 done

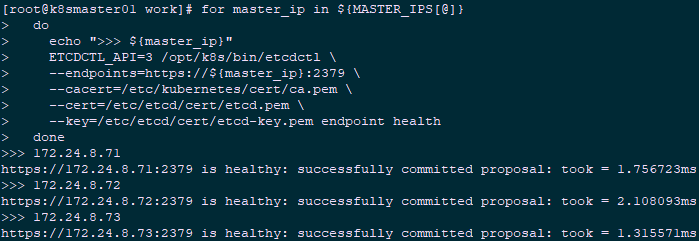

2.3 验证服务状态

1 [root@k8smaster01 ~]# cd /opt/k8s/work

2 [root@k8smaster01 work]# source /opt/k8s/bin/environment.sh

3 [root@k8smaster01 work]# for master_ip in ${MASTER_IPS[@]}

4 do

5 echo ">>> ${master_ip}"

6 ETCDCTL_API=3 /opt/k8s/bin/etcdctl \

7 --endpoints=https://${master_ip}:2379 \

8 --cacert=/etc/kubernetes/cert/ca.pem \

9 --cert=/etc/etcd/cert/etcd.pem \

10 --key=/etc/etcd/cert/etcd-key.pem endpoint health

11 done

2.4 查看ETCD当前leader

1 [root@k8smaster01 ~]# source /opt/k8s/bin/environment.sh

2 [root@k8smaster01 ~]# ETCDCTL_API=3 /opt/k8s/bin/etcdctl \

3 -w table --cacert=/etc/kubernetes/cert/ca.pem \

4 --cert=/etc/etcd/cert/etcd.pem \

5 --key=/etc/etcd/cert/etcd-key.pem \

6 --endpoints=${ETCD_ENDPOINTS} endpoint status

006.Kubernetes二进制部署ETCD的更多相关文章

- Kubernetes 二进制部署(一)单节点部署(Master 与 Node 同一机器)

0. 前言 最近受“新冠肺炎”疫情影响,在家等着,入职暂时延后,在家里办公和学习 尝试通过源码编译二进制的方式在单一节点(Master 与 Node 部署在同一个机器上)上部署一个 k8s 环境,整理 ...

- k8s1.13.0二进制部署-ETCD集群(一)

Kubernetes集群中主要存在两种类型的节点:master.minion节点. Minion节点为运行 Docker容器的节点,负责和节点上运行的 Docker 进行交互,并且提供了代理功能.Ma ...

- Kubernetes 二进制部署

目录 1.基础环境 2.部署DNS 3.准备自签证书 4.部署Docker环境 5.私有仓库Harbor部署 6.部署Master节点 6.1.部署Etcd集群 6.2.部署kube-apiserve ...

- kubernetes二进制部署k8s-master集群controller-manager服务unhealthy问题

一.问题现象 我们使用二进制部署k8s的高可用集群时,在部署多master时,kube-controller-manager服务提示Unhealthy [root@ceph-01 system]# k ...

- 019.Kubernetes二进制部署插件dashboard

一 修改配置文件 1.1 下载解压 [root@k8smaster01 ~]# cd /opt/k8s/work/kubernetes/ [root@k8smaster01 kubernetes]# ...

- 003.Kubernetes二进制部署准备

一 前置准备 1.1 前置条件 相应的充足资源的Linux服务器: 设置相应的主机名,参考命令: hostnamectl set-hostname k8smaster Mac及UUID唯一: 若未关闭 ...

- 012.Kubernetes二进制部署worker节点Flannel

一 部署flannel 1.1 安装flannel kubernetes 要求集群内各节点(包括 master 节点)能通过 Pod 网段互联互通.flannel 使用 vxlan 技术为各节点创建一 ...

- Kubernetes 二进制部署(二)集群部署(多 Master 节点通过 Nginx 负载均衡)

0. 前言 紧接上一篇,本篇文章我们尝试学习多节点部署 kubernetes 集群 并通过 haproxy+keepalived 实现 Master 节点的负载均衡 1. 实验环境 实验环境主要为 5 ...

- 007.Kubernetes二进制部署Flannel

一 部署flannel 1.1 安装flannel kubernetes 要求集群内各节点(包括 master 节点)能通过 Pod 网段互联互通.flannel 使用 vxlan 技术为各节点创建一 ...

随机推荐

- Hackers' Crackdown UVA - 11825

Miracle Corporations has a number of system services running in a distributed computer system which ...

- 引入flask_cache时出现ModuleNotFoundError: No module named 'flask.ext'

环境: centos 7.3 python 3.6 flask 1.0.2 flask-cache 0.13.1 引入flask_cache后运行时,出现以下错误 Traceback (most re ...

- flask 微电影网站

flask简介 轻量级web应用框架 WSGI工具箱才用Werkzeug 模版引擎则使用Jinja2 Flask使用BSD授权 1.virtualenv的使用 (1)创建虚拟环境:virtualenv ...

- 张高兴的 .NET Core IoT 入门指南:(五)串口通信入门

在开始之前,首先要说明的是串口通信所用到的 SerialPort 类并不包含在 System.Device.Gpio NuGet 包中,而是在 System.IO.Ports NuGet 包中.之所以 ...

- 创建SSM项目所需

一.mybatis所需: 1.相关jar包 2.创数据库+Javabean类 3.接口+写SQL的xml映射文件 4.核心配置文件:SqlMapConfig.xml 二.springMVC所需: 1. ...

- git基础命令详解

一些必须要知道的概念 git的三个工作区域:工作目录.暂存区.git仓库. 工作目录:其实就是本地文件磁盘上的文件或目录: 暂存区:是一个文件,保存了下次提交的文件列表信息,一般在git仓库目录中: ...

- netty源码解解析(4.0)-25 ByteBuf内存池:PoolArena-PoolChunk

PoolArena实现了用于高效分配和释放内存,并尽可能减少内存碎片的内存池,这个内存管理实现使用PageRun/PoolSubpage算法.分析代码之前,先熟悉一些重要的概念: page: 页,一个 ...

- 域渗透基础之Kerberos认证协议

本来昨晚就该总结整理,又拖到今天早上..6点起来赶可还行 0x01 Kerberos前言 Kerberos 是一种由 MIT(麻省理工大学)提出的一种网络身份验证协议.它旨在通过使用密钥加密技术为客 ...

- PHP current

1.函数的作用:返回数组的当前元素 2.函数的参数: @params array &$array 3.例子: <?php $arr = [null,'PK',false]; : ; ec ...

- 理解JavaScript中的堆和栈

这里先说两个概念:1.堆(heap)2.栈(stack)堆 是堆内存的简称.栈 是栈内存的简称.说到堆栈,我们讲的就是内存的使用和分配了,没有寄存器的事,也没有硬盘的事.各种语言在处理堆栈的原理上都大 ...