恶意代码分析_01_YARA规则_CLAMAV病毒库

写在前面的话:

上一篇文章里,我们已经初步了解了Malware的一些知识,并且利用Clamscan创建了自己的md5类型的病毒库,

那在这篇文章中,我将带领大家一起,来进一步了解病毒库的相关知识,以及如何建立自己的规则,匹配病毒;

零、YARA规则的编写:

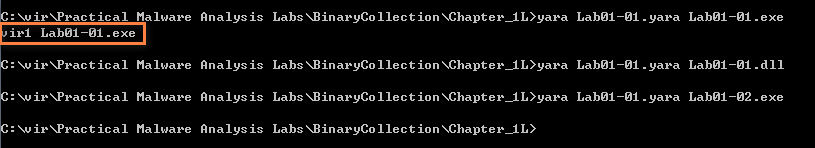

yara也是在ClamAV这个开源软件里的,这里,先演示一下简单的使用:

rule vir1 {

strings:

$my_text_string = "kerne132.dll" // kerne132.dll not kernel32.dll

condition:

$my_text_string

}

因为Lab01-01.exe里有kerne132.dll这个字符串出现,所以,规则就会匹配成功;

出现这个非正常字符串,我们就认为这个文件是恶意的,所以,会出现提示信息;

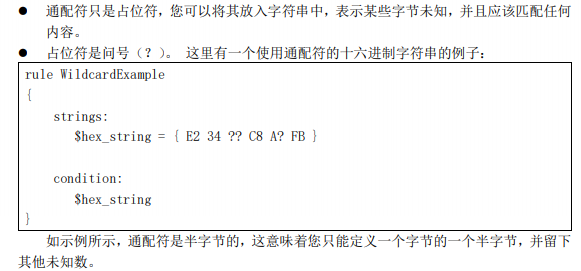

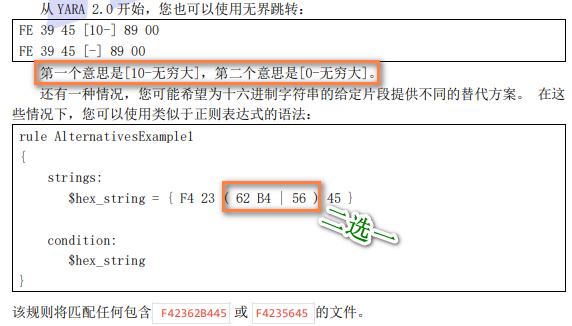

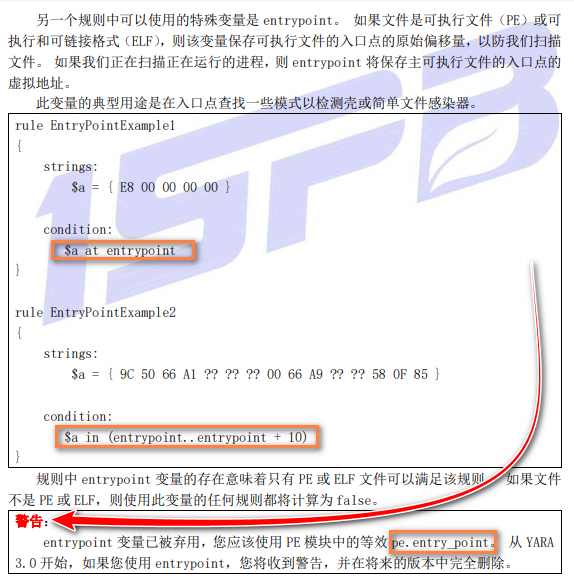

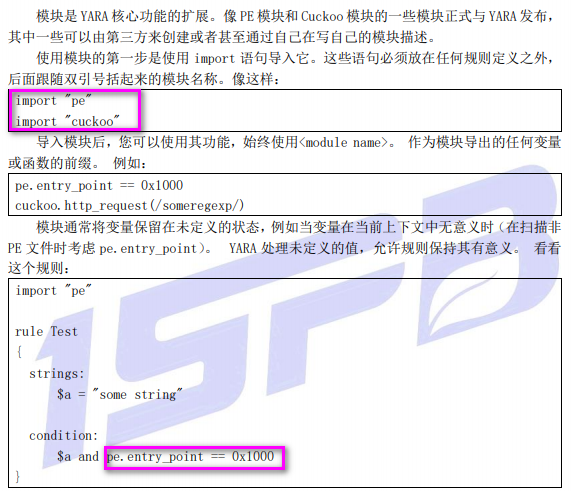

一、YARA规则解说(摘自15PB薛老师,部分)

二、Clamav病毒库类型

恶意代码分析_01_YARA规则_CLAMAV病毒库的更多相关文章

- 2018-2019-2 网络对抗技术 20165336 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165336 Exp4 恶意代码分析 1.实践目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp2或E ...

- 2018-2019-2 20165312《网络攻防技术》Exp4 恶意代码分析

2018-2019-2 20165312<网络攻防技术>Exp4 恶意代码分析 知识点总结 1.有关schtasks schtacks的作用:安排命令和程序定期运行或在指定时间内运行.从计 ...

- 2018-2019-2 网络对抗技术 20165318 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165318 Exp4 恶意代码分析 原理与实践说明 实践目标 实践内容概述 基础问题回答 实践过程记录 1.使用schtasks指令监控系统 2.使用sys ...

- 2017-2018-2 20155314《网络对抗技术》Exp4 恶意代码分析

2017-2018-2 20155314<网络对抗技术>Exp4 恶意代码分析 目录 实验要求 实验内容 实验环境 基础问题回答 预备知识 实验步骤 1 静态分析 1.1 使用virsca ...

- 2018-2019 2 20165203 《网络对抗技术》 Exp4 恶意代码分析

2018-2019 2 20165203 <网络对抗技术> Exp4 恶意代码分析 实验要求 监控你自己系统的运行状态,看有没有可疑的程序在运行. 分析一个恶意软件,就分析Exp2或Exp ...

- 20155202张旭 Exp4 恶意代码分析

20155202张旭 Exp4 恶意代码分析 实验前问题回答: 一:如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来 ...

- 20165223《网络对抗技术》Exp4 恶意代码分析

目录 -- 恶意代码分析 恶意代码分析说明 实验任务目标 实验内容概述 schtasks命令使用 实验内容 系统运行监控 恶意软件分析 静态分析 virscan分析和VirusTotal分析 PEiD ...

- 20155312 张竞予 Exp4 恶意代码分析

Exp4 恶意代码分析 目录 基础问题回答 (1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控. (2)如果 ...

- 2018-2019-2 网络对抗技术 20165316 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165316 Exp4 恶意代码分析 一.原理与实践说明 1.实践目标 监控你自己系统的运行状态,看有没有可疑的程序在运行. 分析一个恶意软件,就分析Exp2 ...

随机推荐

- redis学习(一) redis的介绍与安装

redis简单介绍 redis全称remote-dictionary-server 直译为远程字典服务器, 是一个高性能的key-value存储系统,也被称为数据结构服务器,因为其所存储的数据值(va ...

- CRM项目完成实现

这两天我们都在写项目的接口与实现的! 今天主要是遇到的问题: 当我在添加新的班级的时候,班级的老师 我需要去判断这个老师是否存在,如果不存在的话,我就要把这个老师添加到学校的员工表中! 我会先判断这个 ...

- layer插件学习——弹框(自定义页)

本文是自己整理的关于layer插件的弹框样式结果 介绍: 官方介绍:layer至今仍作为layui的代表作,受众广泛并非偶然,而是这五年多的坚持,不断完善和维护.不断建设和提升社区服务,使得猿们纷纷自 ...

- Django models 的常用字段类型和字段参数

<1> CharField #字符串字段, 用于较短的字符串. #CharField 要求必须有一个参数 maxlength, 用于从数据库层和Django校验层限制该字段所允许的最大字符 ...

- SpringMVC之REST

REST: 即 Representational State Transfer.(资源)表现层状态转化.是目前最流行的一种互联网软件架构.它结构清晰.符合标准.易于理解.扩展方便,所以正得到越来越多网 ...

- MongoDB的“not master and slaveok=false”错误解决

在客户端操作MongoDB时经常会如下错误: SECONDARY> show collections; Fri Jul :: uncaught exception: error: { } 原因是 ...

- dom操作------操作元素属性的若干方法

// 1,通过HTMLElement类型的属性来获得和设置元素特性(设置的是元素属性,比如class,id,title,而不是css样式,比如float,border等)let div = docum ...

- .7-浅析express源码之Router模块(3)-app[METHODS]

之前的讨论都局限于use方法,所有方式的请求会被通过,这一节讨论express内部如何处理特殊请求方法. 给个流程图咯~ 分别给出app.METHODS与router.METHODS: // app. ...

- C# Code First 配置

前言 所谓code first,是代码优先,而不是传统的数据库优先. code first的好处多多,可不用考虑数据库,只考虑面向对象.下面我们介绍一下code first的配置. 下一篇文章地址:C ...

- access数据库 配置路径

<configuration> <system.web> <compilation debug="true" targetFramework=&quo ...