20155229《网络对抗技术》Exp:网络欺诈防范

实验内容

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

实验步骤

简单应用SET工具建立冒名网站

apache web服务器是世界使用排名第一的Web服务器软件。它可以运行在几乎所有广泛使用的计算机平台上,由于其跨平台和安全性被广泛使用,是最流行的Web服务器端软件之一。

因为钓鱼网站挂在本机的http服务下,所以要将SET工具的访问端口改为默认的80端口。

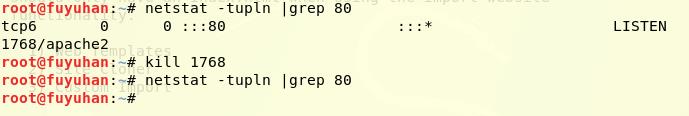

先输入

netstat -tupln |grep 80命令查看80端口是否被占用,如果被某个进程所占用,则使用kill xxx命令将该进程杀死。然后再次查看,检查进程是否被杀死。

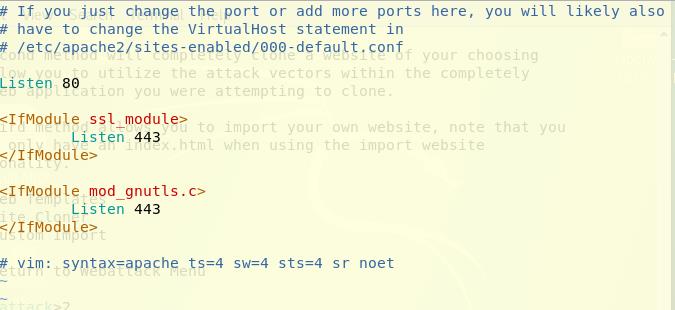

- 输入

sudo vi /etc/apache2/ports.conf命令打开apache的端口文件,将端口改为80

保存后,输入命令

apachectl start开启apache服务然后打开新的终端,输入

setoolkit命令进去set工具

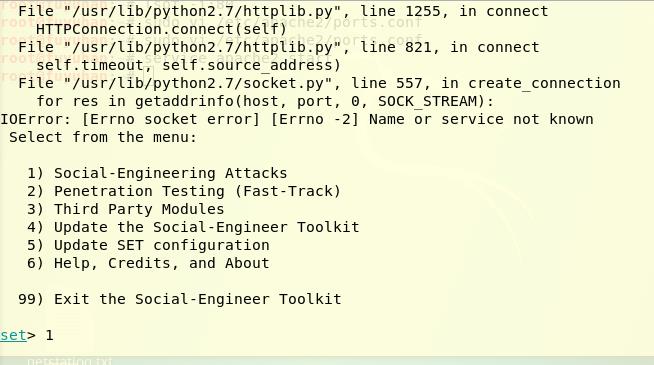

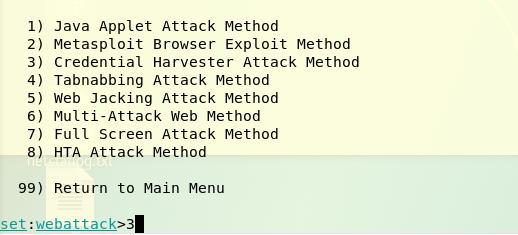

- 选择1——进行社会工程学攻击:

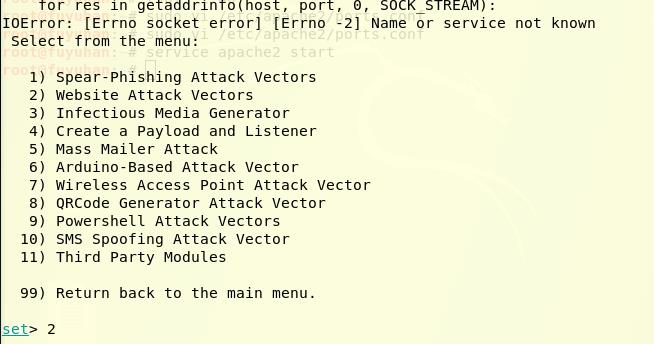

- 选择2——钓鱼网站攻击向量

- 选择3 ——选择登录密码截取方式攻击

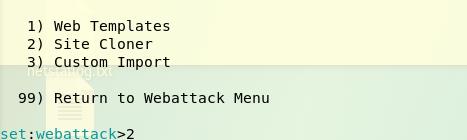

- 选择2——进行克隆网站

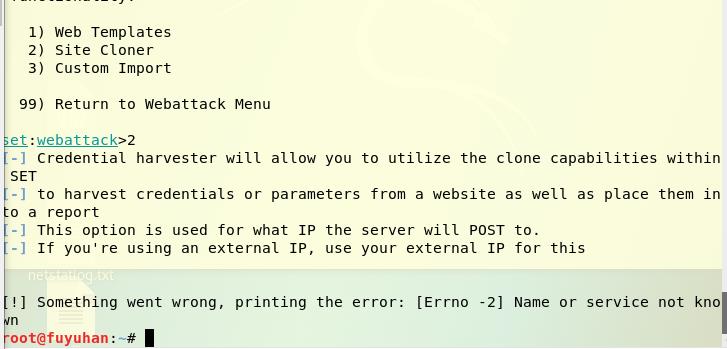

上图中出现错误,直接将我弹出了setoolkti中,上网搜索该错误,得到的全是关于pathyon语言的错误,于是我只好找同学拷一份虚拟机。

下图中进入set工具时没有任何的报错

- 重新按照上面的步骤,也没有错误的出现。

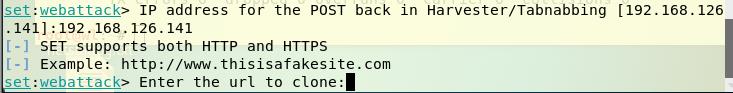

- 输入kali的地址 然后输入想克隆的网站

- 选择y,证明钓鱼网站搭建成功。

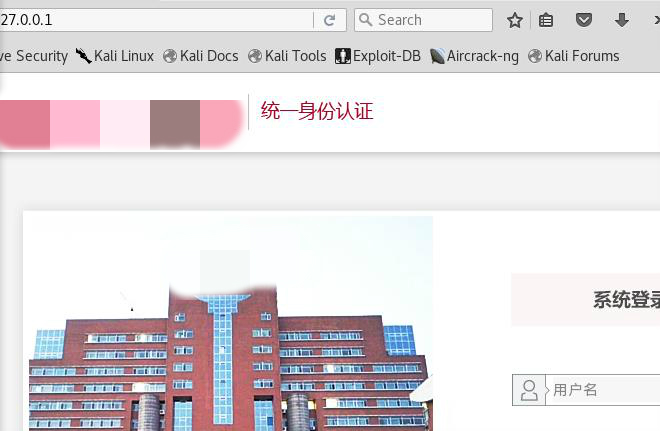

- 在kali中的浏览器中输入回环地址127.0.0.1,跳入到了我当时想克隆的腾讯网站中。在网站中输入账户密码进行登录,失败。。。

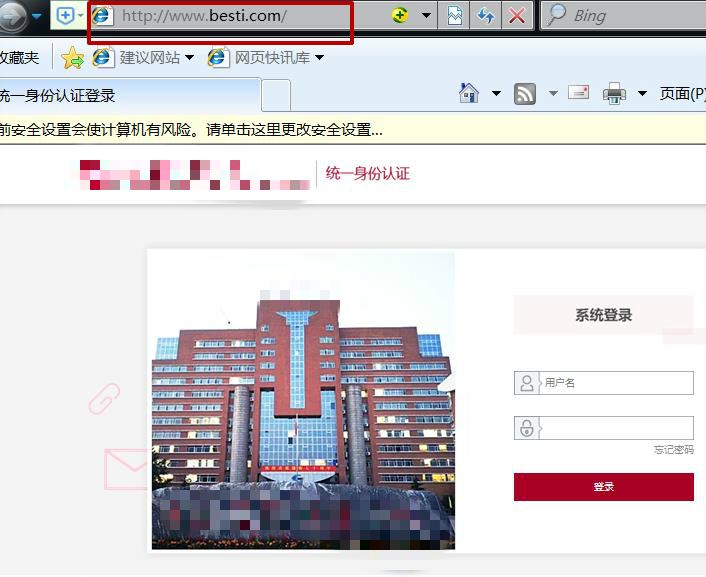

- 于是我改用学校的教务处网站进行克隆。

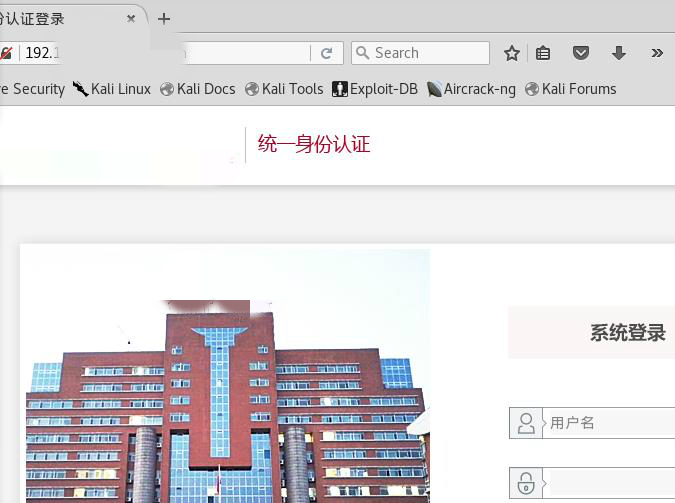

- 上图是输入回环地址时的状况,在我进行登录后,页面跳转到原本的网址。

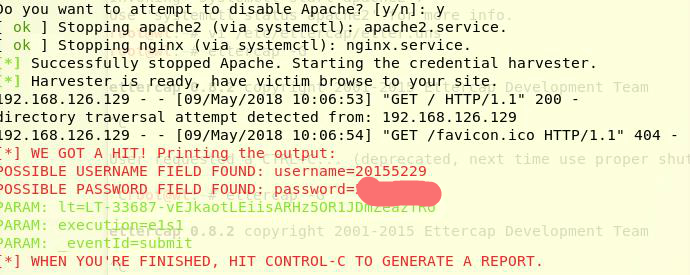

- 从set工具中查看,已经留下了我登录的账号和密码了。

ettercap DNS spoof

- 输入

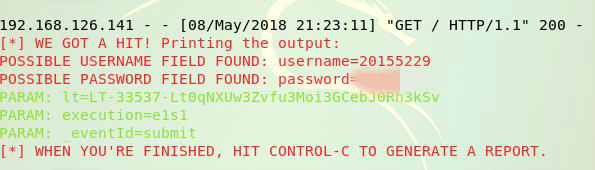

ifconfig eth0 promisc命令将kali网卡改为混杂模式

- 然后输入命令

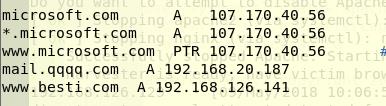

vi /etc/ettercap/etter.dns对ettercap的dns文件进行编辑,添加网站的DNS的记录,并且IP设置为kali的ip地址。

- 输入

ettercap -G

指令,开启ettercap,会自动弹出ettercap的可视化界面

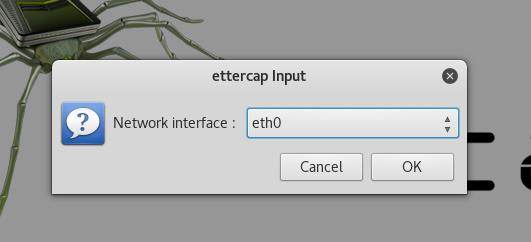

- 点击工具栏中的sniff->unified sniffing,在出现的界面中选了eth0,然后点击ok

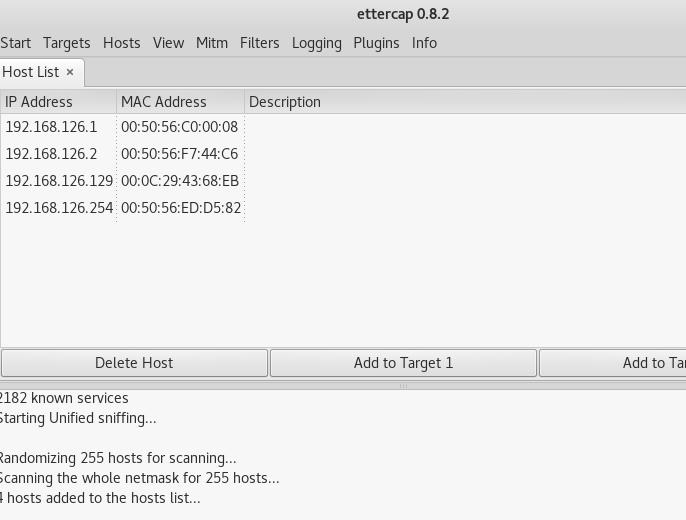

在工具栏中的Hosts下选择Scan for hosts,扫描子网

再点击Hosts list查看存活的主机

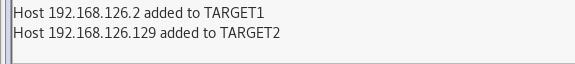

- 将kali的网关IP加入到target1中,靶机IP添加到target

- 点击

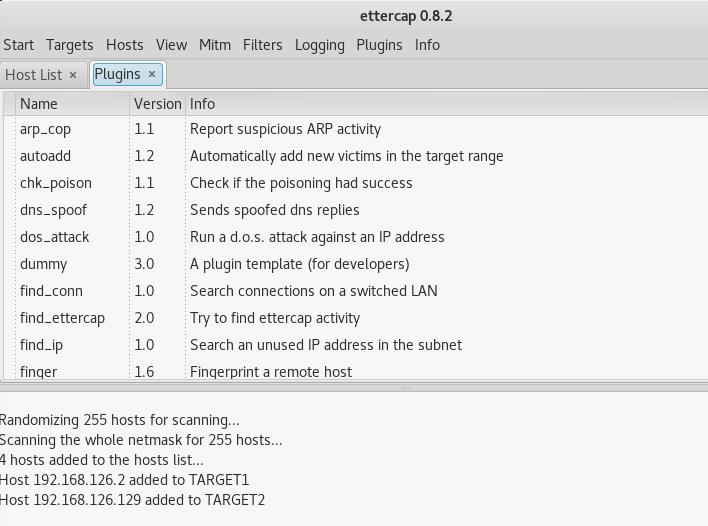

Plugins—>Manage the plugins,然后选择DNS欺骗的插件

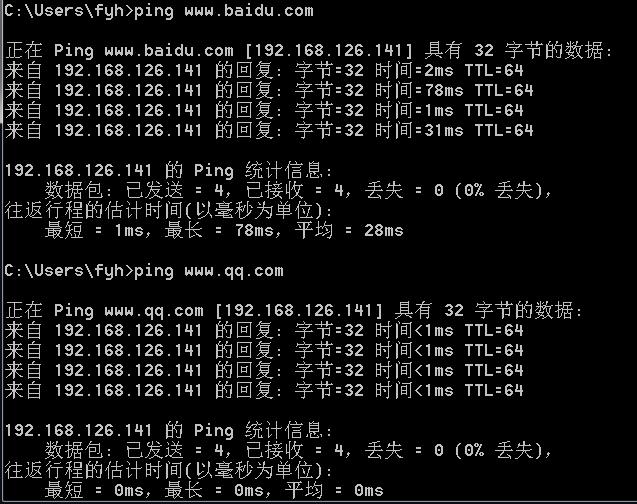

- 在靶机中ping我们选择的网址,下图中,我之前添加的两个网站都成功的ping通了,得到的ip地址都是kali的ip

- ettercap中显示了ping的两条记录

结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

两个实验的结合就是利用第一个实验中的步骤克隆一个网站,然后第二个实验实施DNS欺骗,用假冒的网站进行钓鱼。

我使用了

www.besti.com这个假的网址连接我的kali的ip地址。

- 将两个实验结合后得到下图的结果,成功访问了假的网站

- 并且登陆后,kali中获得了用户的账号和密码

实验后问题回答

(1)通常在什么场景下容易受到DNS spoof攻击

- 在统一局域网下,还有公共的网络。

- 有可能会有假冒网址和真的网站有一个字符的差别,假入进入该假冒网址。。。那就很危险了。

(2)在日常生活工作中如何防范以上两攻击方法

- 不在公共场合不乱连接热点,也不点击陌生人给的链接。

- 及时安装DNS的补丁,预防漏洞。

- 登录网址时确定上的是真的网站,不是假冒的网址。

实验总结与体会

本次的两个实验比较简单,让我了解了url攻击和dns攻击。同时真的是学的越多越了解真像!!!原来想要获得别人的账号和密码是那么的容易。。。所以在生活中一定睁大眼睛看清楚我们要登录的网站,当然也不能乱连热点,网上我看过很多乱连热点然后被盗取个人信息的例子,日常害怕。。。

20155229《网络对抗技术》Exp:网络欺诈防范的更多相关文章

- 20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范

20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. · 简单应用SET工具建立冒名网站 · ett ...

- 2018-2019-2 20165205 网络对抗技术 Exp7 网络欺诈防范

2018-2019-2 20165205 网络对抗技术 Exp7 网络欺诈防范 实验内容 本次实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET ...

- 2018-2019-2 网络对抗技术 20165324 Exp4:恶意代码分析

2018-2019-2 网络对抗技术 20165324 网络对抗技术 Exp4:恶意代码分析 课下实验: 实践目标 是监控你自己系统的运行状态,看有没有可疑的程序在运行. 是分析一个恶意软件,就分析E ...

- 2017-2018-2 20155314《网络对抗技术》Exp7 网络欺诈防范

2017-2018-2 20155314<网络对抗技术>Exp7 网络欺诈防范 目录 实验目标 实验内容 实验环境 基础问题回答 预备知识 实验步骤 1 利用setoolkit建立冒名网站 ...

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 2017-2018-2 20155303『网络对抗技术』Exp7:网络欺诈防范

2017-2018-2 『网络对抗技术』Exp7:网络欺诈防范 --------CONTENTS-------- 一.原理与实践说明 1.实践目标 2.实践内容概述 3.基础问题回答 二.实践过程记录 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20155304《网络对抗》Exp7 网络欺诈技术防范

20155304<网络对抗>Exp7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网 ...

- 20155308『网络对抗技术』Exp7:网络欺诈防范

20155308『网络对抗技术』Exp7:网络欺诈防范 原理与实践说明 1.实践目标 本实践的目标是:理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. 2.实践内容概述 简单应用SET ...

随机推荐

- Silverlight提示“Load 操作失败。远程服务器返回了错误: NotFound”

调试时出现“Load 操作失败.远程服务器返回了错误: NotFound”: 一定要注意此错误之前的错误是什么?基本就是用户Cookie的问题,用户没有登录. 有时需要设置成Any CPU 有时重新编 ...

- SSM 项目从搭建爬坑到 CentOS 服务器部署 - 速查手册

SSM 项目从搭建爬坑到 CentOS 服务器部署 - 速查手册 提示: (1)CSDN 博客左边有操作工具条上有文章目录 (2)SSM 指 Spring,Spring MVC,MyBatis Mav ...

- 【jdk源码2】Objects源码学习

在学习上一个类TreeMap的时候,提到了这个类,这个类是jdk1.7新增的,里面有很多实用的方法.就是一个工具类,熟悉以后,如果里面有已经实现的方法,那么就不要再去实现了,省时省力省测试. 一.简单 ...

- 8.1、包,__init__.py,

包: 为了组织好模块,将多个模块组合为一个包,所以包用于存放python模块 包通常是一个文件夹,当文件夹当作包使用时,文件夹需要包含__init__.py文件 __init__.py的内容可以为空, ...

- Oracle EBS GL总账凭证取值

SELECT gh.je_header_id, gh.period_name, gh.default_effective_date, gh.je_source, gs.user_je_source_n ...

- 修改Sql Server 数据库文件默认存放目录

-- 更改数据文件存放目录 EXEC xp_instance_regwrite @rootkey='HKEY_LOCAL_MACHINE', @key='Software\Micr ...

- Yearning v1.3.0 发布,Web 端 SQL 审核平台

企业级MYSQL web端 SQL审核平台. Website 官网 www.yearning.io Feature 功能 数据库字典自动生成 SQL查询 查询工单 导出 自动补全,智能提示 查询语句审 ...

- tidb导入大量数据报错:statement count 5001 exceeds the transaction limitation, autocommit = false

这是Tidb数据库事务提交数量达到上限的一种报错:因为tidb是分布式的数据库,tikv使用了底层的强一致性协议.这是分布式数据库必然遇到的一个问题,我们可以调整这个值:在tidb的配置文件里面“st ...

- div+css ie6图片之间有间隙的问题

图片转换为快级元素就解决了 img{display:block;} 也可设置img属性img{vertical-align:top;}

- Markdown基本语法规范

1. 标题 #的个数即表示Hn, 一下依次从h1~h6. 也可在句尾添加同样个数的#(也可忽略) # This is H1 ## This is H2 ### This is H3 #### Thi ...