基于RBAC的权限控制浅析(结合Spring Security)

嗯,昨天面试让讲我的项目,让我讲讲项目里权限控制那一块的,讲的很烂。所以整理一下。

按照面试官的提问流程来讲:

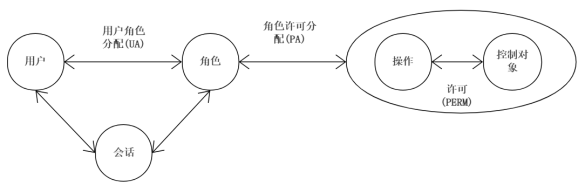

一、RBAC是个啥东西了?

RBAC(Role-Based Access Control ),即基于角色的访问控制模型,我的项目是基于RBAC0模型.由于之相对应的数据实体构成.由用户表,角色映射表,角色表,权限表,权限映射表构成.

图1 RBAC0模型图

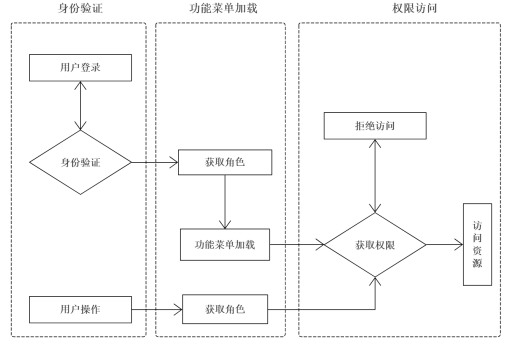

二、你可以讲讲权限控制大概执行流程吗?

用户登录之后首先进行身份验证,成功之后获取当前用户的所有角色,之后根据角色加载对应的权限菜单,这里默认不加载没有权限的菜单,当存在直接输入URL路径的情况时,对于登录用户的每一个请求,都会通过鉴权处理,分析角色.最后通过权限的判断分析是否可以访问菜单资源.

在 spring Security,对用登录的请先通过FilterInvocationSecurityMetadataSource的实现类获取当前请求,分析需要的角色,该类的主要功能就是通过当前的请求地址,获取该地址需要的用户角色。

1、获取当前访问路径的URL路径

2、获取所有资源URL,即所有的菜单URL路径

3、当前的访问URL和返回的每个URL基于Ant风格比较,如果相等,获取当前访问URL的所有角色。如果没有相等的,定义资源为公告资源,并且给予一个公告资源的角色。

4、当为公共资源时,判断用户是否登录。登录放行。返回资源

5、当为角色资源时,登录用户的角色列表和该资源的角色列表进行比较,如果有相同角色,放行,返回资源

6、当即不是公共资源也没有相匹配的角色的时候。抛异常,没有权限

图2 系统访问控制流程图

代码:

鉴权:

@Component

public class CustomFilterInvocationSecurityMetadataSource implements FilterInvocationSecurityMetadataSource {

@Autowired

MenuService menuService;

//路径比较工具

AntPathMatcher antPathMatcher = new AntPathMatcher();

Logger logger = Logger.getLogger("com.liruilong.hros.config.ustomFilterInvocationSecurityMetadataSource");

/**

* @return java.util.Collection<org.springframework.security.access.ConfigAttribute> * 返回值是 Collection<ConfigAttribute>,表示当前请求 URL 所需的角色。

* @Author Liruilong

* @Description 当前请求需要的角色,该方法的参数是一个 FilterInvocation, 开发者可以从 Filterlnvocation 中提取出当前请求的 URL,

* @Date 18:13 2019/12/24

* @Param [object]

**/

@Override

public Collection<ConfigAttribute> getAttributes(Object object) throws IllegalArgumentException {

//获取当前请求路径

String requestUrl = ((FilterInvocation) object).getRequestUrl();

logger.warning(requestUrl);

//获取所有的菜单url路径

List<Menu> menus = menuService.getAllMenusWithRole();

// AntPathMatcher,主要用来实现 ant 风格的 URL 匹配。

for (Menu menu : menus) {

if (antPathMatcher.match(menu.getUrl(), requestUrl)) {

//拥有当前菜单权限的角色

List<Role> roles = menu.getRoles();

String[] strings = new String[roles.size()];

for (int i = 0; i < roles.size(); i++) {

strings[i] = roles.get(i).getName();

}

return SecurityConfig.createList(strings);

}

}

// 没匹配上的资源都是登录,或者为公共资源

return SecurityConfig.createList("ROLE_LOGIN");

}

@Override

public void decide(Authentication authentication, Object object, Collection<ConfigAttribute> configAttributes)

throws AccessDeniedException, InsufficientAuthenticationException {

for (ConfigAttribute configAttribute : configAttributes) {

String needRole = configAttribute.getAttribute();

if ("ROLE_LOGIN".equals(needRole)) {

if (authentication instanceof AnonymousAuthenticationToken) {

throw new AccessDeniedException("尚未登录,请登录!");

} else {

return;

}

}

Collection<? extends GrantedAuthority> authorities = authentication.getAuthorities();

for (GrantedAuthority authority : authorities) {

if (authority.getAuthority().equals(needRole)) {

return;

}

}

}

throw new AccessDeniedException("权限不足,请联系管理员!");

}

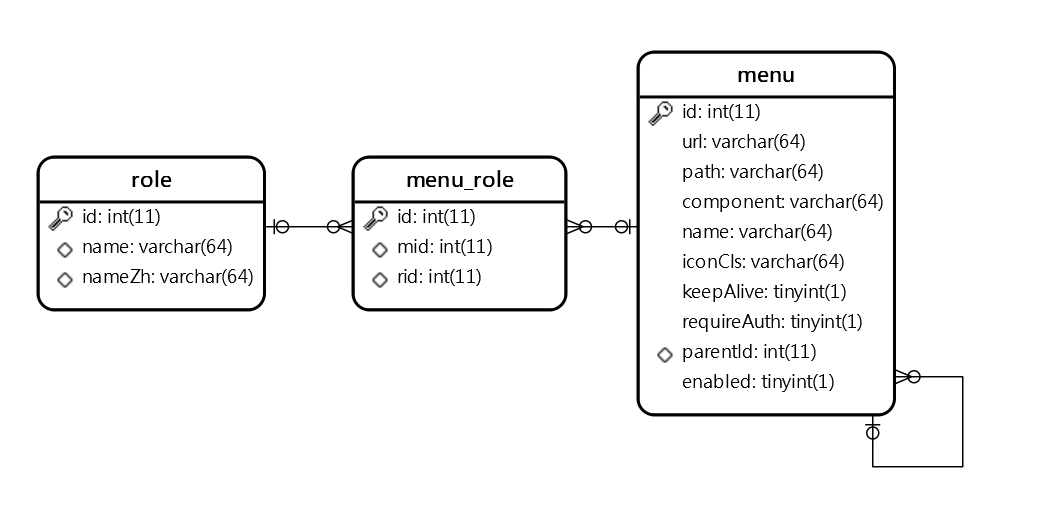

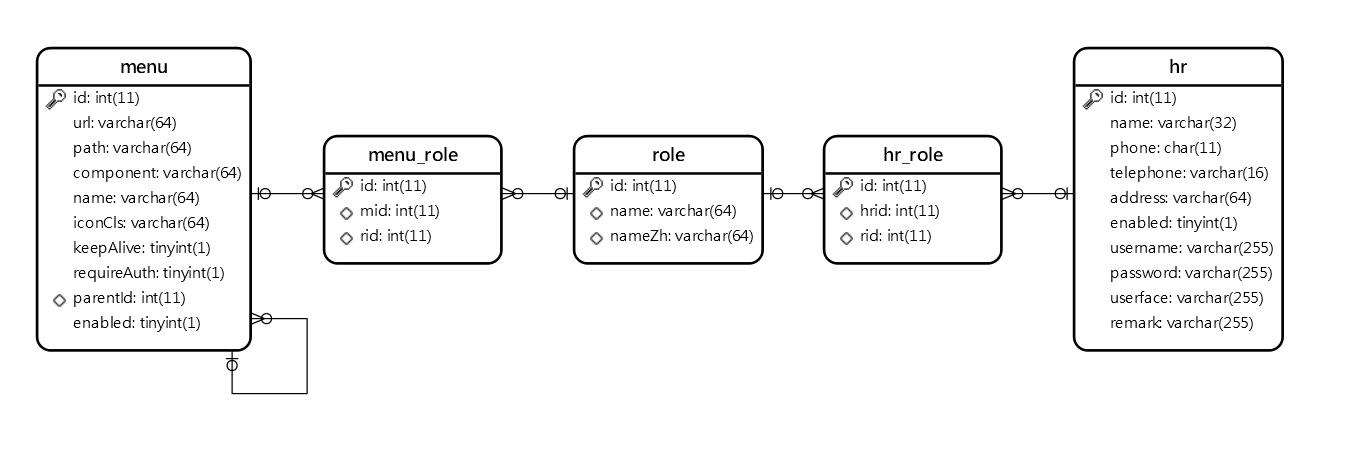

三、你可以把对应的SQL和表结构写一下吗?

加载所有的菜单资源;返回所有的菜单资源和对应的角色集合,Service端和访问的URL的比较,存在判断角色。(鉴权)

select m.*,r.`id` as rid,r.`name` as rname,r.`namezh` as rnamezh

from menu m,menu_role mr,role r

where m.`id`=mr.`mid` and mr.`rid`=r.`id` order by m.`id`

根据用户ID返回当前用户的全部菜单资源(授权)

select m1.`id`,m1.url,m1.`path`,m1.`component`,m1.`iconCls`,m1.`name`,m1.`requireAuth`,m1.keepAlive,m1.enabled,

m2.id as id2,m2.url as url2,m2.name as name2,m2.`component` as component2,m2.`iconCls` as iconCls2,m2.`keepAlive` as keepAlive2,m2.`path` as path2,m2.`requireAuth` as requireAuth2,m2.enabled as enabled2,m2.parentId as parentId2

from menu m1,menu m2

where m1.`id`=m2.`parentId` and m1.`id`!=1 and m2.`id`

in(select mr.`mid` from hr_role h_r,menu_role mr where h_r.`rid`=mr.`rid` and h_r.`hrid`=#{hrId})

and m2.`enabled`=true order by m1.`id`,m2.`id`

图2 ERBAC数据实体关系图

用户登录之后首先进行身份验证,成功之后获取当前用户的所有角色,之后根据角色加载对应的权限菜单,这里默认不加载没有权限的菜单,当存在直接输入URL路径的情况时,对于登录用户的每一个请求,都会通过鉴权处理,分析角色.最后通过权限的判断分析是否可以访问菜单资源.

用户表:

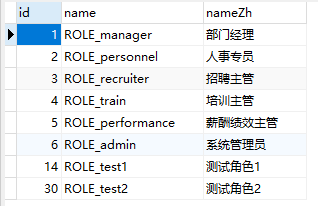

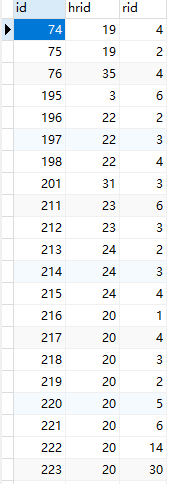

角色表:

用户角色映射表:

权资源表:

基于RBAC的权限控制浅析(结合Spring Security)的更多相关文章

- ThinkPHP框架下基于RBAC的权限控制模式详解

这几天因为要做一个项目,需要可以对Web应用中通用功能进行封装,其中一个很重要的涉及到了对用户.角色和权限部分的灵活管理.所以基于TP框架自己封装了一个对操作权限和菜单权限进行灵活配置的可控制模式. ...

- 图文详解基于角色的权限控制模型RBAC

我们开发一个系统,必然面临权限控制的问题,即不同的用户具有不同的访问.操作.数据权限.形成理论的权限控制模型有:自主访问控制(DAC: Discretionary Access Control).强制 ...

- Spring Security实现基于RBAC的权限表达式动态访问控制

昨天有个粉丝加了我,问我如何实现类似shiro的资源权限表达式的访问控制.我以前有一个小框架用的就是shiro,权限控制就用了资源权限表达式,所以这个东西对我不陌生,但是在Spring Securit ...

- Spring Security(17)——基于方法的权限控制

目录 1.1 intercept-methods定义方法权限控制 1.2 使用pointcut定义方法权限控制 1.3 使用注解定义方法权限控制 1.3.1 JSR-25 ...

- Spring Security教程之基于方法的权限控制(十二)

目录 1.1 intercept-methods定义方法权限控制 1.2 使用pointcut定义方法权限控制 1.3 使用注解定义方法权限控制 1.3.1 JSR-25 ...

- RBAC: K8s基于角色的权限控制

文章目录 RBAC: K8s基于角色的权限控制 ServiceAccount.Role.RoleBinding Step 1:创建一个ServiceAccount,指定namespace Step 2 ...

- 后端基于方法的权限控制--Spirng-Security

后端基于方法的权限控制--Spirng-Security 默认情况下, Spring Security 并不启用方法级的安全管控. 启用方法级的管控后, 可以针对不同的方法通过注解设置不同的访问条件: ...

- 在ASP.NET MVC中实现基于URL的权限控制

本示例演示了在ASP.NET MVC中进行基于URL的权限控制,由于是基于URL进行控制的,所以只能精确到页.这种权限控制的优点是可以在已有的项目上改动极少的代码来增加权限控制功能,和项目本身的耦合度 ...

- RBAC角色权限控制

RBAC角色权限控制 1. user (用户表) * 用户的基本信息(mid:用户信息id 如图) 2. node (节点表) * 页面(模块\控制器\方法) 3. role_node(角色.节点 ...

随机推荐

- HashMap面试知识点总结

主要参考 JavaGuide 和 敖丙 的文章, 其中也有参考其他的文章, 但忘记保存链接了, 文中图片也是引用别的大佬的, 请见谅. 新手上路, 若有问题, 欢迎指正. 背景 HashMap 的相关 ...

- 【学习笔记】Shell-1 变量:命名规范、变量赋值/取值/取消、局部变量/全局变量、预设环境变量

1.Shell变量 从变量的实质上来说,变量名是指向一片用于存储数据的内存空间. Shell变量是一种弱类型的变量,即声明变量时不需要指定其变量类型,也不需求遵循“先声明再使用”的规定,想用即可用. ...

- Spring cloud系列教程第二篇:支付项目父工程图文搭建

Spring cloud系列教程第二篇:支付项目父工程图文搭建 在讲解spring cloud相关的技术的时候,咱们就模拟订单支付这个流程来讲讲 在这个支付模块微服务搭建过程中,上面的这些技术,都会融 ...

- shell bash终端中输出的颜色和格式详解(超详细)

文章目录 1) 格式 1.1 Set 1.2 Reset 2)8/16 Colors 2.1 前景(文字) 2.2 背景 3)88/256颜色 3.1 前景(文字) 3.2 背景色 4)组合属性 5) ...

- Excel+Python:分组名单

各部门的社保.公积金.全勤奖.工衣.工龄奖.罚款等名单,要统计出来,A4纸横向排版.要么发群里通知,要么打印给相应主管.部门放一列,相应部门名单放一个cell里面. 公开透明后,人头不对.人名不对,各 ...

- 小程序-for循环遍历的使用

.js文件: Page({ /** * 页面的初始数据 */ data: { datas:[ { title: '提交申请', txt: '选择服务类型,填写基本信息,提交' }, { title: ...

- 【漫画】JAVA并发编程 J.U.C Lock包之ReentrantLock互斥锁

在如何解决原子性问题的最后,我们卖了个关子,互斥锁不仅仅只有synchronized关键字,还可以用什么来实现呢? J.U.C包中还提供了一个叫做Locks的包,我好歹英语过了四级,听名字我就能马上大 ...

- [hdu2119]二分图最小覆盖,最大匹配

题意:给一个01矩阵,每次可以选一行或一列,打掉上面所有的1,求打掉所有的1所需的最小次数. 思路:经典的模型了,二分图最小覆盖=最大匹配.所谓最小覆盖是指选最少的点关联所有的边.容易得到将行和列看成 ...

- centos下mysql 看不到mysql数据库(密码无法更改)

1.这可能是因为mysql数据库的user表里,存在用户名为空的账户即匿名账户,导致登录的时候是虽然用的是root,但实际是匿名登录的 2.解决方案 2.1.关闭mysql service mysql ...

- poi excel自动转换成javabean 支持引用类型属性二级转换

最近项目需要使用excel导入功能,导入学生的时候需要指定所在班级,使用excel一次性导入! 将以前的代码改改支持属性内引用类的转换. 测试对象为User对象,javabean结构: private ...