pwnable.kr cmd1之write up

看一下源代码:

#include <stdio.h>

#include <string.h> int filter(char* cmd){

int r=;

r += strstr(cmd, "flag")!=;

r += strstr(cmd, "sh")!=;

r += strstr(cmd, "tmp")!=;

return r;

}

int main(int argc, char* argv[], char** envp){

putenv("PATH=/fuckyouverymuch");

if(filter(argv[])) return ;

system( argv[] );

return ;

}

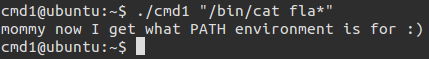

我们看到filter函数过滤了flag,sh,tmp,我们输入的参数在system执行,然而我们过滤了一些参数,对于linux系统,我们的通配符还没有过滤。题中的思路是我们输入的参数过滤了flag,sh,tmp后system执行该参数。于是我们输入如下,并得到flag:

补充:linux通配符

* - 通配符,代表任意字符(0到多个)

? - 通配符,代表一个字符

# - 注释

/ - 跳转符号,将特殊字符或通配符还原成一般符号

| - 分隔两个管线命令的界定

; - 连续性命令的界定

~ - 用户的根目录

$ - 变量前需要加的变量值

! - 逻辑运算中的"非"(not)

/ - 路径分隔符号

>, >> - 输出导向,分别为"取代"与"累加"

' - 单引号,不具有变量置换功能

" - 双引号,具有变量置换功能

` - quote符号,两个``中间为可以先执行的指令

() - 中间为子shell的起始与结束

[] - 中间为字符组合

{} - 中间为命令区块组合

Ctrl+C - 终止当前命令

Ctrl+D - 输入结束(EOF),例如邮件结束的时候

Ctrl+M - 就是Enter

Ctrl+S - 暂停屏幕的输出

Ctrl+Q - 恢复屏幕的输出

Ctrl+U - 在提示符下,将整行命令删除

Ctrl+Z - 暂停当前命令

&& - 当前一个指令执行成功时,执行后一个指令

|| - 当前一个指令执行失败时,执行后一个指令 其中最常用的是*、?、[]和 ‘。下面举几个简单的例子: ,ls test* <== *表示后面不论接几个字符都接受(没有字符也接受) ,ls test? <== ?表示后面当且仅当接一个字符时才接受 ,ls test??? <== ???表示一定要接三个字符 ,cp test[~] /tmp <== test1, test2, test3, test4, test5若存在,则复制到/tmp目录下 ,cd /lib/modules/' uname -r'/kernel/drivers <== 被 ' ' 括起来的命令先执行

pwnable.kr cmd1之write up的更多相关文章

- 【pwnable.kr】cmd1

最近的pwnable都是linux操作系统层面的. ssh cmd1@pwnable.kr -p2222 (pw:guest) 首先还是下载源代码: #include <stdio.h> ...

- 【pwnable.kr】cmd2

这道题是上一个cmd1的升级版 ssh cmd2@pwnable.kr -p2222 (pw:mommy now I get what PATH environmentis for :)) 登录之后, ...

- pwnable.kr的passcode

前段时间找到一个练习pwn的网站,pwnable.kr 这里记录其中的passcode的做题过程,给自己加深印象. 废话不多说了,看一下题目, 看到题目,就ssh连接进去,就看到三个文件如下 看了一下 ...

- pwnable.kr bof之write up

这一题与前两题不同,用到了静态调试工具ida 首先题中给出了源码: #include <stdio.h> #include <string.h> #include <st ...

- pwnable.kr col之write up

Daddy told me about cool MD5 hash collision today. I wanna do something like that too! ssh col@pwnab ...

- pwnable.kr brainfuck之write up

I made a simple brain-fuck language emulation program written in C. The [ ] commands are not impleme ...

- pwnable.kr login之write up

main函数如下: auth函数如下: 程序的流程如下: 输入Authenticate值,并base64解码,将解码的值代入md5_auth函数中 mad5_auth()生成其MD5值并与f87cd6 ...

- pwnable.kr详细通关秘籍(二)

i春秋作家:W1ngs 原文来自:pwnable.kr详细通关秘籍(二) 0x00 input 首先看一下代码: 可以看到程序总共有五步,全部都满足了才可以得到flag,那我们就一步一步来看 这道题考 ...

- pwnable.kr simple login writeup

这道题是pwnable.kr Rookiss部分的simple login,需要我们去覆盖程序的ebp,eip,esp去改变程序的执行流程 主要逻辑是输入一个字符串,base64解码后看是否与题目 ...

随机推荐

- hdu6201 transaction transaction transaction(from 2017 ACM/ICPC Asia Regional Shenyang Online)

最开始一直想着最短路,不过看完题解后,才知道可以做成最长路.唉,还是太菜了. 先上图: 只要自己添加两个点,然后如此图般求最长路即可,emmm,用SPFA可以,迪杰斯特拉也可以,或者别的都ok,只要通 ...

- 地址重用REUSEADDR

一个socket连接断开后会进入TIME_WAIT,大概有几十秒,这个时候端口是无法使用的,如果不设定地址重用,就会报错,说端口占用. 创建一个socket实例后,在对这个实例进行地址绑定前,要设定地 ...

- [APIO2012]派遣 洛谷P1552 bzoj2809 codevs1763

http://www.codevs.cn/problem/1763/ https://www.lydsy.com/JudgeOnline/problem.php?id=2809 https://www ...

- Apache Kylin的框架介绍

不多说,直接上干货! Apache kylin 能提供低延迟(sub-second latency)的秘诀就是预计算,即针对一个星型拓扑结构的数据立方体,预计算多个维度组合的度量,然后将结果保存在hb ...

- props.children 和容器类组件

有一类组件,充当了容器的作用,它定义了一种外层结构形式,然后你可以往里面塞任意的内容.这种结构在实际当中非常常见,例如这种带卡片组件: 组件本身是一个不带任何内容的方形的容器,我可以在用这个组件的时候 ...

- Spring Boot学到的内容

Hello World:了解程序入口(创建启动类) Web程序:写Controller类(@RestController),写Controller方法(@GetMapping),maven依赖spri ...

- CF962D Merge Equals

思路: 不必每次都找最小的值进行合并,从前往后扫一遍的过程中能合并就一直合并. 实现: #include <bits/stdc++.h> using namespace std; type ...

- ie 导出不行,不兼容问题,或只出现后缀文件无法识别

// 下载模板 @RequestMapping("/download") @ResponseBody public ResponseEntity<byte[]> dow ...

- Netbeans调试教程

官方教程:Netbeans调试 CC++ 项目教程.docx 1.步过: 就是把函数当成一条指令来调用 比如上面就是光执行fun(i),不会到函数里面去 2.步入 就是进入函数里面执行 3.步出 就是 ...

- DELETE - 删除一个表中的行

SYNOPSIS DELETE FROM [ ONLY ] table [ WHERE condition ] DESCRIPTION 描述 DELETE 从指明的表里删除满足 WHERE 子句的行. ...