实验吧_天下武功唯快不破&让我进去(哈希长度拓展攻击)

天下武功唯快不破

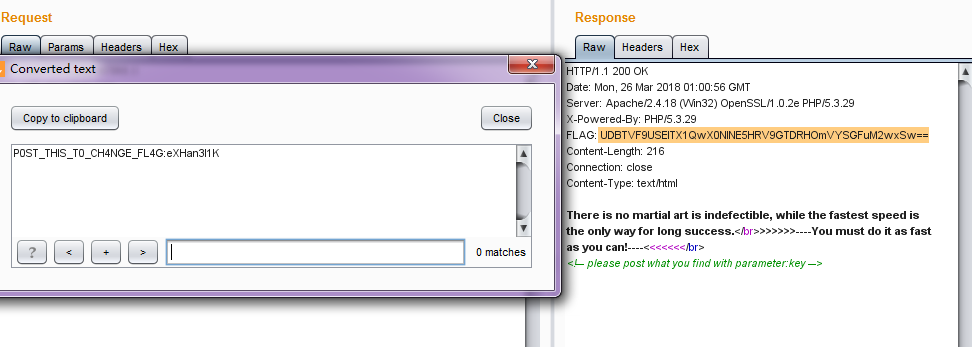

第一反应就去抓包,看到返回包的header中有FLAG的值,base64解码后得到下图所示

这就要求我们在请求头中post相应key的值,我直接在burp中尝试了多次都没有用,想起来这道题讲的应该是快,所以果断拿出python跑一跑

import requests

import base64 url = 'http://ctf5.shiyanbar.com/web/10/10.php'

r = requests.get(url).headers['FLAG']

key = base64.b64decode(r).decode().split(':')[1]

flag = {'key':key}

print(flag)

print(requests.post(url, data = flag).text)

可直接得到flag

让我进去

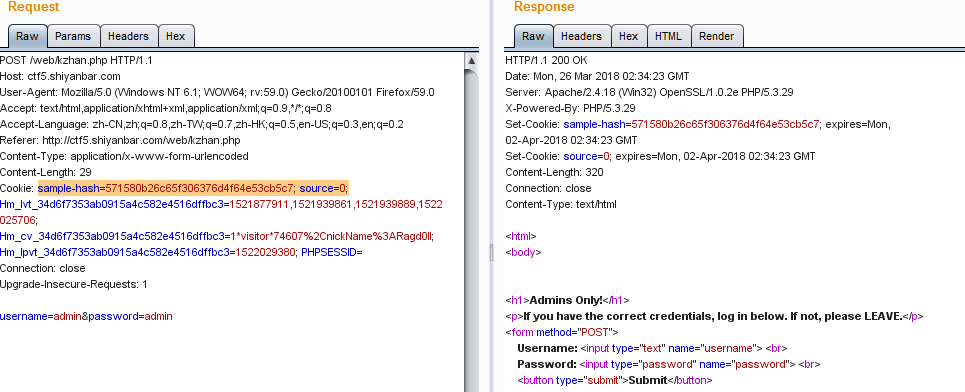

查看源码并没有发现什么提示,随便输入账号密码看看,看到cookie有个两个醒目的参数

把source改成1试了试,果然出现了源码

$flag = "XXXXXXXXXXXXXXXXXXXXXXX";

$secret = "XXXXXXXXXXXXXXX"; // This secret is 15 characters long for security! $username = $_POST["username"];

$password = $_POST["password"]; if (!empty($_COOKIE["getmein"])) {

if (urldecode($username) === "admin" && urldecode($password) != "admin") {

if ($COOKIE["getmein"] === md5($secret . urldecode($username . $password))) {

echo "Congratulations! You are a registered user.\n";

die ("The flag is ". $flag);

}

else {

die ("Your cookies don't match up! STOP HACKING THIS SITE.");

}

}

else {

die ("You are not an admin! LEAVE.");

}

} setcookie("sample-hash", md5($secret . urldecode("admin" . "admin")), time() + (60 * 60 * 24 * 7)); if (empty($_COOKIE["source"])) {

setcookie("source", 0, time() + (60 * 60 * 24 * 7));

}

else {

if ($_COOKIE["source"] != 0) {

echo ""; // This source code is outputted here

}

}

这里可以看到三个获取flag前的判断语句:

1.username为damin

2.password不为admin

3.cookie中的getmein参数的值等于md5($secret . urldecode($username . $password))

一脸懵逼,哭着去找wp。

哈希长度扩展攻击 (瑟瑟发抖 听都没听过)

贴一下大佬的相关解释,研究了一整晚还是懵懵懂懂的

hash哈希长度扩展攻击解析(记录一下,保证不忘)

实验吧-让我进去【salt加密 哈希长度拓展攻击】

先放着吧╮(๑•́ ₃•̀๑)╭

实验吧_天下武功唯快不破&让我进去(哈希长度拓展攻击)的更多相关文章

- 【笔记】如何查看HTTP请求头&&【实验吧】天下武功唯快不破

打开Chrome浏览器,点击右上角“三”按钮. 点击工具-----再点击开发者工具 找到Network选项框.以百度经验页面为例,点击任务选框来查看网络请求流 在Network框内会有所有的请 ...

- CTF---Web入门第十六题 天下武功唯快不破

天下武功唯快不破分值:10 来源: 北邮天枢战队 难度:易 参与人数:10787人 Get Flag:2264人 答题人数:3373人 解题通过率:67% 看看响应头 格式:CTF{ } 解题链接: ...

- 实验吧--web--天下武功唯快不破

---恢复内容开始--- 英文翻译过来嘛,就是:天下武功无快不破嘛.(出题者还是挺切题的) 看看前端源码: 注意这里 please post what you find with parameter: ...

- 【实验吧】CTF_Web_天下武功唯快不破

打开链接"http://ctf5.shiyanbar.com/web/10/10.php",从页面内容未发现明显信息,查看源代码发现"please post what y ...

- 实验吧-web-天下武功唯快不破(Python中byte和str的转换)

题目:看看响应头 打开网站,既然已经提示我们看响应头了,那我们就看看呗(习惯bp,也可直接F12查看) 可以看到,响应头部分有个FLAG,而且有提示:please post what you find ...

- web-天下武功唯快不破

没有武术是不可摧毁的,而最快的速度是获得长期成功的唯一途径.>>>>>> ----你必须尽可能快地做到这一点!---- <<<<<&l ...

- QCon笔记~《天下武功,唯快不破——面向云原生应用的Java冷启动加速技术》

上周去听了QCon全球开发大会,其中有几场印象比较深刻的分享,除去几个比较概念化的话题,在Java技术演进这个Topic里的几个分享都是比较有干货的(但感觉工作中用不到) 首先是关于林子熠老师分享的冷 ...

- Redis 核心篇:唯快不破的秘密

天下武功,无坚不摧,唯快不破! 学习一个技术,通常只接触了零散的技术点,没有在脑海里建立一个完整的知识框架和架构体系,没有系统观.这样会很吃力,而且会出现一看好像自己会,过后就忘记,一脸懵逼. 跟着「 ...

- 唯快不破:Web 应用的 13 个优化步骤

时过境迁,Web 应用比以往任何时候都更具交互性.搞定性能可以帮助你极大地改善终端用户的体验.阅读以下的技巧并学以致用,看看哪些可以用来改善延迟,渲染时间以及整体性能吧! 更快的 Web 应用 优化 ...

随机推荐

- Beta第三天

听说

- 需求分析&原型设计

需求分析&原型设计 需求分析 访问软件项目真实用户 首先本项目的用户是这个需要做简单四则运算的用户(我们团队通过对家里有三四年级小学生(需要做简单四则运算)的简单采访):反映了几个主要的问题: ...

- 第一部分 linux系统命令

一.linux系统命令 pwd 当前目录位置 / 根目录 cd (change direcory) cd ..返回上一层目录 ls 显示当前目录下文件 ls -l 显示目录下详细文件信息 ls -lh ...

- jav音频格式转换 ffmpeg 微信录音amr转mp3

项目背景: 之前公司开发了一个微信公众号,要求把js-sdk录音文件在web网页也能播放.众所周知,html的<audio>标签ogg,mp3,wav,也有所说苹果safari支持m4a格 ...

- Struts2之配置

Struts2的默认配置文件是struts.xml放在/web-inf/classes目录下,struts配置文件的最大作用就是配置Action与请求之间的对应关系,并配置逻辑视图名和物理视图名之间的 ...

- bzoj千题计划177:bzoj1858: [Scoi2010]序列操作

http://www.lydsy.com/JudgeOnline/problem.php?id=1858 2018 自己写的第1题,一遍过 ^_^ 元旦快乐 #include<cstdio> ...

- 在wamp集成环境下安装laravel5.2.*框架

虽然官方一直强烈推荐使用homestead,但是这个相对麻烦一点,所以我还是选择使用wamp集成开发环境.还有这里我只讲解windows系统下的安装,其他例如mac或linux就不写了,此文章是面向刚 ...

- 用java写一个servlet,可以将放在tomcat项目根目录下的文件进行下载

用java写一个servlet,可以将放在tomcat项目根目录下的文件进行下载,将一个完整的项目进行展示,主要有以下几个部分: 1.servlet部分 Export 2.工具类:TxtFileU ...

- 深入理解PHP之require/include顺序

深入理解PHP之require/include顺序 作者: Laruence( ) 本文地址: http://www.laruence.com/2010/05/04/1450.html 转载请注明 ...

- JAVA_SE基础——65.StringBuffer类 ②

字符串特点:字符串是常量:它们的值在创建之后不能更改. 字符串的内容一旦发生了变化,那么马上会创建一个新 的对象. 注意: 字符串的内容不适宜频繁修改,因为一旦修改马上就会创建一个新的对象 ...