【Shiro】四、Apache Shiro授权

1、授权实现方式

1.1、什么是授权

授权包含4个元素(一个比较流行通用的权限模型)

Resources:资源

各种需要访问控制的资源

Permissions:权限

安全策略控制原子元素

基于资源和动作

控制力度

Roles:角色

行为的集合

User:用户主体

Subject,关联Role或Permission

简单来说,可以这样理解:我们登录进系统,我们就是一个【用户】;【用户】可以是一个或多个【角色】,一个【角色】可以有多种【权限】,这些【权限】代表了我们可以访问哪些【资源】。当然【用户】也可以直接跳过【角色】,直接给【用户】分配【权限】,表明这个【用户】可以访问的【资源】。

1.2、授权方式

a、编程模型

基于Role

Role校验

API:

hasRole(String roleName)

hasRoles(List<String> roleNames)

hasAllRoles(Collection<String> roleNames)

Subject currentUser = SecurityUtils.getSubject();

if(currentUser.hasRole("admin")){

...

} else{

...

}

Role断言(Assertion)

失败会抛出异常AuthorizationException

API

checkRole(String roleName)

checkRoles(Collection<String> roleNames)

checkRoles(String... roleNames)

Subject currentUser = SecurityUtils.getSubject();

currentUser.checkRole("bankTeller");

openBankAccount();

基于Permission

Permission校验

基于对象的Permission校验

应用场景:显式控制、类型安全

API

isPermiited(Permission p)

isPermiited(List<Permission> perms)

isPermiitedAll(Collection<Permission> perms)

Permission printPermission = new PrinterPermission("hp","print");

Subject currentUser = SecurityUtils.getSubject();

if(currentUser.isPermitted(printPermission)){

...

} else {

...

}

基于String的Permission校验

应用场景:轻量级、简单

API

isPermiited(String perm)

isPermiited(String... perms)

isPermiitedAll(String... perms)

Subject currentUser = SecurityUtils.getSubject();

if(currentUser.isPermitted("printer:print:hp")){

...

} else {

...

}

Permission断言(Assertion)

失败会抛出异常AuthorizationException

API

checkPermission(Permission p))

checkPermission(String perm)

checkPermissions(Collection<Permission> perms)

checkPermissions(String... perms)

Subject currentUser = SecurityUtils.getSubject();

Permission p = new AccountPermission("open");

current.checkPermission(p);

openBankAccount();

b、JDK注解

@RequiresAuthentication

用于判断是否已认证,未认证访问该资源会抛异常,下面代码效果相同

@RequiresAuthentication

public void updateAccount(Account userAccount){

...

} public void updateAccount(Account userAccount){

if(!SecurityUtils.getSubject().isAuthenticated()){

throw new AuthorizationException(...);

}

}

@RequiresGuest

用于判断是否为游客,如果非游客会抛异常,下面代码效果相同

@RequiresGuest

public void signUp(User newUser){

...

} public void signUp(User newUser){

Subject currentUser = SecurityUtils.getSubject();

PrincipalCollection principals = currentUser.getPrincipals();

if(principals != null && !principals.isEmpty()){

throw new AuthorizationException(...);

}

}

@RequiresPermissions

用于判断有该权限才能访问,下面代码效果相同

@ReruiresPermissions("account:create")

public void creatAccount(Account account){

...

}

public void creatAccount(Account account){

Subject currentUser = SecurityUtils.getSubject();

if(!subject.isPermitted("account:create")){

throw new AuthorizationException(...);

}

}

@RequiresRoles

用于判断有该角色才能访问,下面代码效果相同

@RequiresRoles("admin")

public void deleteUser(User user){

...

}

public void deleteUser(User user){

Subject currentUser = SecurityUtils.getSubject();

if(!subject.hasRole("admin")){

throw new AuthorizationException(...);

}

}

@RequiresUser

用于判断非游客才能访问,下面代码效果相同

@RequiresUser

public void updateAccount(Account account){

...

} public void updateAccount(Account account){

Subject currentUser = SecurityUtils.getSubject();

PrincipalCollection principals = currentUser.getPrincipals();

if(principals == null || principals.isEmpty()){

throw new AuthorizationException(...);

}

}

c、JSP/GSP TagLibs

偏向web,不介绍

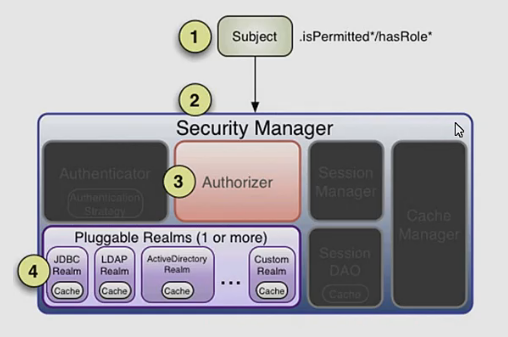

2、授权架构

1、调用Subject的isPermitted或HasRole方法

2、找Security Manager(门面模式)

3、调用Authorizer组件

4、通过Realm访问数据库等获取数据,用于判断是否有授权

Authorizer

默认实现ModularRealmAuthorizer

迭代授权多个Realm

策略

如果一个Realm不实现Authorizer,不校验

如果一个Realm实现Authorizer

一旦校验失败,马上抛AuthorizationException

一旦校验成功,马上返回true

PermissionResolver权限解析器

用于将Permission字符串解析成Permission对象,Shiro内部都是使用Permission对象来进行验证

默认WildcardPermissionResolver(通配符权限解析器)

可以自定义解析器

RolePermissionResolver

用于将Role字符串转换为Permission对象

可以自定义解析器

【Shiro】四、Apache Shiro授权的更多相关文章

- 【Shiro】Apache Shiro架构之权限认证(Authorization)

Shiro系列文章: [Shiro]Apache Shiro架构之身份认证(Authentication) [Shiro]Apache Shiro架构之集成web [Shiro]Apache Shir ...

- 【Shiro】Apache Shiro架构之身份认证(Authentication)

Shiro系列文章: [Shiro]Apache Shiro架构之权限认证(Authorization) [Shiro]Apache Shiro架构之集成web [Shiro]Apache Shiro ...

- 【Shiro】Apache Shiro架构之自定义realm

[Shiro]Apache Shiro架构之身份认证(Authentication) [Shiro]Apache Shiro架构之权限认证(Authorization) [Shiro]Apache S ...

- 【Shiro】Apache Shiro架构之集成web

Shiro系列文章: [Shiro]Apache Shiro架构之身份认证(Authentication) [Shiro]Apache Shiro架构之权限认证(Authorization) [Shi ...

- SpringBoot整合Shiro 四:认证+授权

搭建环境见: SpringBoot整合Shiro 一:搭建环境 shiro配置类见: SpringBoot整合Shiro 二:Shiro配置类 shiro整合Mybatis见:SpringBoot整合 ...

- [转载] 【Shiro】Apache Shiro架构之实际运用(整合到Spring中)

写在前面:前面陆陆续续对Shiro的使用做了一些总结,如题,这篇博文主要是总结一下如何将Shiro运用到实际项目中,也就是将Shiro整到Spring中进行开发.后来想想既然要整,就索性把Spring ...

- 让Apache Shiro保护你的应用

在尝试保护你的应用时,你是否有过挫败感?是否觉得现有的Java安全解决方案难以使用,只会让你更糊涂?本文介绍的Apache Shiro,是一个不同寻常的Java安全框架,为保护应用提供了简单而强大的方 ...

- Apache Shiro 手册

(一)Shiro架构介绍 一.什么是Shiro Apache Shiro是一个强大易用的Java安全框架,提供了认证.授权.加密和会话管理等功能: 认证 - 用户身份识别,常被称为用户"登录 ...

- Apache Shiro 使用手册---转载

原文地址:http://www.360doc.com/content/12/0104/13/834950_177177202.shtml (一)Shiro架构介绍 一.什么是Shiro Apache ...

- Apache Shiro 使用手册

http://kdboy.iteye.com/blog/1154644 (一)Shiro架构介绍 一.什么是Shiro Apache Shiro是一个强大易用的Java安全框架,提供了认证.授权.加 ...

随机推荐

- (转)k8s存储之NFS

转:https://www.cnblogs.com/DaweiJ/articles/9131762.html 1 NFS介绍 NFS是Network File System的简写,即网络文件系统,NF ...

- jQuery:unbind方法的使用详解

一.概述: unbind方法只能解绑用jQuery的bind方法以及用jQuery方法注册的事件处理程序.比如:$(‘a’).click(function(){})可以通过unbind解绑.用原生ad ...

- C++内存修改器开源代码

我们玩单机游戏时,游戏难度可能过大, 或者游戏已经比较熟练,想要增加游戏的玩法,这时候可以使用修改器. 内存式游戏修改器主要对游戏内存修改 修改时有两种方式,一是定时对内存数值进行修改.实现类似锁定的 ...

- Linux(Ubuntu)常用命令(四)

权限修改: 先知: u user 表示该文件的所有者 g group 表示与该文件的所有者属于同一组( group )者,即用户组 o other 表示其他以外的人 a all 表示这三者皆是 r r ...

- 面试题22:链表中倒数第k个节点

# -*- coding:utf-8 -*- # class ListNode: # def __init__(self, x): # self.val = x # self.next = None ...

- Spring clound 微服务--理解篇

定义:微服务就是一些协调工作的小而自治的服务 优点: 异构性:不同微服务可以使用不同的语言实现, 后端数据库也可以根据自身业务定义服务. 弹性: 一个组件不可用,不会导致级联故障.一个系统出了问题,不 ...

- 搭建 webpack、react 开发环境(二)

配置处理样式文件 到目前为止,整个工程的配置已经差不多了,对于 React 更多相关的配置将在后面继续介绍,现在我们先来对目前的工程进行优化. 前面我们学习了搭建 webpack.react 开发 ...

- Codeforces 492D Vanya and Computer Game

D. Vanya and Computer Game time limit per test 2 seconds memory limit per test 256 megabytes input s ...

- cf:c题

题目: 代码: #include<iostream> #include<algorithm> #include<vector> #include<string ...

- docker--shell和Exec格式

shell格式 RUN apt-get install -y vim CMD echo "docker so easy" ENTRYPOINT echo "docker ...