emqtt emq 的主题访问控制 acl.conf

访问控制(ACL)

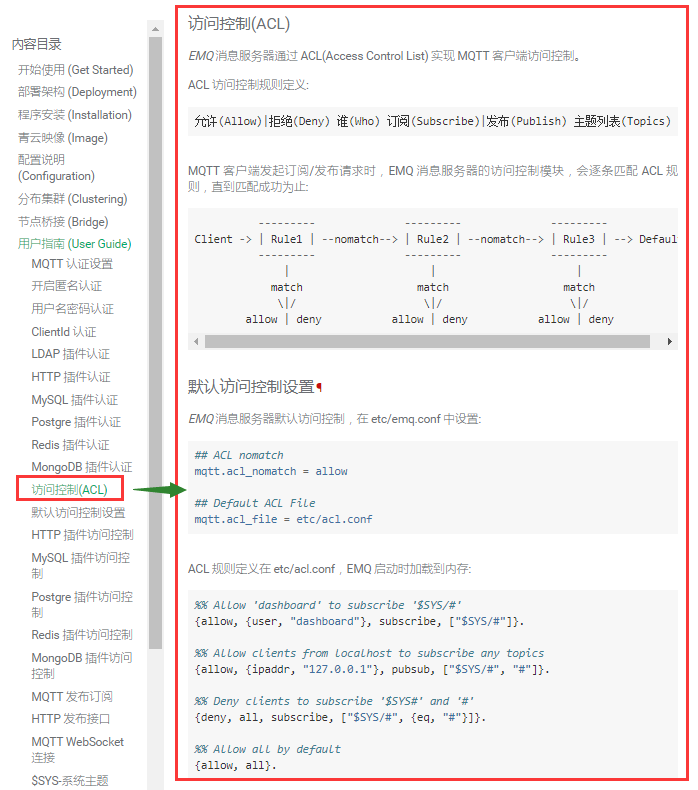

EMQ 消息服务器通过 ACL(Access Control List) 实现 MQTT 客户端访问控制。

ACL 访问控制规则定义:

允许(Allow)|拒绝(Deny) 谁(Who) 订阅(Subscribe)|发布(Publish) 主题列表(Topics)

MQTT 客户端发起订阅/发布请求时,EMQ 消息服务器的访问控制模块,会逐条匹配 ACL 规则,直到匹配成功为止:

--------- --------- ---------

Client -> | Rule1 | --nomatch--> | Rule2 | --nomatch--> | Rule3 | --> Default

--------- --------- ---------

| | |

match match match

\|/ \|/ \|/

allow | deny allow | deny allow | deny

默认访问控制设置

EMQ 消息服务器默认访问控制,在 etc/emq.conf 中设置:

## ACL nomatch

mqtt.acl_nomatch = allow ## Default ACL File

mqtt.acl_file = etc/acl.conf

ACL 规则定义在 etc/acl.conf,EMQ 启动时加载到内存:

%% Allow 'dashboard' to subscribe '$SYS/#'

{allow, {user, "dashboard"}, subscribe, ["$SYS/#"]}. %% Allow clients from localhost to subscribe any topics

{allow, {ipaddr, "127.0.0.1"}, pubsub, ["$SYS/#", "#"]}. %% Deny clients to subscribe '$SYS#' and '#'

{deny, all, subscribe, ["$SYS/#", {eq, "#"}]}. %% Allow all by default

{allow, all}.

HTTP 插件访问控制

注解

开启 HTTP 插件后,会终结 ACL 链

HTTP API 实现访问控制: https://github.com/emqtt/emq_auth_http

配置 etc/plugins/emq_auth_http.conf, 启用 HTTP 认证插件后:

## 'access' parameter: sub = 1, pub = 2

auth.http.acl_req = http://127.0.0.1:8080/mqtt/acl

auth.http.acl_req.method = get

auth.http.acl_req.params = access=%A,username=%u,clientid=%c,ipaddr=%a,topic=%t

MySQL 插件访问控制

MySQL 插件访问控制,通过 mqtt_acl 表定义 ACL 规则:

CREATE TABLE `mqtt_acl` (

`id` int(11) unsigned NOT NULL AUTO_INCREMENT,

`allow` int(1) DEFAULT NULL COMMENT '0: deny, 1: allow',

`ipaddr` varchar(60) DEFAULT NULL COMMENT 'IpAddress',

`username` varchar(100) DEFAULT NULL COMMENT 'Username',

`clientid` varchar(100) DEFAULT NULL COMMENT 'ClientId',

`access` int(2) NOT NULL COMMENT '1: subscribe, 2: publish, 3: pubsub',

`topic` varchar(100) NOT NULL DEFAULT '' COMMENT 'Topic Filter',

PRIMARY KEY (`id`)

) ENGINE=InnoDB DEFAULT CHARSET=utf8; INSERT INTO mqtt_acl (id, allow, ipaddr, username, clientid, access, topic)

VALUES

(1,1,NULL,'$all',NULL,2,'#'),

(2,0,NULL,'$all',NULL,1,'$SYS/#'),

(3,0,NULL,'$all',NULL,1,'eq #'),

(5,1,'127.0.0.1',NULL,NULL,2,'$SYS/#'),

(6,1,'127.0.0.1',NULL,NULL,2,'#'),

(7,1,NULL,'dashboard',NULL,1,'$SYS/#');

etc/plugins/emq_auth_mysql.conf 配置 ‘acl_query’ 与 ‘acl_nomatch’:

## ACL Query Command

auth.mysql.acl_query = select allow, ipaddr, username, clientid, access, topic from mqtt_acl where ipaddr = '%a' or username = '%u' or username = '$all' or clientid = '%c'

Postgre 插件访问控制

PostgreSQL 插件访问控制,通过 mqtt_acl 表定义 ACL 规则:

CREATE TABLE mqtt_acl (

id SERIAL primary key,

allow integer,

ipaddr character varying(60),

username character varying(100),

clientid character varying(100),

access integer,

topic character varying(100)

); INSERT INTO mqtt_acl (id, allow, ipaddr, username, clientid, access, topic)

VALUES

(1,1,NULL,'$all',NULL,2,'#'),

(2,0,NULL,'$all',NULL,1,'$SYS/#'),

(3,0,NULL,'$all',NULL,1,'eq #'),

(5,1,'127.0.0.1',NULL,NULL,2,'$SYS/#'),

(6,1,'127.0.0.1',NULL,NULL,2,'#'),

(7,1,NULL,'dashboard',NULL,1,'$SYS/#');

etc/plugins/emq_auth_pgsql.conf 设置 ‘acl_query’ 与 ‘acl_nomatch’:

## ACL Query. Comment this query, the acl will be disabled.

auth.pgsql.acl_query = select allow, ipaddr, username, clientid, access, topic from mqtt_acl where ipaddr = '%a' or username = '%u' or username = '$all' or clientid = '%c'

Redis 插件访问控制

Redis Hash 存储一个 MQTT 客户端的访问控制规则:

HSET mqtt_acl:<username> topic1 1

HSET mqtt_acl:<username> topic2 2

HSET mqtt_acl:<username> topic3 3

etc/plugins/emq_auth_redis.conf 配置 ‘acl_cmd’ 与 ‘acl_nomatch’:

## ACL Query Command

auth.redis.acl_cmd = HGETALL mqtt_acl:%u

MongoDB 插件访问控制

MongoDB 数据库创建 mqtt_acl 集合:

{

username: "username",

clientid: "clientid",

publish: ["topic1", "topic2", ...],

subscribe: ["subtop1", "subtop2", ...],

pubsub: ["topic/#", "topic1", ...]

}

mqtt_acl 集合插入数据,例如:

db.mqtt_acl.insert({username: "test", publish: ["t/1", "t/2"], subscribe: ["user/%u", "client/%c"]})

db.mqtt_acl.insert({username: "admin", pubsub: ["#"]})

etc/plugins/emq_auth_mongo.conf 配置 ‘acl_query’ 与 ‘acl_nomatch’:

## acl_query

auth.mongo.acl_query.collection = mqtt_user auth.mongo.acl_query.selector = username=%u

emqtt emq 的主题访问控制 acl.conf的更多相关文章

- emqtt 试用(四)emq 的主题访问控制 acl.conf

访问控制(ACL) EMQ 消息服务器通过 ACL(Access Control List) 实现 MQTT 客户端访问控制. ACL 访问控制规则定义: 允许(Allow)|拒绝(Deny) 谁(W ...

- emqx的acl.conf使用

allow_anonymous=true就不说了,打开这个就像开了挂 现在讨论一下allow_anonymous=false,这样的话你会发现,client连接不上了 后来发现连接和权限 是两个事.. ...

- Vlan访问控制ACL

Author:JinDate:2014-07-05 一.情况描述调整前TP-LINK上联光猫 WLAN PPPOE 拨号,LAN 192.168.1.1 DHCP功能 提供给目前在7楼的办公TP-LI ...

- emqtt emq 的用户密码认证

MQTT 认证设置 EMQ 消息服务器认证由一系列认证插件(Plugin)提供,系统支持按用户名密码.ClientID 或匿名认证. 系统默认开启匿名认证(anonymous),通过加载认证插件可开启 ...

- 负载均衡服务之HAProxy访问控制ACL

前文我们聊到了haproxy的错误页的配置,自定义日志的配置,回顾请参考https://www.cnblogs.com/qiuhom-1874/p/12797913.html:今天我们主要来看看hap ...

- 文件系统访问控制ACL设置

1.传统Linux文件系统权限的问题 传统Linux文件系统有三类用户:文件属主-u,组用户-g,其它用户-o,以及三种访问权限:读-r,写-w,执行或目录进入-x,但很多时候并不能满足对文件访问的细 ...

- Samba访问控制smb.conf

访问控制 Samba的访问控制通过hosts allow(配置允许访问的客户端).hosts deny(配置拒绝访问的客户端)两个参数实现. 在Samba中使用hosts allow.hosts de ...

- MQTT研究之EMQ:【EMQ之HTTP认证/访问控制】

今天进行验证的逻辑是EMQ的http的Auth以及ACL的逻辑. 首先,参照HTTP插件认证配置的说明文档进行基本的配置, 我的配置内容如下: ##-------------------------- ...

- MQTT研究之EMQ:【基础研究】

EMQ版本V2, emqttd-centos7-v2.3.11-1.el7.centos.x86_64.rpm 下载地址:http://emqtt.com/downloads/2318/centos7 ...

随机推荐

- Systemctl和service、chkconfig命令的关系

systemctl命令:是一个systemd工具,主要负责控制systemd系统和服务管理器. service命令:可以启动.停止.重新启动和关闭系统服务,还可以显示所有系统服务的当前状态. ch ...

- spring cloud eureka注册原理-注册失败填坑

写在前面 我们知道Eureka分为两部分,Eureka Server和Eureka Client.Eureka Server充当注册中心的角色,Eureka Client相对于Eureka Serve ...

- 多态(Polymorphism)的实现机制

1. 我理解的广义的 override 是指抛开各种访问权限,子类重定义(redefine)父类的函数(即函数签名相同). 2. C++中的三个所谓的原则:never redefine base cl ...

- Codeforces Codeforces Round #432 (Div. 2 D ) Arpa and a list of numbers

D. Arpa and a list of numbers time limit per test 2 seconds memory limit per test 256 megabyte ...

- Tableau预测

Tableau可以通过对现有的数据进行预测.

- 第五章 动画 44:动画-使用第三方animate.css类库实现动画

<!DOCTYPE html> <html lang="en"> <head> <meta charset="utf-8&quo ...

- 一例tornado框架下利用python panda对数据进行crud操作

get提交部分 <script> /* $("#postbtn").click(function () { $.ajax({ url:'/loaddata', data ...

- 走进Github的世界

1.官网注册账号 2.官网向导: https://guides.github.com/activities/hello-world/ 值得推荐: Git手册: https://git-scm.com/ ...

- D. Tokitsukaze, CSL and Stone Game ( 取石子游戏?no,更像棋盘游戏 )

去吧,皮皮虾 题意: 有 n 堆石子,每堆有 a[ i ] 个,然后每次 操作 可以选择任意一堆 石子,取走一个. 若你取完了之后,存在两堆石子,他们的个数一样多,你就输了( 包括两堆都是0个), ...

- CF 352 D 罗宾汉发钱 模拟题+贪心

D. Robin Hood time limit per test 1 second memory limit per test 256 megabytes input standard input ...