Centos 拒绝ssh远程暴力破解方法

佳木斯SEO摘要

有一天突然收到一封邮件,邮件内容告知我的ECS服务器作为肉鸡在攻击别的机器,期初一想,一定是我机器的账号密码被泄露,或者是被人暴力破解,于是乎,我就查询了一下我机器的账号登录记录。

有一天突然收到一封邮件,邮件内容告知我的ECS服务器作为肉鸡在攻击别的机器,期初一想,一定是我机器的账号密码被泄露,或者是被人暴力破解,于是乎,我就查询了一下我机器的账号登录记录。

如何判断自己正在遭受ssh暴力破解

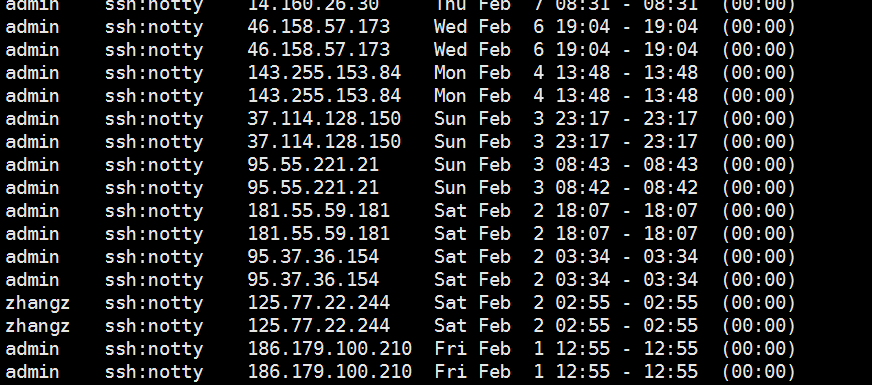

使用root账号ssh登录服务器后使用lastb命令,就会会显示最近错误登录的日志,包括通过ssh服务错误登录的日志。

如果结果和上面的内容一致,出现大量的输出说明你的服务器正在遭受黑客们的暴力破解。

下面,海南SEO教下大家防止暴力破解的方式

方法一:修改ssh或者ftp远程登录的端口

修改vim /etc/ssh/sshd_config文件中的Port 将前方的#注释删除,并将22修改为你想要使用远程登录的端口,例如9999。

在防火墙上添加运行端口:

iptables -I INPUT -p tcp –dport 9999 -j ACCEPT

如果您使用的ubuntu系统并使用ufw,可以使用命令:sudo ufw allow 54231

如果您使用CentOS7系统并使用firewalld,可以使用命令:

firewall-cmd –zone=public –add-port=54231/tcp –permanent

如果是使用云服务器,云服务商有提供外部防火墙,例如阿里云的安全组的情况下还要在外部的安全组中增加允许tcp端口54231端口的策略。

最后使用serivce sshd restart重启sshd服务即可。

CentOS7用户使用systemctl restart sshd。

重启服务之后登录服务器都需要输入指定的远程端口才能够登录服务器,大大降低了黑客攻击服务器的概率。

方法二:限制登录IP

如果你的公司或者常常需要登录服务器的工作网络环境拥有固定的IP地址时,限制登录IP地址就可以很好的保护服务器免受黑客攻击。如果没有上述的条件,我们也可以通过搭建堡垒机,将所有服务器都设置为允许堡垒机的IP地址登录即可保护您的服务器。

操作起来相当简单,首先在vim /etc/hosts.allow中加入如下信息:

sshd:46.16.*.*

这条信息表示sshd服务允许向IP地址为46.16开头的IP地址提供服务。

其次在vim /etc/hosts.deny中加入如下信息:

sshd:all:deny

这条信息表示sshd服务不允许向所有IP地址提供服务。

如此一来服务器将只有指定的IP地址可以访问。

方法三:使用非root用户登录

禁止root用户登录并且设置允许其他用户登录后切换至root进行操作。这样黑客如果想要通过ssh登录服务器除了密码之外首先他还需要知道服务器允许登录的用户,这样将大大降低黑客攻破ssh的可能性,禁止root账号登录是最常用的一种安全策略,所有大公司的服务器都是把root账号禁用了的

首先,在服务器内创建一个用户,useradd itwgy.com

并且设置密码:passwd itwgy.com ,当然密码需要尽量复杂,包含字符,大小写字母,数字,长度尽量大于15位

接下来我们需要允许此用户能够以root用户身份运行命令。

使用visudo命令进入文本编辑模式,于92行附近

## Syntax:

##

## user MACHINE=COMMANDS

##

## The COMMANDS section may have other options added to it.

##

## Allow root to run any commands anywhere

root ALL=(ALL) ALL

itwgy.com ALL=(ALL) NOPASSWD:ALL

添加红色字体信息:”ALL=(ALL) NOPASSWD:ALL”,保存退出后可以验证一下。

[root@localhost ~]#visudo

[root@localhost ~]# su itwgy.com

[itwgy.com@localhost root]$ sudo su -

Last login: Tue May 22 12:55:36 CST 2018 on pts/1

[root@localhost ~]#whoami

root

首先使用su itwgy.com切换至itwgy.com用户,接下来我们可以使用sudo su -命令切换到root用户。

同样我们也可以通过远程登录方式验证,使用ssh客户端以itwgy.com用户登录系统后,再使用sudo su -命令进行切换。

在设置可以通过itwgy.com用户登录系统并能够自由切换至管理员用户操作后,我们需要禁止root用户通过远程方式登录系统。

在vim /etc/ssh/sshd_config文件内添加“PermitRootLogin no”,后重启sshd服务,重启命令为service sshd restart ,启动后,root用户就将无法通过ssh服务直接连接到服务器。

来源:承德SEO

Centos 拒绝ssh远程暴力破解方法的更多相关文章

- 拒绝ssh远程暴力破解

拒绝ssh远程暴力破解 简介 在网络技术日益发展的今天,网络上的安全问题日益严重.当你在公网上使用Linux服务器时,很有可能你的服务器正在遭受ssh暴力破解. 曾经有一次我的同伴将给客户提供监控服务 ...

- 开源服务专题之------ssh防止暴力破解及fail2ban的使用方法

15年出现的JAVA反序列化漏洞,另一个是redis配置不当导致机器入侵.只要redis是用root启动的并且未授权的话,就可以通过set方式直接写入一个authorized_keys到系统的/roo ...

- SSH防止暴力破解--fail2ban

一.ssh密钥对无交互登录 实战1:通过密钥进行sshd服务认证 服务端:linl_S IP:10.0.0.15 客户端:lin_C IP:10.0.0.16 1)在客户端生成密钥对 ...

- CentOS配置SSH远程连接

本文为大家介绍Centos中配置SSH远程连接的方法,只是简单配置,供初学者参考. 1.配置IP#setup 选择 NetWork configuration 选择 Device configurat ...

- Docker实现CentOS容器SSH远程登录

Docker实现CentOS容器SSH远程登录 https://blog.csdn.net/A632189007/article/details/78625378 这里根据Dockerfile方式构建 ...

- SSH密码暴力破解及防御实战

SSH密码暴力破解及防御实战 一.Hydra(海德拉) 1.1 指定用户破解 二.Medusa(美杜莎) 2.1 语法参数 2.2 破解SSH密码 三.Patator 3.1 破解SSH密码 四.Br ...

- ssh防止暴力破解之fail2ban

1.利用sshd服务本身防止暴力破解 2.sshd服务防止暴力破解和fail2ban使用方法 先说说一般的防范措施: 方法1: 1.密码足够复杂: 密码的长度要大于8位最好大于14位.密码的复杂度是密 ...

- fail2ban防护ssh免于暴力破解

一.背景 开放到公网的主机无时无刻不在遭受攻击,其中ssh暴力破解频率最高,会有无数机器不分日夜地搜索公网上的猎物,然后进行弱密码尝试 如果你的公网机器恰巧设的弱密码,估计刚装上系统,没过几小时别人就 ...

- Linux 安装DenyHost防止ssh被暴力破解

DenyHosts介绍 当你的linux服务器暴露在外网当中时,服务器就极有可能会遭到互联网上的扫描软件进行扫描,然后试图连接ssh端口进行暴力破解(穷举扫描).如果遇到这个问题,一款非常有用的工具D ...

随机推荐

- QT 头文件之间相互包含会报错:类名不存在

"希望是一个美好的东西! 希望, 这能自己给自己,否则只有无尽的痛苦和迷茫!"---Frank 假设你写了两个类A和B,如果在A.h中有 #include<B.h>; ...

- PHP强制在微信中打开

if (!Func::isWx()) { exit('请在微信客户端打开链接'); } // 判断是否是微信 public static function isWx() { if ( strpos($ ...

- go创建模块化项目

比如我要创建一个xxx-system,里面可能有多个子模块,步骤如下: 1.mkdir xxx-system 2.cd xxx-system 3.在xxx-system目录下创建一系列的service ...

- LeetCode 198. 打家劫舍(House Robber) 5

198. 打家劫舍 198. House Robber 题目描述 你是一个专业的小偷,计划偷窃沿街的房屋.每间房内都藏有一定的现金,影响你偷窃的唯一制约因素就是相邻的房屋装有相互连通的防盗系统,如果两 ...

- 1.IO的演进

1.Java IO 演进之路 本文围绕着一下几个问题 1.Java 中 BIO.NIO.AIO 之间的区别及应用场景. 2.阻塞(Block)与非阻塞(Non-Block)区别. 3.同步(Syn ...

- ps -ef|grep详解 、kill与kill -9的区别

ps -ef|grep详解 ps命令将某个进程显示出来 grep命令是查找 中间的|是管道命令 是指ps命令与grep同时执行 PS是LINUX下最常用的也是非常强大的进程查看命令 grep命令是查找 ...

- WUSTOJ 1298: 操作格子(Java)

题目链接:

- Android--圆角背景style

<?xml version="1.0" encoding="utf-8"?> <shape xmlns:android="http: ...

- jmeter中生成UUID作为唯一标识符

在测试过程中,我们有时候需要一个唯一不重复的值(比如order_id).我之前一直用的时间戳+计数器/随机函数拼接,但是有时候效果不太好,今天知道了UUID这玩意,可以来操作下.jmeter也提供了U ...

- win7用驱动精灵安装了bcm94352ac蓝牙驱动后还是不能用蓝牙的解决方法

驱动精灵安装了驱动后,设备管理器处显示Bluetooth USB,但是没法用蓝牙,找不到蓝牙图标,后来在华硕官方下载了win7的Broadcom 蓝牙驱动程序装上之后就好了