20145211黄志远 《网络对抗》Exp7 网络欺诈技术防范

20145211黄志远 《网络对抗》Exp7 网络欺诈技术防范

- 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体有(1)简单应用SET工具建立冒名网站(2)ettercap DNS spoof(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

1.实验后回答问题

(1)通常在什么场景下容易受到DNS spoof攻击

- 共享WiFi中,尤其要注意不需要密码的WiFi,通常情况下一般是你身边的人

(2)在日常生活工作中如何防范以上两攻击方法

- 经常上的网站在本地做一个DNS缓存列表,那么别人的攻击就不会effect

- 对于熟悉的网站可以用ip登录,不用域名

- 尽量不要上共享的WiFi

- 开启腾讯管家或者360管家

2.实验总结与体会

- DNS的相关实验我在大三上李冬冬老师的课上给全班同学演示过,这次再做,那就是轻车熟路,一马平川。不过讲道理,你在局域网下攻击别人,除非他没有开启杀毒软件,现在一般杀毒软件都有屏蔽DNS和ARP欺骗攻击功能,所以这个实验做完,千万不要以为可以干啥了。以前我不信邪,试了好多,对方主机都是开启防火墙的,所以啊,自己开心就好。

- 对于抓到用户名和密码的事,也就只有wireshark能抓到的这个实验可以抓到,稍微正经一点的网站都是加密的(我并不是说教务处网站不正经),抓到的估计都是MD5值,所以啊,自己开心就好。

3.实践过程记录

简单应用SET工具建立冒名网站

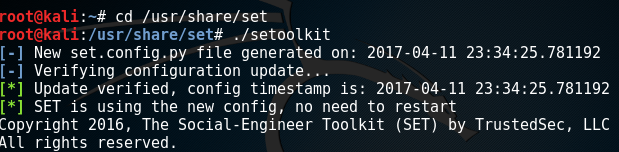

- 打开set工具:

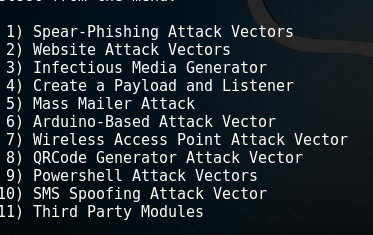

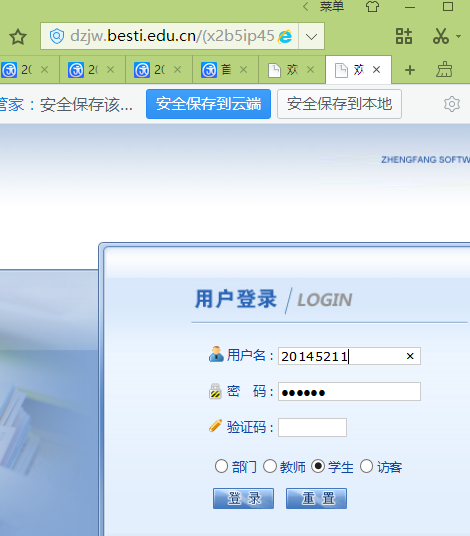

攻击方法选择 Social-Engineering Attacks,我选得是 2.网站攻击 ,然后选择site clone;最后设置kali的ip和教务处网址

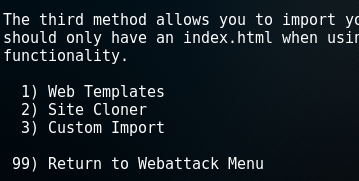

- 之后开启Apache2,一般自己装的kali,80端口不会被占用,所以无需查看;又因为之前那个网址被封了,就不搞什么短网址生成了,如此这般;直接在主机上输入kali的Ip,跳转到假冒的教务处网站

- 点击登录之后,又跳回到正常的网址

- kali中已成功截获密码

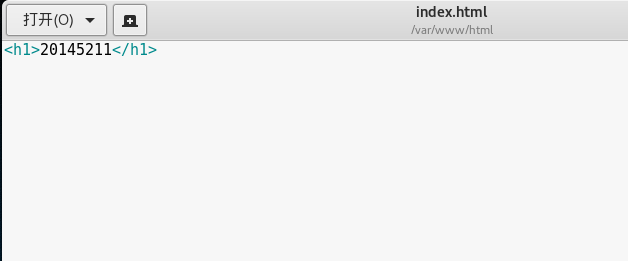

var/www/html下会产生一个攻击时间命名的文件,和一个index.html。一开始index.html直接打开的话,是阿帕奇的页面;在我们攻击完后会变成教务处的网页

DNS spoof

- 用

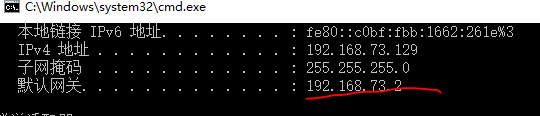

ifconfig eth0 promisc指令把kali变成混杂模式,然后启动apache2,接着打开ettercap的图形界面。配置完毕之后,在host里面进行扫描并列出主机表,可以看见列出了所有在线的ip及MAC地址。将网关添加Add to target 1,我的是192.168.73.2,将靶机ipAdd to target 2。有些人不知道怎么看网关,因为用的是一个局域网,在Windows下ipconfig,可以看到网关

- 修改阿帕奇的默认网页

- 开始ARP毒化mitm>arp poisoning,选择插件plugins>mangge the plugins,dns_spoof:最后点击strat>start sniffing开始工作:

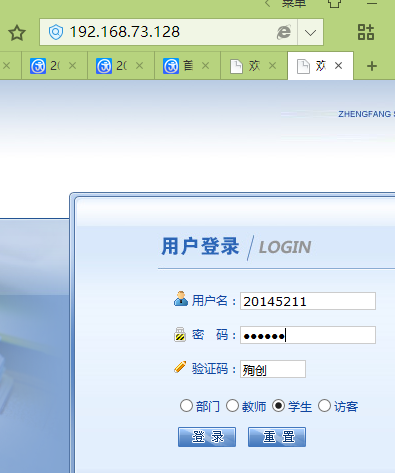

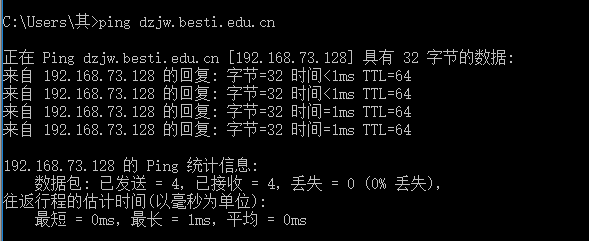

- 在靶机上ping教务处网站,可以发现是kali的ip(其是我的win10虚拟机)

- 再靶机上登录教务网,可以看见是我之前写的网页。(后来我才发现,我这是超前了,Exp8里才要自己写网页)

20145211黄志远 《网络对抗》Exp7 网络欺诈技术防范的更多相关文章

- 20145211黄志远《网络对抗》Exp9 Web安全基础实践

20145211黄志远<网络对抗>Exp9 Web安全基础实践 基础问题回答 SQL注入攻击原理,如何防御? SQL注入攻击就是利用输入的机会构造自己期望的请求,比如破坏掉用户名或者密码验 ...

- 20145316许心远《网络对抗》EXP7网络欺诈技术防范

20145316许心远<网络对抗>EXP7网络欺诈技术防范 实验后回答问题 通常在什么场景下容易受到DNS spoof攻击 公共共享网络里,同一网段可以ping通的网络非常容易被攻击 在日 ...

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20155304《网络对抗》Exp7 网络欺诈技术防范

20155304<网络对抗>Exp7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网 ...

- 20145220韩旭飞《网络对抗》Exp7 网络欺诈技术防范

20145220韩旭飞<网络对抗>Exp7 网络欺诈技术防范 应用SET工具建立冒名网站 要让冒名网站在别的主机上也能看到,需要开启本机的Apache服务,并且要将Apache服务的默认端 ...

- 20145307陈俊达《网络对抗》Exp7 网络欺诈技术防范

20145307陈俊达<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 什么是dns欺骗攻击! 利用dns spoof运行DNS欺骗,如果是请求解析某个域名,dnsspoof会让该域名 ...

- 20145317彭垚《网络对抗》Exp7 网络欺诈技术防范

20145317彭垚<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充 ...

随机推荐

- JS选中清空

var inputArray = document.getElementsByTagName("input"); var strArray = []; ; i < input ...

- UEditor整合代码高亮插件SyntaxHighlighter

1 下载UEditor : http://ueditor.baidu.com/website/download.html 下载SyntaxHighlighter :https://github.co ...

- LeetCode——Single Number III

Description: Given an array of numbers nums, in which exactly two elements appear only once and all ...

- JZOJ.5331【NOIP2017模拟8.23】壕游戏

Description

- php中关于时间的用法

一.时间戳相关: 当前时间戳:time(); 把时间戳转换为时间显示:date("Y-m-d H:i:s", $a); 把日期时间转换 ...

- C# 关于调用office com组件导出Excel

服务器环境: 环境为win2008 r2,系统为64位,程序是C#的winform.因为需要处理数据,然后生成Excel,耗时太长,就使用了多线程.winform程序是由计划任务启动,每天晚上去跑. ...

- for update 和 t.rowid的区别

select * from table_name for update; 和 select t.*, t.rowid from table_name t 的区别 前者会对你查询出来的结果加上锁,而后者 ...

- fiddler 面板内显示IP地址

1.打开fiddler, 快捷键Ctrl+R (菜单->Rules->Customize Rules…) 然后在CustomRules.js文件里Ctrl+F查找字符串:static f ...

- IFS二次开发03——Item

在TFS 中把每个文件夹被抽象成“ItemSet”或“Item”,相对于父级目录来讲就是Item ,相对于子级目录来讲就是“ItemSet”.每个文件都被抽象成“Item”. //连接TFS stri ...

- In ZeroDB, the client is responsible for the database logic. Data encryption, decryption, and compression also happen client side. Therefore, the server never has any knowledge about the data, its str

zerodb/index.rst at master · zerodb/zerodb https://github.com/zerodb/zerodb/blob/master/docs/source/ ...