ASP.NET MVC 防止CSRF攻击

简介

MVC中的Html.AntiForgeryToken()是用来防止跨站请求伪造(CSRF:Cross-site request forgery)攻击的一个措施,它跟XSS(XSS又叫CSS:Cross-Site-Script),攻击不同,XSS一般是利用站内信任的用户在网站内插入恶意的脚本代码进行攻击,而CSRF则是伪造成受信任用户对网站进行攻击。

CSRF可以攻击者盗用了你的身份,以你的名义发送恶意请求。CSRF能够做的事情包括:以你名义发送邮件,发消息,盗取你的账号,甚至于购买商品,虚拟货币转账......造成的问题包括:个人隐私泄露以及财产安全。

实例

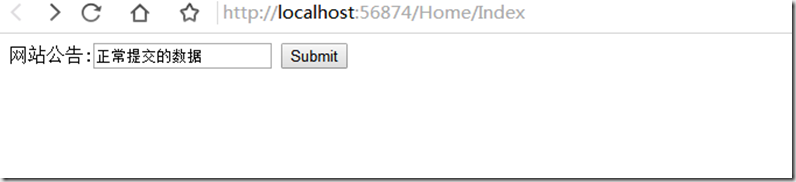

我们新建一个简单的网站发布公告界面

@{

Layout = null;

}

<!DOCTYPE html>

<html>

<head>

<meta name="viewport" content="width=device-width" />

<title>Index</title>

</head>

<body>

@using (Html.BeginForm("Notice", "Home", FormMethod.Post))

{

@:网站公告:<input type="text" name="Notice" id="Notice" />

<input type="submit" value="Submit" />

}

</body>

</html>

提交后

此时提供给了跨站攻击的漏洞,CSRF一般依赖几个条件

(1)攻击者知道该目标站点。

(2)攻击者的目标站点具有持久化授权cookie或者受害者具有当前会话cookie

(3)目标站点没有对用户在网站行为的第二授权。

比如我们现在知道发布新闻的地址:http://localhost:56874/Home/Notice

比如我们新建一个页面

@{

Layout = null;

}

<!DOCTYPE html>

<html>

<head>

<meta name="viewport" content="width=device-width" />

<title>Index</title>

</head>

<body>

<form action="http://localhost:56874/Home/Notice" method="post">

网站公告:<input type="text" name="Notice" id="Notice" />

<input type="submit" value="Submit" />

</form>

</body>

</html>

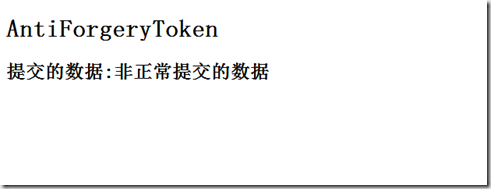

发起攻击

这样在网站的公告就被篡改了。作为安全性考虑,这种情况肯定不会让它发生的。

如何防止

ASP.NET MVC中通过在页面上使用 Html.AntiForgeryToken()配合在对应的Action上增加[ValidateAntiForgeryToken]特性来防止跨站攻击。

修改上面提交代码

@using (Html.BeginForm("Notice", "Home", FormMethod.Post))

{

@Html.AntiForgeryToken();

@:网站公告:<input type="text" name="Notice" id="Notice" />

<input type="submit" value="Submit" />

}

[HttpPost]

[ValidateAntiForgeryToken]

public ActionResult Notice(string Notice)

{

ViewBag.Notice = Notice;

return View();

}

再次运行网站,界面没什么变化当我们查看源代码的时候发现多了一个东西

<input name="__RequestVerificationToken" type="hidden" value="oo1kDYx6CUL3YSyZHokvWgPzOcZhZID_75tiqYBgNMBBjQNo4FgmWpO5dRsVlvqIVgZH34FvTArCFbWKuDkCbwl5UFOAxzxmaTwuQ9iBBHY1" />

现在当我们再次篡改数据的时候

我们看一下Html.AntiForgeryToken()会为当前请求,生成一个名为__RequestVerificationToken的cookie,还有一个名为__RequestVerificationToken的隐藏域。

为了验证一个来自form post请求,还需要在目标action上增加[ValidateAntiForgeryToken]特性,它是一个验证过滤器,它主要检查

(1)请求的是否包含一个约定的AntiForgery名的cookie

(2)请求是否有一个Request.Form["约定的AntiForgery名"],约定的AntiForgery名的cookie和Request.Form值是否匹配

Ajax如何CSRF攻击

在Asp.net Mvc里加入防伪标记很简单在表单中加入Html.AntiForgeryToken()即可。

Html.AntiForgeryToken()会生成一对加密的字符串,分别存放在Cookies 和 input 中。

我们在ajax post中也带上AntiForgeryToken

<head>

<meta name="viewport" content="width=device-width" />

<title>Index</title>

<script src="~/Script/jquery-1.10.2.min.js"></script>

</head>

<body>

<form>

网站公告:<input type="text" name="Notice" id="Notice" />

<input type="button" value="提交" id="btn" />

</form>

</body>

</html>

<script>

$(function () {

$("#btn").click(function () {

var token = $('@Html.AntiForgeryToken()').val();

var headers = {};

headers["__RequestVerificationToken"] = token;

$.ajax({

type: 'POST',

url: '/Home/Notice',

cache: false,

headers: headers,

data: { Notice: $("#Notice").val()},

success: function (data) {

alert(data)

},

error: function () {

alert("Error")

}

}); })

})

</script>

自定义ValidateAntiForgeryToken

public class MyValidateAntiForgeryToken: AuthorizeAttribute

{

public override void OnAuthorization(AuthorizationContext filterContext)

{

var request = filterContext.HttpContext.Request;

if (request.HttpMethod== WebRequestMethods.Http.Post)

{

if (request.IsAjaxRequest())

{

var antiForgeryCookie = request.Cookies[AntiForgeryConfig.CookieName];

var cookiValue = antiForgeryCookie != null ? antiForgeryCookie.Value : null;

var s = request.Headers["__RequestVerificationToken"];

AntiForgery.Validate(cookiValue, request.Headers["__RequestVerificationToken"]);

}

else

{

new ValidateAntiForgeryTokenAttribute() .OnAuthorization(filterContext); }

}

}

}

修改HomeController Notice方法

[HttpPost]

// [ValidateAntiForgeryToken]

[MyValidateAntiForgeryToken]

public ActionResult Notice(string Notice)

{

ViewBag.Notice = Notice; return Json(new { message = Notice });

}

这样就防止了ajax post数据到服务器不加防伪标记,造成CSRF攻击

ASP.NET MVC 防止CSRF攻击的更多相关文章

- asp.netcore mvc 防CSRF攻击,原理介绍+代码演示+详细讲解

一.CSRF介绍 1.CSRF是什么? CSRF(Cross-site request forgery),中文名称:跨站请求伪造,也被称为:one click attack/session ridin ...

- ASP.NET MVC防范CSRF最佳实践

XSS与CSRF 哈哈,有点标题党,但我保证这篇文章跟别的不太一样. 我认为,网站安全的基础有三块: 防范中间人攻击 防范XSS 防范CSRF 注意,我讲的是基础,如果更高级点的话可以考虑防范机器人刷 ...

- 保护ASP.NET 应用免受 CSRF 攻击

CSRF是什么? CSRF(Cross-site request forgery),中文名称:跨站请求伪造,也被称为:one click attack/session riding,缩写为:CSRF/ ...

- ASP.NET MVC 防止 CSRF 的方法

MVC中的Html.AntiForgeryToken()是用来防止跨站请求伪造(CSRF:Cross-site request forgery)攻击的一个措施,它跟XSS(XSS又叫CSS:Cross ...

- MVC防止CSRF攻击

可能我们大多数人做web的时候不会太注意这个问题,但是这是一个很重要的一个点.我们写代码写业务的时候也应该从各方面多思考. 首先就是先简单介绍下什么是CSRF CSRF 全程是 Cross-site ...

- MVC 应用免受 CSRF攻击

保护ASP.NET 应用免受 CSRF 攻击 CSRF是什么? CSRF(Cross-site request forgery),中文名称:跨站请求伪造,也被称为:one click attack ...

- Spring mvc拦截器防御CSRF攻击

CSRF(具体参考百度百科) CSRF(Cross-site request forgery跨站请求伪造,也被称为“One Click Attack”或者Session Riding,通常缩写为CSR ...

- [转]浅谈CSRF攻击方式

在CSDN中看到对CSRF攻击的原理及防护文章,讲解浅显易懂,特转之: 来源:http://blog.csdn.net/fationyyk/article/details/50833620 一.CSR ...

- ASP.NET安全[开发ASP.NET MVC应用程序时值得注意的安全问题](转)

概述 安全在web领域是一个永远都不会过时的话题,今天我们就来看一看一些在开发ASP.NET MVC应用程序时一些值得我们注意的安全问题.本篇主要包括以下几个内容 : 认证 授权 XSS跨站脚本攻击 ...

随机推荐

- Thymeleaf系列五 迭代,if,switch语法

1. 概述 这里介绍thymeleaf的编程语法,本节主要包括如下内容 迭代语法:th:each; iteration status 条件语法:th:if; th:unless switch语法: ...

- ModelAttribute注解使用与spring重定向传参

@ModelAttribute可以用于修饰controller里的方法和参数,将被修饰的对象的值绑定到指定名称的属性里.当修饰方法时,方法返回的值会在该controller里每个访问处理前绑定一次.修 ...

- cesium初始化参数

var viewer = new Cesium.Viewer('cesiumContainer',{ animation:false, //动画控制不显示 //baseLayerPicker:fals ...

- 深度解析Java中的那把锁

锁的本质 我们先来讨论锁的出现是为了解决什么问题,锁要保证的事情其实很好理解,同一件事(一个代码块)在同一时刻只能由一个人(线程)操作. 这里所说的锁为排他锁,暂不考虑读写锁的情况 我们在这里打个比方 ...

- 温故而知新-XML和WEB服务器

1 xml除了空元素外都是有开始标记和结束标记的 2 XML可以设置自己的标记

- css字体中px和em的区别

2015-05-28 昨天看到一个不错的纯css3表格样式,看到代码后注意到了作者用的都是em在控制大小.顿时想到了自己习惯使用的px长度单位,就查了关于两者的区别.综合前辈们的总结记录整理下来,以供 ...

- 使用http-proxy-middleware 代理跨域

使用http-proxy-middleware 代理跨域 例如请求的url:“http://f.apiplus.cn/bj11x5.json” 1.打开config/index.js,在proxyTa ...

- 前端开发之jQuery效果篇

主要内容: 1.显示与隐藏效果 2.滑动效果 3.淡入与淡出效果 4.动画效果 5.弹出广告效果 一.显示与隐藏 显示与隐藏即 show() 和 hide() ,能够控制元素显示或隐藏. 实例: &l ...

- python's try&except&else

[python's try&except&else] python的try&catch有个好用的东西,else,即try&except&else可以共用,els ...

- S 导入公司数据

导入公司数据,使用INSERT [Public] ConnectString=host="siebel://10.10.0.46:2321/HC_CRM/SMObjMgr_chs Conne ...