CC攻击工具list

从论文里抠出来的工具列表如下,后面有黑产的工具以及网络上摘录的工具:

分类:(1)有僵尸网络(是否代理服务器)&没有的==》(2)单一url&混合url(多线程,压测为主,demo工具居多)

1. 超强CC攻击器:只要输入攻击目标服务器的IP地址,设置好相关参数即可进行攻击。可设置攻击线程、攻击频率,利用大量代理服务器形成僵尸网络(设置代理服务器ip列表)。CC攻击工具致命攻击V2.0有大量的代理服务器。暗影DDoS压力测试系统V2016。

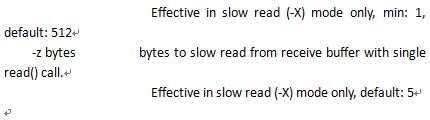

2. DDoSIM:可用于模拟对目标服务器的DDoS攻击,能模拟几个僵尸主机(IP地址具有随机性),这些主机与目标服务器建立完整的TCP连接。连接完成后,DDoSim启动与侦听应用程序如HTTP服务器的会话(?模拟正常用户访问的url???---仅仅是针对80端口发起正常的http请求,url就是/,多线程支持)。

3. Darkddoser:通过僵尸网络发起http攻击。

4. 使用Microsoft Web Application Stress工具模拟HTTP-DDoS 攻击,采用直接访问测试页面的方式发起攻击。三台攻击机,每台攻击机最高并发1000线程(基于频率可检测、实验设置低频。。。自写的工具),迫使服务器执行大量计算和数据库查询,每次攻击时间为5分钟。

5. Web Apple Pid DDoS攻击器:可设置目标服务器的页面(静态/动态)(单一、多个???,自写的工具)、攻击频率等。

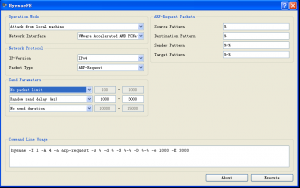

6. LOIC:是Web应用程序的Dos/DDos攻击,它可用TCP数据包、UDP数据包、HTTP请求对目标网站进行Dos/DDos测试,攻击手段主要是以无限循环方式(无僵尸网络、单一url)发送数据。是一种淹没式工具,能产生大量流量,占满目标网络或应用资源,造成拒绝服务。

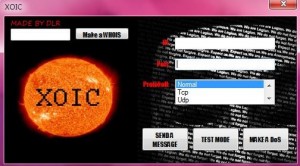

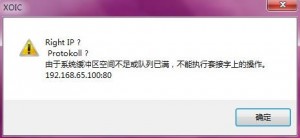

7. XOIC:仅支持win7以上的Windows平台,比LOIC增加了Testmode模式,可以测试攻击主机的性能。

8. HOIC:可以配置攻击脚本,实际靠大量的HTTP请求进行DoS。其具有如下特点:高速多线程的HTTP洪水攻击;一次可同时洪水攻击高达256个网站;内置脚本系统,允许自行修改设置脚本,用来阻挠DDoS攻击的防御措施,并增加DOS输出;能够选择攻击的线程数。(僵尸网络???单一or多个url???)

9. HULK:针对Web的拒绝服务攻击工具。能够在web服务器上产生许多单一的伪造浏览,伪造常见的参数名称和参数值,绕开引擎的缓存池(单一url、GOMAXPROCS=4 HULKMAXPROCS=4096 hulk -site http://example.com/example.php 2>/tmp/errlog)。

10. WAS(web application stress tool)是微软的一款性能测试工具,可以通过有限的客户端模拟大量的虚拟用户,并发地访问预先确定的页面或网站的URLs。每一个虚拟用户都能精确地仿效真实用户并在真实浏览器和网站服务器之间进行交互(https://www.90.vc/archives/11,压测工具,录制脚本,可以多个url,多线程)。

11. Hping是一个基于命令行,编码和解析的TCP/IP协议的开源工具。也可以用于发动DDOS攻击,常用于发动ICMP、SYN和UDP洪水攻击等(pass,无应用层ddos)。

12. 利用Httperf模拟针对Web服务器的DDoS攻击:通过设置hostname/IP address、url、请求速率、连接总数和服务器的反馈时间来模拟不同强度的分布式拒绝服务攻击。过程中需控制多台僵尸主机(httperf --client=0/1 --server=[YOUR_DOMAIN] --port=443 --uri=/a.php --rate=100 --send-buffer=4096 --recv-buffer=16384 --ssl --num-conns=50 --num-calls=1000,单一url、不排除同时多个url并发)。

采用Httperf与Autobench相结合的方式来模拟应用层DDoS攻击,访问的服务器对象为某一校园网站。首先,直接通过抓包工具libpcap捕获正常用户的访问行为及数据包情况(性能测试工具)。其次是模拟应用层DDoS攻击行为。然后,分别对一定时间段内正常访问IP及攻击用户IP的数据包进行分析处理,提取相应的指标,并对指标数据进行预处理(autobench 是一款基于httperf的Perl脚本。它会在一次测试中调用多次httperf来对web服务器进行测试,每次会按照给定的参数增加并发连接数,将 httperf的测试结果保存为CSV格式的文件)。

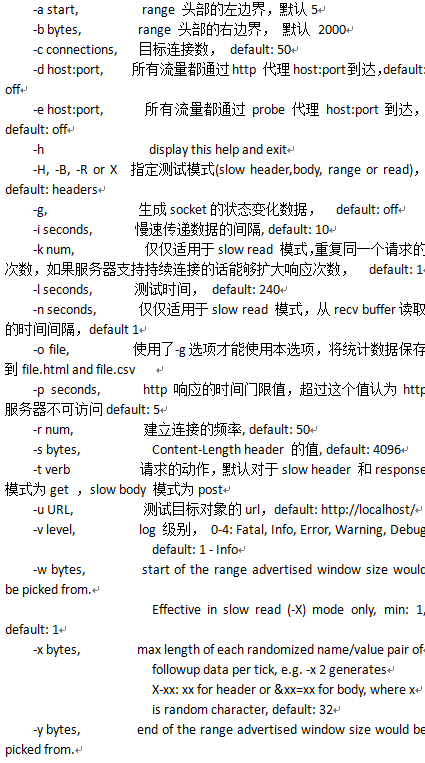

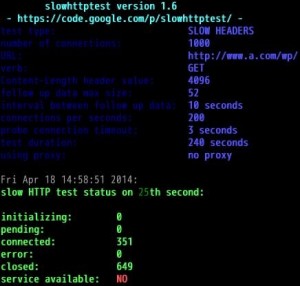

13. SlowHTTPTest:可配置的应用层拒绝服务攻击测试攻击。可以模拟低带宽耗费下的DoS攻击,如慢速攻击、通过并发连接池进行的慢速读攻击等(SlowHTTPTest是一款对服务器进行慢攻击的测试软件,所谓的慢攻击就是相对于cc或者DDoS的快而言的,并不是只有量大速度快才能把服务器搞挂,使用慢攻击有时候也能到达同一效果。slowhttptest包含了之前几种慢攻击的攻击方式,包括slowloris, Slow HTTP POST, Slow Read attack等。那么这些慢攻击工具的原理就是想办法让服务器等待,当服务器在保持连接等待时,自然就消耗了资源。Slowhttptest的源码托管在Github:https://github.com/shekyan/slowhttptest, pass)。

14. Slowloris:属于Perl程序,只需在对应的SDK中运行即可。其攻击分为探测、实施两个步骤。探测的主要目的是探测目标服务器连接超时时间。实施攻击时可用单台主机也可选择数台主机并发攻击,选择多台主机产生的攻击效果更大(攻击192.168.0.1路由器网关。slowloris.py -s 999 -ua 192.168.0.1 –s 999 发送999个socket包。-ua 使用随机User Agent。pass)。

15. 通过Music Machines-HTTP真实数据集搭建模拟真实网站,使用BadBoy录制攻击脚本,使用Apache Jmeter模拟傀儡主机进行模拟攻击行为。Apache Jmeter用于测试服务器功能和测量服务器性能。可用于测试静态和动态Web程序的性能。可用于模拟服务器或服务器组、网络对象的重负载请求,从而测试其强度,并分析在不同负载类型下测试对象的整体性能。(http://www.cnblogs.com/TankXiao/p/4045439.html,压测工具,可以设置多个url,多线程)

其他:DaRK DDoSeR 5.6c远控 破解版,CC攻击小助手(自写),在网上搜索代理服务器和CC攻击工具致命攻击V2.0(自写)、暗影DDoS压力测试系统V2016(http://www.greatddos.com/content/?134.html,cc攻击,单url,多线程)

数据集:中南大学可视化研究组提供的《VAST Challenge 2013-mini challenge 3,网络安全日志数据集》,包含了一个国际大公司的计算机网络运维日志,包括:两周的Netflow和Bigbrother(主机状态监控)日志,一周的防火墙日志和Web访问日志。

更多地下黑产ddos cc工具见:

DDOS工具合集---CC 2.0(僵尸网络proxy,单一url,可设置cookie,refer),传奇克星(代理+单一url,可设置cookie),NetBot_Attacker网络僵尸1.0(僵尸网络,HTTP NO-Cache Get攻击模式,CC攻击,HTTP空GET请求攻击),傀儡僵尸VIP1.4版(僵尸网络,动态单一url)、上兴网络僵尸2.3、中国制造网络僵尸、安全基地网络僵尸==

一个三年前的文章列的ddos工具:

| 工具名称 | 描述 | 攻击类型 |

|---|---|---|

| LOIC | LOIC是一款专著于web应用程序的Dos/DDOS攻击工具,它可以用TCP数据包、UDP数据包、HTTP请求于对目标网站进行DDOS/DOS测试,不怀好意的人可能利用LOIC构建僵尸网络。LOIC是用C#语言写的,这是一个C#新手的练手作品,靠GUI界面吸引了不明真相的小白们使用。由于程序设计上”有意或无意”留下的BUG导致” 一旦开始攻击在退出进程前无法真正停止攻击“,潜在增大了攻击效果。攻击手段主要是以无限循环方式发送大量数据,并无其它特色。针对单个IPAndroid平台下LOIC 程序主界面如下,攻击测试选取的是HTTP  |

UDP/TCP/HTTP GET |

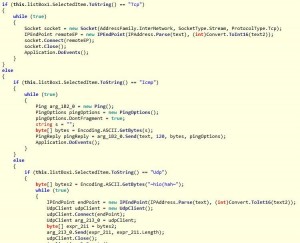

| Xoic |  相对于LOIC的多平台(GNU/Linux, Windows, Mac OS以及Android),XOIC可运行的环境则少的多,仅支持win7以上的Windows平台。 相对于LOIC的多平台(GNU/Linux, Windows, Mac OS以及Android),XOIC可运行的环境则少的多,仅支持win7以上的Windows平台。 攻击方式上多了ICMP FLOOD。下面是作者列出的工具特色: 攻击方式上多了ICMP FLOOD。下面是作者列出的工具特色: 和LOIC相比,工具主打的还是流量型攻击,不过相比前者增加了Testmode模式,可以测试攻击主机的性能。 另外,在实际的测试中发现了工具的一个小BUG。 和LOIC相比,工具主打的还是流量型攻击,不过相比前者增加了Testmode模式,可以测试攻击主机的性能。 另外,在实际的测试中发现了工具的一个小BUG。 反编译后的关键代码如下: 反编译后的关键代码如下: |

TCP/UDP/ICPM/HTTP GET |

| HOIC | HOIC是High Orbit Ion Cannon(高轨道离子炮)的缩写,一款用RealBasic开发的DoS工具。最初一些人使用LOIC进行DoS,后来这些人被捕了,另外一些人开发了HOIC以示抗议。(在工具的攻击包中,有一个说明:Brothers one of our aids has been arrested and detained for merely using the loic we must show them that this is a mistake) RealBasic是一种类似VB6的编程语言,可以生成在Windows、Linux、Mac OS上运行的应用程序。HOIC是完全开源的,zip包中的hoic.rbp是RealBasic源码HOIC会从目标URL从一个Array中随机抽取,Referer、User-Agent分别从一个Array中随机抽取,另有一些随机的HTTP Headers。所有内容都是可定制的,发送出去的HTTP请求有很多变种HOIC只能发动合法的HTTP攻击。HOIC的HTTP攻击报文内容是通过一个.hoic文件进行控制的,这个.hoic文件里可以添加多个目标URL、Refer、User-Agent等内容。HOIC的攻击报文会从这些目标URL、Refer等字段中随即抽取,组成一个http攻击报文发送.HOIC攻击实际是靠大量正常HTTP请求进行DoS,如果有基于某些阈值的异常行为检测方案,完全可以有效检测、阻断HOIC攻击。类似NSFOCUS ADS系列的专业DDoS防护产品完全可以应对HOIC攻击。 | HTTP GET |

| HULK | HULK是一种web的拒绝服务攻击工具。它能够在web服务器上产生许多单一的伪造流量,能绕开引擎的缓存,因此能够直接攻击服务器的资源池。hulk的特别之处在于:对于每一个请求都是独特的,能够绕开引擎的缓存直接作用于服务器的负载。hulk使用的技术:源客户的混淆——通过一个User Agent的已知列表,每http一个请求的用户代理都是随机来自于已知列表。引用伪装——指向请求的referer是伪造的,要么指向主机自己,要么指向主要的已知站点。referer是产生请求的url。粘附性——使用标准的http请求去请求服务器,使用变化的的keep-alive时间窗保持连接建立不使用缓存——这是一个前提,向HTTP server请求no-cache,一个没有在背后cache service使用的server会呈现一个单独的页面。URL的独特组成——为了避免缓存和其他优化工具,HULK伪造了常见的参数名称和参数值,为了单一性,他们都是根据每个请求随机生成的,使得服务器就得处理每个事件的响应。 | HTTP GET |

| srDOS | 该工具在与服务端建立连接后,在等待服务端发送数据,然后才会发送自己的攻击报文,这也是为什么没有后续的攻击报文通过查看反汇编的代码发现,该工具里有https握手相关的攻击 | TCPSSL |

| DirtyJumper | Dirt Jumper 是一个通过botnet发动DDoS 攻击的toolkit.整体来看,由Dirt Jumper及其变种程序发起的攻击呈上升态势。原因不仅仅在于程序的简单易用,同时地下产业链相对成熟,从而得以广泛传播。从攻防角度上讲,Dirt Jumper攻击并没有引入新的方式,采用了比较传统的网络层和应用层攻击手段,防护并不困难。 | http gethttp postsyn flood |

| Darkddoser | 通过僵尸网络发起的http 攻击   |

HTTP GET/POST/TCP/UDP |

| Slowhttptest | Slowhttptest是一个可以灵活配置的应用层攻击工具,它能发起诸如slowloris、Slow http post、slow read、slow range等工具实现的低带宽应用层拒绝服务攻击工具利用了http协议的一个特点——等待完整的http请求收到才会进行处理。如果一个http请求不完整,或者是在网络上慢速传递,http服务器会一直为这个请求保留资源等待它传输完毕。如果http服务器有太多的资源都在等待,这就构成了DosS   |

HTTP |

| sslhamer | 模拟僵尸网络的攻击行为,与客户端建立三次握手之后,发送大量的垃圾报文。Copyright by NSFOCUS | TCP/SSL |

| hyenae | 可以安装在linux和windows下的攻击发包工具,灵活指定IP和发包速率,并且支持TCP/UDP/HTTP等多种协议;支持IPv6  |

TCP/UDP/HTTP |

| killemall | 这套攻击软件是用python编写完成,主要用来进行cc攻击。作者宣称可以绕过ADS设备的HTTP redirect、HTTP Cookie、Javascript、CAPTCHA(图片验证码攻击)防护算法该攻击工具对HTTP redirect、HTTP Cookie的绕过速度比较快;该攻击工具需要借助v8引擎才能绕过javascript防护,而v8引擎的安装比较复杂; 在绕过CAPTCHA的概率上来说,该攻击工具绕过ADS的概率还是比较大的,但由于需要预先生成数据库,耗时较大;一旦ADS更新了图片验证码,则该工具就不能再继续绕过;该攻击工具只能使用本地真实源ip进行攻击,不能伪造源ip; | HTTP |

| dossim | Ddosim可以模拟几个僵尸主机 (局域网内随机IP地址)。 它创建完整的TCP连接到目标服务器. 在完成连接后, ddosim启动应用程序的对话与聆听 (如. HTTP服务器)ddosim是用C写的。Ddosim是通过发送报文、监听报文、回复报文这几个过程来模拟几个僵尸主机的。ddosim目前的攻击包括:(1)使用有效HTTP请求的DDoS(2)使用无效请求HTTP DDoS攻击 (类似的DC 攻击)(3 )DDoS攻击的SMTP(4)随机端口上的TCP连接攻击。 | HTTP |

| pyloris | PyLoris是一个测试服务器的脆弱性和连接拒绝服务(DoS)攻击的脚本工具,用python语言编写。  PyLoris可以利用SOCKS代理和SSL连接,并可以针对如HTTP,FTP,SMTP,IMAP和远程登录等协议进行测试,这里主要关注HTTP攻击。PyLoric的http攻击是通过”request body”进行控制的,”request body”的内容可以自己修改。PyLoric首先和服务器建立连接,然后将”request body”里的内容拆分成一个字符一个字符的发送,每一个http报文只包含一个字符。 PyLoris可以利用SOCKS代理和SSL连接,并可以针对如HTTP,FTP,SMTP,IMAP和远程登录等协议进行测试,这里主要关注HTTP攻击。PyLoric的http攻击是通过”request body”进行控制的,”request body”的内容可以自己修改。PyLoric首先和服务器建立连接,然后将”request body”里的内容拆分成一个字符一个字符的发送,每一个http报文只包含一个字符。 |

HTTP漏洞型 |

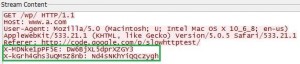

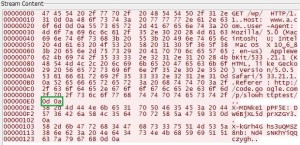

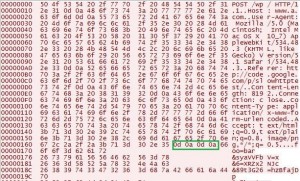

| Slowloris header | 简单的来说是对HTTP服务器送出不完全的HTTP请求,并且试着让它保持不被HTTP服务器超时,如此一来HTTP服务器可开启的最大socket就会 满了,最后导致HTTP服务器无法提供服务。Slowloris是用perl脚本编写的。slowloris在这里又被称为slow headers,攻击截图如下:  攻击的数据包如下: 攻击的数据包如下: 其基本原理是制造不完整的header。完整的http请求头结尾应该是“0d0a0d0a”,而但攻击工具只发送“0d0a”。然后以固定的时间间隔,反复发送随机的key-value键值对,迫使服务器持续等待(至超时)。最终通过不间断的并发连接耗尽系统的最大连接数直至服务端DOS。 切换至HEX显示如下: 其基本原理是制造不完整的header。完整的http请求头结尾应该是“0d0a0d0a”,而但攻击工具只发送“0d0a”。然后以固定的时间间隔,反复发送随机的key-value键值对,迫使服务器持续等待(至超时)。最终通过不间断的并发连接耗尽系统的最大连接数直至服务端DOS。 切换至HEX显示如下:  |

HTTP |

| Slow read | Slow read攻击简单说就是,通过调整TCP协议头中的window size来控制双方的数据流速率,尽可能长的保持单次连接的交互时间,直至超时。  要使这种攻击效果更加明显,请求的资源要尽量大,比如我这里的测试图片test.png,其大小为4M多。如果目标网站没有这么大的资源,但若其支持http_pipelining的话,可以采用在同一连接中多次请求同一资源的方法来增大返回内容。从捕获的数据包中可以看出,当请求 test.png资源时,客户端window size被刻意设置为1120字节。客户端缓冲区在被来自服务的数据填满后,发出了[TCP ZeroWindow]告警,迫使服务端等待。从交互开始到断开,单个连接耗费了14秒。捕获的数据: 要使这种攻击效果更加明显,请求的资源要尽量大,比如我这里的测试图片test.png,其大小为4M多。如果目标网站没有这么大的资源,但若其支持http_pipelining的话,可以采用在同一连接中多次请求同一资源的方法来增大返回内容。从捕获的数据包中可以看出,当请求 test.png资源时,客户端window size被刻意设置为1120字节。客户端缓冲区在被来自服务的数据填满后,发出了[TCP ZeroWindow]告警,迫使服务端等待。从交互开始到断开,单个连接耗费了14秒。捕获的数据:  |

HTTP |

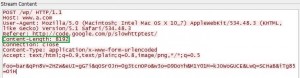

| Slowlaris post | Slow http post也称为Slow body。顾名思义,攻击的着眼点放在了发送内容的过程中。  攻击数据包: 攻击数据包: 切换至HEX显示如下: 切换至HEX显示如下:  可以看到在这种攻击中,http header数据已被完整发送(注意0d0a0d0a),只是将http header中content-length字段设置为一个很大的值(这里是8192),同时不在一个包中发送完整post数据而是每间隔10秒(此值攻击者可以调整)发送随机的key-value键值对。可以看出,任何可以接收http post请求的网站,都有可能遭受此类攻击。 可以看到在这种攻击中,http header数据已被完整发送(注意0d0a0d0a),只是将http header中content-length字段设置为一个很大的值(这里是8192),同时不在一个包中发送完整post数据而是每间隔10秒(此值攻击者可以调整)发送随机的key-value键值对。可以看出,任何可以接收http post请求的网站,都有可能遭受此类攻击。 |

HTTP |

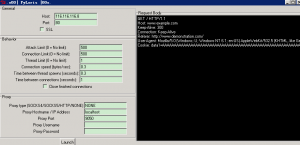

| torshammer | Tor’s Hammer是一个能发起缓慢 post dos攻击的测试工具。Torshammer也可以运行在tor网络中(此时会假定您通过127.0.0.1:9050运行tor)。通过一台机器,Torshammer就可以kill掉大多数没有受到保护的Apache和IIS服务器:Kill掉Apache 1.X 和老版本的IIS,只需要启用~128个线程,kill掉Apache2.X和 新版本的IIS,需要启用~256个线程可以通过Torshammer 直接发起HTTP post攻击(不支持get), 也可以通过Tor网络发动攻击。Torshammer的HTTP post攻击是首先向服务器发送一个post报文请求,如图6-1,然后再发送一系列随机的字符串(分多个报文发送,每个报文包含两个字符)。 | HTTP |

| anonymous | 是一个工具集合,包含:HOIC,LOIC,DDOSIM,PYLORIS,SLOWLORIS,TORSHAMMER,SLOWHTTPGET | N/A |

| THC-IPV6 | 针对IPV6的攻击工具集合 | |

| kadiaoni | 此类攻击的原理是通过Post一个字节的字符,保持住服务器的连接不断开,直到耗尽服务器的资源。 | HTTP |

| glodeneye | GoldenEye(最新版本为2.1)是一个主打应用层(http flood)攻击的工具,从Hulk项目发展而来,同Hulk一样它也使用python编写,支持多平台运行,攻击方式上支持http get 、http post和random。工具特色:– 支持KeepAlive 和 NoCache功能- 随机化的http header- 可定义的User-Agent列表(默认随机)- 支持Android(GoldenEye 4 Android)平台 | HTTP |

| DAVOSET | 最新版本为1.2)是一个perl脚本,有perl执行环境即可。与前面介绍的直连式的GoldenEye不同,它又被称之为Proxy Attacks,是借助有漏洞的、合法的第三方身份实施攻击而做到自身的隐藏,可以看作是更广泛意义上的反射攻击。而且Proxy Attacks可利用的反射点众多, 也使得这种攻击更加难以封堵。工具特色:- 利用代理发动攻击,一定程度上可以隐藏自身- 不定期更新可用的反射点- 反射点通常有较强的可交互性,容易绕过目标防护措施实施这种攻击最重要的是有众多可利用的反射点,攻击者可自己网络搜索,也可利用工具附带的完整列表。 | Proxy |

| R.U.D.Y | R-U-Dead-Yet是一个HTTP post DOS攻击工具。它执行一个DOS攻击长表单字段,通过POST方法提交。 这个工具提供了一个交互式控制台菜单,检测给定的URL,并允许用户选择哪些表格和字段应用于POST-based DOS攻击。 | HTTP |

| THC SSL DOS | 通过SSL-RENEGOTIATION的漏洞耗尽服务器资源 | SSL |

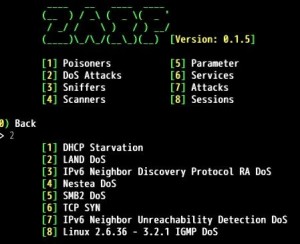

| ZARP | Zarp是采用Python编写的、类似MSF的一款网络攻击测试框架。工具采用模块化设计,集漏洞扫描、嗅探、DDoS压力测试于一身。Zarp主要接口是一个CLI驱动的图形界面,采用多层菜单,使用起来相当方便。目前运行平台只限于linux,同时在安装之前要确保系统存在python2.7.x、git以及scapy。程序执行界面。  |

TCP |

from:http://blog.nsfocus.net/evolution-of-ddos-attack-tools/

Tor's Hammer - Slow POST Denial Of Service Testing Tool https://packetstormsecurity.com/files/98831/ Tor's Hammer is a slow post dos testing tool written in Python. It can also be run through the Tor network to be anonymized. If you are going to run it with Tor it assumes you are running Tor on 127.0.0.1:9050. Kills most unprotected web servers running Apache and IIS via a single instance. Kills Apache 1.X and older IIS with ~128 threads, newer IIS and Apache 2.X with ~256 threads.

5、R-U-Dead-Yet

R-U-Dead-Yet是一个HTTP post DOS攻击工具。它执行一个DOS攻击长表单字段,通过POST方法提交。 这个工具提供了一个交互式控制台菜单,检测给定的URL,并允许用户选择哪些表格和字段应用于POST-based DOS攻击。

下载:

https://code.google.com/p/r-u-dead-yet/

6、 Tor's hammer

Tor'hammer是另一个不错的DOS测试工具。 它是用Python编写的。 这个工具有一个额外的优势:它可以通过TOR匿名网络执行攻击。 这是一个非常有效的工具,它可以在几秒内杀了Apache和IIS服务器。

下载:

http://packetstormsecurity.com/files/98831/

7、 PyLoris

据说PyLoris是服务器的测试工具。它也可以用来执行DOS攻击。 这个工具可以利用 SOCKS代理和SSL连接服务器上执行DOS攻击。它可以针对各种协议,包括HTTP、FTP、SMTP、IMAP,Telnet。不像其他传统DOS攻击工具一样,其最新版本的软件添加了一个简单易用的GUI。

下载:

http://sourceforge.net/projects/pyloris/

8、OWASP DOS HTTP POST

这是另外一个很好的工具。您可以使用这个工具来检查您的web服务器能否够捍卫得住别人的DOS攻击。当然,不仅对防御,它也可以用来执行DOS攻击哦。

下载:

https://code.google.com/p/owasp-dos-http-post/ ==>https://www.owasp.org/index.php/Category:OWASP_Download

9、DAVOSET

DAVOSET是另一个很好的执行DDOS攻击工具。 最新版本的工具新增支持cookie以及许多其他功能。 您可以从Packetstormsecurity DAVOSET免费下载。

下载:

http://packetstormsecurity.com/files/123084/DAVOSET-1.1.3.html 使用perl写的可以利用代理网站或者僵尸网络对目标站点发起攻击,可以下载使用。--单一url攻击

10、黄金眼(GoldenEye )HTTP拒绝服务工具

黄金眼也是一个简单但有效的DOS攻击工具。 这是在Python测试开发的DOS攻击,但是人们也把它当做一种黑客工具了。

下载:

http://packetstormsecurity.com/files/120966/GoldenEye-HTTP-Denial-Of-Service-Tool.html ——和hulk类似的工具!单一url多进程攻击!

from:http://www.sohu.com/a/222851810_653604

代理服务器,不用是真的代理:比如,像这个check页面html代码的也可以发起攻击:

https://validator.w3.org/nu/?showsource=yes&doc=http%3A%2F%2Fcn.bing.com%2F#cl5c12791

davoset给的代理列表:

http://www.google.com/ig/add?feedurl=

http://regex.info/exif.cgi?url=

http://anonymouse.org/cgi-bin/anon-www.cgi/

http://www.google.com/translate?u=

http://translate.google.com/translate?u=

http://validator.w3.org/feed/check.cgi?url=

http://www.w3.org/2001/03/webdata/xsv?style=xsl&docAddrs=

http://validator.w3.org/check?uri=

http://jigsaw.w3.org/css-validator/validator?uri=

http://validator.w3.org/checklink?uri=

http://qa-dev.w3.org/unicorn/check?ucn_task=conformance&ucn_uri=

http://www.w3.org/RDF/Validator/ARPServlet?URI=

http://www.w3.org/2005/08/online_xslt/xslt?xslfile=http%3A%2F%2Fwww.w3.org%2F2002%2F08%2Fextract-semantic.xsl&xmlfile=

http://www.w3.org/2005/08/online_xslt/xslt?xmlfile=http://www.w3.org&xslfile=

http://www.w3.org/services/tidy?docAddr=

http://validator.w3.org/mobile/check?docAddr=

http://validator.w3.org/p3p/20020128/p3p.pl?uri=

http://validator.w3.org/p3p/20020128/policy.pl?uri=

http://online.htmlvalidator.com/php/onlinevallite.php?url=

http://feedvalidator.org/check.cgi?url=

http://www.google.com/ig/adde?moduleurl=

http://gmodules.com/ig/creator?url=

http://www.cynthiasays.com/mynewtester/cynthia.exe?rptmode=-1&url1=

http://www.watchmouse.com/en/checkit.php?c=jpcheckit&vurl=

http://host-tracker.com/check_page/?furl=

http://panel.stopthehacker.com/services/validate-payflow?email=1@1.com&callback=a&target=

http://www.viewdns.info/ismysitedown/?domain=

http://www.onlinewebcheck.com/check.php?url=

http://www.online-translator.com/url/translation.aspx?direction=er&sourceURL=

http://www.translate.ru/url/translation.aspx?direction=er&sourceURL=

http://about42.nl/www/showheaders.php;POST;about42.nl.txt

http://browsershots.org;POST;browsershots.org.txt

http://fets3.freetranslation.com/?Language=English%2FSpanish&Sequence=core&Url=

http://demo.geonode.org/proxy/?url=

http://streamitwebseries.twww.tv/proxy.php?url=

http://www.comicgeekspeak.com/proxy.php?url=

http://67.20.105.143/bitess/plugins/content/plugin_googlemap2_proxy.php?url=

http://antra.com/plugins/content/plugin_googlemap2_proxy.php?url=

http://bemaxjavea.com/javea-rentals-alquileres/plugins/content/plugin_googlemap2_proxy.php?url=

http://centrobrico.net/plugins/content/plugin_googlemap2_proxy.php?url=

http://conodeluz.org/magnanet/plugins/content/plugin_googlemap2_proxy.php?url=

http://greenappledentaldt.com/home/templates/plugins/content/plugin_googlemap2_proxy.php?url=

http://html.strost.ch/dgi/plugins/content/plugin_googlemap2_proxy.php?url=

http://ijzerhandeljanssen.nl/web/plugins/content/plugin_googlemap2_proxy.php?url=

http://kobbeleia.net/joomla/plugins/content/plugin_googlemap2_proxy.php?url=

http://krd-medway.co.uk/site/plugins/content/plugin_googlemap2_proxy.php?url=

http://link2europe.com/joomla/plugins/content/plugin_googlemap2_proxy.php?url=

http://mail.chineseblast.com/theyardbirds.narod.ru/plugins/content/plugin_googlemap2_proxy.php?url=

http://mail.hostbuzzz.com/fish-sale.narod.ru/plugins/content/plugin_googlemap2_proxy.php?url=

http://mail.topsclub.ru/graalis.narod.ru/plugins/content/plugin_googlemap2_proxy.php?url=

http://mail.viarh.ru/hayes-house.narod.ru/plugins/content/plugin_googlemap2_proxy.php?url=

http://minterne.co.uk/mjs/plugins/content/plugin_googlemap2_proxy.php?url=

http://old.ucpb.org/plugins/content/plugin_googlemap2_proxy.php?url=

http://pdllaurentino.it/plugins/content/plugin_googlemap2_proxy.php?url=

http://peelmc.ca/plugins/content/plugin_googlemap2_proxy.php?url=

http://s2p.lt/main/plugins/content/plugin_googlemap2_proxy.php?url=

http://secofis.com/a/plugins/content/plugin_googlemap2_proxy.php?url=

http://smartonecity.com/pt/plugins/content/plugin_googlemap2_proxy.php?url=

http://snelderssport.nl/web/plugins/content/plugin_googlemap2_proxy.php?url=

http://spanner-joos-vergaser.de/joomla/plugins/content/plugin_googlemap2_proxy.php?url=

http://static.74.174.40.188.clients.your-server.de/decongroup.narod.ru/plugins/content/plugin_googlemap2_proxy.php?url=

http://static.74.174.40.188.clients.your-server.de/homemuseum.narod.ru/plugins/content/plugin_googlemap2_proxy.php?url=

http://static.74.174.40.188.clients.your-server.de/igor-lagutin.narod.ru/plugins/content/plugin_googlemap2_proxy.php?url=

http://static.76.174.40.188.clients.your-server.de/gamesshops.narod.ru/plugins/content/plugin_googlemap2_proxy.php?url=

http://static.76.174.40.188.clients.your-server.de/novoselie.narod.ru/plugins/content/plugin_googlemap2_proxy.php?url=

http://sunnyhillsassistedliving.com/plugins/content/plugin_googlemap2_proxy.php?url=

http://testserver.lv/salve/plugins/content/plugin_googlemap2_proxy.php?url=

http://thevintagechurch.com/www2/index.php?url=/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.abc-haus.ch/reinigung/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.abs-silos.de/en/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.admksg.ru/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.alhambrahotel.net/site/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.aliento.ch/cms/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.autoklyszewski.pl/autoklyszewski/mambots/content/plugin_googlemap2_proxy.php?url=

http://www.bareth-coaching.com/www/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.build.or.at/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.caiverbano.it/sito/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.cbcstittsville.com/home/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.cgrifo.com/demo/cabelo/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.ciutatdeivissa.org/portal/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.contrau.com.br/web/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.de-driesprong.com/cms/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.dierenhotelspaubeek.nl/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.fotorima.com/rima/site2/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.fr-ready.at/cncready/joomla/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.gaston-schul.nl/DU/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.gaston-schul.nl/FR/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.gillinghamgurdwara.co.uk/site/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.gilmeuble.ch/cms/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.hortonmccormick.com/cms/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.icel.be/cms/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.idea-designer.com/idea/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.jana-wagenknecht.de/wcms/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.kanzlei-berendes.de/homepage/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.kita-spielhaus.de/cms/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.kjg-hemer.de/joomla/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.labonnevie-guesthouse-jersey.com/site/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.lacasaencarilo.com.ar/sitio/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.linguamatic.com/web/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.losaromos-spa.com.ar/cms/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.losaromos-spa.com.ar/~losaromo/cms/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.multicart.com.br/hcz.com.br/home/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.nahmiashnos.cl/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.nickclift.co.uk/web/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.oliebollen.me/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.palagini.it/palagini/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.paro-nl.com/v2/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.parsifaldisco.com/joomla/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.podosys.com/csm/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.precak.sk/penzion/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.pyrenees-cerdagne.com/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.ravidassia-medway.co.uk/site/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.renault-windisch.de/cms/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.rethinkingjournalism.com/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.riegler-dorner.at/joomla/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.schnepper-melcher.de/files/schneppermelcher/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.sealyham.sk/joomla/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.seevilla-dr-sturm.at/cms/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.siroki.it/newsite/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.soporteavanzado.com/jm/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.sounders.es/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.stannestifton.com/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.suelcasa.com/suelcasa/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.tcl.lu/Site/plugins/content/plugin_googlemap2_proxy.php?url=

http://www-test.cisel.ch/web/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.tijssen-staal.nl/site/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.triatarim.com.tr/TriaEn/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.tus-haltern.de/site/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.uchlhr.com/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.virmcc.de/joomla/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.visitsliven.com/bg/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.vm-esslingen.de/cms/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.xn--horthaus-lwe-ejb.de/joomla/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.yigilca.gov.tr/_tr/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.zahnarzt-buhl.de/praxis/plugins/content/plugin_googlemap2_proxy.php?url=

http://hillsidecountryclub.com/site/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.sultanpalace.nl/site/plugins/content/plugin_googlemap2_proxy.php?url=

http://dom-kon.com/Joomla/plugins/system/plugin_googlemap2/plugin_googlemap2_proxy.php?url=

http://www.bergenpol.com/cms//plugins/content/plugin_googlemap2_proxy.php?url=

http://www.arantzabelaikastola.com/webgunea//plugins/content/plugin_googlemap2_proxy.php?url=

http://www.fare-furore.com/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.dog-ryusen.com/plugins/system/plugin_googlemap2_proxy.php?url=

http://www.dunaexpert.hu/home/plugins/content/plugin_googlemap2_proxy.php?url=

http://www.spvgg-roedersheim.de/web/plugins/system/plugin_googlemap2/plugin_googlemap2_proxy.php?url=

http://www.stephanus-web.de/joomla1015/mambots/content/plugin_googlemap2_proxy.php?url=

http://www.ski-club-baulmes.ch/site/mambots/content/plugin_googlemap2_proxy.php?url=

http://www.dahlnet.no/v2/plugins/system/plugin_googlemap2/plugin_googlemap2_proxy.php?url=

http://ping-admin.ru/index.sema;POST;ping-admin.ru.txt

CC攻击工具list的更多相关文章

- DDoS攻防战(二):CC攻击工具实现与防御理论

我们将要实现一个进行应用层DDoS攻击的工具,综合考虑,CC攻击方式是最佳选择,并用bash shell脚本来快速实现并验证这一工具,并在最后,讨论如何防御来自应用层的DDoS攻击. 第一步:获取大量 ...

- DDoS攻防战 (二) :CC攻击工具实现与防御理论

故上兵伐谋 其次伐交 其次伐兵 其下攻城 攻城之法 为不得已 知己知彼 百战不殆 不知彼而知己 一胜一负 不知彼不知己 每战必败 ——孙子兵法·谋攻 我们将要实现一个进行应用层DDoS攻击的工具,综合 ...

- DDoS攻防战(二):CC攻击工具实现与防御理论--删除

我们将要实现一个进行应用层DDoS攻击的工具,综合考虑,CC攻击方式是最佳选择,并用bash shell脚本来快速实现并验证这一工具,并在最后,讨论如何防御来自应用层的DDoS攻击. 第一步:获取大量 ...

- CC攻击原理及防范方法和如何防范CC攻击

一. CC攻击的原理: CC攻击的原理就是攻击者控制某些主机不停地发大量数据包给对方服务器造成服务器资源耗尽,一直到宕机崩溃.CC主要是用来消耗服务器资源的,每个人都有这样的体验:当一个网页访问的人数 ...

- CC攻击原理及防范方法

一. CC攻击的原理: CC攻击的原理就是攻击者控制某些主机不停地发大量数据包给对方服务器造成服务器资源耗尽,一直到宕机崩溃.CC主要是用来消耗服务器资源的,每个人都有这样的体验:当一个网页访问的人数 ...

- Nginx防御CC攻击

CC攻击可以归为DDoS攻击的一种.他们之间都原理都是一样的,即发送大量的请求数据来导致服务器拒绝服务,是一种连接攻击.CC攻击又可分为代理CC攻击,和肉鸡CC攻击.代理CC攻击是黑客借助代理服务器生 ...

- DDOS工具合集---CC 2.0(僵尸网络proxy,单一url,可设置cookie,refer),传奇克星(代理+单一url,可设置cookie),NetBot_Attacker网络僵尸1.0(僵尸网络,HTTP NO-Cache Get攻击模式,CC攻击,HTTP空GET请求攻击),傀儡僵尸VIP1.4版(僵尸网络,动态单一url)、上兴网络僵尸2.3、中国制造网络僵尸、安全基地网络僵尸==

DDOS工具合集 from:https://blog.csdn.net/chinafe/article/details/74928587 CC 著名的DDOS CC工具,效果非常好!CC 2.0使用了 ...

- CCKiller:Linux轻量级CC攻击防御工具,秒级检查、自动拉黑和释放 《CCKiller:Linux轻量级CC攻击防御工具,秒级检查、自动拉黑和释放》来自张戈博客

张戈博客很久以前分享过一个CC攻击的防御脚本,写得不怎么样,不过被51CTO意外转载了.博客从此走上了经常被人拿来练手的不归之路. 当然,还是有不少朋友在生产环境使用,并且会留言询问相关问题.根据这些 ...

- 浅谈iptables防SYN Flood攻击和CC攻击

------------------------本文为自己实践所总结,概念性的东西不全,这里粗劣提下而已,网上很多,本文主要说下目前较流行的syn洪水攻击和cc攻击------------------ ...

随机推荐

- scrapy spider

spider 定义:在spiders文件夹中由用户自定义,继承scrapy.Spider类或其子类 Spider并没有提供什么特殊的功能. 其仅仅请求给定的 start_urls/start_requ ...

- OVN实战---《A Primer on OVN》翻译

overview 在本文中,我们将在三个host之间创建一个简单的二层overlay network.首先,我们来简单看一下,整个系统是怎么工作的.OVN基于分布式的control plane,其中各 ...

- python基于yield实现协程

def f1(): print(11) yield print(22) yield print(33) def f2(): print(55) yield print(66) yield print( ...

- 我的Java开发学习之旅------>Java利用Comparator接口对多个排序条件进行处理

一需求 二实现Comparator接口 三验证排序结果 验证第一条件首先按级别排序级别最高的排在前面 验证第二条如果级别相等那么按工资排序工资高的排在前面 验证第三条如果工资相当则按入职年数排序入职时 ...

- tensorflow 的 tutorial 的卷积神经网络的例子 convolutional.py

具体的网址在这里: https://github.com/tensorflow/tensorflow/tree/r0.12/tensorflow/models 一个卷积神经网络用于股票分析的例子: ...

- Spring.Net+NHibernate+Castle学习网站

1.刘冬 http://www.cnblogs.com/GoodHelper/archive/2009/10/16/1584243.html 2.学习资料 http://www.cnblogs.co ...

- 【Java】仿真qq尝试:用户注册(一)

需求: 1.流程分析:客户端程序拿到用户名和密码,将用户名和密码发送到服务端(在客户端验证合法性),服务端接收并存储用户名和密码,返回给客户端一个信息(可能是成功也可能是失败.) 2.数据怎么存?服务 ...

- jQuery图片放大预览

在线演示 本地下载

- 20145235李涛《网络对抗》逆向及Bof基础

上学期实验楼上做过这个实验 直接修改程序机器指令,改变程序执行流程 首先进行反汇编 我们所要修改的是,程序从foo返回,本来要返回到80484ba,而我们要把80484ba修改为getshell的 ...

- 20162326 齐力锋 2017-2018学期 Bag类的补写博客

要求: 代码运行在命令行中,路径要体现学号信息,IDEA中,伪代码要体现个人学号信息 参见Bag的UML图,用Java继承BagInterface实现泛型类Bag,并对方法进行单元测试(JUnit), ...