Firewalld--02 端口访问/转发、服务访问、源地址管理

防火墙端口访问/转发、服务访问、源地址管理

1. 防火墙端口访问策略

使用Firewalld允许客户请求的服务器的80/tcp端口,仅临时生效,如添加--permanent重启后则永久生效

1). 临时添加允许放行单个端口

[root@firewalld ~]# firewall-cmd --add-port=80/tcp

success

[root@firewalld ~]# firewall-cmd --zone=public --list-all

public

target: default

icmp-block-inversion: no

interfaces:

sources:

services: dhcpv6-client ssh

ports: 80/tcp

protocols:

masquerade: no

forward-ports:

source-ports:

icmp-blocks:

rich rules:

2). 临时添加放行多个端口

[root@firewalld ~]# firewall-cmd --add-port={443/tcp,3306/tcp}

success

[root@firewalld ~]# firewall-cmd --zone=public --list-all

public

target: default

icmp-block-inversion: no

interfaces:

sources:

services: dhcpv6-client ssh

ports: 80/tcp 443/tcp 3306/tcp

protocols:

masquerade: no

forward-ports:

source-ports:

icmp-blocks:

rich rules:

3). 永久添加多个端口,需要添加--permanent,并且需要重载Firewalld

[root@firewalld ~]# firewall-cmd --add-port={80/tcp,443/tcp} --permanent

success

[root@firewalld ~]# firewall-cmd --reload

success

[root@firewalld ~]# firewall-cmd --zone=public --list-all

public

target: default

icmp-block-inversion: no

interfaces:

sources:

services: ssh dhcpv6-client

ports: 80/tcp 443/tcp

protocols:

masquerade: no

forward-ports:

source-ports:

icmp-blocks:

rich rules:

4). 通过--list-ports检查端口放行情况

[root@firewalld ~]# firewall-cmd --list-ports

80/tcp 443/tcp

5). 移除临时添加的端口规则

[root@firewalld ~]# firewall-cmd --remove-port={80/tcp,443/tcp}

success

[root@firewalld ~]# firewall-cmd --list-ports

[root@firewalld ~]# firewall-cmd --zone=public --list-all

public

target: default

icmp-block-inversion: no

interfaces:

sources:

services: ssh dhcpv6-client

ports:

protocols:

masquerade: no

forward-ports:

source-ports:

icmp-blocks:

rich rules:

[root@firewalld ~]# firewall-cmd --reload

success

#重启之后又回来了,因为之前设置了永久

[root@firewalld ~]# firewall-cmd --zone=public --list-all

public

target: default

icmp-block-inversion: no

interfaces:

sources:

services: ssh dhcpv6-client

ports: 80/tcp 443/tcp

protocols:

masquerade: no

forward-ports:

source-ports:

icmp-blocks:

rich rules:

2. 防火墙服务访问策略

使用Firewalld允许客户请求服务器的http https协议,仅临时生效,如添加--permanent重启后则永久生效

1). 临时添加允许放行单个服务

[root@firewalld ~]# firewall-cmd --add-service=http

success

[root@firewalld ~]# firewall-cmd --zone=public --list-all

public

target: default

icmp-block-inversion: no

interfaces:

sources:

services: ssh dhcpv6-client http

ports: 80/tcp 443/tcp

protocols:

masquerade: no

forward-ports:

source-ports:

icmp-blocks:

rich rules:

2). 临时添加放行多个服务

[root@firewalld ~]# firewall-cmd --add-service={http,https,mysql}

Warning: ALREADY_ENABLED: 'http' already in 'public'

success

[root@firewalld ~]# firewall-cmd --zone=public --list-all

public

target: default

icmp-block-inversion: no

interfaces:

sources:

services: ssh dhcpv6-client http https mysql

ports: 80/tcp 443/tcp

protocols:

masquerade: no

forward-ports:

source-ports:

icmp-blocks:

rich rules:

3). 永久添加多个服务,需要添加--permanent,并且需要重Fiirewalld

[root@firewalld ~]# firewall-cmd --add-service={http,https} --permanent

success

[root@firewalld ~]# firewall-cmd --reload

success

[root@firewalld ~]# firewall-cmd --zone=public --list-all

public

target: default

icmp-block-inversion: no

interfaces:

sources:

services: ssh dhcpv6-client http https

ports: 80/tcp 443/tcp

protocols:

masquerade: no

forward-ports:

source-ports:

icmp-blocks:

rich rules:

4).通过--list-services检查端口放行情况

[root@firewalld ~]# firewall-cmd --zone=public --list-services

ssh dhcpv6-client http https

5). 移除临时添加的http、https协议

[root@firewalld ~]# firewall-cmd --remove-service={http,https}

success

[root@firewalld ~]# firewall-cmd --zone=public --list-services

ssh dhcpv6-client

[root@firewalld ~]# firewall-cmd --zone=public --list-all

public

target: default

icmp-block-inversion: no

interfaces:

sources:

services: ssh dhcpv6-client

ports: 80/tcp 443/tcp

protocols:

masquerade: no

forward-ports:

source-ports:

icmp-blocks:

rich rules:

[root@firewalld ~]# firewall-cmd --reload

success

#重启之后,设置又回来了

[root@firewalld ~]# firewall-cmd --zone=public --list-all

public

target: default

icmp-block-inversion: no

interfaces:

sources:

services: ssh dhcpv6-client http https

ports: 80/tcp 443/tcp

protocols:

masquerade: no

forward-ports:

source-ports:

icmp-blocks:

rich rules:

#永久移除

[root@firewalld ~]# firewall-cmd --remove-service={http,https} --permanent

success

[root@firewalld ~]# firewall-cmd --reload

success

[root@firewalld ~]# firewall-cmd --zone=public --list-all

public

target: default

icmp-block-inversion: no

interfaces:

sources:

services: ssh dhcpv6-client

ports: 80/tcp 443/tcp

protocols:

masquerade: no

forward-ports:

source-ports:

icmp-blocks:

rich rules:

6).如何添加一个自定义端口,转其为对应的服务

#1.拷贝相应的xml文件

[root@firewalld ~]# cd /usr/lib/firewalld/services/

[root@firewalld /usr/lib/firewalld/services]# cp http.xml test.xml

#2.修改端口为11211

[root@firewalld /usr/lib/firewalld/services]# cat test.xml

<?xml version="1.0" encoding="utf-8"?>

<service>

<short>WWW (test)</short>

<description>test is the protocol used to serve Web pages. If you plan to make your Web server publicly available, enable this option. This option is not required for viewing pages locally or developing Web pages.</description>

<port protocol="tcp" port="11211"/>

</service>

#3.防火墙增加规则

[root@firewalld ~]# firewall-cmd --permanent --add-service=test

success

[root@firewalld ~]# firewall-cmd --reload

success

[root@firewalld ~]# firewall-cmd --list-services

ssh dhcpv6-client test

#4.安装memcached, 并监听11211端口

[root@firewalld ~]# systemctl start memcached

[root@firewalld ~]# netstat -lntp

Active Internet connections (only servers)

Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name

tcp 0 0 0.0.0.0:11211 0.0.0.0:* LISTEN 9911/memcached

#5.测试验证

[C:\~]$ telnet 10.0.0.6 11211

Connecting to 10.0.0.6:11211...

Connection established.

To escape to local shell, press 'Ctrl+Alt+]'.

3.防火墙接口管理

#查看接口在哪个zone下面

[root@web01 ~]# firewall-cmd --get-zone-of-interface=eth0

public

[root@web01 ~]# firewall-cmd --get-zone-of-interface=eth1

public

#移除eth1接口

[root@web01 ~]# firewall-cmd --remove-interface=eth1

success

[root@web01 ~]# firewall-cmd --list-all

public (active)

target: default

icmp-block-inversion: no

interfaces: eth0

sources:

services: ssh dhcpv6-client

ports:

protocols:

masquerade: no

forward-ports:

source-ports:

icmp-blocks:

rich rules:

#添加一个接口

[root@web01 ~]# firewall-cmd --add-interface=eth0

success

[root@web01 ~]# firewall-cmd --list-all

public (active)

target: default

icmp-block-inversion: no

interfaces: eth0

sources:

services: ssh dhcpv6-client

ports:

protocols:

masquerade: no

forward-ports:

source-ports:

icmp-blocks:

rich rules:

[root@web01 ~]# firewall-cmd --get-zone-of-interface=eth1

no zone

#将接口跟zone进行相关联

[root@web01 ~]# firewall-cmd --change-interface=eth0 --zone=public

success

[root@web01 ~]# firewall-cmd --list-all

public (active)

target: default

icmp-block-inversion: no

interfaces: eth0

sources:

services: ssh dhcpv6-client

ports:

protocols:

masquerade: no

forward-ports:

source-ports:

icmp-blocks:

rich rules:

4.防火墙源地址管理

#禁用一个ip地址的所有访问

[root@web01 ~]# firewall-cmd --add-source=10.0.0.8/32 --zone=drop

success

[root@web01 ~]# firewall-cmd --get-active-zone

drop

sources: 10.0.0.8/32

public

interfaces: eth0

#禁用一个网段

[root@web01 ~]# firewall-cmd --add-source=10.0.0.0/24 --zone=drop

success

[root@web01 ~]# firewall-cmd --get-active-zone

drop

sources: 10.0.0.8/32 10.0.0.0/24

public

interfaces: eth0

#允许一个ip地址访问所有

[root@web01 ~]# firewall-cmd --add-source=10.0.0.8/32 --zone=trusted

success

[root@web01 ~]# firewall-cmd --get-active-zone

public

interfaces: eth0

trusted

sources: 10.0.0.8/32

#移除ip地址

[root@web01 ~]# firewall-cmd --remove-source=10.0.0.8/32 --zone=trusted

success

[root@web01 ~]# firewall-cmd --get-active-zone

public

interfaces: eth0

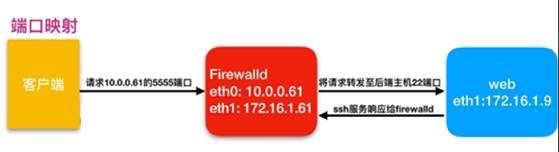

5. 防火墙端口转发策略

端口转发是指传统的目标地址映射,实现外网访问内网资源,流量转发命令格式为:

firewall-cmd --permanent --zone=<区域> --add-forward-port=port=<源端口号>:proto=<协议>:toport=<目标端口号>:toaddr=<目标IP地址>

如果需要将本地的10.0.0.61:5555端口转发至后端172.16.1.9:22端口

1. 开启masquerade,实现地址转换

[root@firewalld ~]# firewall-cmd --add-masquerade --permanent

success

2. 配置转发规则

[root@firewalld ~]# firewall-cmd --permanent --zone=public --add-forward-port=port=5555:proto=tcp:toport=22:toaddr=10.0.0.7

success

[root@firewalld ~]# firewall-cmd --reload

success

3. 验证测试

[C:\~]$ ssh root@10.0.0.6 5555

Connecting to 10.0.0.6:5555...

Connection established.

To escape to local shell, press 'Ctrl+Alt+]'.

Last failed login: Sun Dec 8 18:59:01 CST 2019 from 10.0.0.100 on ssh:notty

There was 1 failed login attempt since the last successful login.

Last login: Sun Dec 8 17:21:54 2019 from 10.0.0.1

[root@web01 ~]# ip a s eth0

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000

link/ether 00:0c:29:2a:a7:17 brd ff:ff:ff:ff:ff:ff

inet 10.0.0.7/24 brd 10.0.0.255 scope global eth0

valid_lft forever preferred_lft forever

inet6 fe80::20c:29ff:fe2a:a717/64 scope link

valid_lft forever preferred_lft forever

Firewalld--02 端口访问/转发、服务访问、源地址管理的更多相关文章

- 基于Qt实现的TCP端口数据转发服务器

对于Qt,比较喜欢qt的sdk框架,我也是用于做一些工作中用到的工具软件,基于qt的sdk做起来也比较快: 一.概述 今天要说的这个tcp端口转发服务器,主要是用于将监听端口的数据转发到另外一个服务器 ...

- 通过rinetd实现端口转发来访问内网的服务

通过rinetd实现端口转发来访问内网的服务 一. 问题描述 通过外网来访问内网的服务 二. 环境要求 需要有一台能够外网访问的机器做端口映射,通过数据包转发来实现外部访问阿里云的内网服务 三 ...

- Linux 通过端口转发来访问内网服务

Rinetd是为在一个Unix和Linux操作系统中为重定向传输控制协议(TCP)连接的一个工具,系统内部服务受系统网服限制外部无法访问,需要通过rinetd映射将内网服务转发出来. 1. 下载解压 ...

- Linux通过端口转发来访问内网服务(端口转发访问阿里云Redis数据库等服务)

# 安装rinetd wget http://www.boutell.com/rinetd/http/rinetd.tar.gz&&tar -xvf rinetd.tar.gz& ...

- 关于Centos7 firewalld防火墙开放端口后仍不能访问ftp和nginx的问题解决

我在阿里轻量应用服务器搭建ftp服务器这篇博客中把防火墙换为iptables,因为当时无论我怎么设置firewalld,就是无法访问ftp服务器,今天在翻看其他博客的时候,突然发现firewalld有 ...

- 【Azure微服务 Service Fabric 】Service Fabric中应用开启外部访问端口及微服务之间通过反向代理端口访问问题

问题描述 1) 当成功的在Service Fabric集群中部署了应用后,如何来访问呢?如果是一个Web服务,它的URL又是什么呢? 2) 当Service Fabric集群中,服务之间如需要相互访问 ...

- 《深入理解Nginx》阅读与实践(三):使用upstream和subrequest访问第三方服务

本文是对陶辉<深入理解Nginx>第5章内容的梳理以及实现,代码和注释基本出自此书. 一.upstream:以向nginx服务器的请求转化为向google服务器的搜索请求为例 (一)模块框 ...

- 使用upstream和subrequest访问第三方服务

本文是对陶辉<深入理解Nginx>第5章内容的梳理以及实现,代码和注释基本出自此书. 一.upstream:以向nginx服务器的请求转化为向google服务器的搜索请求为例 (一)模块框 ...

- linux服务器NAT后无法在内网通过外部IP访问内部服务的问题

场景一: 将外网访问192.168.100.10的80端口转发到192.168.75.5:8000端口. # iptables -t nat -A PREROUTING -d 192.168.100. ...

随机推荐

- MapServer教程3

Compiling on Unix Compiling on Win32 PHP MapScript Installation .NET MapScript Compilation IIS Setup ...

- VXcode学习

1.安装中文包(chinese) 2.打开控制面板ctrl+shift+p

- css基础—字体那些事

css基础-字体那些事 1. 首先讲字的大小样式等 字体大小 font-size: 40px; 文字字体 font-family: "宋体",Arial; 文字样式 font-st ...

- P1058立体图

一道大模拟 思路: 首先是打表找规律时间 仔细思考(暴力手算)后推出这么一个数组: //宽的增加量 ]={,,,};//1竖着摞,2横着摞,3前后摞 //长的增加量 ]={,,,};//1竖着摞,2横 ...

- 三种方式创建bean对象在springIOC容器中初始化、销毁阶段要调用的自定义方法

1. 使用@Bean注解定义initMethod和destroyMethod 所谓initMethod和destroyMethod,是指在springIOC容器中,对于bean对象执行到初始化阶段和销 ...

- nginx坑记录

问题1: 配置解析过程使用ngx_cycle->pool申请内存保存配置,结果造成野指针. 背景:需求开发过程,有一些结构需要在配置解析阶段保存,然后可以动态修改.看原来的代码配置解析都是使用c ...

- js 创建对象的方法

<script> //1.字面量语法 var rectangle1 = {}; rectangle1.name="mindong"; rectangle1.width ...

- VGA时序及其原理(转载)

显示器扫描方式分为逐行扫描和隔行扫描:逐行扫描是扫描从屏幕左上角一点开始,从左像右逐点扫描,每扫描完一行,电子束回到屏幕的左边下一行的起始位置,在这期间,CRT对电子束进行消隐,每行结束时,用行同步信 ...

- 《Selenium 2自动化测试实战 基于Python语言》中发送最新邮件无内容问题的解决方法

虫师的<Selenium 2自动化测试实战 基于Python语言>是我自动化测试的启蒙书 也是我推荐的自动化测试入门必备书,但是书中有一处明显的错误,会误导很多读者,这处错误就是第8章自动 ...

- CEPH安装(CentOS 7)

以包含四个节点的集群为例,其中包括一个 ceph-deploy 管理节点和一个三节点的Ceph存储集群. 下图中每个节点代表一台机器. 安装 CEPH 部署工具 执行如下命令: sudo yum in ...