CTF | bugku | 速度要快

- 检查源码时发现有

<!-- OK ,now you have to post the margin what you find -->

- 检查响应头发现有

flag: 6LeR55qE6L+Y5LiN6ZSZ77yM57uZ5L2gZmxhZ+WQpzogTWpZNE9USTU=

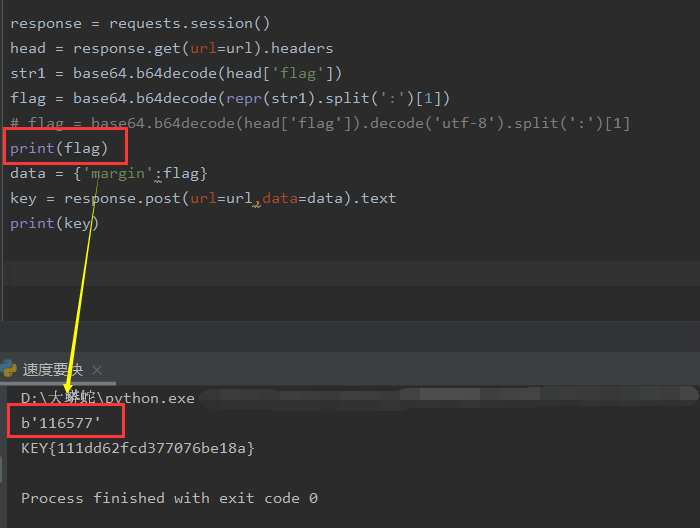

- 然后写代码爬网页

'''

@Modify Time @Author

------------ ------- http://123.206.87.240:8002/web6/

2019/9/7 16:40 laoalo

''' import requests

import base64 url='http://123.206.87.240:8002/web6/' response = requests.session()

head = response.get(url=url).headers

str1 = base64.b64decode(head['flag'])

flag = base64.b64decode(repr(str1).split(':')[1])

# flag = base64.b64decode(head['flag']).decode('utf-8').split(':')[1]

# print(flag)

data = {'margin':flag}

key = response.post(url=url,data=data).text

print(key)

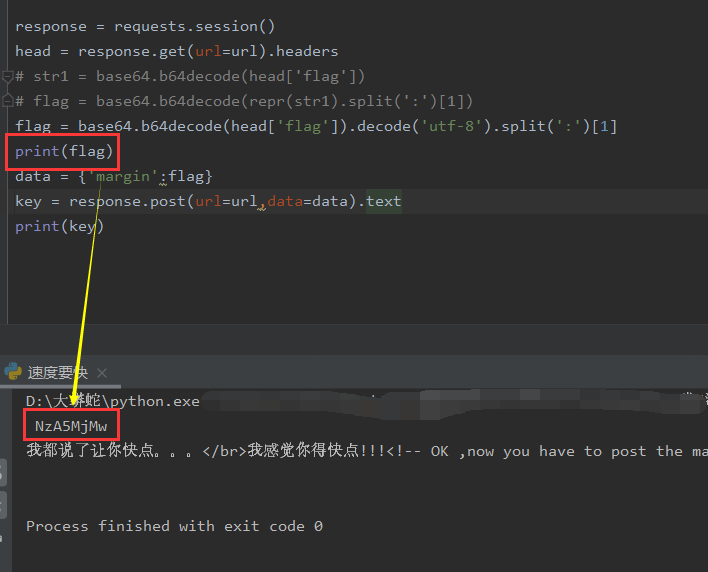

记一次错误的写法:

- 原因

flags = base64.b64decode(head['flag']).decode('utf-8').split(':')[1] # 将flag从respond解析出来,结果是str.

flag = base64.b64decode(flags) # 在post的时候也需要编码,原来的码缺这一步

- repr() 函数将对象转化为供解释器读取的形式。返回值:string 参数:object

'''

@Modify Time @Author

------------ ------- http://123.206.87.240:8002/web6/

2019/9/7 16:40 laoalo

''' import requests

import base64 url='http://123.206.87.240:8002/web6/' response = requests.session()

head = response.get(url=url).headers

# str1 = base64.b64decode(head['flag'])

#

# print("答案的:",repr(str1).split(':')[1],type(repr(str1).split(':')[1]))

# print("我的:",base64.b64decode(head['flag']).decode('utf-8').split(':')[1])

#

# flag = base64.b64decode(repr(str1).split(':')[1])

# print(flag)

flags = base64.b64decode(head['flag']).decode('utf-8').split(':')[1] # 将flag从respond解析出来,结果是str.

flag = base64.b64decode(flags) # 在post的时候也需要上传

print(flag)

data = {'margin':flag}

key = response.post(url=url,data=data).text

print(key)修改后

CTF | bugku | 速度要快的更多相关文章

- Bugku 速度要快

import requests import base64 url="http://123.206.87.240:8002/web6/" res=requests.get(url) ...

- Bugku-CTF之速度要快

Day21 速度要快 速度要快!!!!!! http://123.206.87.240:8002/web6/

- http://ctf.bugku.com/challenges#Mountain%20climbing:bugku--Mountain-Climbing

分析这道题,爽,能够结合IDA和ollydbg分析代码,美滋滋.但如果以后能直接根据汇编容易地看懂逻辑那就更好了. 参考链接: https://blog.csdn.net/cossack9989/ ...

- http://ctf.bugku.com/challenges#love:bugku--love

做了一道逆向题目,主要关联到base64编码的知识点.下面做一分析. 题目如下: 通过测试,可知它没有加壳.尝试使用IDA进行分析. 1.IDA分析文件 打开文件后,按[shift+F12 ...

- http://ctf.bugku.com/challenges#%E9%80%86%E5%90%91%E5%85%A5%E9%97%A8:bugku--逆向入门

文件是: 分析挺简单,主要是data urls知识点. 首先使用peid检测是否加壳,发现它居然是jpg文件.使用notepad++查看,结果如下. 嗯,百度一下子,知道了data ...

- http://ctf.bugku.com/challenges#Timer(%E9%98%BF%E9%87%8CCTF):Bugku——Timer(阿里CTF)

做了第一个android apk逆向题,很多工具啥的还没用过,再接再厉. 找到方法发现这个apk支持的SDK API是15-17,于是就下载了API 16并制作了模拟器,但发现还是运行不起来, ...

- http://ctf.bugku.com/challenges#%E6%B8%B8%E6%88%8F%E8%BF%87%E5%85%B3--游戏过关

做成功这道逆向题了,哈哈哈哈. 启程. 运行了一下子程序,发现它是要保证所有灯亮着才会给flag.如下图所示. 我聪明滴认为首先可以通过关键字符串找到关键代码位置哦. 1.找到关键代码 ...

- http://ctf.bugku.com/challenges#Easy_Re

今天做一道逆向题,开心,见证了自己汇编的用途. 首先看它是否加壳? 1.加壳检测 是vc编程的,没有加壳,可以愉快地分析了. 2.分析程序,找到flag. 首先运行一下子程序, ...

- $.ajax 的速度要快于 angular 里 $http (个别情况)

$.ajax: $http:

随机推荐

- Nginx证书配置:tomcat证书jks文件转nginx证书.cet和key文件

Nginx证书配置:tomcat证书jks文件转nginx证书.cet和key文件1.查看jks文件中的entry. keytool -list -keystore server.jks Enter ...

- 16/7/11_PHP-文件系统

读取文件内容 PHP具有丰富的文件操作函数,最简单的读取文件的函数为file_get_contents,可以将整个文件全部读取到一个字符串中. $content = file_get_contents ...

- Django 安装、创建第一个项目

一.版本 Django 版本对应的 Python 版本: Django 版本 Python 版本 1.8 2.7, 3.2 , 3.3, 3.4, 3.5 1.9, 1.10 2.7, 3.4, ...

- 23.协程的使用场景,高I/O密集型程序

import time def one_hundred_millionA(): start_time = time.time() i = 0 for _ in range(100000000): i ...

- 转载 IDEA搭建maven项目详细步骤(解决没有src及其下面的文件)

转载自

- jvm学习(3)方法区、堆、对象存储位置

方法区 方法区,Method Area, 对于习惯在HotSpot虚拟机上开发和部署程序的开发者来说,很多人愿意把方法区称为“永久代”(Permanent Generation),本质上两者并不等价, ...

- luogu P3657 (NOIP2017) 跳房子(二分+DP+单调队列)

题面 传送门 分析 显然答案有单调性,可以二分答案,设当前二分值为g,根据题意我们可以求出跳跃长度的范围[l,r] 考虑DP 子状态: dp[i]表示跳到第i个点时的最大和 状态转移方程 \(dp[i ...

- kvm扩容home目录

KVM虚拟磁盘扩容 1.磁盘扩容分为raw和qcow2两种扩容方式,命令相同,区别是后缀名 [root@daixuan ~]# qemu-img info /data/daixuan1.qcow2 / ...

- go 结构体取代类

我们知道go的结构体有点类的感觉,可以有自己的属性和方法. 但是由于结构体的属性都是有零值的,我们在创建结构体的时候并不需要设置这些属性的值就能创建,但是这样创建的结构体往往没有什么实用价值. 我们可 ...

- falcon的api

一.判断session是否有效 # -*- coding: UTF- -*- #!/usr/bin/env python # Created by Administrator on // import ...