【问题记录】记一次ConnectionTimeout问题排查

最近做性能测试时,发现连接第三方系统时会有约1%的交易提示如下错误

nested

exception is org.apache.commons.httpclient.ConnectTimeoutException: The host did

not accept the connection within timeout of 10000 ms

起先抱着能google就google的思路去找,结果没找到相应的解决方案,只能自己一步一步去排查了,下面记录下排查过程。

抓拍问题现场

涉及到网络的问题,先抓个包,tcpdump走一波。

tcpdump -i eth0 host xxx.xxx.xxx.xxx > tcp.dmp

节选了一次TCP连接的整个内容,从三次握手到报文发送到四次挥手,下面将一次通讯分为三个部分进行讲解

包格式讲解

时间戳 协议类型 请求方地址>接收方地址 Flags [xxx], seq xxx,......,length

协议类型:此处针对TCP/IP协议,为IP

Flags常见值及含义

| 标识 | 含义 |

|---|---|

| S | 即SYN,用于建立连接 |

| . | .即ACK,可与其他组合使用比如[S.]代表SYN的ACK回执 |

| P | 即PSH,指示接收方应立即将数据交给上层 |

| F | 即FIN,用于断开连接 |

三次握手

09:23:00.038908 IP 192.168.1.100.51777 > 192.168.1.200.39045: Flags [S], seq 2590465106, win 29200, options [mss 1460,sackOK,TS val 1752507811 ecr 0,nop,wscale 7], length 0

09:23:00.039329 IP 192.168.1.200.39045 > 192.168.1.100.51777: Flags [S.], seq 148046299, ack 2590465107, win 14480, options [mss 1460,sackOK,TS val 2174555693 ecr 1752507811,nop,wscale 7], length 0

09:23:00.039341 IP 192.168.1.100.51777 > 192.168.1.200.39045: Flags [.], ack 1, win 229, options [nop,nop,TS val 1752507811 ecr 2174555693], length 0

客户端发送

SYN=1,seq=随机生成的序号到服务端,对应第一个包内容服务端响应

SYN=1,seq=服务端随机序号,ack=第一步中的seq+1给客户端,对应第二个包内容客户端发送

SYN=0,seq=第一步中的seq+2,ack=服务端的随机序号+1给服务端,对应第三个包至此连接建立完成

TCP连接为全双工的,既可以C->S,亦可S->C

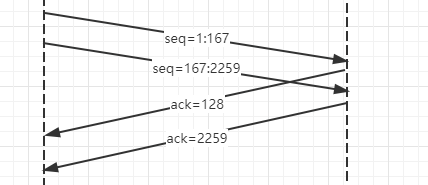

请求发送/响应接收

09:23:00.039406 IP 192.168.1.100.51777 > 192.168.1.200.39045: Flags [P.], seq 1:167, ack 1, win 229, options [nop,nop,TS val 1752507811 ecr 2174555693], length 166

09:23:00.039426 IP 192.168.1.100.51777 > 192.168.1.200.39045: Flags [P.], seq 167:2259, ack 1, win 229, options [nop,nop,TS val 1752507811 ecr 2174555693], length 2092

09:23:00.039778 IP 192.168.1.200.39045 > 192.168.1.100.51777: Flags [.], ack 167, win 122, options [nop,nop,TS val 2174555693 ecr 1752507811], length 0

09:23:00.039784 IP 192.168.1.200.39045 > 192.168.1.100.51777: Flags [.], ack 2259, win 155, options [nop,nop,TS val 2174555693 ecr 1752507811], length 0

09:23:00.533102 IP 192.168.1.200.39045 > 192.168.1.100.51777: Flags [P.], seq 1:972, ack 2259, win 155, options [nop,nop,TS val 2174555817 ecr 1752507811], length 971

09:23:00.533114 IP 192.168.1.100.51777 > 192.168.1.200.39045: Flags [.], ack 972, win 244, options [nop,nop,TS val 1752507935 ecr 2174555817], length 0

- 每发送一次报文,对端需要做一次ACK回执,保证TCP传输的可靠

- 包1和包2是客户端向服务端请求的,包3和包4是服务端回执的,包5是服务端响应的内容,包6是客户端对响应做的回执。

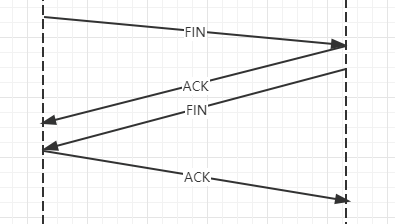

四次挥手

09:23:00.533121 IP 192.168.1.200.39045 > 192.168.1.100.51777: Flags [F.], seq 972, ack 2259, win 155, options [nop,nop,TS val 2174555817 ecr 1752507811], length 0

09:23:00.533166 IP 192.168.1.100.51777 > 192.168.1.200.39045: Flags [F.], seq 2259, ack 973, win 244, options [nop,nop,TS val 1752507935 ecr 2174555817], length 0

09:23:00.533479 IP 192.168.1.200.39045 > 192.168.1.100.51777: Flags [.], ack 2260, win 155, options [nop,nop,TS val 2174555817 ecr 1752507935], length 0

此处因为使用了HTTP协议,且在系统头中设置了

Connection=close,所以在请求处理完成后,服务端便会将连接关闭。

- 第一步:服务端发送

FIN到客户端,对应包1。 - 第二步:客户端回执

ACK到服务端,对应包2。 - 第三步:客户端发送

FIN到服务端,对应包2。

因为第二、第三步都是从客户端发送到服务端,TCP协议实现时在此处做了合并,将ACK和FIN一并发给对端,减少了网络消耗。

- 第四步:服务端回执

ACK到客户端,对应包3,连接释放完成。

问题分析

包是抓到了,可是在性能测试时,业务量特别大,如果纯粹靠手工分析的话,怕是要找到地老天荒了,为此写了一段Python代码来分析tcpdump的包,因为本次的问题为请求连接有问题,必然是三次握手的时候存在问题,所以以下代码主要分析三次握手时的情况。

Packet.py

解析包内容

import re

class Packet(object):

'分组'

timestamp = '00:00:00.000000' # 时间戳

from_addr = '0.0.0.0' # 源地址

to_addr = '0.0.0.0' # 目的地址

protocol_type = 'IP' # 协议类型

flags = '[S]'

seq = '0'

ack = '0'

length = 0 # 数据包长度

def __init__(self, packet_str):

hb = re.split(': ', packet_str)

header = hb[0]

body = hb[1]

hs = re.split('[\s]', header)

self.timestamp = hs[0]

self.protocol_type = hs[1]

self.from_addr = hs[2]

self.to_addr = hs[4]

bs = re.split(',\s', body)

for b in bs:

kv = re.split('\s', b, 1)

k = kv[0]

v = kv[1]

if 'Flags' == k:

self.flags = v

elif 'seq' == k:

if self.flags != '[P.]':

self.seq = v

elif 'length' == k:

self.length = int(v)

elif 'ack' == k:

self.ack = v

def __str__(self):

return self.timestamp + self.protocol_type + self.from_addr + '==>' + self.to_addr + self.flags + str(

self.seq) + str(self.ack) + str(self.length)

ConnectionTimeoutAnalyze.py

分析dmp包内容

from tcpdump.Packet import Packet

client_addr = '192.168.1.100'

server_addr = '192.168.1.200.39045'

packet_times = {} # 连接ID:时间

first_packets = [] #三次握手第一次的包

'''

第一步:syn=1,seq=xxx

第二步:syn=1,seq=yyy,ack=xxx+1

第三步:syn=0,seq=xxx+1,ack=yyy+1

'''

with open('C:\\Users\\xxx\\Desktop\\39045.dmp') as dmp:

for line in dmp.readlines():

line = str(line.strip())

packet = Packet(line)

if packet.from_addr.startswith(client_addr) and packet.flags == '[S]':

first_packets.append(packet)

id = packet.from_addr + packet.to_addr + packet.flags + 'ack=' + packet.ack

if packet.flags != '[S.]':

id = id + 'seq=' + packet.seq

packet_times[id] = packet.timestamp

print('请求ID(客户端IP.端口\\请求序号)\t第一步时间\t\t第二步时间\t\t第三步时间')

for fpack in first_packets:

sync_time = fpack.timestamp # 第一步的时间

id = fpack.to_addr + fpack.from_addr + '[S.]' + 'ack=' + str(int(fpack.seq) + 1) # 第二步:ack=第一步的seq+1

ack_time = packet_times.get(id)

conn_time = None

if ack_time is not None:

conn_time = packet_times.get(fpack.from_addr + fpack.to_addr + '[.]ack=1seq=0') # 第三步:ack=1,seq无值

print(

'[' + fpack.from_addr + '\\' + fpack.seq + ']\t' + sync_time + '\t\t' + str(ack_time) + '\t\t' + str(conn_time))

通过代码分析,发现存在部分创建连接时第二步的时间为None的,因此可以得出结论为发出去的SYN请求包没有得到服务端的回执,可以光明正大的摔锅给网络/第三方了!

后记:

上班后,在服务端抓取客户端的TCP包。并找到上述第二步时间为None的包,用三次握手第一步的seq去服务端包中查找,找不到相应的包,可以断定,网络存在丢包的情况。

【问题记录】记一次ConnectionTimeout问题排查的更多相关文章

- 记一次用arthas排查jvm中CPU占用过高问题

记一次使用arthas排查jvm中CPU占用过高问题.这工具屌爆了 碾压我目前使用的全部JVM工具. 安装 小试 curl -O https://arthas.aliyun.com/arthas-bo ...

- 坑爹坑娘坑祖宗的87端口(记一次tomcat故障排查)

原贴如下 坑爹坑娘坑祖宗的87端口(记一次tomcat故障排查) 虽然我用的是PHPstudy部署的dedecms,还是一样栽倒这个坑里了. 总结经验:本地测试使用8000~9000的端口比较安全.

- 记一次NoHttpResponseException问题排查

上传文件程序会有一定的概率提示错误,错误率大概在1%以下,错误信息是:org.apache.http.NoHttpResponseException , s3-us-west-1.amazonaws. ...

- 记一次tomcat故障排查(转)

1~1024之间的端口号是保留端口,通常是为特定目的预留的.虽然你的问题不是由于保留端口引起的,但是仍然建议你不要随意使用保留端口作为自定义服务的端口,如果你能早早遵循这一规则压根就不会遇到这个问题. ...

- (BUG记录)记一次与其他系统交互协作时造成的锁表问题

最近两日做公司电信某计费项目时,接收一个银行对账的任务,在完成对账后.电信和银行两方金额一致时需要进行充值.冲正操作保持金额一致.冲正服务是JAVA统一调用Tuxedo服务,这个服务已经是一个稳定可用 ...

- 记一次jvm异常排查及优化

为方便自己查看,根据工作遇到的问题,转载并整理以下jvm优化内容 有次接到客服反馈,生产系统异常,无法访问.接到通知紧急上后台跟踪,查看了数据库死锁情况--正常,接着查看tomcat 内存溢出--正常 ...

- 记一次Windb死锁排查

正在开会,突然线上站点线程数破千.然后一群人现场dump分析. 先看一眼线程运行状态 !eeversion 发现CPU占用并不高,19%,937条线程正在运行. 看看他们都在干什么. ~* e !cl ...

- 记一次使用windbg排查内存泄漏的过程

一.背景 近期有一个项目在运行当中出现一些问题,程序顺利启动,但是观察一阵子后发现内存使用总量在很缓慢地升高, 虽然偶尔还会往下降一些,但是总体还是不断上升:内存运行6个小时候从33M上升到80M: ...

- 【Azure Redis 缓存】Azure Redis出现了超时问题后,记录一步一步的排查出异常的客户端连接和所执行命令的步骤

问题描述 Azure Redis在使用的过程中,多次无规律的出现超时问题.抓取到客户端的异常错误后,想进一步的分析是何原因导致了如下异常呢? Timeout awaiting response (ou ...

随机推荐

- 分布式事物-2pc和3pc区别

参考地址: https://www.cnblogs.com/bangerlee/p/5268485.html, 感谢原作者 http://blog.51cto.com/11821908/2058651 ...

- 极力推荐大佬的java项目的博客

此次说明:这是我从码云上拉取下来的java项目,仅供试验说明,不做任何获利渠道,若是发现有人拿此做其他用处,需像码云上这位大佬说明,特此感谢!!! 准备工作: 安装 maven,jdk1.8, ...

- 4.2英寸的iPhone SE2就要来了!但你还会买单吗?

SE2就要来了!但你还会买单吗?" title="4.2英寸的iPhone SE2就要来了!但你还会买单吗?"> 与其他手机厂商不同,苹果在手机市场的产品策略很&q ...

- 12月18日风险投资速递:Facebook收购实时体育数据提供商Sport Stream

国内公司 1.手游公司成都掌沃无限获得近千万元天使投资 成都掌沃无限成立于2013年,是一家新成立的手机游戏开发商,创始人及CEO张涛拥有超过10年的游戏行业从业经验和连续创业经历,其首款游戏产品为& ...

- 利用Nginx或koa

最近在做上传的图片的需求,思考上传之后的图片怎么访问的问题,因为后端是Node,一开始尝试写一个专门的接口通过传入图片的path来查找,试了一下感觉并不理想,因为要为每种类型的文件设置Content- ...

- springboot利用swagger构建api文档

前言 Swagger 是一款RESTFUL接口的文档在线自动生成+功能测试功能软件.本文简单介绍了在项目中集成swagger的方法和一些常见问题.如果想深入分析项目源码,了解更多内容,见参考资料. S ...

- [置顶]

利用Python 提醒实验室同学值日(自动发送邮件)

前言: 在实验室里一直存在着一个问题,就是老是有人忘记提醒下一个人值日,然后值日就被迫中断了.毕竟良好的 卫生环境需要大家一起来维护的!没办法只能想出一些小对策了. 解决思路: 首先,我 ...

- Python——用turtle模块画海龟的第一步

*/ * Copyright (c) 2016,烟台大学计算机与控制工程学院 * All rights reserved. * 文件名:text.cpp * 作者:常轩 * 微信公众号:Worldhe ...

- PAT-进制转换-B1022 D进制的A+B (20分)

题目描述: 输入两个非负10进制整数A和B(≤230-1),输出A+B的D(1<D≤10)进制数. 输入格式: 输入在一行中依次给出3个整数A.B和D. 样例: 输入:123 456 8 输出: ...

- Spark ML机器学习库评估指标示例

本文主要对 Spark ML库下模型评估指标的讲解,以下代码均以Jupyter Notebook进行讲解,Spark版本为2.4.5.模型评估指标位于包org.apache.spark.ml.eval ...