w3af漏扫的基本使用

一、安装

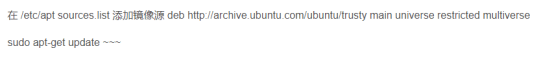

- apt安装

apt-get updateapt-get install -y w3af

出现无法定位软件包

- 源码安装

sudo apt-get install gitsudo apt-get install python-pipgit clone https://github.com/andresriancho/w3af.gitcd w3af/./w3af_console. /tmp/w3af_dependency_install.sh

- 最新安装

cd ~apt-get updateapt-get install -y python-pip w3afpip install --upgrade pipgit clone https://github.com/andresriancho/w3af.gitcd w3af./w3af_console. /tmp/w3af_dependency_install.sh

二、使用

启动

w3af_console 启动命令行w3af_gui 启动gui漏洞扫描配置w3af>>> plugins//进入插件模块w3af/plugins>>> list discovery//列出所有用于发现的插件w3af/plugins>>> discovery findBackdoor phpinfo webSpider//启用findBackdoor phpinfo webSpider这三个插件w3af/plugins>>> list audit//列出所有用于漏洞的插件w3af/plugins>>> audit blindSqli fileUpload osCommanding sqli xss//启用blindSqli fileUpload osCommanding sqli xss这五个插件w3af/plugins>>> back//返回主模块w3af>>> target//进入配置目标的模块w3af/config:target>>> set target http://192.168.244.132///把目标设置为http://192.168.244.132/w3af/config:target>>> back//返回主模块w3af>>> start //开始扫描

三、主要插件:

1.Crawl(爬取)类

职责:通过爬取网站站点来获得新的URL地址。

2.Audit(审计)类

该类插件会向Crawl插件爬取出的注入点发送特制的POC数据以确认漏洞是否存在。

3.Attack(攻击)类

如果Audit插件发现了漏洞,Attack将会进行攻击和利用,通常会在远程服务器上返回一个shell或者比如SQL注入则会获取数据库的数据。

其他插件:

1.Infrastructure(基础)插件

这类插件用来标识有关目标系统的信息,如安装的WAF,操作系统和HTTP守护进程等。

2.Grep(检索)插件

这类插件会分析其他插件发送的HTTP请求和相应并识别漏洞。

3.Output(输出)插件

这类插件会将插件的数据保存到文本,xml或者是html文件中。调试的信息也会发送到输出Output插件并可保存和分析。

如果启用了text_file和xml_file这两个Output插件,则这两个都会记录有Audit插件发现的任何漏洞。

4.Mangle插件

允许修改基于正则表达式的请求和响应。

5.Broutforce插件

在爬去阶段进行暴力登陆。

6.Evasion(绕过)插件

通过修改由其他插件生成的HTTP请求来绕过简单的入侵检测规则。

所有的插件配置菜单都提供了以下命令:

help:获得每个配置参数的详细帮助

view:列出所有可配置参数及其值和说明

set:用于更改值

back:返回上一个菜单,也可以使用Ctrl+C

w3af漏扫的基本使用的更多相关文章

- 商业web漏扫神器——appscan篇

版权声明:本文为博主原创文章,未经博主允许不得转载. https://blog.csdn.net/dongfei2033/article/details/78472507 很快,已经到了三大商业漏 ...

- WEB渗透测试之三大漏扫神器

通过踩点和查点,已经能确定渗透的目标网站.接下来可以选择使用漏扫工具进行初步的检测,可以极大的提高工作的效率. 功欲善其事必先利其器,下面介绍三款适用于企业级漏洞扫描的软件 1.AWVS AWVS ( ...

- 小白日记15:kali渗透测试之弱点扫描-漏扫三招、漏洞管理、CVE、CVSS、NVD

发现漏洞 弱点发现方法: 1.基于端口服务扫描结果版本信息,比对其是否为最新版本,若不是则去其 官网查看其补丁列表,然后去逐个尝试,但是此法弊端很大,因为各种端口应用比较多,造成耗时大. 2.搜索已公 ...

- WEB渗透测试之漏扫神器

AppScan 对现代 Web 应用程序和服务执行自动化的动态应用程序安全测试(DAST) 和交互式应用程序安全测试 (IAST).支持 Web 2.0. JavaScript 和 AJAX 框架的全 ...

- 使用Nessus漏扫

Nessus号称是世界上最流行的漏洞扫描程序,全世界有超过75000个组织在使用它.该工具提供完整的电脑漏洞扫描服务,并随时更新其漏洞数据库.Nessus不同于传统的漏洞扫描软件,Nessus可同时在 ...

- Kali Linux安装AWVS漏扫工具

Acunetix是全球排名前三的漏洞发现厂商,其全称(Acunetix Web Vulnerability Scanner)AWVS是业内领先的网络漏洞扫描器,其被广泛赞誉为包括最先进的SQL注入和X ...

- Nmap简单的漏扫

转载至 https://www.4hou.com/technology/10481.html 导语:Nmap本身内置有丰富的NSE脚本,可以非常方便的利用起来,当然也可以使用定制化的脚本完成个人的 ...

- Nessus<强大的漏扫工具>

刷漏洞,抓鸡必备,,,,,,, 参考文章: https://blog.csdn.net/wwl012345/article/details/96998187 肝,,,,太全了,,, ps : 我不是脚 ...

- ness使用-漏扫

1.登录nessus后,会自动弹出目标输入弹框: 输入目标IP,可通过CIDR表示法(192.168.0.0/80),范围(192.168.0.1-192.168.0.255),或逗号分隔(192.1 ...

随机推荐

- [源码解析] 模型并行分布式训练Megatron (5) --Pipedream Flush

[源码解析] 模型并行分布式训练Megatron (5) --Pipedream Flush 目录 [源码解析] 模型并行分布式训练Megatron (5) --Pipedream Flush 0x0 ...

- Web设计

架构:配置中心(数据发布与订阅),配置共享,服务发现,微服务鉴权,网关,负载均衡, 设计:分布式锁,延时队列 业务:日志.链路跟踪,灰度, 日志:(面向领域.业务.基础架构) 通信协议:http(1. ...

- Solution -「HDU 5498」Tree

\(\mathcal{Description}\) link. 给定一个 \(n\) 个结点 \(m\) 条边的无向图,\(q\) 次操作每次随机选出一条边.问 \(q\) 条边去重后构成生成 ...

- Solution -「NOI.AC 省选膜你赛」T2

这道题就叫 T2 我有什么办法www 题目 题意简述 给定一个字符串 \(s\),其长度为 \(n\),求无序子串对 \((u,v)\) 的个数,其中 \((u,v)\) 满足 \(u,v\) ...

- JS的一些对象

JS是基于对象的语言.当然此时都说是面向对象的语言. 类:模板,原型对象 对象:具体的实例 原型对象: var user = { name:"xiaoxiao", age:5 ...

- Linux性能优化之内存性能统计信息

关于内存的概念及其原理在任何一本介绍操作系统的书本中都可以查阅到. 理论放一遍,在Linux操作系统中如何查看系统内存使用情况呢?看看内存统计信息有哪些维度. 一.内存使用量 详细使用方法,man f ...

- Java泛型的那些事

1.泛型概述 1.1.为什么使用泛型 没有泛型,在编写代码时只能使用具体类型或Object类型,无法做到使用者想要使用什么类型就是类型.比如:创建一个方法,形参需要指定需要使用的数据类型,在创建方法之 ...

- 『无为则无心』Python面向对象 — 60、魔法属性

目录 1.魔法属性__name__ 2.魔法属性__bases__ 3.魔法属性__mro__ 4.魔法属性__doc__ 5.魔法属性__module__ 和__class__ 6.魔法属性__di ...

- 一个C#程序的执行过程

可能很多人都知道我们把程序打包成dll就丢出去了,但是里面的具体的执行过程是怎么样的呢. 程序集是由元数据和IL组成的.IL是和CPU无关的语言,是微软的几个专家请教了外面的编译器的作则,开发出来的. ...

- 【biee】BIEE启动关闭服务

转至:http://blog.sina.com.cn/s/blog_7e04e0d00101k5r8.html 版本:BIEE11g (11.1.1.6.0-11.1.1.6.7) OS:RHEL 5 ...